Gli strumenti digitali utilizzati nell’ambiente di lavoro moderno non si limitato all’email. I criminali informatici ora sfruttano gli strumenti di collaborazione, le relazioni con i fornitori e la natura umana per eludere le difese e violare gli account. Questa nuova serie di cinque articoli del blog cerca di fare luce su queste nuove tattiche di attacco e introduce il nostro approccio globale alla protezione degli utenti.

Negli articoli precedenti della serie, abbiamo trattato le tattiche utilizzate da un criminale informatico per sfruttare i nuovi canali digitali, i motivi della vulnerabilità di questi canali e i metodi utilizzati per violare le comunicazioni aziendali. In questo quarto articolo, analizzeremo l’importanza della sensibilizzazione alla sicurezza informatica.

Gli esseri umani, obiettivo preferito degli attacchi

Con l’evoluzione degli attacchi di social engineering, i criminali informatici utilizzano altri vettori al di là dell'email. Utilizzano diversi canali per ampliare la portata dei loro attacchi. Con l’aiuto dell’IA e dell’automazione, possono personalizzare i loro attacchi e creare messaggi più convincenti. In questo modo possono adattare i loro attacchi, rendendo più difficile il loro rilevamento e la loro neutralizzazione per le misure di sicurezza tradizionali.

I collaboratori restano l’obiettivo preferito di questi attacchi. La formazione di sensibilizzazione alla sicurezza informatica (cyber security awareness) giocano dunque un ruolo cruciale in tal senso. Tuttavia, per essere efficaci e aiutare i collaboratori a rilevare gli attacchi di social engineering, queste formazioni devono evolvere. È tempo di abbandonare la formazione di base per un reale cambiamento dei comportamenti.

Questo articolo esamina le principali tattiche di social engineering e spiega perché rivestono una tale importanza per i criminali informatici. Spiega inoltre perché le difese tradizionali non sono più sufficienti per proteggere le persone contro questi attacchi sempre più complessi e in costante evoluzione.

Il social engineering per violare gli account

I metodi di pirateria informatica tradizionali sfruttano le vulnerabilità tecniche dei sistemi. Ma molti degli attacchi informatici attuali non utilizzano queste tattiche. Piuttosto utilizzano stratagemmi di social engineering ben congegnati. Questi attacchi sono così efficaci perché sfruttano la psicologia umana e manipolano le emozioni, gli istinti e le vulnerabilità delle persone.

Il social engineering cerca di sfruttare la fiducia, la paura, l’urgenza e la curiosità per manipolare le persone e spingerle a compiere determinate azioni, come condividere dati sensibili, trasferire denaro o assicurare l’accesso a un sistema, a un’applicazione, a un database o a un terminale.

Questi exploit iniziali spesso non sono che la prima fase di un attacco in più fasi che inizia con la violazione di un account utente. Possono portare a attacchi molto più complessi volti a rubare dati, perpetrare frodi finanziarie e ottenere l’accesso a altre parti di un ambiente per creare danni.

A peggiorare le cose, l’utilizzo dell’IA e dell’automazione permettono di lanciare attacchi di social engineering più sofisticati e su larga scala. Gli Algoritmi di IA servono a identificare gli obiettivi ideali negli ambienti aziendali, sviluppare profili convincenti e creare scenari plausibili per manipolare obiettivi ignari. I criminali informatici possono adattare le loro strategie in tempo reale per adattare gli attacchi e aumentarne la potenza. Dispongono anche di una serie di tattiche dinamiche e guidate dall’IA, contro le quali le difese tradizionali non possono fare nulla e che rendono l’azienda vulnerabile.

Eccone alcune:

- Raccolta automatica di informazioni sensibili. Piattaforme come Social-Engineer.com possono automatizzare la raccolta di informazioni sensibili da vittime ignare.

- Creazione di deepfake. Strumenti come DeepFaceLab e Descript’s Overdub nonché gli strumenti di vishing (phishing tramite chiamate telefoniche) permettono ai criminali informatici di creare falsi clip audio o video iperrealistici o simulare telefonate realistiche da parte di un’entità fidata. Possono essere utilizzati in attacchi di furto d’identità tramite telefono, phishing vocale o video, rendendo l’inganno ancor più convincente.

- Automazione e scalabilità degli attacchi. Grazie agli strumenti automatizzati, i criminali informatici possono scalare i loro attacchi e aumentare le probabilità di successo. Strumenti come Autopilot e Hootsuite sono strumenti legittimi di gestione marketing e social media che possono essere utilizzati per automatizzare alcune attività come le campagne email e le pubblicazioni sui social media. Tuttavia, i criminali informatici li utilizzano a fini dolosi per amplificare i loro attacchi e aumentarne la potenza.

Perché le difese tecniche non sono sufficienti

Gli obiettivi dei criminali informatici non sono cambiati. Per contro, l’ambiente di lavoro digitale si è ampliato.

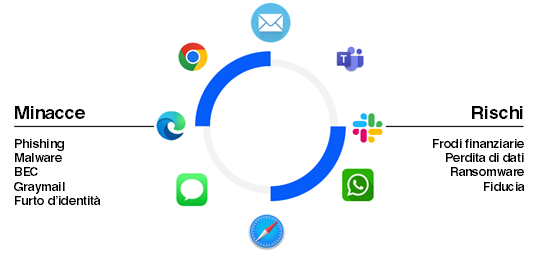

In precedenza, gli strumenti di sicurezza servivano solo a proteggere l’email. Oggi, mentre l'email rimane il principale vettore delle minacce, la trasformazione digitale ha offerto agli utenti nuovi metodi di comunicazione e collaborazione. I collaboratori utilizzano Microsoft Teams, Slack e altre piattaforme di condivisione di file e social media. Non sorprende perciò che i criminali informatici sfruttino oggi queste piattaforme, che offrono loro maggiori opportunità di manipolare i collaboratori tramite il social engineering.

Gli attacchi sono concepiti per ingannare gli utenti. I criminali informatici utilizzano tattiche e messaggi ben congegnati per imitare comunicazioni legittime. Ciò crea un’illusione di autenticità ed è quindi più difficile distinguere un messaggio legittimo da uno dannoso. Nessuna soluzione è efficace al 100%. Con l’automazione e il phishing basato sull’IA, i criminali informatici possono adattarsi più rapidamente dei controlli di sicurezza, che non riescono a tenere il passo. Le aziende non possono più contare esclusivamente sui controlli tecnici e devono rafforzare la resilienza umana contro le minacce basate sul social engineering e che prendono di mira le persone.

Minacce e rischi negli ambienti di lavoro digitali.

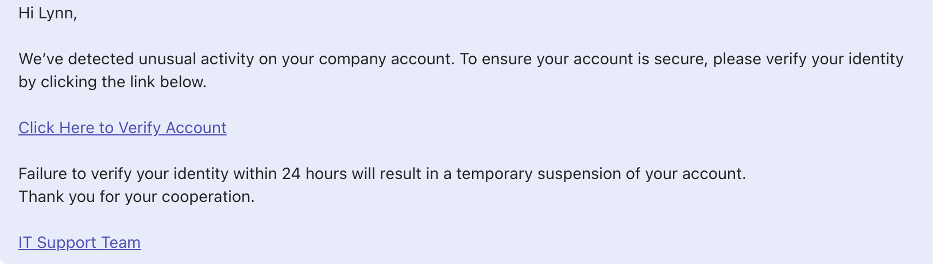

Riesci a individuare una minaccia di phishing?

È più difficile di quanto si pensi identificare questo tipo di minacce. Ecco tre esempi di messaggi. Sei in grado di identificare i messaggi di phishing?

1. Email di Microsoft Windows

2. Pubblicità digitale di un marchio noto durante una grande manifestazione sportiva

3. Messaggio interno di un team di supporto IT consegnato in Microsoft Teams

Risposta: tutti e tre gli esempi illustrano tentativi di phishing reali.

Principali indicatori di un tentativo di social engineering

Può non essere facile identificare una truffa. Ecco alcuni suggerimenti per identificarli:

- Urgenza. Il messaggio crea un senso d’urgenza e spinge l’utente a agire prima di una certa data, una scadenza o della fine di un periodo promozionale.

- Link sospetti. I link e i tasti come “Verifica se hai diritto a un upgrade”, “Ottieni OneDrive”, “Verifica il tuo account” e “Codice promozionale” sono concepiti per sembrare autentici, ma ti indirizzano in realtà su siti web di phishing.

- Linguaggio generico. Il messaggio è vago e non offre informazioni specifiche sul problema.

- Furto d’identità di un’entità fidata. Il messaggio sembra provenire da un marchio fidato o da un team IT interno, sfruttando la reputazione per sembrare più credibile.

- Invito all’azione. Un messaggio invita l’utente a fare click su un link per verificare la sua idoneità, approfittare di una promozione o scoprire altre offerte.

Perché implementare un programma di cambiamento dei comportamenti efficace

Di front a un tale arsenale di tattiche di social engineering, è essenziale che gli utenti siano preparati. Uno dei modi più efficaci per aiutarli è proporre loro un programma di sensibilizzazione alla sicurezza informatica che li aiuti a riconoscere i segni di un attacco di social engineering. Potranno così identificare più facilmente gli attacchi da canali inaspettati e che utilizzano tecniche avanzate.

Tuttavia, questa formazione non è sufficiente a trasformare i collaboratori in difese attive. Tieni presente che il 96% degli utenti che copie azioni a rischio lo hanno fatto consapevolmente, evidenziando una lacuna critica nella formazione sulla conformità. Una formazione di successo sulla sicurezza informatica e le simulazioni di phishing non garantiscono la resilienza dei tuoi collaboratori agli attacchi di social engineering. I programmi di sensibilizzazione alla sicurezza informatica devono evolvere e offrire consigli personalizzati e basati sui rischi, ma anche formazione adattiva volta a cambiare realmente i comportamenti.

I programmi di sensibilizzazione alla sicurezza informatica e di modifica dei comportamenti sono essenziali. Pongono le basi necessarie preparando i collaboratori e dando loro i mezzi per fare scelte sicure in questo nuovo mondo digitale. Ma per avere collaboratori resilienti a fronte degli attacchi multicanale in più fasi, è necessario un maggior supporto. La tua azienda ha anche bisogno di un livello di protezione aggiuntivo. È qui che Proofpoint può essere d’aiuto. Le aziende hanno bisogno di una strategia di gestione dei rischi legati agli utenti che combina tecnologie e formazioni per offrire una protezione completa.

Proteggi i tuoi collaboratori grazie a una sicurezza incentrata sulle persone

Con l’espansione degli ambienti di lavoro digitali, i criminali informatici continueranno a prendere di mira le persone. Sebbene l’email rimanga il principale vettore delle minacce, i criminali informatici sfruttano nuovi canali come le piattaforme di messaggistica e collaborazione, le applicazioni cloud e i servizi di condivisione di file. Tale situazione ha portato a una frammentazione del panorama della sicurezza con prodotti singoli isolati costi operativi più elevati e falle di sicurezza crescenti. È qui che entra in gioco Proofpoint.

Proofpoint Prime Threat Protection offre una soluzione completa di difesa contro tutte le minacce esistenti e emergenti incentrate sulle persone. Riunisce un’ampia gamma di protezioni per aiutarti a ottimizzare la prevenzione delle minacce con le seguenti funzionalità:

- Rilevamento preciso delle minacce: aiuta a prevenire un’ampia gamma di minacce.

- Protezione degli account basata sull’IA: previene i takeover degli account e le violazione degli account dei fornitori.

- Formazione mirata basata sui rischi: insegna agli utenti a prendere decisioni più sicure a fronte delle minacce.

- Protezione contro il phishing su tutte le piattaforme: blocca i link dannosi su più piattaforme.

- Protezione contro il furto d’identità: protegge il tuo marchio dai furti d’identità.

- Gestione dei rischi legati agli utenti: identifica gli utenti a alto rischio e automatizza i controlli di sicurezza adattivi.

Con Proofpoint Prime, puoi proteggere meglio i tuoi collaboratori e la tua azienda riducendo il calo di concentrazione causato dall’elevato numero di allarmi grazie a un rilevamento estremamente preciso delle minacce, maggior efficienza grazie a informazioni dettagliate sui rischi e flussi di lavoro della sicurezza automatizzati. Unitamente a integrazioni predefinite e threat intelligence condivisa, aiuta i tuoi team IT e della sicurezza a accelerare le implementazioni riducendo i costi grazie all’eliminazione delle soluzioni isolate non integrate nella tua azienda.

Per saperne di più, visita la pagina Proofpoint Prime o scarica la nostra panoramica sulla soluzione Proofpoint Prime Threat Protection.

Resta sintonizzato per saperne di più

Nel prossimo articolo della nostra serie, spiegheremo perché l’autenticazione a più fattori non è sufficiente per proteggerti dagli attacchi in continua evoluzione.

Leggi la nostra serie di articoli dedicati all’espansione della superficie d’attacco

Per saperne di più sul panorama delle minacce e imparare come neutralizzare gli attacchi in continua evoluzione, leggi i seguenti articoli: