Gli strumenti digitali utilizzati nell’ambiente di lavoro moderno non si limitato all’email. I criminali informatici ora sfruttano gli strumenti di collaborazione, le relazioni con i fornitori e la natura umana per eludere le difese e violare gli account. Questa nuova serie di cinque articoli del blog cerca di fare luce su queste nuove tattiche di attacco e introduce il nostro approccio globale alla protezione degli utenti.

Nei nostri articoli precedenti, abbiamo spiegato come i criminali informatici determinati possono prosperare nell’attuale ambiente di lavoro digitale in costante evoluzione e perché le piattaforme come Microsoft Teams, Slack e Zoom sono la nuova prima linea per i criminali informatici. In questo terzo articolo, approfondiremo come i criminali informatici violano le comunicazioni aziendali affidabili e cosa puoi fare per rafforzare la protezione della tua azienda.

Manipolazione delle persone tramite il furto d’identità

La fiducia ricopre un aspetto fondamentale nel modo in cui le persone comunicano e prendono decisioni. Che si tratti di relazioni personali, commerciali o di acquisti online, la fiducia è alla base di tutte le relazioni, di qualunque tipo. Sfortunatamente, i criminali informatici, ne sono perfettamente coscienti, motivo per cui hanno imparato l’arte di manipolarla. Sanno che se riescono a far sì che le persone si fidino di loro, allora possono perpetrare i loro attacchi con un successo allarmante.

Uno dei metodi preferiti dai criminali informatici è sfruttare la fiducia attraverso le comunicazioni aziendali. I criminali informatici solitamente si fingono dirigenti, personale delle risorse umane, partner, istituzioni e marchi. Quando i destinatari credono di comunicare con una persona o un marchio legittimo, sono più inclini a condividere informazioni sensibili, scaricare malware o autorizzare transazioni fraudolente.

Di seguito alcune delle principali tattiche di furto d’identità che utilizzano. Conoscendo i metodi utilizzati dai criminali informatici per sfruttare la fiducia dei collaboratori, puoi proteggere meglio la tua azienda.

Violazione delle comunicazioni aziendali attraverso il furto d’identità

Sfruttamento di domini non protetti per lo spoofing dell’email

Lo spoofing dell’email avviene quando un criminale informatico falsifica un indirizzo d’invio in modo che il messaggio sembri provenire da un’azienda, istituzione o persona legittima. Di recente, i ricercatori di Proofpoint hanno scoperto che i domini attivi non protetti hanno inviato una media di 44.000 messaggi non autorizzati per dominio e per mese.

I domini non protetti e lo spoofing delle email vengono utilizzati dai criminali informatici per lanciare diversi tipi di attacchi come gli attacchi di phishing, malware, ransomware e violazione dell’email aziendale (BEC, Business Email Compromise).

Esaminiamo più da vicino a queste strategie:

- Attacchi di phishing. Un criminale informatico invia un’email contraffatta, che sembra provenire da una fonte legittima come una banca, un’amministrazione pubblica o un’azienda nota. Il suo obiettivo è spingere il destinatario a rivelare informazioni sensibili, come credenziali di accesso, informazioni finanziarie o dati personali.

- Malware. Le email contraffatte possono includere allegati o link dannosi. Al momento del clic, attivano la distribuzione di virus, ransomware, spyware o altri tipi di software dannoso. Questi strumenti aiutano i criminali informatici a rubare dati, interrompere le attività o prendere il controllo dei sistemi.

- BEC. Molti criminali informatici utilizzano email contraffatte per ingannare collaboratori, partner o clienti e indurli a trasferire denaro o divulgare informazioni sensibili. Può essere un’impresa redditizia, come dimostra un recente report dell’Internet Crime Complaint Center (IC3) dell’FBI che rivela che le perdite causate dagli attacchi BEC per il solo 2023 sono ammontate a circa 2,9 miliardi di dollari.

Abuso della fiducia tramite domini fotocopia

Un’altra tattica dei criminali informatici per sfruttare la fiducia altrui è l’utilizzo di domini fotocopia. Questa tattica consiste nel creare nomi di dominio molto simili a quelli legittimi. Questi domini fotocopia vengono poi utilizzati nello stesso tipo di attacchi di spoofing dei domini.

|

Errori ortografici |

Sostituzione di caratteri |

Aggiunta/rimozione di caratteri |

|

I criminali informatici registrano domini con nomi che assomigliano molto a quelli reali tranne piccoli errori di battitura. |

I criminali informatici sfruttano caratteri che sono simili in alfabeti diversi o utilizzano i numeri al posto delle lettere. |

I criminali informatici aggiungono o rimuovono dei caratteri dal nome del dominio. |

|

Esempio: |

Esempio: |

Esempio: |

Tattiche comuni di utilizzo di domini fotocopia

Anche se questi domini non sono di proprietà e non sono in alcun modo associati all’azienda legittima, possono comunque causare una perdita di fiducia da parte degli utenti. Per proteggersi da questi attacchi, i tuoi collaboratori dovrebbero essere formati su come identificarli. Ma questo è solo il primo passo. Potrai difenderti meglio se monitori attivamente questi domini fotocopia. Dovresti anche implementare un processo per raccogliere prove su tali domini in modo da cercare di metterli fuori servizio.

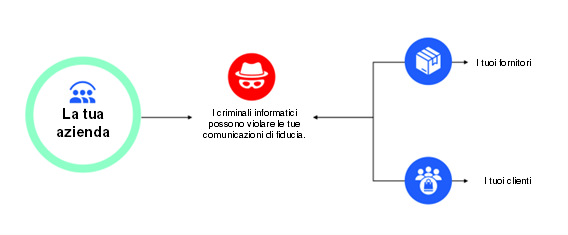

Violazione degli account dei fornitori per sfruttare relazioni commerciali affidabili

I criminali informatici sfruttano le relazioni commerciali consolidate tra le aziende e i loro fornitori. Non è insolito che i fornitori discutano di condizioni o pagamenti via email. Se un criminale informatico riesce a inserirsi al momento giusto in uno scambio di email o a violare l’identità di un partecipante a una conversazione, può aumentare le possibilità di rubare beni o dirottare pagamenti. Questo vale soprattutto comunica utilizzando un account legittimo che è stato compromesso.

I criminali informatici utilizzano gli account compromessi di partner e fornitori per sferrare attacchi BEC, di phishing e di malware. Nella maggior parte dei casi, i team della sicurezza non sono in grado identificare gli account dei fornitori compromessi e si affidano al partner per essere avvertiti di una violazione. Ciò può portare a un ritardo nelle indagini, che richiedono molto tempo e lavoro manuale. Un approccio migliore è l’utilizzo di una soluzione avanzata in grado di rilevare i cambiamenti di comportamento degli utenti e combinare queste informazioni con i dati sulle minacce. L’automazione del rilevamento e della prevenzione permette di ottimizzare i flussi di lavoro e ridurre i costi.

Conclusione

La fiducia è un elemento essenziale delle comunicazioni aziendali. Ecco perché deve essere protetta. Conoscendo le tattiche utilizzate dai criminali informatici per sfruttare tale fiducia, puoi intraprendere azioni proattive per assicurare che i tuoi collaboratori non si facciano ingannare da queste truffe. La tua miglior difesa contro gli attacchi informatici che cercano di sfruttare la fiducia degli utenti è un approccio globale che protegga l’intera superficie d’attacco e non solo l’email.

Proteggi i tuoi collaboratori grazie a una sicurezza incentrata sulle persone

Con l’espansione degli ambienti di lavoro digitali, i criminali informatici continueranno a prendere di mira le persone. Sebbene l’email rimanga il principale vettore delle minacce, i criminali informatici sfruttano nuovi canali come le piattaforme di messaggistica e collaborazione, le applicazioni cloud e i servizi di condivisione di file. Tale situazione ha portato a una frammentazione del panorama della sicurezza con prodotti singoli isolati costi operativi più elevati e falle di sicurezza crescenti. È qui che entra in gioco Proofpoint.

Proofpoint Prime Threat Protection offre una soluzione completa di difesa contro tutte le minacce esistenti e emergenti incentrate sulle persone. Riunisce un’ampia gamma di protezioni per aiutarti a ottimizzare la prevenzione delle minacce con le seguenti funzionalità:

- Rilevamento preciso delle minacce: previene un’ampia gamma di minacce.

- Protezione degli account basata sull’IA: previene i takeover degli account e le violazione degli account dei fornitori.

- Formazione mirata basata sui rischi: insegna agli utenti a prendere decisioni più sicure a fronte delle minacce.

- Protezione contro il phishing su tutte le piattaforme: blocca i link dannosi su più piattaforme.

- Protezione contro il furto d’identità: protegge il tuo marchio dai furti d’identità.

- Gestione dei rischi legati agli utenti: identifica gli utenti a alto rischio e automatizza i controlli di sicurezza adattivi.

Con Proofpoint Prime, puoi proteggere meglio i tuoi collaboratori e la tua azienda riducendo il calo di concentrazione causato dall’elevato numero di allarmi grazie a un rilevamento estremamente preciso delle minacce, maggior efficienza grazie a informazioni dettagliate sui rischi e flussi di lavoro della sicurezza automatizzati. Unitamente a integrazioni predefinite e threat intelligence condivisa, aiuta i tuoi team IT e della sicurezza a accelerare le implementazioni riducendo i costi grazie all’eliminazione delle soluzioni isolate non integrate nella tua azienda.

Maggiori informazioni su Proofpoint Prime.

Resta sintonizzato per saperne di più

Nel nostro prossimo articolo prenderemo in esame il social engineering su larga scala e i motivi per cui la sensibilizzazione alla sicurezza informatica deve evolvere.

Leggi la nostra serie di articoli dedicati all’espansione della superficie d’attacco

Per saperne di più sul panorama delle minacce e imparare come neutralizzare gli attacchi in continua evoluzione, leggi i seguenti articoli: