In questa serie di articoli del blog, esamineremo come le minacce incentrate sulle persone continuino a evolversi e come alcune riescano a eludere le tradizionali difese email di Microsoft. Questi attacchi possono avere ripercussioni finanziarie e operative considerevoli per le aziende. Esamineremo in dettaglio diversi tipi di attacchi, tra cui:

Microsoft e il ransomware

- Microsoft e i rischi legati alla supply chain

- Microsoft e violazione degli account

- Microsoft e la condivisione di file dannosi

I pericoli degli attacchi di violazione dell’email aziendale

La violazione dell’email aziendale (BEC) è un tipo di frode via email, che rappresenta una delle minacce più dannose per le aziende di tutte le dimensioni e di tutti i settori. Inoltre, supera la maggior parte degli altri tipi di crimini informatici in termini di danni finanziari.

Nel solo 2020, gli attacchi BEC sono costati a privati e aziende circa 2 miliardi di dollari e hanno rappresentato il 44% delle perdite economiche totali, secondo il report annuale sui reati informatici stilato dall’IC3 (Internet Crime Complaint Center) dell’FBI. Rispetto al 2019 si tratta di un aumento di 100 milioni di dollari. Altre ricerche, come lo studio 2021 Cost of Phishing Study del Ponemon Institute, riportano perdite dirette e indirette dell’ordine di circa 6 milioni di dollari all’anno per una grande azienda, pari al 40% del costo totale rappresentato dal phishing.

Figura 1. Proofpoint blocca ogni giorno oltre 15.000 messaggi BEC.

Proofpoint rileva in media 450.000 attacchi BEC al mese. Nel corso di un recente periodo di 30 giorni, le nostre valutazioni mirate delle minacce hanno rilevato circa 2.100 minacce BEC che hanno eluso la sicurezza nativa dell’email di Microsoft, all’interno di un campione limitato.

In una grande azienda manifatturiera, con oltre 18.000 collaboratori, sono stati recapitati quasi 300 messaggi fraudolenti. In un’università con 1.000 studenti, sono stati distribuiti quasi 150 messaggi fraudolenti al personale. In un’azienda più piccola, con circa 600 collaboratori, sono stati oltre 80 i messaggi fraudolenti sfuggiti al rilevamento.

In ogni caso, le valutazioni rapide dei rischi di Proofpoint hanno permesso di identificare delle minacce che erano sfuggite al rilevamento. Questo risultato rafforza il valore di una protezione multilivello per migliorare la sicurezza nativa dell’email di Microsoft.

Ecco alcuni esempi di attacchi BEC che hanno eluso le difese di Microsoft.

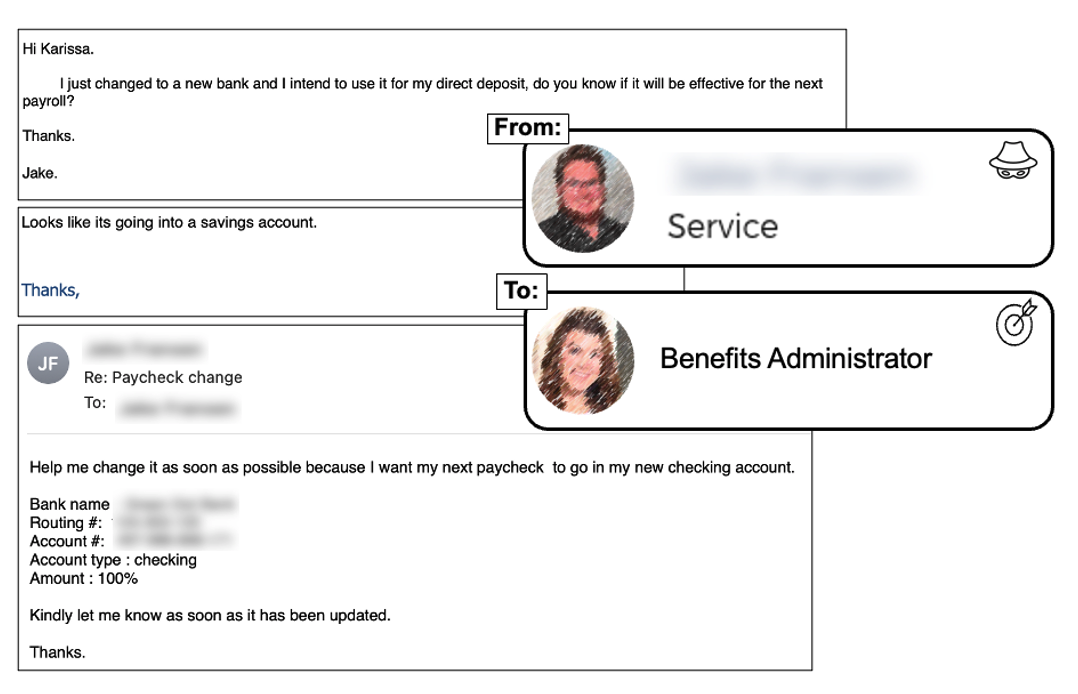

1. Attacco di reindirizzamento degli stipendi

Gli attacchi di reindirizzamento, o dirottamento, degli stipendi, sono dei tentativi di frode via email che solitamente colpiscono i collaboratori di dipartimenti come contabilità, servizi finanziari, gestione degli stipendi e risorse umane. Impiegano diverse tattiche di social engineering che a volte li rendono difficili da individuare. Proofpoint rileva circa 60.000 tentativi di reindirizzamento degli stipendi ogni mese.

Gli attacchi di reindirizzamento degli stipendi sono considerati un rischio di medio livello per le aziende. Secondo il report sugli attacchi BEC dell’IC3 (FBI) dal 2019, la perdita media causata da una frode di reindirizzamento degli stipendi ammonta a 7.904 dollari per caso.

Ecco un esempio:

- Ambiente: Microsoft 365

- Categoria della minaccia: BEC

- Tipo di attacco: reindirizzamento degli stipendi

- Obiettivo: responsabile delle indennità

Anatomia dell’attacco

Questo attacco di reindirizzamento degli stipendi ha eluso la sicurezza nativa dell’email di Microsoft, consentendo uno scambio bidirezionale tra l’impostore e la vittima designata. L’impostore ha usato un account di Gmail spacciandosi per un dipendente che richiedeva di spostare l’accredito su un nuovo conto corrente.

Il furto dell’identità dei collaboratori è sempre un problema, ma le perdite finanziarie possono essere ben più gravi quando colpisce i dirigenti di alto livello. Le funzionalità di rilevamento avanzate di Proofpoint sono progettate per identificare queste minacce sofisticate e integrare le difese di Microsoft bloccando gli attacchi di social engineering prima che si aggravino.

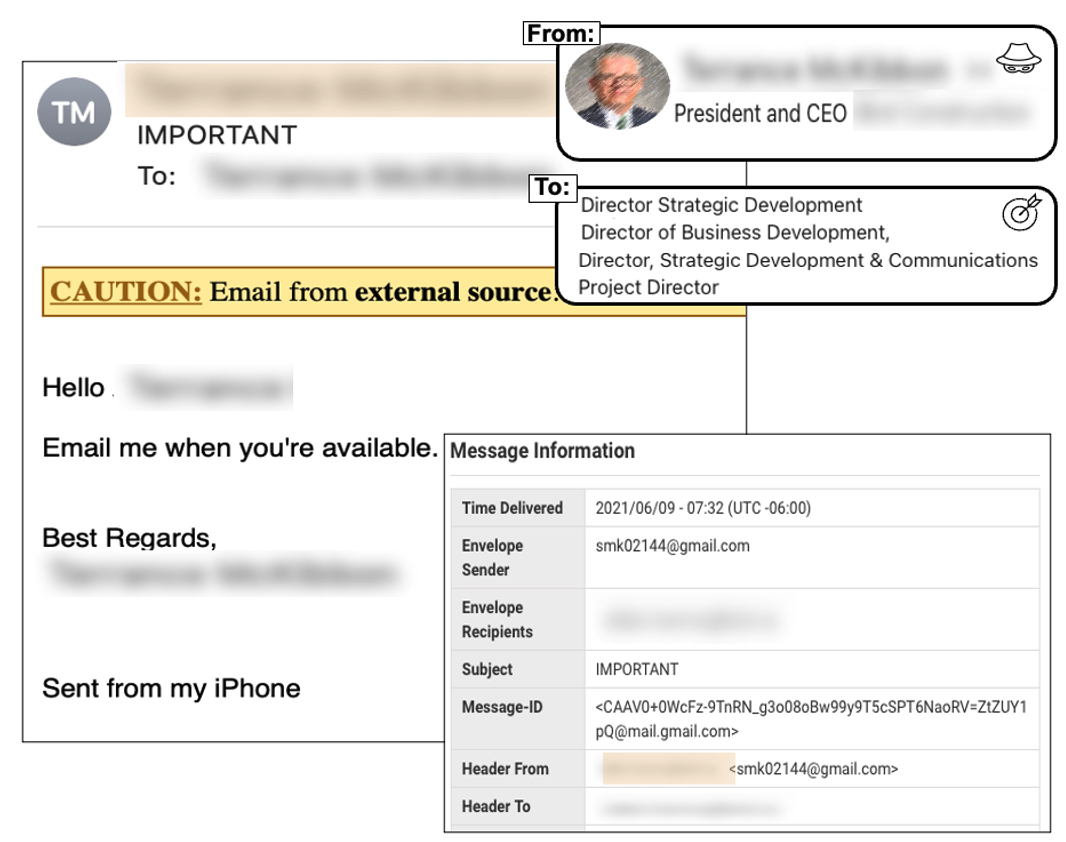

2. Attacco di furto di identità di un dirigente

Gli attacchi di furto d’identità ai danni di dirigenti, noti anche come frode del CEO, sono aumentati drasticamente con l’evoluzione degli ambienti di lavoro. Dal marzo 2020, Proofpoint ha osservato furti di identità via email che hanno coinvolto oltre 7.000 CEO. Oltre la metà dei clienti di Proofpoint ha subito almeno un tentativo di furto d’identità che ha coinvolto un dirigente.

Ecco un esempio:

- Ambiente: Microsoft 365

- Categoria della minaccia: BEC

- Tipo di attacco: furto d’identità

- Obiettivi: responsabili della strategia e dello sviluppo commerciale

Anatomia dell’attacco

Questo attacco di furto d’identità ha eluso la sicurezza nativa dell’email di Microsoft. L’impostore ha utilizzato un account di Gmail fingendosi il CEO per richiedere ai collaboratori dell’azienda di compire un’azione. Se i collaboratori avessero risposto all’email, il criminale informatico avrebbe potuto facilmente continuare a manipolare ed estrarre dati o a sottrarre denaro.

Cosa permette agli attacchi BEC di eludere le difese native di Microsoft?

Gli attacchi BEC attuali utilizzano sofisticate tattiche di social engineering in grado di eludere i metodi di rilevamento tradizionali. In recenti valutazioni, Proofpoint ha identificato diversi motivi per cui queste minacce potrebbero eludere la sicurezza nativa dell’email di Microsoft:

- Queste email superano le semplici verifiche di reputazione del mittente. L’utilizzo di Gmail ha permesso di superare le verifiche di autenticazione SPF (Sender Policy Framework) e DKIM (DomainKeys Identified Mail). L’uso dei servizi legittimi è una tattica comune che molte soluzioni basate sulla reputazione stentano a rilevare.

- Questi messaggi falsificano il nome visualizzato di un collaboratore. I criminali informatici spesso falsificano i nomi visualizzati dei collaboratori, talvolta utilizzando soprannomi o sottili variazioni per evitare di essere rilevati. Queste tattiche permettono di eludere l’analisi dell’intestazione e spesso vengono rilevate solo dopo un esame manuale.

- Non sono presenti payload dannosi. I messaggi BEC in genere non contengono questi payload, il che li rende invisibili alle tecnologie di sandboxing, che cercano allegati o link dannosi.

- Inoltre, attualmente la sicurezza nativa di Microsoft non include il rilevamento metonimico, una funzionalità avanzata che consente di identificare toni e intenzioni sospetti sulla base di sottili indizi linguistici.

- Poiché queste minacce sembrano in genere innocue, le aziende talvolta dedicano molto tempo e risorse alla loro verifica e correzione manuale.

Utilizzando le funzionalità di rilevamento avanzate di Proofpoint per integrare le difese di Microsoft, in un caso di studio un cliente è riuscito a evitare l’assunzione di tre analisti di sicurezza a tempo pieno, risparmiando circa 345.000 dollari in tre anni.

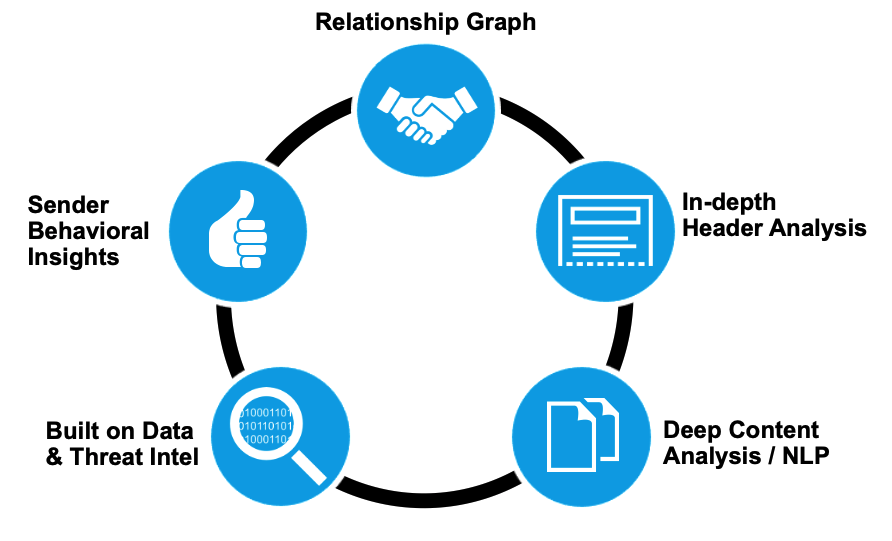

Come Proofpoint blocca la violazione dell’email aziendale

Proofpoint è il primo e unico fornitore che offre una soluzione integrata end-to-end per combattere gli attacchi BEC. Supernova, il nostro motore di machine learning, utilizza un controllo telemetrico a livello di gateway in entrata e in uscita, l’analisi dei rischi per la supply chain e i dati delle API provenienti dalle piattaforme di produttività cloud come Microsoft 365 e Google Workspace, per proteggere le aziende contro gli attacchi BEC avanzati.

Figura 4. Grafico relazionale che illustra come Proofpoint aiuta a bloccare gli attacchi BEC

Supernova associa machine learning, analisi stateful, analisi comportamentale, set di regole e il lavoro dei nostri ricercatori sulle minacce relative alle tattiche dei criminali informatici per offrire ai clienti Proofpoint un’elevata efficacia e il più basso tasso di falsi positivi. Supernova è utilizzato dalla maggior parte delle aziende delle classifiche Fortune 100, Fortune 1000 e Global 2000. I nostri modelli di rilevamento basati su machine learning e IA elaborano ogni giorno 2,6 miliardi di email, 1,9 miliardi di allegati e oltre 49 miliardi di URL.

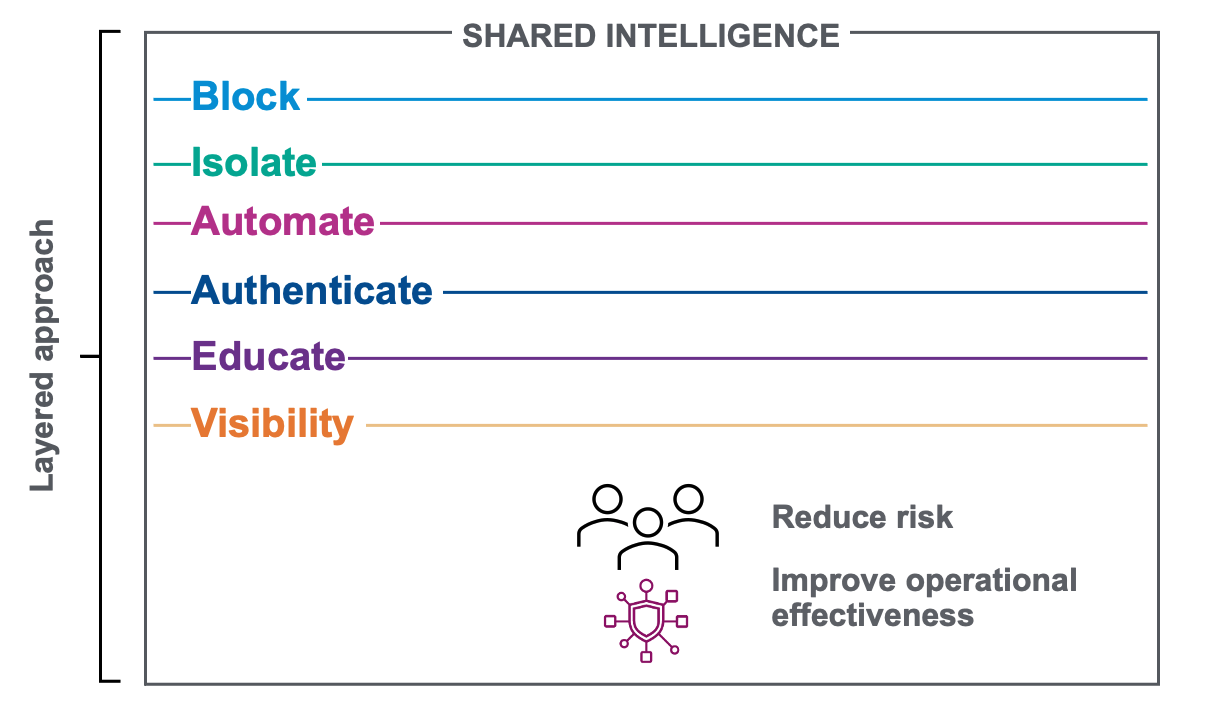

Raccomandazioni per bloccare gli attacchi BEC

Figura 5. Panoramica dell’approccio multilivello adottato da Proofpoint per contrastare gli attacchi BEC

Proofpoint adotta un approccio multilivello per bloccare gli attacchi BEC con la sua piattaforma di protezione contro le minacce. Alcuni di questi livelli includono le nostre avanzate funzionalità di rilevamento, isolamento, autenticazione, formazione e correzione automatica. Non esiste una soluzione miracolosa per contrastare la minaccia di phishing in costante aumento. Ecco perché è necessaria una soluzione integrata e multilivello di protezione contro le minacce. Proofpoint sfrutta inoltre machine learning e tecnologie di sandboxing avanzate per bloccare ransomware, phishing e takeover degli account, oltre agli attacchi BEC.

Per saperne di più su come Proofpoint Threat Protection può aiutarti a bloccare queste minacce nel tuo ambiente, effettua una valutazione rapida e gratuita dei rischi legati all’email.