Wie sicher ist OneDrive angesichts der steigenden Zahl an Ransomware-Angriffen? Traditionellerweise hat es Ransomware auf Daten in Netzwerklaufwerken und Endpunkten abgesehen. Deshalb hielten IT- und Sicherheitsteams Cloudspeicher bisher als widerstandsfähiger gegen Ransomware-Angriffe. Sie nahmen an, dass die automatische Speicherung, mit der mittlerweile alle vertraut sind, zusammen mit Versionskontrolle und dem guten alten Papierkorb ein ausreichendes Backup darstelle. Das wird jedoch bald der Vergangenheit angehören.

Proofpoint hat eine potenziell gefährliche Funktion in Office 365 und Microsoft 365 entdeckt, die es Ransomware ermöglicht, Dateien auf SharePoint und OneDrive so zu verschlüsseln, dass sie ohne ein explizites Backup oder den Entschlüsselungscode nicht mehr wiederhergestellt werden können.

Unsere Forschung konzentriert sich auf zwei der beliebtesten Cloud-Apps für Unternehmen: SharePoint Online und OneDrive, beide Teil der Microsoft-365- und Office-365-Suite. Wir konnten zeigen, dass Ransomware-Akteure nun auch Angriffe auf Cloud-Infrastrukturen durchführen können und somit die Daten von Unternehmen auch in der Cloud gefährdet sind.

Die Angriffskette von Cloud-Ransomware

Angriffskette

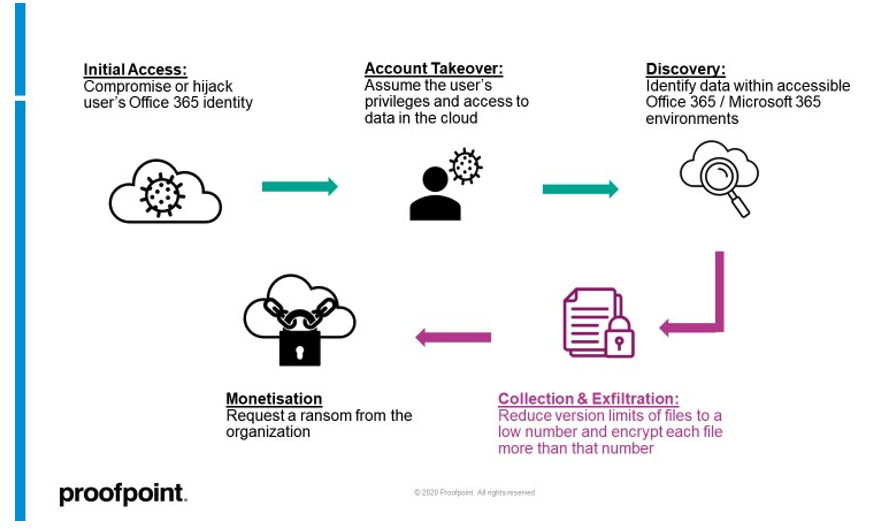

Proofpoint konnte die Angriffskette identifizieren und dokumentieren. Der Angriff verschlüsselt die Dateien im Account eines kompromittierten Nutzers. Wie auch bei Ransomware für Endpunkte können diese Dateien nur mit den entsprechenden Schlüsseln wiederhergestellt werden.

Die Handlungsschritte, die wir nachfolgend erläutern, lassen sich mithilfe von Microsoft-APIs, Command-Line-Interface-(CLI)-Skripten und PowerShell-Skripten automatisieren.

- Erstzugriff: Der Angreifer erlangt Zugriff auf einen oder mehrere SharePoint-Online- oder OneDrive-Accounts, indem er die Identitäten der Nutzer kompromittiert oder hijackt.

- Accountübernahme und Einsicht: Der Angreifer hat nun Zugriff auf jede Datei im Besitz des kompromittierten Nutzers sowie jede Datei, die durch die OAuth-Anwendung eines Drittanbieters kontrolliert wird (in dem Fall wäre auch der OneDrive-Account des Nutzers betroffen).

- Sammeln und Exfiltrieren: Der Angreifer limitiert dann die Versionierung von Dateien auf eine niedrige Zahl an maximalen Versionen pro Datei (etwa nur eine Version), um es sich einfacher zu machen. Dann verschlüsselt er die Dateien, und zwar häufiger als es Versionen gibt. Wenn die Versionierung beispielsweise auf eine Version begrenzt ist, verschlüsselt er die Datei zweimal. Dieser Schritt unterscheidet die Angriffskette für Ransomware-Angriffe auf Cloudspeicher von der für endpunktbasierte Ransomware. In manchen Fällen exfiltriert der Angreifer die unverschlüsselten Dateien als Teil einer doppelten Erpressungstaktik.

- Monetarisierung: Nun sind alle Originalversionen der Dateien, wie sie vor dem Angriff ausgesehen haben, verloren und es verbleiben nur noch die verschlüsselten Versionen der Dateien im Cloud-Account. An diesem Punkt kann der Angreifer von dem Unternehmen Lösegeld verlangen.

Abbildung 1: Diagramm eines cloud-Ransomware-angriffs. die sammlungs- und exfiltrierungsphase gibt es nur bei microsoft-umgebungen.

Listen und Bibliotheken: Microsofts Bedingungen für Speichercontainer innerhalb von SharePoint-Online- und OneDrive-Accounts

Eine Liste ist ein Webelement von Microsoft, das innerhalb von SharePoint Online Inhalte wie Aufgaben, Kalender, Fotos, Dateien und mehr enthält. In OneDrive-Accounts sind demgegenüber größtenteils Dokumente gespeichert.

Bibliotheken kennt man vor allem von OneDrive. Eine Dokumentenbibliothek ist eine spezielle Art von Liste in einem SharePoint- oder OneDrive-Account, wo Sie Dokumente hochladen, erstellen, ändern und gemeinsam mit Kollegen daran arbeiten können.

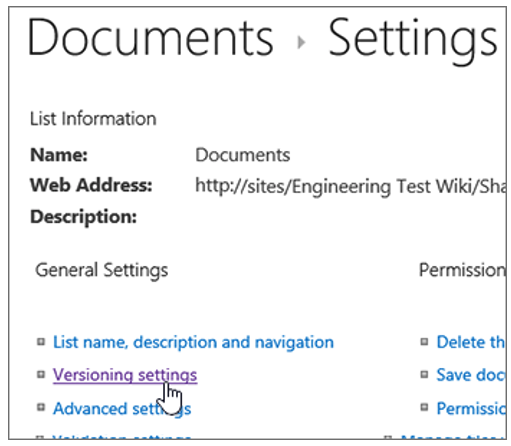

Die Einstellungen für die Versionierung von Listen und Bibliotheken finden Sie beide in den Einstellungen für Listen. In der obigen Beschreibung der Angriffskette von Cloud-Ransomware haben wir den Sammlungs- und Exfiltrationsschritt erklärt. Das ist der Punkt in der Angriffskette, bei dem der böswillige Akteur die Listeneinstellungen verändert, wovon alle Dateien innerhalb der Bibliothek betroffen sind.

Der Mechanismus zur Versionierung der Bibliothek

Bei jeder Bibliothek auf SharePoint Online und OneDrive können Nutzer die Zahl der gespeicherten Versionen individuell einstellen. Der Accountbesitzer muss dafür kein Administrator sein oder spezielle Berechtigungen haben. Die Versionierungseinstellungen befinden sich unter den Listeneinstellungen für jede Bibliothek.

Abbildung 2: die versionierungseinstellungen für dokumentenbibliotheken Link: https://support.microsoft.com/de-de/office/aktivieren-und-konfigurieren-der-versionsverwaltung-für-eine-liste-oder-bibliothek-1555d642-23ee-446a-990a-bcab618c7a37

Wenn man das Versionslimit für die Bibliothek reduziert, lassen sich mit jeder weiteren Änderung an der Bibliothek ältere Versionen nur sehr schwer wiederherstellen. Dabei handelt es sich um eine Designentscheidung, nicht um einen Fehler. (Weitere Informationen zu diesem Thema gibt es im Abschnitt “Verantwortungsvolle Offenlegung und Diskussion“ am Ende dieses Beitrags.)

Der Versionierungsmechanismus lässt sich mit einer böswilligen Absicht auf zweierlei Art und Weise missbrauchen – indem zu viele Versionen einer Datei erstellt werden oder indem die maximale Anzahl an Versionen der Bibliothek reduziert wird. Änderungen, die eine weitere Version der Datei erstellen, können Änderungen am Inhalt der Dokumente, am Dateinamen, an den Metadaten und am Verschlüsselungsstatus sein.

Die Methode, zu viele Versionen zu erstellen, funktioniert so:

- Ausgangslage: Bei den meisten OneDrive-Accounts ist die Zahl der Versionen per Default auf 500 begrenzt. Ein Angreifer kann Dateien innerhalb einer Bibliothek 501mal verändern, wodurch die originale Version der Datei (von vor dem Angriff) 501 Versionen zurück liegt und demnach nicht mehr wiederherstellbar ist.

- Verschlüsselung: Hierbei werden die Dateien nach jedem der 501 Änderungen verschlüsselt. Jetzt sind alle 500 wiederherstellbaren Versionen verschlüsselt. Unternehmen können die Originalversion von vor dem Angriff nicht mehr wiederherstellen, selbst wenn sie versuchen, das Versionslimit wieder zu erhöhen. Selbst wenn sie das Versionslimit auf 501 oder mehr hochsetzen, können Versionen älter als 501 nicht mehr wiederhergestellt werden.

Das 500-fache Verschlüsseln von Dateien dürfte in „freier Wildbahn“ selten vorkommen. Dafür braucht es zu viele Skripte und Computerressourcen und lässt sich schwieriger tarnen. Die Methode, die wir als nächstes beschreiben werden, ist einfacher umzusetzen und lässt sich schwieriger erkennen.

Die Methode, die Versionierung der Bibliothek zu reduzieren, funktioniert so:

- Ausgangslage: Die maximale Zahl an Versionen einer Bibliothek kann auf eine niedrige Zahl gesetzt werden, etwa auf 1, um es sich einfach zu machen. Das bedeutet, dass nur die letzte Änderung der Datei gespeichert wird und von einem Nutzer wiederhergestellt werden kann.

- Verschlüsselung: Nun wird jede Datei zweimal verändert – entweder indem sie zweimal verschlüsselt wird oder indem eine Kombination an Verschlüsselung, Änderung des kompletten Inhalts und Änderungen der Metadaten angewandt wird. Dies stellt sicher, dass die Organisation die Originalversion von vor dem Angriff nicht mehr wiederherstellen kann, ohne vom Angreifer den Entschlüsselungscode zu erhalten.

Das Versionslimit auf 0 zu reduzieren ist sinnlos, weil die Versionen dadurch nicht gelöscht werden. Der Nutzer kann die Versionen in dem Fall durch einen einfachen Schritt wiederherstellen: indem er das Versionslimit zurücksetzt oder manuell aus- und wieder einschaltet.

Wenn Dateien hybride sowohl auf einem Endpunkt als auch in der Cloud gespeichert sind, wie etwa durch Cloud-Synchronisierungsorder, reduziert sich das Ausmaß dieses neuartigen Risikos, weil der Angreifer keinen Zugriff auf die lokal gespeicherten Dateien und Endpunkt-Dateien besitzt. Um einen umfassenden Ransomware-Angriff durchzuführen, müsste der Angreifer sowohl den Endpunkt als auch den Cloud-Account kompromittieren, um auf beiden Seiten auf Dateien zugreifen zu können.

Erstzugriff auf die Nutzeraccounts bei SharePoint-Online und OneDrive

Die drei häufigsten Wege, auf die Angreifer Zugriff auf einen oder mehrere SharePoint-Online oder OneDrive-Accounts erlangen, sind:

- Accountkompromittierung: Das direkte Kompromittieren der Zugangsdaten für den Cloud-Account durch Phishing, Brute-Force-Angriffe und andere Taktiken.

- OAuth-Anwendungen von Drittanbietern: Hier wird der Nutzer durch Täuschung dazu gebracht, fälschlicherweise OAuth-Apps von Drittanbietern zu autorisieren, die auf SharePoint oder OneDrive zugreifen können.

- Gehijackte Sitzungen: Das Hijacken von entweder der Websitzung eines eingeloggten Nutzers oder eines Live-API-Tokens für SharePoint und/oder OneDrive.

So erhöhen Sie die Sicherheit von OneDrive und SharePoint gegen Cloud-Ransomware

Glücklicherweise decken sich viele der OneDrive-Sicherheitsempfehlungen, die wir nachfolgend auflisten, mit den Best Practices, die Ihr Unternehmen vermutlich ohnehin schon für den Schutz vor Endpunkte-Ransomware umsetzt. Wir gehen nachfolgend insbesondere auf die Eigenheiten des Sicherns von Cloud-Umgebungen ein.

Als erstes sollten Sie das Erkennen riskanter Änderungen an Einstellungen für Dateien bei Office-365-Accounts mithilfe von Proofpoint Cloud App Security Broker (CASB) einschalten. Ein Nutzer kann diese Einstellung zwar auch versehentlich ändern, aber das kommt nicht häufig vor. Wenn Nutzer Einstellungen unwissentlich ändern, sollten sie darüber benachrichtigt werden und idealerweise das Versionslimit erhöhen. Das verringert das Risiko, dass ein Angreifer die Nutzer kompromittiert und sich die bereits niedrigen Versionslimits für die Listen dieser Nutzer zunutze macht.

Als zweites können Sie die OneDrive-Sicherheit durch eine gute Ransomware-Hygiene erhöhen. Dazu gehört:

- Very Attacked People™: Nutzen Sie Proofpoint Targeted Attack Protection (TAP), um Nutzer zu identifizieren, die bei Schutzmaßnahmen priorisiert werden sollten und ein höheres Schutzlevel brauchen, weil sie besonders vielen und besonders gefährlichen Cloud-, E-Mail- und Web-Angriffen ausgesetzt sind. Dabei handelt es sich nicht zwangsläufig um in der Unternehmenshierarchie besonders weit obenstehenden Personen, wie etwa Vorgesetzte und Nutzer mit besonderen Berechtigungen.

- Zugriffsmanagement: Sorgen Sie für starke Passwörter, erhöhen Sie die Nutzung von Multi-Faktor-Authentifizierung und installieren Sie eine Zugriffsrichtlinie auf allen Cloud-Anwendungen, die auf dem Prinzip beruht, dass Nutzer nur so viele Berechtigungen bekommen, wie sie brauchen.

- Notfallplan und Backups: Halten Sie die Richtlinien für Notfälle und Datenbackups stets auf dem neuesten Stand, um im Fall eines Ransomware-Angriffs Ihre Verluste zu minimieren. Idealerweise sollten Sie regelmäßig vollständige externe Backups Ihrer Cloud-Dateien mit sensiblen Daten erstellen. Verlassen Sie sich nicht allein auf Microsoft, um Backups durch Versionierung der Dokumente bereitzustellen.

- Cloud-Sicherheit: Erkennen und beseitigen Sie Accountkompromittierungen und Missbrauch von Drittanbieter-Apps. Proofpoints CASB lässt sich mit Proofpoint Nexus Threat Graph und Threat Intelligence von Drittanbietern integrieren, um Accountübernahmen und Missbrauch von Drittanbieteranwendungen zu stoppen.

- Cloud Data Loss Prevention (Cloud DLP): Verhindern Sie den Download sensibler Daten und massenhafte Datendownloads auf Geräte außerhalb Ihrer Kontrolle, um die Gefahr für doppelte Erpressungstaktiken bei Ransomware zu reduzieren. Proofpoints CASB enthält individualisierbare Richtlinien, die Ihnen dabei helfen, Ihre Daten auf fremden Geräten zu sichern. Und Proofpoint Insider Threat Management unterstützt Sie, nachlässigen Nutzern bessere Sicherheitspraktiken beizubringen, und sammelt Beweise über schädliche Insider, sobald sie Änderungen an den Einstellungen vornehmen.

Letztlich sollten Sie überlegen, folgende Maßnahmen in Ihre Sicherheitsstrategie aufzunehmen, die dann greifen, wenn riskante Änderungen an Einstellungen erkannt wurden:

- Erhöhen Sie sofort die Zahl der wiederherstellbaren Versionen für die betroffenen Bibliotheken in Ihren M365- oder O365-Einstellungen.

- Prüfen Sie, ob der betroffene Office-365-Account schon einmal kompromittiert wurde oder ob es vorher schon Benachrichtigungen über riskante Einstellungsänderungen gegeben hat.

- Machen Sie sich auf die Suche nach verdächtigen Aktivitäten in Drittanbieteranwendungen. Falls Sie welche finden, widerrufen Sie OAuth-Tokens für schädliche oder ungenutzte OAuth-Apps in der Umgebung.

- Identifizieren Sie andere riskante Verhaltensmuster bei dem betroffenen Nutzer in Cloud, E-Mail, Internet und Endpunkten, wie etwa Nachlässigkeit beim Umgang mit sensiblen Daten oder riskanter Transfer von Daten.

Verantwortungsvolle Offenlegung und Diskussion

Vor der Veröffentlichung dieses Blogbeitrags hat Proofpoint den offiziellen Weg für die Kommunikation von Sicherheitsproblemen bei Microsoft durchlaufen und eine Reihe an Rückmeldungen erhalten.

Microsoft gab folgende Informationen als Antwort:

- Die Versionierungseinstellungen für Listen funktioniert so wie intendiert.

- Mit der Hilfe von Microsofts Support-Team können ältere Versionen von Dateien potenziell noch 14 Tage länger wiederhergestellt werden.

Proofpoint hat jedoch versucht, ältere Versionen auf diese Weise wiederherzustellen (auch mit der Hilfe von Microsofts Support-Team) und war damit nicht erfolgreich. Außerdem ist es unerheblich, ob die Versionierungseinstellungen so funktionieren wie intendiert, weil sie von Angreifern dennoch für Ransomware-Angriffe missbraucht werden können.

Für weitere Informationen darüber, wie Proofpoint Sie vor Ransomware schützen kann, besuchen Sie unser Ransomware-Informationsportal.