Laut Untersuchungen für den Voice of the CISO Report 2022 von Proofpoint sind 50 % der CISOs (Chief Information Security Officer) der Meinung, dass der Schutz der Daten durch die anhaltende große Kündigungswelle, bei der Angestellte massenhaft freiwillig ihren Arbeitsplatz aufgeben, erschwert wird.

Häufig stellen Unternehmen erst zu spät fest, dass ausscheidende Mitarbeiter vertrauliche Geschäftsdaten oder – noch schlimmer – geistiges Eigentum mitgenommen haben. Dann sind die Sicherheitsteams lange damit beschäftigt, in mühsamer manueller Kleinarbeit nach Antworten auf das Wer, Was, Wo, Wann und Warum zu suchen.

Personal-, Rechts- und Informationssicherheitsteams fällt es häufig schwer, Informationen zu ausscheidenden Mitarbeitern in Echtzeit untereinander weiterzugeben, geschweige denn, effektive Überwachungsrichtlinien zu einzurichten. Da Proofpoint den Überblick erweitert hat und nun auch Insider-Bedrohungen bei unverwalteten Geräten erfasst, können Unternehmen Datenschutzprobleme durch ausscheidende Mitarbeiter nun effektiver angehen.

Proofpoint Information Protection kann jetzt ungewöhnliche Dateiaktivitäten in Cloud-Anwendungen auf unverwalteten Geräten erkennen, die auf ausscheidende Mitarbeiter zurückzuführen sind, und eine anwenderspezifische 30-tägige Zeitleiste der Dateiaktivitäten generieren. Etliche Kunden nutzen diese Funktionen bereits, um zuvor unsichtbare Datenexfiltrationen durch ausscheidende Mitarbeiter zu identifizieren. Diese Funktionen ergänzen unsere bestehende marktführende Lösung zum Schutz vor Insider-Bedrohungen (deren Schwerpunkt auf verwalteten Endpunkten liegt).

Hochriskante Insider: Überwachung der Aktivitäten ausscheidender Mitarbeiter, bevor sie das Unternehmen verlassen

Nehmen wir Camila, eine sehr erfolgreiche Führungskraft, die in Kürze das Unternehmen verlassen wird. Sie beabsichtigt, vertrauliche Informationen ihres aktuellen Arbeitgebers zu ihrem neuen Arbeitgeber mitzunehmen, um ihre erfolgreiche Karriere dort weiter voranzubringen. Camila ist der Meinung, dass ihre harte Arbeit im jetzigen Unternehmen sie dazu berechtigt, einige der Kundenlisten, Produktpreise und Diagramme zur Produktarchitektur mitzunehmen. Dieses Verhalten verstößt jedoch gegen zahlreiche Unternehmensrichtlinien ihres Arbeitgebers.

Unten sehen Sie die Zeitleiste zu Camilas Aktivitäten und eine Übersicht darüber, wie Proofpoint dem Sicherheitsteam half, das Unternehmen zu schützen.

|

Zeitleiste der Aktivitäten |

Aktionen von Camila (die das Unternehmen verlassen wird) |

|

Sicherheitsmaßnahmen (mithilfe von Proofpoint) |

|

Vor einem Monat |

Sie versucht, vertrauliche Dateien mit Preisangaben auf ein nicht genehmigtes USB-Gerät zu kopieren. |

|

Proofpoint blockiert die Dateiübertragung auf das USB-Gerät in Echtzeit. |

|

Vor 25 Tagen |

Sie sucht im Internet nach Jobs und sendet Bewerbungen. |

|

Proofpoint erfasst diese Telemetriedaten. |

|

Vor einer Woche |

Sie kündigt mit einer Frist von zwei Wochen. |

|

Die Personalabteilung verschiebt die Führungskraft für die Dauer der Kündigungsfrist in eine spezielle Active Directory-Gruppe für Mitarbeiter, die gekündigt haben. |

|

Vor einigen Tagen |

Sie lädt ungewöhnlich viele Dateien aus Cloud-Anwendungen auf ihren privaten Laptop herunter. |

|

Proofpoint erkennt das Kopieren der Dateien auf Camilas privates Gerät aufgrund der Unternehmensrichtlinien und ihrem früheren Verhalten als ungewöhnliches Verhalten. |

|

Vor einigen Tagen |

|

|

Proofpoint stellt für Untersuchungszwecke eine Zeitleiste zu Camilas früheren Cloud-, E-Mail-, Endpunkt- und Web-Aktivitäten bereit. |

|

Jetzt |

|

|

Die Personalabteilung und die Rechtsabteilung suspendieren Camila, noch bevor sie das Unternehmen verlässt. |

Abb. 1: Beispiel für einen Überblick über die Aktivitäten einer ausscheidenden Person und die Proofpoint-gestützte Reaktion des Unternehmens auf diese Aktivitäten.

Sehen wir uns die einzelnen Schritte dieser Insider-Bedrohung genauer an.

Verhindern von Datenexfiltration auf USB-Geräte

Camila weiß bereits, dass sie das Unternehmen verlassen möchte, und sie will Vorbereitungen treffen, bevor sie ihre Kündigung einreicht. Camila hat gerade versucht, Dateien mit vertraulichen Preisinformationen auf ein nicht genehmigtes USB-Gerät zu kopieren. Proofpoint Information Protection hat die Übertragung der Dateien in Echtzeit blockiert.

Bei älteren DLP-Lösungen (Data Loss Prevention, Datenverlustprävention) für Endpunkte ist das Erzielen desselben Ergebnisses für Ihre Teams heute deutlich komplexer und schwieriger: Es müssen separate DLP-Detektoren für jeden Kanal eingerichtet, Richtlinien für jeden Datentyp erstellt und Ausnahmen für bestimmte Anwender festgelegt werden. Das liegt daran, dass ältere DLP-Lösungen einen datenzentrierten Ansatz verfolgen.

Bei Proofpoint Information Protection können Sie personenzentrierte DLP-Präventionsregeln einrichten, sodass Ihr Team riskante Anwender einfach erkennen und überwachen kann. (Weitere Informationen zur Erkennung und Verhinderung von Datenverlust über USB-Geräte erhalten Sie in unserem umfassenden Webinar.)

Detaillierter Überblick über das Anwenderverhalten

Camila hat auf ihrem verwalteten Endpunkt nach Jobs gesucht und sich beworben. Proofpoint Information Protection hat ihre Webaktivitäten erfasst. Diese Aktivitäten erfolgten, noch bevor Camila ihre Kündigung eingereicht hat.

Verräterische Anzeichen beim Verhalten von ausscheidenden Mitarbeitern beschränken sich nicht nur auf Datenaktivitäten. In diesem Webinar zu Insider-Bedrohungen erhalten Sie weitere Informationen zu verschiedenen Anwender- und Datenaktivitäten.)

Für Sicherheitsteams, die mit dringenden Warnmeldungen geradezu überflutet werden, mögen diese Verhaltensweisen allein nicht besorgniserregend genug sein. Camilas Suche nach neuen Jobangeboten ist daher nur als zusätzlicher Kontext zu ihren anderen Sicherheitsverstößen von Bedeutung.

Private Geräte: Erkennung ungewöhnlicher Dateiaktivitäten in der Cloud

Camila versucht, eine ungewöhnlich große Anzahl vertraulicher Dateien aus Microsoft 365-Apps auf ihren privaten Laptop herunterzuladen. Einige Tage zuvor hatte sie auch ihre Kündigung eingereicht. Sie wurde daraufhin von der Personalabteilung einer anderen Microsoft Azure Active Directory-Gruppe zugewiesen, um dieser Situation Rechnung zu tragen. Dank proprietärer Machine Learning-Modelle, die auf Daten aus Microsoft 365-Diensten zurückgreifen, identifiziert Proofpoint Information Protection Camila als ausscheidende Mitarbeiterin und erkennt das Herunterladen der Dateien als ungewöhnlich.

Proofpoint überwacht verwaltete und unverwaltete Geräte durchgängig auf ungewöhnliche Dateiaktivitäten von Anwendern in Microsoft 365-Apps. Mithilfe von Machine Learning-Modellen werden Anomalien basierend auf dem Aktivitätsprofil eines Anwenders im Verhältnis zu seinen früheren Aktivitäten, dem Unternehmensprofil und der Art der betroffenen Dateien bewertet. Dabei werden auch die Vertraulichkeit, die Eigentumsverhältnisse sowie die Anzahl der Dateien berücksichtigt.

Proofpoint überwacht auch Active Directory-Gruppen, um ausscheidende Mitarbeiter in jedem Unternehmen zu identifizieren. Hierzu zählen Personen, die vor Kurzem aus dem Unternehmen ausgeschieden sind, sowie Mitarbeiter wie Camila, die es in Kürze verlassen werden.

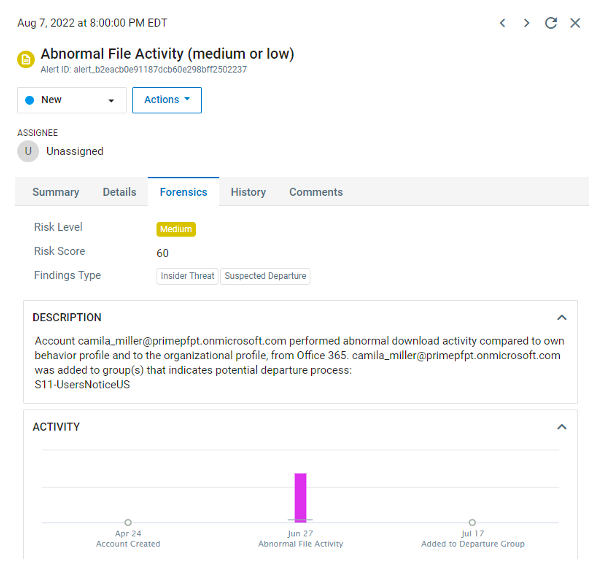

Als die ungewöhnlichen Dateiaktivitäten von Camila entdeckt werden, wird eine Sicherheitswarnung mit umfangreicher Forensik generiert – ein Beispiel sehen Sie unten.

Abb. 2: Ungewöhnliche Dateiaktivitäten der ausscheidenden Mitarbeiterin („Camila”).

Im Aktivitätendiagramm lässt sich ablesen, dass Camila eine statistisch signifikante größere Anzahl von Dateien (lila Balken) im Vergleich zum normalen Aktivitätsumfang ihres eigenen Profils und des Unternehmensprofils (dargestellt durch die graue Linie, die den Balken im unteren Bereich durchkreuzt) heruntergeladen hat. Proofpoint hätte diese Anomalien übrigens auch dann erkannt, wenn Camila ihre schädlichen Aktivitäten schon vor ihrer Kündigung begonnen hätte.

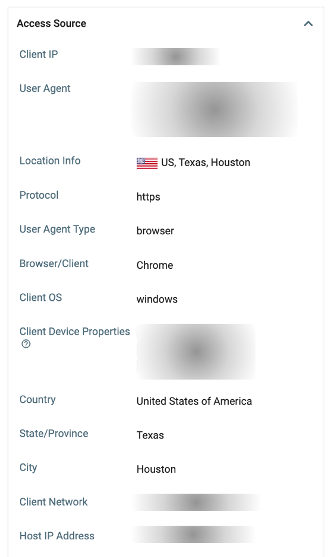

Mithilfe der Proofpoint-Lösung können Sie feststellen, ob Camila die Dateien auf ihre verwalteten oder auf unverwaltete Endpunkte heruntergeladen hat. Unverwaltete Geräte sind Desktop-Rechner, Laptops, Smartphones und Tablets, die nicht im Besitz des Unternehmens sind bzw. von diesem verwaltet werden. Im Screenshot unten, in dem vertrauliche Daten unkenntlich gemacht wurden, können Sie anhand der Eigenschaften der Kundengeräte ermitteln, ob es sich jeweils um ein verwaltetes oder ein unverwaltetes Gerät handelt. Noch belastender wäre es gewesen, wenn Camila beim Herunterladen der Dateien über das Netzwerk oder den IP-Adressbereich eines Mitbewerbers mit der Microsoft 365-App verbunden gewesen wäre.

Abb. 3: Ermittlung der Gerätedetails, u. a. ob das Gerät verwaltet ist oder nicht.

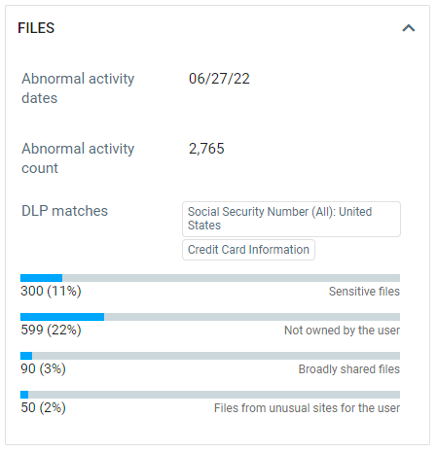

In Camilas Fall waren die Dateien vertraulich, wie Sie in Abb. 4 unten sehen können. 11 % der heruntergeladenen Dateien waren vertraulich, weil sie Sozialversicherungsnummern und Kreditkartendaten enthielten. Bei 22 % der heruntergeladenen Dateien war Camila weder Eigentümerin noch Erstellerin. Eine Warnung zu ungewöhnlichen Dateiaktivitäten mit einer erheblichen Menge an vertraulichen Informationen hat natürlich stets eine höhere Priorität.

Abb. 4: Überblick über die Arten von Dateien, die von der ausscheidenden Mitarbeiterin heruntergeladen wurden.

Ohne entsprechende Erkennungsfunktionen müssen sich die Sicherheitsteams auf der Grundlage von Cloud-Anwendungen, DLP-Tools und Personalinformationen mühsam einen Überblick verschaffen. Oft liegen ihnen nur unvollständige Informationen vor, sodass die manuellen Prozesse nicht zielführend sind.

In einigen Fällen erfahren Sicherheitsteams erst dadurch vom Problem der Datenexfiltration durch einen Anwender, dass sie ungewöhnliche Dateiaktivitäten erkennen. Wenn Teams ältere DLP-Tools einsetzen, werden sie mit datenbezogenen Warnungen ohne Anwenderkontext geradezu überflutet. Proofpoint-Warnmeldungen zu ungewöhnlichen Aktivitäten sind an hochriskante Anwender gebunden und werden als riskanter eingestuft als die üblichen DLP-Warnmeldungen.

Schnellere Untersuchungen zu Insider-Bedrohungen

An diesem Punkt läuft die Untersuchung von Camilas Verhalten durch das Sicherheitsteam auf Hochtouren. Jede dabei eingesparte Stunde ist kostbar. Mit Proofpoint Information Protection erhalten Sie in einer einzigen Anwenderzeitleiste einen konsolidierten Überblick über Camilas Verhalten in der Cloud, in E-Mails, auf ihrem Endpunkt und im Web. Sie könnten in einer Zeitleiste die Aktivitäten von Camila ablesen: die versuchte Dateiübertragung auf das USB-Gerät, ihre Jobsuche im Internet, die ungewöhnlichen Dateiaktivitäten in Microsoft 365 und ihre gesamten anderen alltäglichen Aktivitäten.

Mit unserem illustrierten Leitfaden können Sie Untersuchungen von Insider-Bedrohungen mithilfe von Proofpoint Information Protection mit Ad-hoc-Untersuchungen vergleichen. Dank der Proofpoint-Zeitleiste entfällt die andernfalls erforderliche stunden- oder gar tagelange manuelle Datenerfassung von Aktivitäten eines Anwenders mit den verschiedenen Technologien. Bei älteren Tools müssen Sicherheitsteams mitunter Protokolle bei den IT-Teams anfordern, was die Untersuchungen potenziell weiter verzögert. Proofpoint Information Protection bietet einen lückenlosen Überblick über das Anwenderverhalten und Dateiaktivitäten – gänzlich ohne Einbindung der IT.

Proofpoint Information Protection schützt umfassend davor, dass Mitarbeiter beim Ausscheiden aus dem Unternehmen vertrauliche Daten mitnehmen. Mit Erkennungsfunktionen, die auf Richtlinien und Machine Learning basieren, können Ihre Sicherheitsteams Aktivitäten identifizieren, die anderenfalls womöglich übersehen worden wären. Sie können offensichtlich nicht richtlinienkonforme Datenbewegungen verhindern und die Cloud-Konten von ausscheidenden Mitarbeitern sperren. Darüber hinaus können Sie bei der Untersuchung von Anwendern mithilfe einer leistungsfähigen Plattform gemeinsam mit der Personal- und Rechtsabteilung schneller Entscheidungen über angemessene Reaktionen treffen.

Möchten Sie mehr darüber erfahren, wie Sie Ihr Unternehmen und Ihre Ressourcen mit Proofpoint vor böswilligen ausscheidenden Mitarbeitern schützen? Dann sehen Sie sich die Demo zu Proofpoint Information Protection an.