„Verifizierte Accounts“ sind auf Twitter eine wirkungsvolle Möglichkeit für Marken, sich von betrügerischen, vorgetäuschten und nachgeahmten Accounts auf der Social-Media-Website abzuheben. Wenn ein Account offiziell verifiziert wird, erscheint neben dem Namen ein spezielles Zeichen, das Twitter-Nutzern signalisiert, dass sie mit der echten Marke statt mit einem Nachahmer interagieren. Seit Kurzem setzen Bedrohungs-Akteure jedoch das Versprechen der Account-Verifizierung ein, um Nutzer mit einem Kreditkarten-Phishing-Schema zu ködern.

Die Account-Verifizierung ist ein Prozess, den Twitter für „Accounts von öffentlichem Interesse“ anbietet und bei dem Marken mehrere Verifizierungsetappen durchlaufen müssen. Vor diesem Hintergrund ist das Versprechen eines schnellen Verifizierungsprozesses vor allem für kleinere Unternehmen attraktiv, denen unter Umständen die Ressourcen fehlen, um die Anforderungen von Twitter für die Account-Verifizierung zu erfüllen. Bei diesem Phishing-Angriff, der im Dezember von den Proofpoint-Forschern aufgedeckt wurde, platzieren Angreifer seriös wirkende Werbeanzeigen, die sich an Markenmanager und -Influencer richten. Die Anzeigen enthalten einen Link zu einer Phishing-Website, auf der die angebliche Account-Verifizierung angeboten wird.

Die Anzeigen selbst kommen von einem Account, der den offiziellen Support-Account von Twitter, @support, nachahmt. Der betrügerische Account, @SupportForAll6, verwendet das Branding, die Logos, die Farben usw. von Twitter, um trotz einer sehr geringen Follower-Zahl und eines verdächtigen Namens die Glaubwürdigkeit zu verstärken.

Abbildung 1: Betrügerischer Support-Account als Basis des Phishing-Schemas

Ein zentrales Element dieses Betrugsversuchs sind von Twitter gesponsorte Werbeanzeigen, die in den Feeds der Nutzer auftauchen, ohne dass eine Interaktion notwendig ist bzw. Nutzer dem Account folgen oder eine direkte Nachricht verschicken müssen. Eine dieser Anzeigen mit dem Link zur Phishing-Website taucht unten im betrügerischen Profil auf (Abbildung 1).

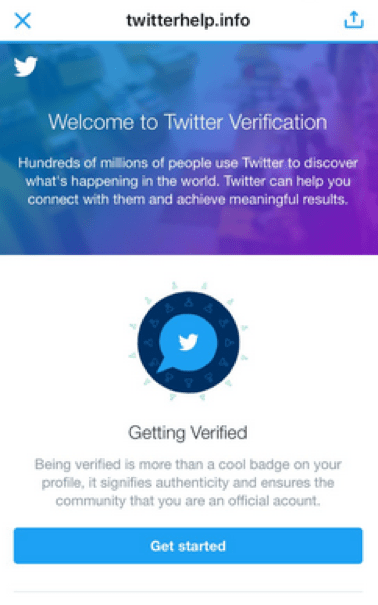

Nach dem Anklicken des Links werden Nutzer auf die Domäne twitterhelp[.]info umgeleitet. Der Domänenname sollte die Alarmglocken schrillen lassen, der Rest scheint jedoch glaubwürdig. Die Seite selbst imitiert die auf der offiziellen Twitter-Seite verwendeten Farbschemata und Formulierungen.

Abbildung 2: Betrügerische Phishing-Website für „Twitter-Verifizierung“ auf Doppelgänger-Domäne twitterhelp[.]info

Die Domäne twitterhelp[.]info wurde am 13. Dezember registriert. Obwohl die Registrierung privat ist, fanden wir heraus, dass die URL eine IP-Adresse hat, die in der Vergangenheit für Phishing-Aktivitäten verwendet wurde.

Wenn Nutzer den Prozess über das in Abbildung 2 dargestellte Formular starten, erscheint ein neues Formular, in dem verschiedene persönliche Daten abgefragt werden, einschließlich Twitter-Nutzername, E-Mail-Adresse, Telefonnummer und, ganz wichtig, das Account-Passwort.

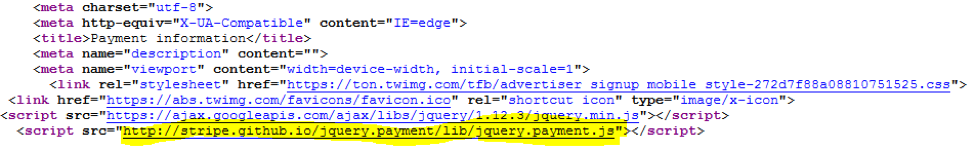

Nachdem der Nutzer diese Daten angegeben hat, wird ein neues Formular angezeigt, in dem zu „Identifizierungszwecken“ nach der Kreditkartennummer und dem Sicherheitscode gefragt wird. Im Formular steht, dass dem Nutzer für diesen Prozess keine Kosten entstehen, jedoch beinhaltet das Formular eine Vorlage von Github (Abbildung 4) zur Extraktion von Zahlungsinformationen. Während im Formular eine Validierung der Account-Daten nicht vorgesehen ist, wodurch Nutzer auch leere Werte eingeben können, gilt das nicht für die Finanzinformationen; diese können nicht ohne die angeforderten Kreditkartendaten übermittelt werden.

Am Ende wird den Nutzern gedankt und mitgeteilt, dass sie in Kürze eine E-Mail mit den Verifizierungsinformationen erhalten. Sie werden dann auf die offizielle Domäne twitter.com umgeleitet, was den Eindruck, es handle sich um einen legitimen Vorgang, zusätzlich verstärkt.

Dieses technisch nicht besonders raffinierte Schema ist ein hervorragendes Beispiel dafür, wie Angreifer traditionelle Phishing-Methoden, Social Engineering und Identitätsbetrug miteinander kombinieren, um letztlich auf neue Art und Weise Geld zu machen. Zwar haben wir diesen speziellen Angriff auf Twitter beobachtet, doch Betrugsversuche dieser Art könnten auf jeder Social-Media-Plattform realisiert werden, die eine Form der Account-Verifizierung nutzt.

Wir haben Twitter mit Einzelheiten zu diesem Angriff kontaktiert.