Seit März 2020 verfolgt Proofpoint Threat Research zielgerichtete Phishing-Kampagnen gegen weltweit agierende tibetische Organisationen. Im Januar und Februar 2021 beobachteten wir eine Wiederaufnahme dieser Kampagnen, bei denen Bedrohungsakteure, die im Interesse der Kommunistischen Partei Chinas handeln, eine individuell angepasste schädliche Browser-Erweiterung für Mozilla Firefox verbreiteten, über die sie Zugriff auf und Kontrolle über die Gmail-Konten von Anwendern erlangten. Proofpoint bezeichnet die schädliche Browser-Erweiterung als „FriarFox“ und ordnet diese Aktivitäten der Gruppe TA413 zu. Sie verbreiten nicht nur FriarFox, sondern wurden auch Anfang 2021 auch bei der Verbreitung der Malware Scanbox und Sepulcher an tibetische Organisationen beobachtet. Proofpoint hatte schon einmal über die Malware Sepulcher und ihre Verbindungen zu den Malware-Kampagnen LuckyCat und ExileRat berichtet, die tibetische Organisationen ins Visier nahmen. Dieser Akteur wird als APT-Gruppe (Advanced Persistent Threat, hochentwickelte andauernde Bedrohung) eingestuft, die mit dem chinesischen Staat verbunden ist und strategische Ziele in Verbindung mit Spionage und Überwachung von Regimekritikern (unter anderem gegen die tibetische Diaspora) verfolgt. In diesem Blogbeitrag wird die auf JavaScript basierende Browser-Erweiterung FriarFox detailliert analysiert und der seit Juni 2020 laufende Einsatz des Scanbox-Frameworks durch TA413 aufgedeckt. Zudem werden Verbindungen zu Watering-Hole-Angriffen gegen tibetische Organisationen im Jahr 2019 hergestellt.

Übertragung und Ausnutzung

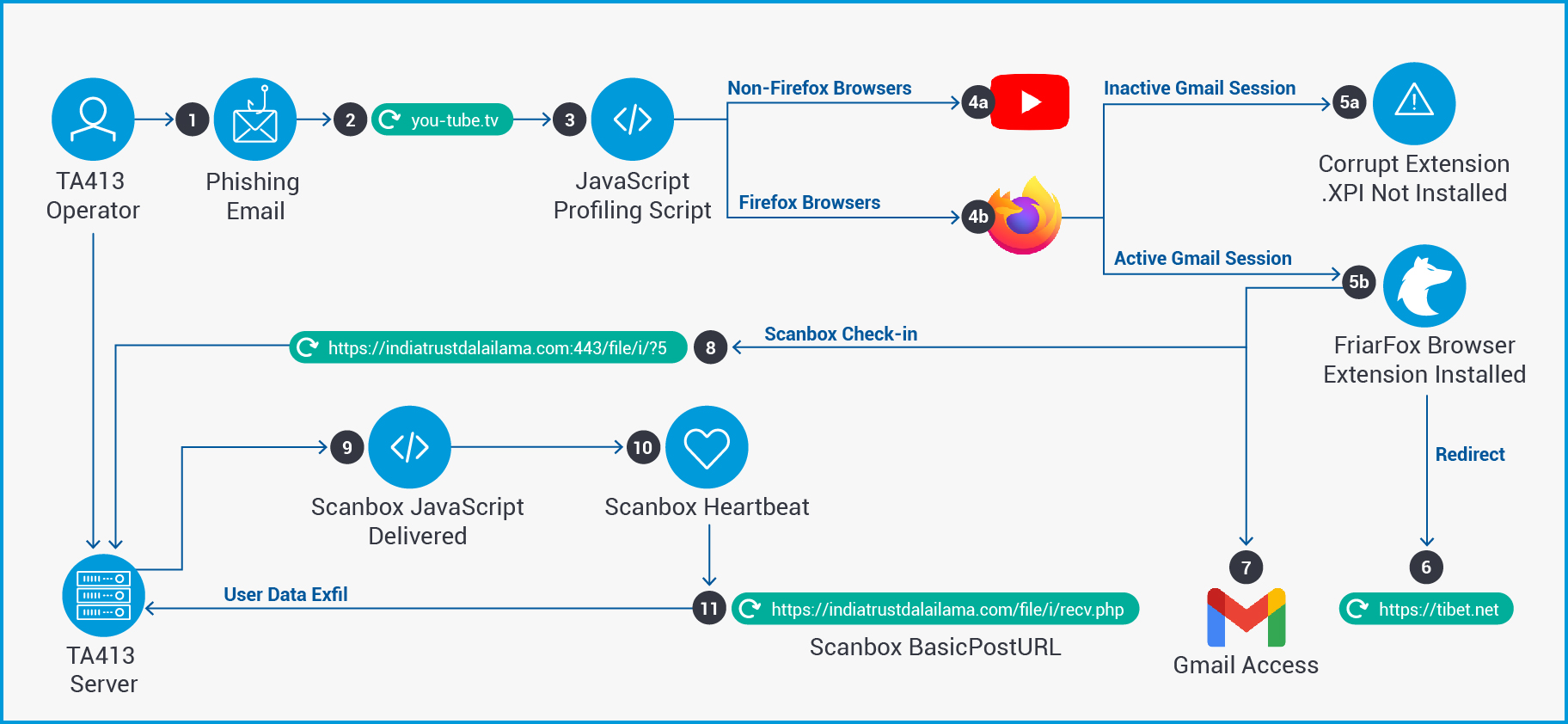

Ende Januar 2021 wurde eine Phishing-E-Mail erkannt, die mehrere tibetische Organisationen ins Visier nahm. Die E-Mail ahmte im Absenderfeld die „Tibetan Women‘s Association“ (die tibetische Frauenvereinigung) nach und hatte die Betreffzeile „Inside Tibet and from the Tibetan exile community“ (Tibet und die tibetische Exil-Community). Zudem wurde die E-Mail über ein bekanntes TA413-Gmail-Konto ausgeliefert, das seit mehreren Jahren genutzt wird und das Büro Seiner Heiligkeit des Dalai Lama in Indien imitiert. Die E-Mail enthielt folgende schädliche URL, die YouTube nachahmte:

- hxxps://you-tube[.]tv/

Durch einen Klick auf die URL gelangten Anwender auf eine gefälschte Landing Page mit dem Titel „Adobe Flash Player Update“, auf der mehrere JavaScript (JS)-Dateien ausgeführt werden, die das Anwendersystem durchleuchten. Diese Skripte ermitteln, ob die schädliche Firefox-Browser-Erweiterung (XPI-Datei) – von Proofpoint „FriarFox“ genannt – ausgeliefert werden soll. XPI-Dateien sind komprimierte Installationsarchive, die von verschiedenen Mozilla-Anwendungen genutzt werden und die Dateien für eine Firefox-Browser-Erweiterung beinhalten. Landing Pages mit JS-Weiterleitungen werden häufig für Watering-Hole-Angriffe eingesetzt. In diesem Fall wird die Domäne von den Bedrohungsakteuren kontrolliert und die Weiterleitung über eine schädliche URL in der Phishing-E-Mail ausgelöst.

Die Installation und Übertragung der Browser-Erweiterung FriarFox hängt von mehreren Faktoren rund um den Browser der Anwender ab. Die Bedrohungsakteure haben es anscheinend auf Anwender abgesehen, die Firefox und auch Gmail mit diesem Browser nutzen. Anwender müssen die URL über Firefox aufrufen, um die Browser-Erweiterung zu erhalten, und scheinbar müssen sie zudem mit diesem Browser aktiv bei einem Gmail-Konto angemeldet sein, damit die schädliche XPI-Datei erfolgreich installiert werden kann. Nicht in allen erkannten FriarFox-Kampagnen war für die erfolgreiche Installation der Browser-Erweiterung eine aktive Gmail-Sitzung erforderlich. Auch konnten Proofpoint-Analysten nicht feststellen, welche Funktion die aktive Gmail-Anmeldesitzung verlangte. Es konnte daher nicht abschließend ermittelt werden, ob eine Gmail-Anmeldung tatsächlich eine Voraussetzung für die Installation der Browser-Erweiterung sein sollte oder ob der auftretende Installationsfehler wegen einer beschädigten Datei eine andere Ursache hatte. Die drei nachfolgend beschriebenen Situationen wurden während der Untersuchung der FriarFox-Erweiterung durch Proofpoint getestet. Dabei wurden unterschiedliche Browser und Gmail-Anmeldezustände während des Zugriffs auf die Domäne you-tube[.]tv berücksichtigt.

- Anwender rufen URL you-tube[.]tv mit anderem Browser und ohne Gmail-Sitzung auf

Die Landing Page von Adobe Flash Player wird vorübergehend auf you-tube[.]tv angezeigt, bevor die Weiterleitung auf eine legitime youtube[.]com-Anmeldeseite erfolgt. Diese versucht, auf einen aktiven Domänen-Cookie der Webseite zuzugreifen. Möglicherweise versuchen die Akteure, über den Domänen-Cookie Zugriff auf das Gmail-Konto des Anwenders zu erlangen – sofern zur Anmeldung im Youtube-Anwenderkonto eine von G Suite föderierte Anmeldesitzung genutzt wird. In diesem Fall wird die Browser-Erweiterung nicht übertragen.

Abb. 01: YouTube-Weiterleitung, die auf Domänen-Cookie zugreifen will.

- Anwender rufen URL you-tube[.]tv mit Firefox auf, sind aber nicht bei Gmail angemeldet

Die Landing Page von Adobe Flash Player wird angezeigt und die Anwender werden aufgefordert, die Software-Installation zu erlauben. Wenn Anwender auf „Allow“ (Zulassen) klicken, erscheint im Browser die Meldung „add-on downloaded from you-tube[.]tv could not be installed because it appears to be corrupt“ (Das von you-tube[.]tv heruntergeladene Add-on konnte nicht installiert werden, da es scheinbar beschädigt ist). Die Browser-Erweiterung wird an Anwender übertragen, jedoch nicht erfolgreich installiert und es erfolgt keine Weiterleitung.

- URL-Anfrage für Browser-Erweiterung FriarFox

hxxps://you-tube[.]tv/download.php

Abb. 02: Landing Page von you-tube[.]tv mit fehlgeschlagener Installation der Browser-Erweiterung FriarFox.

- Anwender rufen die you-tube[.]tv-URL mit Firefox auf und sind bei Gmail angemeldet

Die Browser-Erweiterung FriarFox wird an Anwender über hxxps://you-tube[.]tv/download.php übertragen. Die Anwender werden aufgefordert, den Download der Software von der Seite zu erlauben und die Browser-Erweiterung namens „Flash update components“ (Komponenten für Flash-Update) über die Schaltfläche „Add“ (Hinzufügen) zu installieren. Damit stimmen sie den Berechtigungen der Erweiterung zu. Wenn Anwender auf „Add“ (Hinzufügen) klicken, leitet der Browser sie auf die harmlose Webseite hxxps://Tibet[.]net weiter und die Meldung „Flash update components has been added to Firefox“ (Komponenten für Flash-Update wurden Firefox hinzugefügt) wird in der oberen rechten Ecke des Browsers angezeigt.

Abb. 03: Mozilla Firefox fordert Anwender auf, die schädliche Browser-Erweiterung FriarFox hinzuzufügen.

Abb. 04: Browser-Weiterleitung auf Tibet[.]net und Bestätigung zur Installation der Browser-Erweiterung FriarFox.

Nach der Installation von FriarFox erhalten Bedrohungsakteure Zugriff auf die Funktionen des Gmail-Anwenderkontos und auf die unten genannten Firefox-Daten. FriarFox kontaktiert zudem einen vom Bedrohungsakteur kontrollierten Command-and-Control-Server und ruft dort die PHP- und JS-basierte Payload-Scanbox ab. Die folgenden Gmail-Kontofunktionen und Firefox-Attribute versucht FriarFox zu erfassen:

Zugriff auf Gmail

- E-Mails durchsuchen

- E-Mails archivieren

- Gmail-Benachrichtigungen empfangen

- E-Mails lesen

- Akustische und visuelle Warnfunktionen von Firefox für die Erweiterung FriarFox ändern

- E-Mails kennzeichnen

- E-Mails als Spam markieren

- Nachrichten löschen

- Posteingang aktualisieren

- E-Mails weiterleiten

- Funktionssuchen durchführen

- Nachrichten im Gmail-Papierkorb löschen

- E-Mails von kompromittiertem Konto versenden

Zugriff auf Firefox (basierend auf erteilten Browserberechtigungen)

- Auf Anwenderdaten für alle Webseiten zugreifen

- Benachrichtigungen anzeigen

- Datenschutzeinstellungen lesen und ändern

Auf Browser-Tabs zugreifen

Abb. 05: Für Browser-Erweiterung FriarFox erforderliche Berechtigungen.

Analyse von FriarFox

Die Browser-Erweiterung FriarFox basiert anscheinend größtenteils auf dem Open-Source-Tool „Gmail Notifier (restartless)“. Dabei handelt es sich um ein kostenloses Tool, das unter anderem auf GitHub, in der Add-ons-Sammlung von Mozilla Firefox und im QQ App-Store verfügbar ist. Anwender können damit Benachrichtigungen erhalten und bestimmte Gmail-Aktionen ausführen, während sie in bis zu fünf Gmail-Konten gleichzeitig aktiv angemeldet sind. Es gibt weitere Versionen des Tools für Google Chrome und Opera, doch bisher ist FriarFox der einzige identifizierte Fall, bei dem Firefox über eine XPI-Datei angegriffen wurde. In den neuesten im Februar 2021 identifizierten Kampagnen wurden Anwender beim Aufrufen schädlicher Domänen mit Google Chrome mit der Meldung „Switch to the Firefox Browser“ (Wechseln Sie zu Firefox) dazu aufgefordert, zu Firefox zu wechseln, um die Browser-Erweiterungen übertragen zu können. Weitere Informationen zu den Funktionen des Tools finden Sie hier:

Abb. 06: Open-Source-Tool Gmail Notifier (restartless) in der Add-ons-Sammlung von Firefox.

- https://addons.mozilla.org/de/firefox/addon/gmail-notifier-restartless/

- (Demo-Video zu Gmail Notifier) https://www.youtube.com/watch?v=5Z2huN_GNkA

Die Gruppe TA413 veränderte mehrere Abschnitte der Open-Source-Browser-Erweiterung Gmail Notifier, um seine schädlichen Funktionen zu verbessern, Browser-Benachrichtigungen vor Anwendern zu verbergen und die Erweiterung wie ein Tool für Adobe Flash aussehen zu lassen. Mittels der folgenden Änderungen verbergen die Bedrohungsakteure die Anwesenheit und die Nutzung von FriarFox:

- Das PNG-Dateisymbol erscheint im Browser-Erweiterungsmenü als Adobe-Flash-Symbol und ersetzt das Gmail-Symbol des ursprünglichen Tools Gmail Notifier.

- Die Metadatenbeschreibung der Erweiterung trägt zum einheitlichen Erscheinungsbild als Flash-Update bei. Sie liefert die im Browser-Erweiterungsmenü angezeigte Beschreibung.

- Alle akustischen und visuellen Browserwarnmeldungen für aktive Anwender werden nach der Installation deaktiviert. Auf diese Weise wird die Anwesenheit und Nutzung von FriarFox durch die Bedrohungsakteure vor den Betroffenen verschleiert.

Die legitime Browser-Erweiterung Gmail Notifier besteht aus etwa 17 unabhängigen JS-Dateien und weiteren Konfigurationsdateien, die eine Reihe von E-Mail-Funktionen (z. B. anzeigen, archivieren, als Spam markieren, kennzeichnen, löschen) und den gleichzeitigen Zugriff auf bis zu fünf Konten ermöglichen. Viele Skripte der Tool-Kernfunktionen werden von FriarFox in ihrer ursprünglichen Form genutzt. Drei hinzugefügte schädliche JavaScript-Dateien erweitern jedoch den Funktionsumfang und erhöhen die maximale Anzahl der Konten, die überwacht werden können.

Abb. 07: XPI-Verzeichnis der Browser-Erweiterung FriarFox (modifiziertes Gmail Notifier) mit vom Akteur vorgenommenen Änderungen.

Die Gruppe TA413 fügte dem ursprünglichen Tool Gmail Notifier die schädliche JS-Datei „tabletView.js“ zu, wahrscheinlich um über einen Wert in einem aktiven Domänen-Cookie Zugriff auf ein verbundenes Gmail-Konto zu erlangen und gleichzeitig infizierte Anwender dazu zu veranlassen, einen aktiven Command-and-Control-Server für Scanbox zu kontaktieren. Die schädliche Datei ist für die Weiterleitung der Anwender auf die Youtube-Anmeldeseite verantwortlich. Auf diese Weise versuchen die Bedrohungsakteure vermutlich, den Domänen-Cookie aus einer aktiven YouTube-Anmeldesitzung abzurufen, die über eine föderierte G Suite-Anmeldung ermöglicht wurde. Die folgenden URLs wurden durch das in tabletView.js enthaltene Skript generiert:

- hxxp://accounts.youtube[.]comhttps://accounts.youtube[.]com/_/AccountsDomainCookiesCheckConnectionHttp/jserror?script=hxxps%3A%2F%2Findiatrustdalailama[.]com%2Ffile%2Fi%2F%3F5&error=Permission%20denied%20to%20get%20property%20%22href%22%20on%20cross-origin%20object&line=61

In diesem Weiterleitungsskript lässt sich eine weitere URL erkennen, die auf die Command-and-Control-Domäne für den von den Akteuren kontrollierten Server indiatrustdalailama[.]com verweist, der den verschlüsselten JavaScript-Payload Scanbox verteilt. Die weitere Analyse des Skripts tabletView.js weist darauf hin, dass es sich bei der Datei um eine modifizierte Version einer Browser-Erweiterungsdatei handelt, die von „Jason Savard“ urheberrechtlich geschützt wurde. Eine Recherche im Open-Source-Umfeld ergab, dass diese Person mehrere Browser-Erweiterungen und -Plugins entwickelt hat, darunter ein Tool namens Checker Plus für Gmail. Das Tool hat eine ähnliche Funktionsweise wie das oben besprochene Tool Gmail Notifier. Die Anwesenheit dieses fremden Urheberrechts in der Browser-Erweiterung FriarFox könnte ein Hinweis darauf sein, dass die Akteure in der Vergangenheit mit ähnlichen Tools experimentiert haben, bevor sie Gmail Notifier veränderten.

Zusätzlich zum Weiterleitungsskript, das auf Cookies zugreifen und mit Scanbox-Servern kommunizieren will, veränderten die Bedrohungsakteure ein bestehendes Gmail Notifier-Skript, um bei der ersten Installation von FriarFox im Browser die Köderdomäne hxxps://tibet[.]net anzeigen zu lassen. Die Weiterleitung wurde bereits oben im Abschnitt zum Thema Übertragung näher beschrieben. Der Einsatz der legitimen Webseite Tibet[.]net als Köder verstärkt die Vermutung, dass sich die Kampagne ganz gezielt gegen Personen in tibetischen Organisationen und in der tibetischen Exilgemeinschaft richtete.

Zu guter Letzt haben die Akteure ein weiteres Skript mit dem Namen default.js eingefügt, das der Erweiterung FriarFox anscheinend zusätzliche schädliche Funktionen hinzufügt, die in Gmail Notifier ursprünglich nicht enthalten waren. Das Tool umfasste anfangs zwar Funktionen wie Einstellungen überprüfen, auf den Posteingang zugreifen, archivieren, als Spam markieren, Nachrichten löschen, den Posteingang aktualisieren und als gelesen markieren. Es fehlten jedoch Funktionen für den Versand und die Beantwortung von E-Mails. Das Skript default.js fügt unter anderem folgende Funktionen hinzu: E-Mails weiterleiten, Funktionssuchen durchführen, E-Mails löschen, Gmail-Papierkorb leeren und E-Mails vom kompromittierten Konto versenden.

Abb. 08: Ausschnitt der Funktion „SendMail“ im Skript Default.js.

Abb. 09: Ausschnitt der Funktion „FWmailandDelete“ im Skript Default.js.

Abb. 10: Ausschnitt der Funktion „DeleteMail“ im Skript Default.js.

Analyse der Malware Scanbox

Sobald die Browser-Erweiterung FriarFox installiert ist, kontaktiert die Datei tabletView.js einen von den Akteuren kontrollierten Server, um das Framework Scanbox abzurufen. Scanbox ist ein auf PHP und JavaScript basierendes Spionage-Framework aus dem Jahr 2014. Der Einsatz von PHP und JS ermöglicht den Bedrohungsakteuren dateilose Malware-Angriffe auf Rechner. Scanbox wird hauptsächlich von chinesischen APTs eingesetzt und von mehreren Gruppen gemeinsam genutzt. In geringerem Umfang soll die Malware auch von der Gruppe OceanLotus eingesetzt worden sein. Diese APT handelt im Interesse des vietnamesischen Staats, ist für diese Analyse jedoch nicht relevant. Seit 2014 wurden die tibetische Diaspora und andere ethnische Minderheiten in zahlreichen Kampagnen mit Scanbox angegriffen, wobei die Minderheiten oft von China nahestehenden Gruppen ins Visier genommen wurden. Das Tool kann Besucher zu bestimmten Webseiten tracken, verfügt über eine Keylogger-Funktion und erfasst Anwenderdaten, die für spätere Eindringungsversuche genutzt werden können.

Im Rahmen dieser Kampagne startet tabletView.js eine Anfrage an die von den Bedrohungsakteuren kontrollierte Domäne indiatrustdalailama[.]com über Port 443:

- hxxps://indiatrustdalailama[.]com:443/file/i?5

Die in der URI angegebene Anfrage führt zu einer Projekt-ID („/file/i?5“), die sich auf einen bestimmten Scanbox-Projekt-Code bezieht. Infolge dieser Anfrage wird ein verschlüsseltes Scanbox-JavaScript mit dem Scanbox-Payload in einer HTTP-Antwort zurückgegeben. Nach der Ausführung des Scanbox-JavaScripts lässt sich die untenstehende „basicposturl“-Antwort beobachten, die Informationen über das Opfer an einen von den Bedrohungsakteuren kontrollierten Command-and-Control-Server enthält. Im Juni 2020 wurde die URL erstmals öffentlich auf VirusTotal von einem Anwender in Indien gemeldet, was darauf hindeutet, dass dieser Akteur Scanbox wahrscheinlich mindestens seit Mitte 2020 gegen tibetische Einrichtungen in der Region eingesetzt hat:

- hxxps://indiatrustdalailama[.]com/file/i/recv.php

Neben der Antwort „basicposturl“ wurde Datenverkehr beobachtet, der als Antwort „basicliveurl“ von Scanbox oder Framework-Heartbeat identifiziert wurde und auf eine aktive Infizierung und Verbindung mit dem Command-and-Control-Server des Akteurs hinweist. Hinter der URI des Scanbox-Heartbeats „/file/i/s.php?“ stehen ein numerisches, mit Base64 verschlüsseltes Seed und „alivetime“-Werte. Ein simuliertes Beispiel davon ist unten aufgeführt:

- hxxps://indiatrustdalailama[.]com/file/i/s.php?seed=NlAxMFZ3NET3NjIxMCc2OEA=&alivetime=MTYxNUd2NjF1MQ==&r=0.6520957992508899

Im Folgenden finden Sie einen teilweise entschlüsselten Ausschnitt des ausgelieferten Scanbox-JavaScripts. Die Standardkonfigurationswerte von Scanbox, die erstmals 2014 in einem Watering-Hole-Angriff beobachtet wurden, stehen als Open Source zur Verfügung und sind zum Vergleich auf der rechten Seite von Abb. 11 mitaufgeführt. Hinweis: Die in der Konfiguration sichtbaren Schlüssel „basicpluginurl“ und „basicposturlkeylogs“ wurden während der Analyse durch Proofpoint nicht beobachtet.

Abb. 11: Vergleich entschlüsselter Scanbox-Konfiguration und Standard-Scanbox-Konfiguration.

Der aus JavaScript bestehende Scanbox-Code, der im Zuge der HTTP-Antwort übermittelt wird, ist in seiner ursprünglichen Form stark verschlüsselt. Die Deobfuskation des JavaScripts erwies sich als sehr zeitintensiv und erfordert einen iterativen Prozess. Die Bedrohungsakteure setzen auf drei primäre Obfuskationsschichten:

Zuerst wurden die Ganzzahlwerte im Scanbox-Code in Base36 konvertiert, das diesen Werten Zeichenfolgen mit den Ziffern 0-9 und den Buchstaben A-Z zuordnet. Durch die Wiederherstellung der Ganzzahlwerte aus ihrer Base36-Form konnten wir die im JavaScript enthaltene Entschlüsselungsfunktion entschlüsseln. Sie gibt Hinweise auf die von ihr verwendete zweite Obfuskationsschicht. Die Akteure nahmen dabei ein Ganzzahlen-Array und generierten von jeder Zahl ASCII-Zeichencodes, indem sie den Charset-Wert 398 subtrahierten und dann die daraus resultierenden Zeichen miteinander verketteten. Unsere Analysten konnten die Werte für das Ganzzahlen-Array entschlüsseln, indem sie die Entschlüsselungsfunktion auf sie anwandten. Letztendlich konnten wir durch die Deobfuskation Verweise auf die Array-Ganzzahlenwerte mit den entsprechenden entschlüsselten Zeichenfolgen ersetzen, von denen viele Funktionswerte waren. Auf diese Weise erhielten wir eine größtenteils entschlüsselte Scanbox-Codebasis.

Neben diesen Methoden waren die Proofpoint-Analysten in der Lage, Parallelen zwischen dem entschlüsselten JavaScript und Open-Source-Beispielen des Scanbox-Codes zu ziehen. Mit der Kombination beider Maßnahmen konnte das Scanbox-JavaScript teilweise entschlüsselt werden.

Abb. 12: Entschlüsseltes Scanbox-JavaScript mit Abschnitten, die Open-Source-Code von Scanbox zugeordnet wurden.

Abb. 13: Entschlüsselungsfunktion von Scanbox-Zeichenfolgen, die aus Base36 wiederhergestellt wurden.

Abb. 14: Entschlüsseltes Ganzzahlen-Array von Scanbox.

Die im Scanbox-Code eingesetzte Verschlüsselung funktioniert anscheinend auf dieselbe Weise wie die Scanbox-Malware, mit der im März 2019 pakistanische und tibetische Behörden-Webseiten angegriffen wurden. Die Kampagne, die von Recorded Future gemeldet wurde, bestand aus Watering-Hole-Angriffen, die Scanbox verbreiteten, nachdem Anwender von der Domäne tibct[.]net weitergeleitet wurden. Die Domäne enthielt kopierte Inhalte von Tibet[.]net, die dazu dienten, Opfer anzulocken und auf eine Domäne weiterzuleiten, die Scanbox verteilte. Auch in der FriarFox-Kampagne wurde Tibet[.]net als Köder zur Weiterleitung eingesetzt, bevor die Übertragung von Scanbox über die schädliche Browser-Erweiterung erfolgte. Diese Kampagnen richten sich zwar gegen die gleichen Zielgruppen und verwendeten dabei Scanbox und die gleiche Verschlüsselungsmethode, doch ist zu beachten, dass Scanbox seit 2014 von mehreren Akteuren gemeinsam genutzt wird. Proofpoint kann die von Recorded Future gemeldete Kampagne aus dem Jahr 2019 derzeit nicht eindeutig TA413 zuordnen. Unsere Analysten haben jedoch festgestellt, dass vor Kurzem mit ähnlichen Taktiken gegen die tibetische Diaspora vorgegangen wurde.

Verbindungen zu bisherigen TA413-Kampagnen

Zusätzlich zur bekannten E-Mail-Adresse des Absenders, die TA413 bereits vor mehreren Jahren in der Kampagne ExileRat genutzt hat, ergab die Untersuchung der im XPI-Archiv enthaltenen Datei manifest.json Hinweise auf bekannte Aktivitäten der Gruppe. Die Datei manifest.json enthielt die Update-URL „hxxps://nagnsihistory[.]vip/update.json“ für die Browser-Erweiterung FriarFox. Proofpoint hatte schon am 12. und 15. Januar 2021 beobachtet, dass über die Domäne nangsihistory[.]vip tibetische Organisationen in Phishing-Kampagnen von TA413 angegriffen wurden. Um schädliche RTF-Dateien zu übertragen und letztendlich die Malware Sepulcher zu installieren, wurde die Domäne in den E-Mails für folgende URLs verwendet:

- hxxp://www.nangsihistory[.]vip/doc/Protect%20yourself%20and%20others%20from%20COVID-19(Masks).doc

- hxxp://www.nangsihistory[.]vip/doc/Self%20Immolations%20inside%20Tibet.doc

Abb. 15: Update-URL in der FriarFox-Datei manifest.json.

In den schädlichen RTF-Dateien wurden Themen mit Bezug auf COVID-19 und Selbstverbrennung als Social-Engineering-Köder eingesetzt. Sie enthielten zudem schädliche eingebettete Objekte, die Malware der nächsten Stufe installierten. Die Dateien wurden anscheinend mit dem bekannten gemeinsam genutzten Tool der chinesischen APT erstellt, das in Open-Source-Quellen als „Royal Road“ bezeichnet wird. Konkret enthielten die Royal Road-RTFs in dieser Kampagne eingebettete Objekte, die sich nach der Extrahierung als die Add-in-Datei „winor.wll“ für Microsoft Word herausstellten. Der Dateiname wurde bereits früher bei eingebetteten Objekten in Royal Road-RTF-Anhängen beobachtet, die durch die Speicherung im Startverzeichnis von Microsoft Word ausgeführt werden. Insbesondere im März 2020 wurde TA413 dabei beobachtet, wie sie die Malware Sepulcher über Anhänge mit Royal Road-RTFs auslieferten.

Abb. 16: Schädliche RTF-Datei von TA413 mit COVID-19-Bezug.

Abb. 17: Schädliche RTF-Datei von TA413 mit Bezug zum Thema Selbstverbrennung.

Fazit

Das vielfältige, aber technisch begrenzte Arsenal von TA413 wird mit der Browser-Erweiterung FriarFox noch vielseitiger. Mit dem Einsatz von Browser-Erweiterungen für die Übernahme privater Gmail-Anwenderkonten in Kombination mit der Verbreitung der Malware Scanbox beweist die Gruppe TA413 ihre Anpassungsfähigkeit, wenn es um Angriffe auf regimekritische Gemeinschaften geht. Diese Communitys sind in der Regel kaum vor Kompromittierungen durch Bedrohungsakteure geschützt. Die Gruppe TA413 passt ihre Tools und Techniken offenbar laufend an und setzt gleichzeitig nach wie vor auf bewährte Social-Engineering-Techniken. Bei besser geschützten Zielen mögen ihre Angriffe von gemischtem Erfolg geprägt sein, doch stellen die begrenzten Ressourcen, die regimekritischen Organisation in aller Welt zur Verfügung stehen, wohl kein großes Hindernis für TA413 und ihrem gezeigten Sammelsurium an Tools und Techniken dar. Im Vergleich zu anderen aktiven APT-Gruppen ist TA413 kein raffinierter Angreifer im herkömmlichen Sinne. Allerdings kombinieren sie modifizierte Open-Source-Tools, veraltete gemeinsam genutzte Spionage-Frameworks, eine Vielzahl von Verbreitungsvektoren und äußerst gezielte Social-Engineering-Taktiken. Dadurch kann die Gruppe noch Nutzen aus schon aufgedeckten Tools wie Scanbox und Royal Road ziehen, indem sie diese auf einem anderen Weg in die Umgebung des Opfers einbringt. Abgesehen von den individuellen Toolsets, die in ExileRat, Sepulcher und anderer mittlerweile veralteter Malware identifiziert wurden, konzentriert sich TA413 nun anscheinend auf modifizierte Open-Source-Tools, die sie bei ihrem Überwachungsauftrag gegen regimekritische Organisationen in aller Welt wirksam einsetzen. Anders als bei vielen APT-Gruppen hat sich die Arbeitsweise von TA413 durch die Offenlegung von Kampagnen, Tools und Infrastrukturen nicht wesentlich verändert. Daher gehen wir davon aus, dass auch zukünftig weiterhin Mitglieder der tibetischen Diaspora auf ähnliche Weise angegriffen werden.

Kompromittierungsindikatoren (IOC)

|

IOC |

IOC-Typ |

Beschreibung |

|

hxxps://you-tube[.]tv |

URL |

Gefälschte Landing Page für Flash-Update |

|

hxxps://you-tube[.]tv/download.php |

URL |

URL zur Verbreitung der Browser-Erweiterung (überträgt schädliche Browser-Erweiterung FriarFox) |

|

hxxps://vaccine-icmr[.]org/ |

URL |

Nachahmung des COVID-19-Impfstoff-Portals des Indian Council of Medical Research (überträgt schädliche Browser-Erweiterung FriarFox) |

|

hxxps://vaccine-icmr[.]net/ |

URL |

Nachahmung des COVID-19-Impfstoff-Portals des Indian Council of Medical Research |

|

hxxp://accounts.youtube[.]comhxxps://accounts.youtube[.]com/_/AccountsDomainCookiesCheckConnectionHttp/jserror?script=hxxps%3A%2F%2Findiatrustdalailama[.]com%2Ffile%2Fi%2F%3F5&error=Permission%20denied%20to%20get%20property%20%22href%22%20on%20cross-origin%20object&line=61 |

URL |

Weiterleitung auf youtube[.]com und Scanbox-Check-In bei Command-and-Control-Server (ausgeführt durch tabletView.js)

|

|

hxxps://indiatrustdalailama[.]com:443/file/i?5 |

URL |

Scanbox-Beacon |

|

hxxps://indiatrustdalailama[.]com/file/i/recv.php |

URL |

Scanbox-Antwort „basicposturl“ |

|

hxxps://indiatrustdalailama[.]com/file/i/s.php?seed=<value>=&alivetime=<vaue>==&r=<value> |

URL |

Scanbox-Antwort „basicaliveurl“ |

|

hxxp://www.nangsihistory[.]vip/doc/Protect%20yourself%20and%20others%20from%20COVID-19(Masks).doc |

URL |

URL überträgt RTF, die Malware Sepulcher installiert |

|

hxxp://www.nangsihistory[.]vip/doc/Self%20Immolations%20inside%20Tibet.doc |

URL |

URL überträgt RTF, die Malware Sepulcher installiert |

|

hxxps://167.179.99[.]136/Fw9f |

URL |

Command-and-Control-Kommunikation von Malware Sepulcher |

|

you-tube[.]tv |

Domäne |

Überträgt Browser-Erweiterung FriarFox |

|

vaccine-icmr[.]org |

Domäne |

Überträgt schädliche Browser-Erweiterung |

|

vaccine-icmr[.]net |

Domäne |

Schädliche Domäne mit Bezug zu gehosteter IP-Adresse |

|

indiatrustdalailama[.]com |

Domäne |

Command-and-Control-Domäne von Scanbox |

|

www.nangsihistory[.]vip |

Domäne |

Überträgt RTFs der Malware Sepulcher |

|

115.126.6[.]47 |

IP-Adresse |

IP-Adresse der gehosteten Domäne |

|

118.99.9[.]47 |

IP-Adresse |

IP-Adresse der gehosteten Domäne |

|

167.179.99[.]136 |

IP-Adresse |

IP-Adresse des Command-and-Control-Servers von Sepulcher |

|

d4bca797b5d40618dcf72ff471b325860bd1830cbd74012e9d643512f93c5778 |

SHA256 |

1.0.3.xpi XPI-Datei der Browser-Erweiterung FriarFox |

|

b918318506cffe468bbe8bf57aacbe035fe1242dafc14696682c42656ffb2582 |

SHA256 |

Protect yourself and others from COVID-19(Masks).rtf (Schützen Sie sich und andere vor COVID-19(Masken) |

|

5adce130e28cfac30253f0532ffff0f80280af2f236234825a5954267e2fdc06 |

SHA256 |

Self Immolations inside Tibet[1].rtf (Selbstverbrennungen in Tibet) Schädliche Royal Road-RTF |

|

555ec25f872108af2daab488d8ec62c4e6a8c43c43a92cb572b0d2a7dc891bd1 |

SHA256 |

Protect_yourself_and_others_from_COVID-19(Masks)[1].doc (Schützen Sie sich und andere vor COVID-19(Masken) |

|

e1501a0297a3d7fc326d3923fdc8f9156ed954602ba34e6b435158d39956dce4 |

SHA256 |

~$lf_Immolations_inside_Tibet[1].doc (Selbstverbrennungen in Tibet) Köderdokument |

|

91d19b7b44d4e286a40bd28e269e4d172b642ea792c018551bcc5ca8efceb54c |

SHA256 |

Verschlüsselter Shellcode-Loader der Malware Sepulcher |

|

0469df3f6a8d3e05927f0739e8af9c84e995e3813ad78e18c78a333cf086ef08 |

SHA256 |

winor.wll |

|

00099b0c4b664ed872ad4db5d28f2a0a1875a86c756f497562be825a7074757d |

SHA256 |

credential.dll |

ET-Signaturen

2019094 ET EXPLOIT_KIT – Scanbox-Framework, das für Watering-Hole-Angriffe verwendet wird – ursprüngliche Anfrage (POST)

2019096 ET CURRENT_EVENTS – Scanbox-Framework, das für Watering-Hole-Angriffe verwendet wird – Beibehaltung der aktiven Verbindung

SID: 2021542 ET EXPLOIT_KIT ScanBox Jun 06 2015 M1 T1

SID: 2021543 ET EXPLOIT_KIT ScanBox Jun 06 2015 M2 T1

SID: 2021544 ET EXPLOIT_KIT ScanBox Jun 06 2015 M3 T1