Während die Impfkampagne gegen COVID-19 an Fahrt aufnimmt und das US-amerikanische Corona-Hilfspaket kurz vor der Verabschiedung steht, nutzen Bedrohungsakteure die Krise weiterhin, um aus der Angst der Menschen Kapital zu schlagen. Nach wie vor sind pandemiebezogene Angriffe allgegenwärtig. Noch nie haben wir eine solche Konzentration auf einen einzigen Social-Engineering-Köder über einen solch langen Zeitraum mit Kampagnen, die über Grenzen, Sprachen und Branchen hinausgehen, beobachtet.

Die nachfolgenden sechs Beispiele verdeutlichen, wie Bedrohungsakteure aktiv das öffentliche Interesse an COVID-19-Hilfen, Impfstoffe und Neuigkeiten zu Varianten missbrauchen. Viele dieser Köder imitieren vertraute Marken und Einrichtungen, zum Beispiel die US-Bundessteuerbehörde (IRS), das US-Gesundheitsministerium (HHS) und das untergeordnete Centers for Disease Control and Prevention (CDC), die Weltgesundheitsorganisation (WHO) sowie DHL. Die Angreifer verfolgen ein simples Ziel: Empfänger sollen zum Klicken verleitet werden, damit die Angreifer persönliche Informationen stehlen, Konten plündern, Anmeldedaten erfassen oder Schaddaten für spätere Kompromittierung ausführen können.

Wir haben insbesondere die folgenden Kampagnen beobachtet:

- Drei Malware-Beispiele: Ein neuer Angriff mit der Malware Dridex mit einer vermeintlich von der IRS stammenden Nachricht, die COVID-19-Hilfen verspricht; eine Kampagne mit Neuigkeiten zu COVID-19-Impfstoffen mit gefälschten HHS-Absenderadressen; eine angeblich von der WHO stammende Nachricht zu COVID-Varianten.

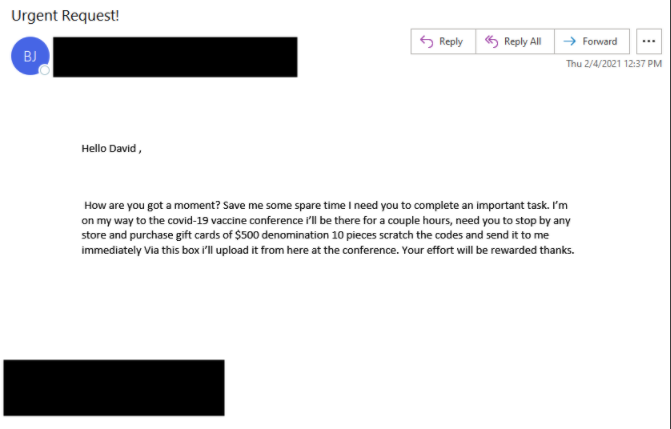

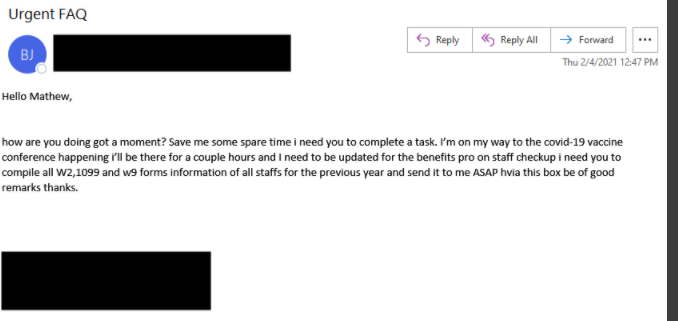

- Zwei Angriffe mit Business Email Compromise (BEC): Bei beiden Angriffen wird der COVID-19-Impfstoff als Vorwand für die Übermittlung von Steuerformularen (W2, 1099, W9) und sogar für den Kauf von Gutscheinkarten angegeben.

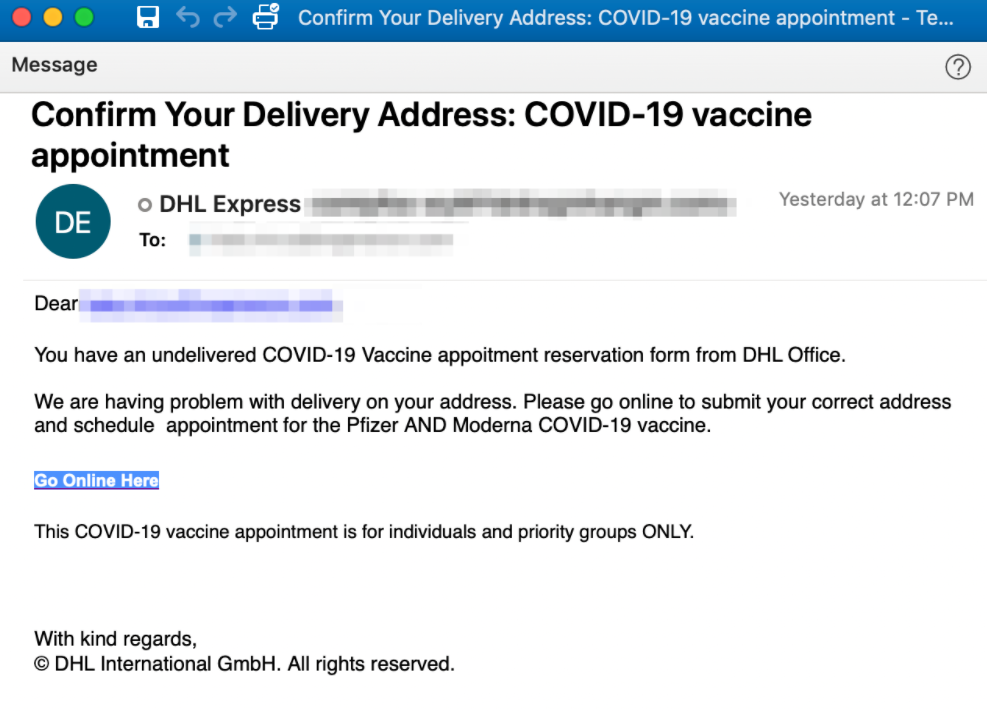

- Anmeldedaten-Phishing: Eine Phishing-Kampagne mit Impfstoff-Bezug, die Pharmaunternehmen ins Visier nimmt und dabei die Marke DHL nachahmt.

Dridex-Kampagne gibt sich als IRS aus und verspricht COVID-Hilfen

In der letzten Woche versuchte ein Akteur, US-Amerikaner und Kanadier mit Checks aus dem US-amerikanischen Corona-Rettungspaket „American Rescue Plan“ zu ködern. Der Bedrohungsakteur verbreitete eine Kampagne aus tausenden E-Mails, die vorgeblich von der IRS stammten und die Empfänger dazu bringen sollten, den Trojaner Dridex herunterzuladen, der persönliche Bankinformationen und Kontozugangsdaten stiehlt.

Merkwürdigerweise ließ sich der Angreifer nicht davon beirren, dass das Rettungspaket noch gar nicht verabschiedet war und Kanadier nicht anspruchsberechtigt sind. Die betrügerischen Nachrichten über den „American Rescue Plan“ richteten sich gegen die Informationssicherheits- und die Technologiebranche. Dabei wurden Betreffzeilen wie „Joe Biden Rescue Plan Act“ (Joe Biden Rescue Plan-Gesetz), „IRS Rescue Plan Form“ (IRS Rescue Plan-Formular) und „President‘s Rescue Plan Act“ (Rescue Plan-Gesetz des Präsidenten) verwendet. Jede Nachricht enthielt einen gefälschten Anzeigename, der angeblich zum „IRS American Rescue Plan Dept“ (die für das Rettungspaket zuständige Abteilung der IRS) gehörte. Dabei wurden E-Mail-Adressen wie <us_irs@federa1.irs.c0m>, <rescue_plan@federa1.irs.c0m> und <american_rescue@federa1.irs.c0m> verwendet.

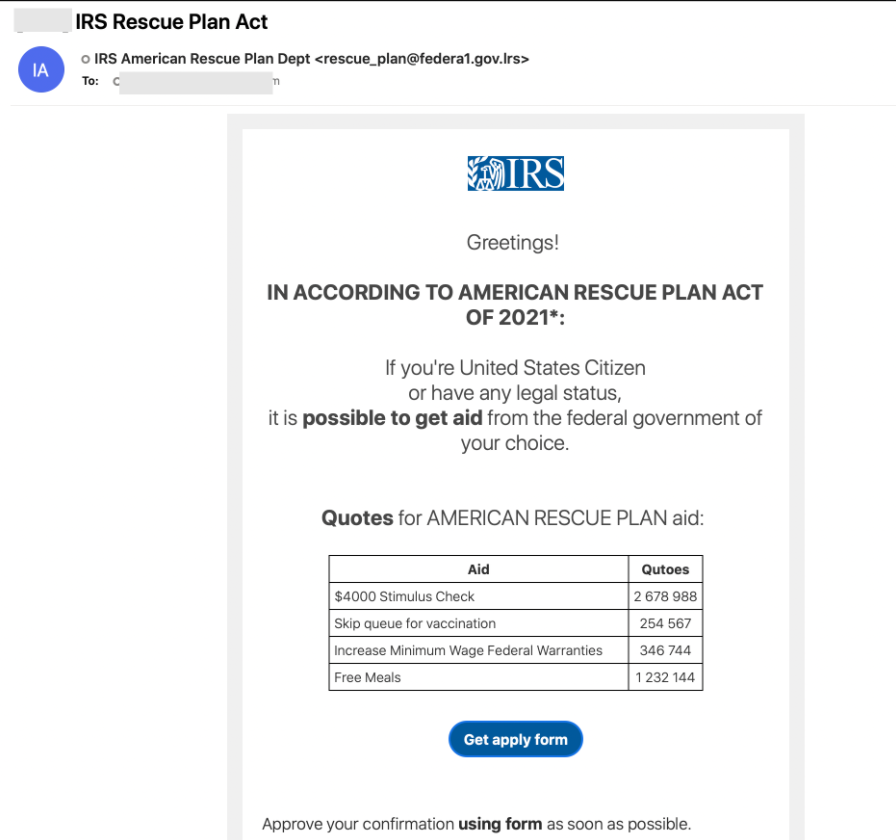

Nachfolgend sehen Sie einen Auszug aus einer solchen gefälschten IRS-Nachricht, die auch Rechtschreibfehler („Qutoes“) enthält.

Abb. 1: Gefälschte IRS-Nachricht, in der Hilfen aus dem „American Rescue Plan“ versprochen werden.

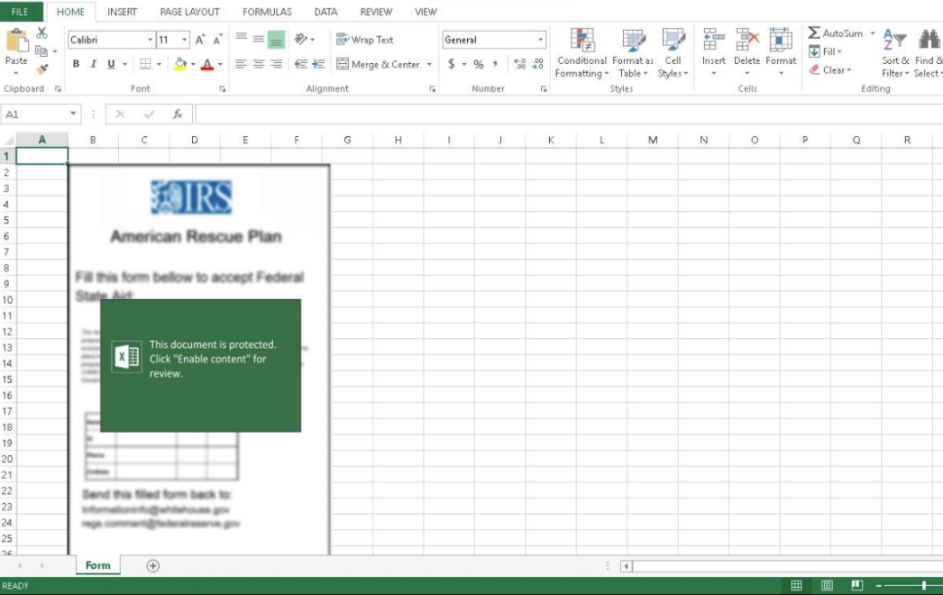

Klickt ein Empfänger auf die Schaltfläche „Get apply form“ (Antragsformular öffnen), öffnet sich eine Excel-Datei mit der Aufforderung zum Aktivieren des Inhalts, woraufhin ein schädliches Makro ausgeführt wird, das zur Dridex-Malware führt.

Abb. 2: Excel-Datei mit Aufforderung, die zur Dridex-Malware führt.

Neuigkeiten zu COVID-19-Impfstoff als Köder im Namen des HHS

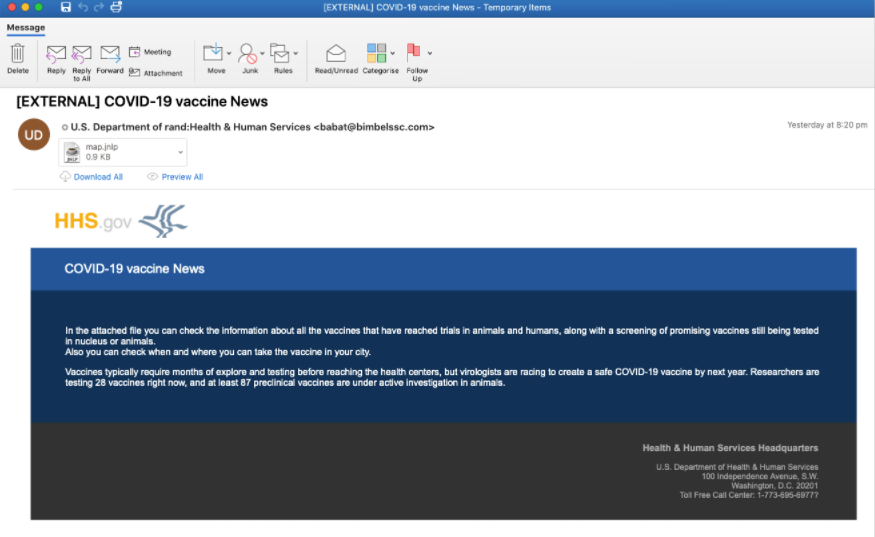

In der letzten Woche beobachteten wir, wie ein Bedrohungsakteur Empfänger im Unterhaltungs- und Mediensektor und in der Telekommunikationsbranche mit einer gefälschten E-Mail des US-Gesundheitsministeriums (HHS) ködern wollte, in der die neuesten Nachrichten zu COVID-19-Impfstoffen versprochen wurden. Die Anzahl der verschickten E-Mails war eher gering. Bei aktiviertem Java Network Launching Protocol (.jnlp) installiert sich der Amadey-Downloader auf das betroffene System und kompromittiert es mit weiteren Payloads.

Abb. 3: Gefälschte HHS-E-Mail, in der mit Neuigkeiten zu COVID-19-Impfstoffen geködert wird.

Gefälschte WHO-Nachricht macht sich Angst vor COVID-Varianten zunutze

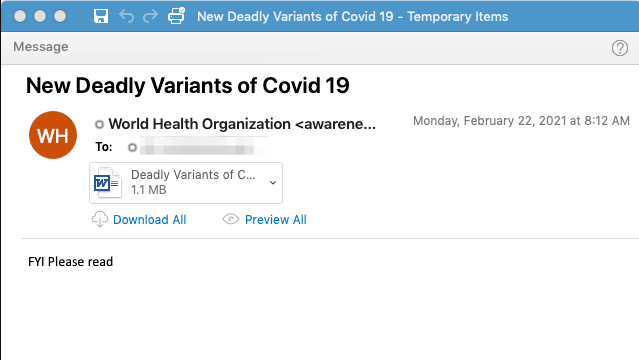

Ende Februar beobachteten wir ebenfalls eine zielgerichtete E-Mail-Kampagne, die US-Raumfahrtunternehmen ins Visier nahm und E-Mails mit der Betreffzeile „New Deadly Variants of COVID 19“ verschickte, die angeblich von der Weltgesundheitsorganisation stammten (<awareness@whocoronavirus.com>). Diese gefälschten WHO-E-Mails hatten eine schädliche Datei mit dem Namen „Deadly Variants of Covid 19.doc“ im Anhang. Diese Datei nutzt den Formeleditor, um den Remote-Zugriffs-Trojaner AsyncRAT herunterzuladen, der dem Bedrohungsakteur Zugriff auf das System des Empfängers verschafft.

Abb. 4: Gefälschte WHO-E-Mail in Kampagne zu COVID-19-Varianten.

COVID-19-bezogene BEC-Beispiele

BEC-E-Mail-Betrug und E-Mail-Kontenkompromittierung gehören zu den Bedrohungen, die die größten finanziellen Schäden verursachen. Wir gehen davon aus, dass diese Techniken während der Pandemie weiterhin von Bedrohungsakteuren eingesetzt werden. Im folgenden Beispiel fordert der BEC-Angreifer den Empfänger in der Betreffzeile mit „urgent request“ (dringende Bitte) dazu auf, Gutscheinkarten im Wert von 500 US-Dollar für eine COVID-19-Impfstoff-Konferenz zu kaufen:

Abb. 5: BEC-Angreifer bittet um Gutscheinkarten im Wert von 500 US-Dollar.

Im zweiten Beispiel bittet der Bedrohungsakteur um umfassende Steuerinformationen des gesamten Unternehmens und nutzt dabei eine Impfstoff-Konferenz als Vorwand.

Abb. 6: BEC-Bedrohungsakteure missbrauchen COVID-19-Impfstoff, um Steuerformulare anzufordern.

Köder mit Termin für COVID-Impfung

Anfang Februar sahen wir auch eine zielgerichtete Kampagne gegen US-amerikanische Pharmaunternehmen. Die E-Mails stammten angeblich von DHL Express und enthielten die Betreffzeile „Confirm Your Delivery Address: COVID-19 vaccine appointment“ (Bestätigen Sie Ihre Adresse: Termin zur COVID-19-Impfung). In den Nachrichten war ein URL-Link zu einer gefälschten DHL-Authentifizierungsseite enthalten, die die Anmeldedaten von Anwendern stahl.

Abb. 7: Köder mit Termin zur COVID-19-Impfung, der Empfänger zum Klicken verleiten sollte.

Abb. 8: Die gefälschte DHL-Landing Page erfasst Anmeldedaten der Anwender.

Bedrohungsakteure werden sich weiterhin auf die Erbeutung von Geld konzentrieren, vertraute Marken fälschen und Social Engineering einsetzen. Es ist wichtig, bei unerwarteten Mitteilungen wachsam zu bleiben und daran zu denken, dass eine Finanzbehörde Sie niemals per E-Mail kontaktiert. Weitere Beispiele für Köder mit COVID-19-Impfstoffen finden Sie in unserem Blogbeitrag vom Januar 2021. Hinweise zum Schutz künftiger Zahlungen aus Konjunkturpaketen der IRS erhalten Sie unter https://www.proofpoint.com/us/blog/security-briefs/proofpoint-cso-how-safely-obtain-your-irs-stimulus-payment.