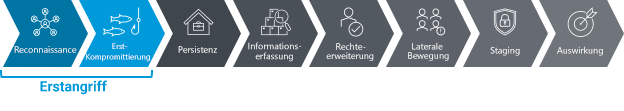

Willkommen bei einer neuen Ausgabe von „Proofpoint Cybersecurity Stop of the Month“ – diesmal zum Thema Evil Proxy. In unserer neuesten Blog-Reihe untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute. Dabei konzentrieren wir uns auf die wichtigen ersten Schritte der Angriffskette – Reconnaissance und Erst-Kompromittierung –, insbesondere im Rahmen von E-Mail-Bedrohungen.

Mit dieser Reihe möchten wir Ihnen zeigen, wie Sie Ihre Abwehrmaßnahmen stärken können, um in der modernen, dynamischen digitalen Welt von heute gegen neue Bedrohungen gewappnet zu sein.

Die ersten beiden Schritte der Angriffskette: Reconnaissance und Erst-Kompromittierung.

Im ersten Beitrag ging es um BEC- und Supply-Chain-Angriffe. In dieser Ausgabe werfen wir einen Blick auf die heimtückische Phishing-Bedrohung Evil Proxy.

Was ist Evil Proxy?

Evil Proxy ist ein Phishing-Toolkit, das Anwender-Anmeldedaten und Token für Multifaktor-Authentifizierung (MFA) stehlen kann und sich dazu zwischen die Opfer und eine legitime Website schaltet.

Wenn sich die Opfer mit einer Phishing-Webseite verbinden, wird ihnen einen gefälschte Anmeldeseite angezeigt, die wie das echte Anmeldeportal aussieht und sich auch so verhält. Evil Proxy erfasst dort die Anmeldedaten der Anwender sowie die Authentifizierungstoken der Sitzung, sodass sich die kriminellen Akteure im Namen der Anwender anmelden und MFA-Schutzmaßnahmen umgehen können.

Die Bedrohung: Wie läuft Evil-Proxy-Phishing ab?

Während einer kürzlich durchgeführten Risikoanalyse für E-Mail-Sicherheit entdeckten wir bei einem Technologie-Kunden mit 1.500 Kunden einen laufenden Evil-Proxy-Angriff. Die vorhandene E-Mail-Sicherheitslösung hatte die Bedrohung nicht erkannt.

Nachfolgend ein genauerer Blick auf den Ablauf dieses Angriffs:

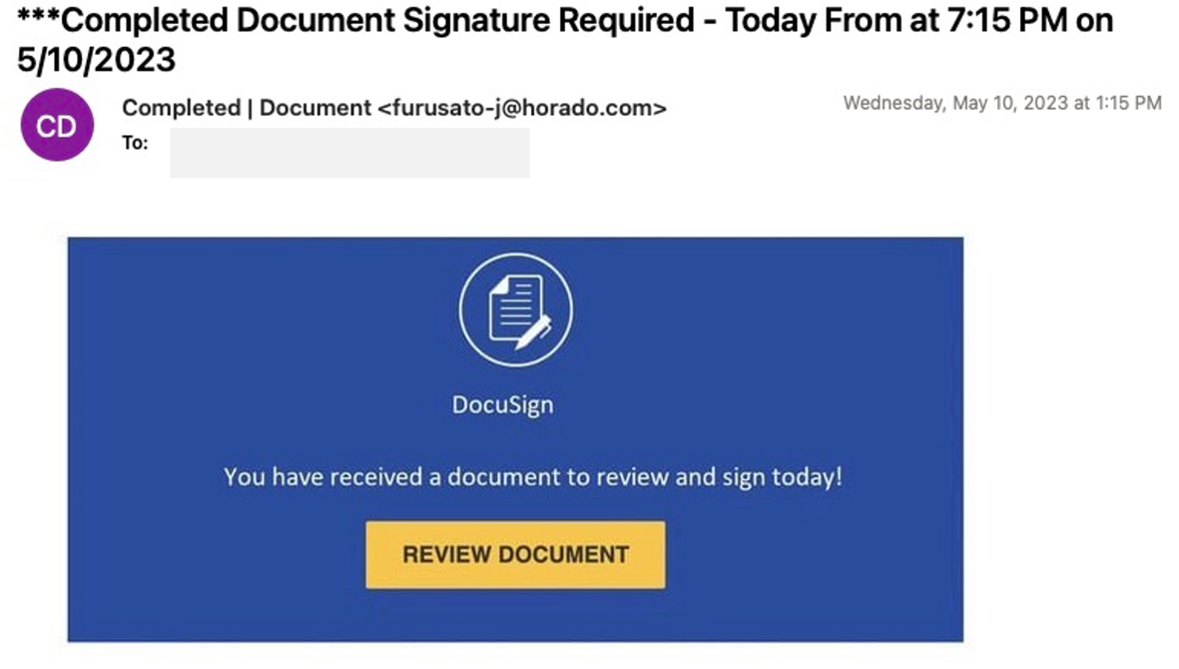

1. Die gefälschte Nachricht: Der Angriff begann mit einer E-Mail, die wie eine echte DocuSign-Benachrichtigung aussah, in der um die Unterzeichnung eines Dokuments gebeten wurde. Die scheinbar harmlose Nachricht war jedoch das Einfallstor für einen raffinierten Cyberangriff.

Die gefälschte E-Mail, die der Kunde zu Beginn erhielt.

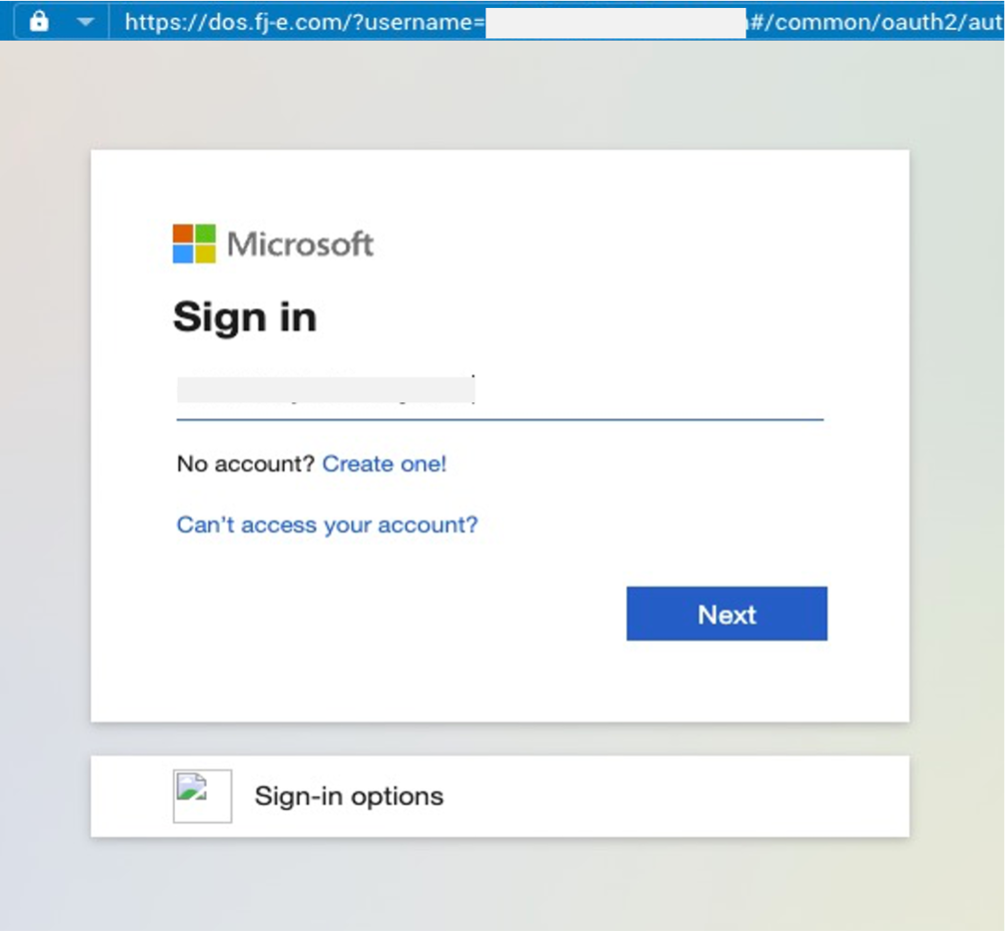

2. Die schädliche URL: Wenn die Opfer auf die URL in der E-Mail klickten, gelangten sie auf ihre eigene Microsoft-Anmeldeseite, hinter die jedoch ein Proxy-Server der Angreifer geschaltet war. Die Cyberkriminellen hofften, die Opfer mit dieser Seite freiwillig zur Angabe ihrer Anmeldedaten zu bringen.

Die schädliche Microsoft-Anmeldeseite.

3. Das Evil-Proxy-Phishing-Framework: Das Evil-Proxy-Phishing-Framework war die treibende Kraft hinter dem Angriff. Die Angreifer nutzten eine Reverse-Proxy-Technik, um die Anmeldeversuche der Anwender über die richtige Microsoft-Anmeldeseite abzufangen. Auf diese Weise konnten sie unbemerkt MFA-Token und Anmeldedaten erfassen.

4. Aushebelung der MFA-Verifizierung: Dank der MFA-Token und Anmeldedaten hatten die kriminellen Akteure freien Zugang zu den kompromittierten Konten. Durch die Umgehung der MFA-Verifizierung erhielten sie die volle Kontrolle und stellten daher eine ernste Bedrohung für das Tech-Unternehmen und seine 1.500 Endnutzer dar.

Die Erkennung: Wie konnte Proofpoint den Angriff erkennen?

Evil Proxy und andere Bedrohungen, die MFA umgehen, werden von kriminellen Akteuren immer häufiger als Reaktion auf verbesserte Sicherheitskontrollen genutzt. Herkömmliche Methoden wie IP-Adressen- oder URL-Reputation können diese Bedrohungen nicht mehr stoppen.

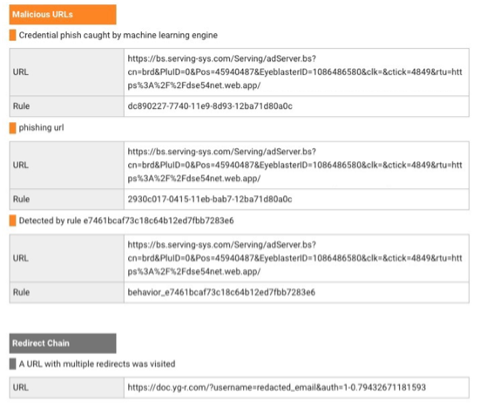

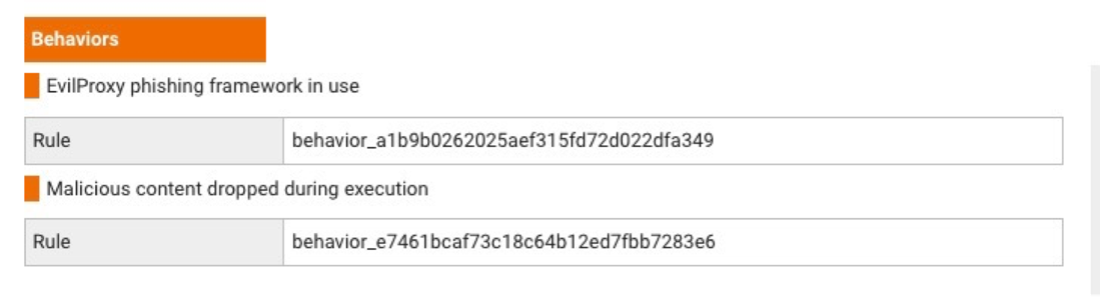

Proofpoint nutzt hochentwickeltes Machine Learning, um die Verhaltensweisen und Besonderheiten von Nachrichten zu erkennen, die häufig bei Angriffen mit Anmeldedaten-Phishing eingesetzt werden. Zudem führen wir Sandbox-Analysen und detaillierte Prüfungen von Nachrichten durch, um schädliche URL-Weiterleitungen und Evil-Proxy-Frameworks zu identifizieren.

Erkennung schädlicher URLs in Proofpoint und die Weiterleitungskette.

Erkennung des Evil-Proxy-Phishing-Framework in Proofpoint.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Um sich vor Bedrohungen wie Evil Proxy zu schützen, müssen proaktive Maßnahmen ergriffen werden:

- Anwenderschulungen: Ihre Mitarbeiter und Kunden sind die erste Verteidigungslinie Ihres Unternehmens. Sensibilisieren Sie alle Beteiligten mithilfe von Security-Awareness-Schulungen zu allen Arten von Phishing-Angriffen (z. B. gefälschte E-Mails und Anmeldeseiten). Dies kann das Risiko, Opfer eines solchen Angriffs zu werden, erheblich verringern.

- Umfassende E-Mail-Sicherheit: Moderne E-Mail-Sicherheitslösungen können Phishing-Versuche erkennen und blockieren, bevor sie die Posteingänge der Anwender erreichen. Wählen Sie eine Lösung, die Machine-Learning-Algorithmen nutzt, um diese Bedrohungen zu erkennen und zu stoppen, zum Beispiel die Proofpoint Threat-Detection-Plattform.

- Cloud-Sicherheit: Eine gute Cloud-Sicherheitsplattform kann Angriffe mit Kontoübernahmen (Account Takeover, ATO) identifizieren und nicht autorisierten Zugriff auf vertrauliche Cloud-Ressourcen verhindern. Die Lösung deckt Aktivitäten vor und nach der Kompromittierung ab. Zudem gibt sie Ihrem Sicherheitsteam einen besseren Einblick darin, welche Services und Anwendungen die Angreifer ausnutzen. Wählen Sie unbedingt eine Lösung, die automatische Behebungen bietet, da dies die Verweildauer der Angreifer verkürzt und Schäden minimiert.

- Schutz von Lieferketten: Schützen Sie sich vor E-Mail-basierten Lieferkettenangriffen. Proofpoint Supplier-Threat-Protection erkennt dank hochentwickelter KI und neuester Bedrohungsdaten kompromittierte Lieferantenkonten und priorisiert die Untersuchung dieser Konten.

- Multifaktor-Authentifizierung (MFA): Starke Authentifizierungsmaßnahmen wie MFA können Ihre Sicherheit deutlich verbessern. Beachten Sie jedoch, dass herkömmliche MFA-Lösungen in Situationen wie dem oben beschriebenen Szenario wirkungslos sein können. Deshalb ist es wichtig, automatisierte Tools zu verwenden, die Cloud-Kontoübernahmen erkennen und umgehend beheben können.

- Kontinuierliche Bedrohungsbewertungen: Suchen Sie aktiv nach neuen Bedrohungen. Regelmäßige Bedrohungsbewertungen können dabei helfen, die Schwachstellen Ihres Unternehmens aufzudecken und schneller auf Bedrohungen zu reagieren.

Proofpoint TAP-Account-Takeover zum Schutz vor Kontoübernahmen

Mit Proofpoint TAP-Account-Takeover (TAP ATO) erweitern wir die hochentwickelten Bedrohungserkennungsfunktionen unserer Lösung Proofpoint Targeted-Attack-Protection (TAP). Wir nutzen künstliche Intelligenz, korrelierte Bedrohungsdaten sowie Verhaltensanalysen für die Erkennung und automatische Behebung folgender Bedrohungen:

- Kompromittierte Konten

- Böswillige Änderungen an Postfach-Regeln

- Autorisierte Drittanbieter-Anwendungen

- Zu freizügige Weitergabe vertraulicher Dateien durch Cyberkriminelle

Proofpoint TAP ATO verkürzt die Verweildauer durch eine Vielzahl an Behebungsoptionen. Die Lösung korreliert Ereignisse und gibt einen Überblick über den gesamten Angriffsablauf, was schnellere Reaktionen ermöglicht. Rechtzeitiges Reagieren ist entscheidend, da die kriminellen Akteure immer neue Methoden finden, um sich Zugang zu Anwenderkonten zu verschaffen, zum Beispiel:

- Bedrohungen wie Evil Proxy

- Wiederverwendung von Anmeldedaten

- Datenkompromittierungen

- Brute-Force-Angriffe

- Token für dauerhaften Zugriff

Mit Proofpoint TAP ATO kann Ihr Sicherheitsteam schädliche Aktivitäten rechtzeitig untersuchen und schneller auf Bedrohungen reagieren, wodurch die Risiken für Ihr Unternehmen minimiert werden.

Proofpoint hilft beim Unterbrechen der Angriffskette

Die Bedrohung Evil Proxy zeigt, warum umfassende Cybersicherheitsmaßnahmen so wichtig sind. Moderne raffinierte Cyberbedrohungen lassen sich nur stoppen, wenn Unternehmen wachsam bleiben und proaktive Abwehrmaßnahmen ergreifen, um sich und ihre Kunden zu schützen. Zudem müssen sie Spitzentechnologien einsetzen und mit vertrauenswürdigen Cybersicherheitspartnern wie Proofpoint zusammenarbeiten.

Halten Sie Ausschau nach dem nächsten Beitrag in dieser Blog-Reihe, in der wir weitere aktuelle Bedrohungen aufdecken und unsere Erkennungsmethoden vorstellen. Durch den genauen Blick auf die Angriffskette tragen wir dazu bei, sie zu unterbrechen – und helfen Unternehmen, sich proaktiv gegen diese neuen Bedrohungen zu schützen.

Immer gut informiert und geschützt – den Angreifern einen Schritt voraus

Laden Sie unser E-Book Strategischer Leitfaden E-Mail-Cybersicherheit herunter und erfahren Sie, wie Sie sich vor Bedrohungen wie Evil-Proxy schützen können.