Laut dem Data Breach Investigation Report (Untersuchungsbericht zu Datenkompromittierungen, DBIR) von Verizon, der dieses Jahr zum 16. Mal erschienen ist, ist Business Email Compromise (BEC) derzeit die größte Cybersicherheitsbedrohung für Unternehmen. Dies bestätigt auch der aktuelle Bericht des vom FBI geführten Internet Crime Complaint Center (IC3). Die Zahlen des FBI besagen, dass Unternehmen im letzten Jahr über 2,7 Milliarden US-Dollar allein durch BEC-Betrug verloren haben.

Im Verizon DBIR wurden 16.312 Sicherheitszwischenfälle ausgewertet, die sich weltweit in über 20 Branchen ereignet haben. Bei 5.199 dieser Zwischenfälle handelt es sich um bestätigte Datenkompromittierungen.

Nachfolgend finden Sie die drei wichtigsten Erkenntnisse aus dem neuesten Verizon DBIR, der Einblicke in BEC, Social Engineering und andere Branchentrends bietet.

Erkenntnis Nr. 1: BEC-Angriffe mit Social Engineering nehmen zu

In den letzten Jahren haben BEC-Angriffe mit Social Engineering stetig zugenommen. Der DBIR 2023 zeigt, dass dieser Trend offenbar weiter anhält. BEC-Angriffe haben sich im letzten Jahr verdoppelt und machen inzwischen fast 60 % aller Zwischenfälle mit Social Engineering aus.

Bei BEC-Angriffen nutzen Bedrohungsakteure E-Mails oder E-Mail-Kampagnen, um Geld zu stehlen oder sich Zugang zu vertraulichen Unternehmensdaten zu verschaffen. Meist kommen dabei keine schädlichen Links oder Anhänge zur Übertragung gefährlicher Schaddaten zum Einsatz. Daher können sie mit einfachen Add-on-Lösungen für E-Mail-Sicherheit nur schwer erkannt und behoben werden. Das ist auch der Grund, warum Unternehmen für diese Art von Angriffen so anfällig sind.

Auch wenn Cyberkriminellen eine Vielzahl an Tools und Methoden für Angriffe auf Unternehmen zur Auswahl steht, greifen sie meist auf einen altbewährten Ansatz zurück: Social Engineering. Social-Engineering-Angriffe nutzen zwischenmenschliches Vertrauen aus. Die Angreifer manipulieren ihre Opfer, bauen Vertrauen auf und schaffen ein Gefühl der Dringlichkeit, um sie dazu zu bringen, die Sicherheit zu kompromittieren oder vertrauliche Daten herauszugeben.

Es gibt verschiedene Varianten von Social-Engineering-Angriffen, die jedoch immer auf den Menschen abzielen. Dies sind einige Beispiele:

- Baiting

- Scareware

- Pretexting

- Phishing

- Spearphishing

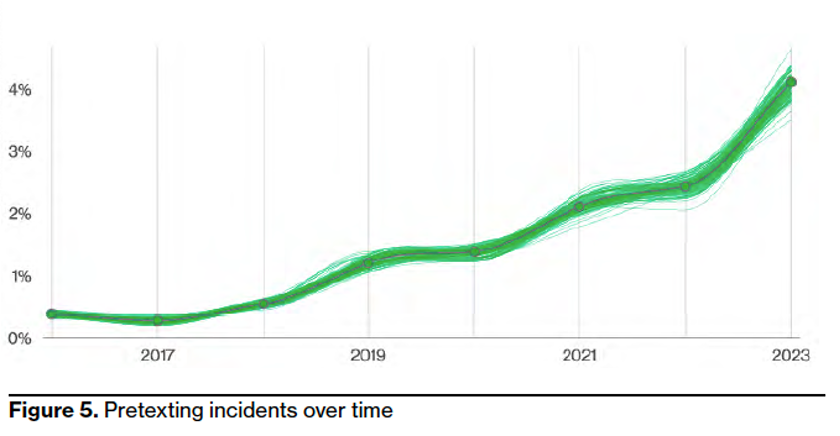

Laut Verizon haben sich auf Pretexting basierende BEC-Angriffe im letzten Jahr weltweit nahezu verdoppelt. Damit ist Pretexting eine der beliebtesten Social-Engineering-Taktiken. Bei dieser Angriffsform bringen Cyberkriminelle ihre Opfer mittels gut durchdachter Lügen dazu, vertrauliche Informationen herauszugeben.

Häufig geben sich die Angreifer anfangs als Vorgesetzte, Kollegen oder autorisierte Personen aus, die vertrauliche Informationen benötigen, um eine wichtige Aufgabe erledigen zu können. Die Angreifer bauen ein Vertrauensverhältnis zu den Opfern auf, indem sie ihnen persönliche Fragen stellen, mit denen die Identität der Anwender bestätigt werden soll, zum Beispiel indem sie sie nach der Sozialversicherungsnummer oder der privaten Adresse bzw. Telefonnummer fragen.

Dem DBIR zufolge machen diese Angriffe inzwischen mehr als 50 % aller Social-Engineering-Zwischenfälle aus. Der durchschnittliche Verlust pro Zwischenfall beträgt dabei über 50.000 US-Dollar. In diesem Zusammenhang sei erwähnt, dass sage und schreibe 94,6 % aller Kompromittierungen auf finanzielle Motive zurückzuführen sind.

Pretexting-Zwischenfälle in den Jahren 2016 bis 2023. (Quelle: Verizon DBIR 2023)

Der Erfolg von Pretexting liegt unter anderem darin begründet, dass Unternehmen schlicht nicht auf die Abwehr solcher Angriffe vorbereitet sind. Viele Add-on-Lösungen für E-Mail-Sicherheit eignen sich nicht besonders zur Erkennung, Blockierung und Behebung von BEC-E-Mails sowie anderen Bedrohungen wie Lieferantenkompromittierungen, Nachahmung und Angriffe per Telefon (Telephone-Oriented Attack Delivery, TOAD).

Erkenntnis Nr. 2: Bedrohungsakteure nehmen weiterhin Mitarbeiter ins Visier

Bedrohungsakteure wollen nicht in Ihr Unternehmen einbrechen – sie wollen sich im Firmennetz anmelden. Das ist auch der Grund, weshalb Cyberkriminelle das schwächste Glied in der Sicherheitsinfrastruktur ins Visier nehmen: Ihre Mitarbeiter.

Während Ihre Sicherheits- und Risikoexperten immer komplexere Sicherheitsmaßnahmen entwickeln und implementieren, werden Ihre Mitarbeiter belagert. Ihre Anwender müssen in 100 % der Fälle richtig auf die verschiedenen Arten von E-Mail-Angriffen reagieren. Ein Fehler genügt und Ihr Unternehmen steht wegen einer Kompromittierung in den Schlagzeilen.

Im vergangenen Jahr wurden die meisten Kompromittierungen durch menschliche Fehler, den Missbrauch von Berechtigungen, kompromittierte Anmeldedaten oder Social-Engineering-Angriffe verursacht. Verizon berichtet, dass 74 % aller Datenkompromittierungen mit einer menschlichen Komponente einhergehen.

Die meisten Datenkompromittierungen (74 %) gehen mit einer menschlichen Komponente einher. (Quelle: Verizon DBIR 2023)

Proofpoint unterscheidet sich von reinen Add-on-Lösungen für E-Mail-Sicherheit. Wir verfügen über mehr als 20 Jahre Erfahrung bei der kontextbezogenen Analyse von Bedrohungen und sind daher in der Lage, Bedrohungen schnell zu stoppen. Unsere Bedrohungserkennungsmodule nutzen künstliche Intelligenz und Machine Learning, um Daten zu analysieren, die wir weltweit im großen Maßstab aus unseren bereitgestellten Lösungen erfassen. Jeden Tag analysieren wir 2,6 Milliarden E-Mails, 49 Milliarden URLs, 1,9 Milliarden Anhänge, 28 Millionen Cloud-Konten, 1,7 Milliarden verdächtige SMS-Nachrichten und vieles mehr. Insgesamt erheben wir dabei Billionen Datenpunkte auf allen wichtigen digitalen Kanälen. Dadurch sind wir in der Lage, die neuesten E-Mail-Bedrohungen wie BEC, Social-Engineering-Angriffe und kompromittierte Identitäten zu erkennen.

Der aktuelle Proofpoint-Bericht zum Faktor Mensch 2023 bestätigt die Erkenntnis von Verizon, dass wir es mit einer „Identitätskrise“ zu tun haben. In den Untersuchungen für den diesjährigen Bericht zum Faktor Mensch haben wir festgestellt, dass bis zu 40 % der Schattenadministrator-Identitäten mit einer einzigen Maßnahme ausgenutzt werden können, zum Beispiel durch das Zurücksetzen eines Domain-Kennworts zur Erweiterung von Berechtigungen. Zudem zeigte sich, dass 13 % der Schatten-Administratoren bereits über Domain-Administratorberechtigungen verfügten.

Diese Ergebnisse zeigen, wie wichtig umfassende Sicherheitsmaßnahmen (z. B. Security-Awareness-Schulungen und Zugriffskontrollen) sowie weitere proaktive Strategien zur Erkennung und Abwehr von Bedrohungen sind. All dies kann dazu beitragen, Unternehmen vor Kompromittierungen, unbefugten Zugriffen sowie vor Finanz- und Rufschäden zu schützen.

Erkenntnis Nr. 3: Angreifer erlangen Zugriff vor allem durch gestohlene Anmeldedaten und Ransomware

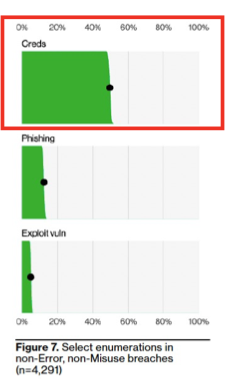

Cyberkriminelle nutzen sehr häufig gestohlene oder kompromittierte Anmeldedaten, da diese leicht zu beschaffen sind. Sie können die Daten im Dark Web kaufen oder durch mangelnde Kennworthygiene erlangen, zum Beispiel wenn Anwender die gleichen Kennwörter für mehrere Anwendungen (geschäftlich und privat) verwenden.

Tatsache ist, dass Bedrohungsakteure den einfachsten Weg wählen wollen, um sich Zugang zum Netzwerk Ihres Unternehmens zu verschaffen. Zumeist werden dazu gestohlene Anmeldedaten missbraucht. Dem Verizon DBIR zufolge sind gestohlene oder kompromittierte Anmeldedaten die Ursache für etwas mehr als 50 % aller Kompromittierungen.

Bedrohungsakteure nutzen vor allem gestohlene Anmeldedaten, um sich Zugang zu Unternehmen zu verschaffen. (Quelle: Verizon DBIR 2023)

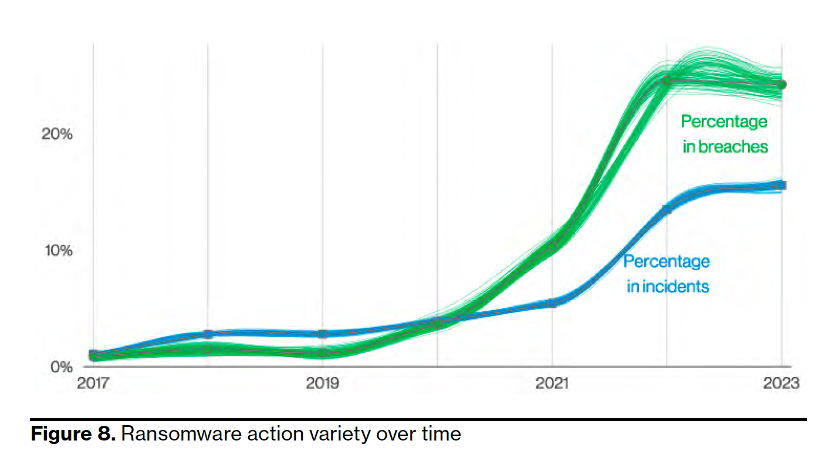

Die Ergebnisse des aktuellen Verizon DBIR zeigen, dass bei Kompromittierungen weiterhin Ransomware am häufigsten eingesetzt wird. Laut dem Bericht ist Ransomware die Ursache für 24 % aller Datenkompromittierungen.

Ransomware ist die Ursache für 24 % aller Datenkompromittierungen. (Quelle: Verizon DBIR 2023)

Unser State of the Phish-Bericht 2023 bestätigt die Ergebnisse von Verizon. Unsere Untersuchung hat gezeigt, das Ransomware-Infektionen bei Unternehmen jeder Größe und Branche weit verbreitet sind. Im vergangenen Jahr wurde Ransomware so oft und so erfolgreich eingesetzt, dass 90 % der von Ransomware betroffenen Unternehmen eine Cyberversicherung abgeschlossen haben. Und 64 % der infizierten Unternehmen haben Lösegeld gezahlt.

Die wichtigste Erkenntnis daraus ist, dass Bedrohungsakteure eine wirkungsvolle Doppelstrategie anwenden (gestohlene Anmeldedaten und Ransomware), um sich Zugang zu geschäftlichen Anwendungen, Systemen und Services zu verschaffen.

Schützen Sie Ihr Unternehmen

Proofpoint bietet eine moderne umfassende E-Mail-Sicherheitslösung, die Ihr Unternehmen bei der Abwehr hochentwickelter Bedrohungen wie BEC, Social Engineering und Ransomware-Angriffe unterstützt. Unterbrechen Sie die Angriffskette und schützen Sie Ihre Mitarbeiter und Daten. Auf unserer Seite zu Proofpoint-Lösungen zum Schutz vor E-Mail-Betrug können Sie mehr erfahren. Sie können auch eine Risikoanalyse für E-Mail-Sicherheit vereinbaren, um zu erfahren, wie gut Ihr Unternehmen für diese Arten von Angriffen gerüstet ist.

Bleiben Sie auf dem Laufenden

Die heutige Bedrohungslandschaft ist dynamisch und unberechenbar. Um Schritt halten zu können, müssen Sie stets über die neuesten Branchenerkenntnisse informiert sein. Wir empfehlen daher, sowohl den neuesten DBIR-Bericht von Verizon als auch folgende Proofpoint-Ressourcen zu lesen:

- Proofpoint im Forrester Wave-Bericht „Enterprise Email Security“ (E-Mail-Sicherheit für Unternehmen) für das 2. Quartal 2023 als führender Anbieter eingestuft

- Proofpoint Voice of the CISO Report 2023

- Proofpoint-Bericht zum Faktor Mensch 2023

- Proofpoint State of the Phish-Bericht 2023

Kontaktieren Sie uns, um zu erfahren, wie Proofpoint Ihnen helfen kann, die Angriffskette zu unterbrechen.