Über 90 % der Cyberangriffe sind auf menschliche Interaktionen angewiesen. Das bedeutet, dass einfache Benutzeraktionen (z. B. unbedachte Klicks und missbräuchlich verwendete Kennwörter) ernste Folgen haben können. Angesichts des enormen Risikos ist es unbedingt notwendig, solches Verhalten zu unterbinden.

Um dem Problem auf den Grund zu gehen, traf sich Andy Rose, Resident CISO bei Proofpoint für den EMEA-Raum, kürzlich mit Dr. Brian Jeffrey Fogg, einem Verhaltenswissenschaftler der Stanford University, um mit ihm über die wissenschaftlichen Grundlagen und darüber zu sprechen, wie Angewohnheiten entwickelt und verändert werden. Dr. Fogg ist zudem Bestsellerautor und der Erfinder des Verhaltensmodells Fogg Behavior Model.

Nachfolgend finden Sie einige Auszüge des Gesprächs:

Andy Rose: Zunächst einmal möchte ich Sie bitten, das Fogg Behavior Model und die damit verbundenen Konzepte zu erklären.

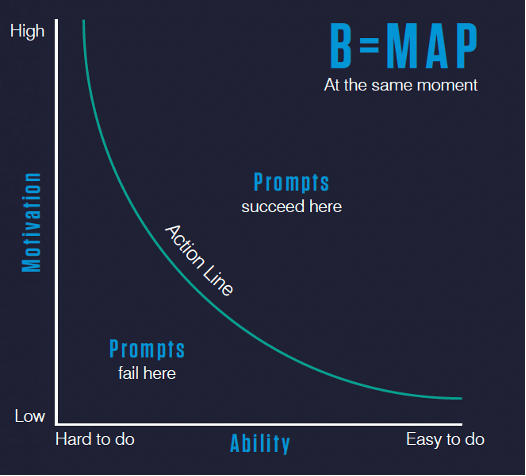

Dr. Fogg: Gerne. Das Modell ist ein universelles Modell für Verhaltensweisen in allen Altersgruppen und Kulturen. Es zeigt, dass Verhalten entsteht, wenn Motivation, Fähigkeit (Ability) und Auslöser (Prompt) zur gleichen Zeit zusammenkommen. Mit anderen Worten: Die Motivation, das Verhalten zu zeigen, die Fähigkeit, das Verhalten zu zeigen, und der Auslöser für das Verhalten treffen aufeinander.

Eine Abbildung des Fogg Behavior Model. Quelle: behaviormodel.org.

Nehmen wir an, Sie möchten, dass jemand an das Rote Kreuz spendet. Wenn die Person sehr motiviert ist und es sich leicht umsetzen lässt, ist die Wahrscheinlichkeit groß, dass sie es tut, wenn sie dazu aufgefordert wird. Und nun angenommen, jemand mag das Rote Kreuz nicht und kann kaum etwas spenden. Dann ist es unwahrscheinlich, dass die Person spendet, wenn sie dazu aufgefordert wird.

Zwischen der Motivation und Fähigkeit liegt die so genannte Aktionsschwelle (Action Line). Befindet sich eine Person unterhalb dieser Schwelle und erhält einen Auslöser, wird die Handlung nicht ausgeführt. Wenn sie dagegen über der Schwelle ist, führt sie die Handlung aus. Das ist in aller Kürze das Fogg Behavior Model.

Jedes speziell menschliche Verhalten beruht auf Motivation, Fähigkeit und Auslöser. Fehlt eines dieser Elemente, wird das Verhalten nicht ausgeführt. Mit diesem Modell können Sie analysieren und feststellen, was fehlt.

Sie haben auch ein Buch zu dem Thema geschrieben, Tiny Habits. Ich weiß, dass es Personen helfen soll, ihr eigenes Verhalten zu ändern. Doch was müssen Cybersicherheitsexperten anders machen, um dieses Modell in größerem Maßstab anzuwenden?

Wenn Sie das Modell im großen Maßstab anwenden möchten, müssen Sie etwas umdenken. Aber es geht immer noch darum, welches spezifische Verhalten wir von den Menschen erwarten. Wo stehen sie in Bezug auf ihre Motivation, ihre Fähigkeiten und ihre Auslöser? Was fehlt, um sie dazu zu bringen, dieses Verhalten umzusetzen – oder nicht umzusetzen?

Das kann in beide Richtungen gehen. Sie können einen Auslöser hinzufügen oder die Motivation steigern, aber ebenso können Sie einen Auslöser entfernen oder die Umsetzung erschweren. In jedem Fall ändert sich das Verhalten durch die Spezifität.

Die Aufforderung „Passen Sie auf im Cyberspace!“ ist eine Verallgemeinerung. Stattdessen müssen Sie so konkret wie möglich sein: Wenn Sie etwas Bestimmtes in dieser Art von E-Mail sehen, verhalten Sie sich bitte folgendermaßen. Sie müssen es fast schon überdeutlich erklären.

Verhalten wird in drei grundlegende Elemente aufgeteilt.

Wenn ich nach der Spezifität noch etwas herausgreifen müsste, dann würde ich fragen: „Wie können wir ein Verhalten erschweren, um bestimmte Handlungen zu fördern oder davon abzuschrecken?“ Häufig lässt sich die Motivation nicht zuverlässig beeinflussen. Doch wir können die Dinge leichter oder schwieriger machen – und das im großen Maßstab.

Sprechen wir über die Motivation. Wir sagen den Leuten immer, was sie tun sollen, wie sie es tun sollen und worauf sie achten sollen. Allerdings werden heutzutage bei Schulungen oft die Konsequenzen des Verhaltens außer Acht gelassen. Wie beziehen wir Motivation und Konsequenzen in Programme zur Sensibilisierung für Sicherheit ein, ohne dabei zu sehr auf Strafen zu setzen und die Motivation zu untergraben?

Die Benutzer müssen ein bestimmtes Verhalten mit etwas verbinden, das sie bereits wollen – einen Motivator. Das kann eine Beförderung sein, ein Status, der Wunsch, vor ihren Kindern gut dazustehen, und so weiter. Wir sehen das ständig. Ein Beispiel: Kaum jemand möchte unbedingt auf einem Laufband trainieren, aber alle wünschen sich mehr Energie und Gesundheit.

Es kommt also darauf an, etwas zu finden, das die Leute bereits wollen, und das gewünschte Verhalten darauf auszurichten. Wo das nicht möglich ist, müssen Sie anders vorgehen und bei der Fähigkeit oder beim Auslöser ansetzen. Aber wenn es möglich ist – und das ist das A und O in meinem Buch –, dann unterstützen Sie die Menschen darin, das zu tun, was sie ohnehin tun wollen.

Hat das etwas mit der Popularität von Gamifizierung zu tun? Ist das ein Weg, jemanden dazu zu bewegen, etwas zu tun?

Ja. Es ist möglich, Formen der Motivation zu schaffen. Häufig wird das Gamifizierung genannt. Es gibt dabei gute und schlechte Umsetzungen.

Ich bin zum Beispiel kein Fan von Bestenlisten. Wie viele Leute fühlen sich denn gut, wenn es eine öffentliche Bestenliste gibt? Vielleicht einer oder zwei. Die große Mehrheit hat kein Erfolgserlebnis. Wir müssen die Techniken zur Motivationssteigerung also sorgfältig wählen und dafür sorgen, dass damit möglichst viele Menschen angesprochen werden.

Sprechen wir nun über Auslöser. Welche Tipps können Sie uns geben, um effektive und nachhaltige Auslöser zu erstellen, die auch langfristig motivieren?

Das ist eine schwierige Frage. Es gibt da kein Wundermittel. Wenn Sie jemanden immer und immer wieder zu etwas auffordern, wird die Person schnell blind dafür, weshalb der Zeitpunkt für Auslöser gut gewählt sein muss. Sie müssen vermeiden, die Leute zu etwas aufzufordern, wenn sie dazu gar nicht in der Lage sind. Wenn jemand voll motiviert ist, ein Schulungsmodul zu absolvieren, zum Zeitpunkt der Aufforderung aber nicht kann, kann das frustrierend sein. Idealerweise sollte ein Auslöser dann kommen, wenn die Person motiviert ist und handeln kann.

Das wird bei großen Personengruppen schwieriger. Dann müssen Sie mit den Ihnen zur Verfügung stehenden Informationen Ihr Möglichstes tun und entsprechend handeln. Nehmen wir an, es gibt einen Cybersicherheitszwischenfall in einem anderen Unternehmen und das ist gerade in aller Munde. Was passiert? Die Mitarbeiter werden noch motivierter sein als sonst. Und wenn Sie ihnen einen Termin in ihrem Kalender reservieren, haben sie auch die Möglichkeit, zu handeln.

Kommen wir noch einmal auf Inhalte zurück. Viele Sicherheitsexperten erstellen Inhalte, um darüber Auslöser und sensibilisierende Nachrichten zu kommunizieren. Wie können sie Inhalte erstellen, auf die die Empfänger immer wieder gerne zurückkommen?

Zunächst einmal möchte ich sagen, was man nicht tun sollte. Ich nenne das den „Informations-Handlungs-Irrtum“: Wenn wir den Leuten einfach Informationen geben, verändern sie dadurch ihre Einstellung, wodurch sie wiederum ihr Verhalten verändern.

Das klingt erstmal sehr logisch. Aber auf lange Sicht funktioniert es nicht. Warum? Weil die Menschen das glauben, was sie glauben wollen. Einstellungen lassen sich durch Informationen nicht zuverlässig verändern. Und selbst wenn, wird das Verhalten dadurch nicht zuverlässig verändert.

Es ist also besser, sich auf eine Verhaltensweise zu konzentrieren und auf das auszurichten, was die Person ohnehin erreichen will. Auf diese Weise müssen Sie nicht zuerst die Einstellung ändern, um das Verhalten zu ändern. Um also Ihre Frage zu beantworten: Wenn Menschen sich auf eine bestimmte Weise verhalten und dabei Erfolgserlebnisse haben, verändert das ihre Einstellung zu sich selbst.

Deshalb ist es wichtig, eine Feedback-Schleife zu haben. Wenn jemand eine Phishing-E-Mail an das Sicherheitskontrollzentrum meldet, oder das Richtige tut, sollten wir das so schnell wie möglich anerkennen, oder?

Ja, der Zeitpunkt des Feedbacks ist sehr wichtig. Sie können nicht 30 Tage warten und erst dann ein kleines Abzeichen verleihen oder die Handlung würdigen. Das ist ein Anreiz, aber kein Mittel zur Verstärkung. Die Emotion, das Erfolgserlebnis, muss sehr schnell erfolgen.

Wie sieht es mit Messungen aus? Wenn Sie eine Sicherheitskultur schaffen möchten, wie erstellen Sie dann ein Dashboard oder eine Kennzahl, um dem Vorstand den Erfolg zu verdeutlichen?

Nun, es gibt bei digitalen Systemen sicherlich quantitative Messungen. Aber darin bin ich kein Experte. Psychologisch gesehen gibt es am Ende noch Selbsteinschätzungen.

Ich würde eine Identitätsveränderung auf jeden Fall auf diese Weise messen wollen. Eine Frage, die ich seit über 10 Jahren im Tiny Habits-Programm stelle, ist folgende: „Ich bin ein Mensch, der ...“ und dann sollen die Leute den Satz beenden. Das ist eine gute Möglichkeit, um das Selbstvertrauen oder die Selbstwirksamkeitserwartung im Laufe der Zeit zu messen.

Dr. Fogg, es hat mich sehr gefreut, mit Ihnen zu sprechen. Haben Sie abschließend noch weitere Erkenntnisse oder Empfehlungen für diejenigen, die sich mit Security-Awareness-Schulungen beschäftigen und dies hier lesen?

Ja. Die gute Nachricht ist, dass menschliches Verhalten auf einem System beruht. Sie müssen also nicht spekulieren. Sie können systematisch analysieren, systematisch entwerfen, und sie können testen, iterieren und verbessern. Außerdem geben Ihnen Systeme Vertrauen in das, was Sie tun. Sie müssen sich also nicht fragen, ob Sie auf dem richtigen Weg sind. Sie setzen sich einfach mit dem System auseinander und wenden das Wissen an.

Erfahren Sie mehr über Dr. Fogg und sein neues Buch Tiny Habits.

Lesen Sie unser Kundenmagazin New Perimeters zum Thema „Menschen schützen. Daten sichern“

Möchten Sie mehr solcher Artikel lesen? In unserem exklusiven Magazin New Perimeters finden Sie die neuesten Erkenntnisse zur Cybersicherheit. Sie können unser Magazin online lesen, zum späteren Lesen herunterladen oder eine gedruckte Ausgabe bestellen, die Ihnen nach Hause geliefert wird.

Ihre kostenlose Ausgabe des exklusiven Proofpoint-Magazins New Perimeters erhalten Sie hier.