Der bisherige Sicherheitsperimeter erfüllt in einer Cloud-basierten Welt mit ortsunabhängigen Arbeitsplätzen nicht mehr seinen Zweck. Die meisten Unternehmen müssen heute eine vielseitige Angriffsfläche verteidigen, die zahlreiche Standorte, Konten und Geräte umfasst. Wenn kriminelle Akteure in dieses weitreichende Netzwerk eindringen wollen, müssen sie nicht die Schutzmaßnahmen des gesamten Unternehmens überwinden. Stattdessen genügt es, eine einzige Person zu kompromittieren.

Deshalb ist die Identität die neue Angriffsfläche und damit Ihr neuer Perimeter.

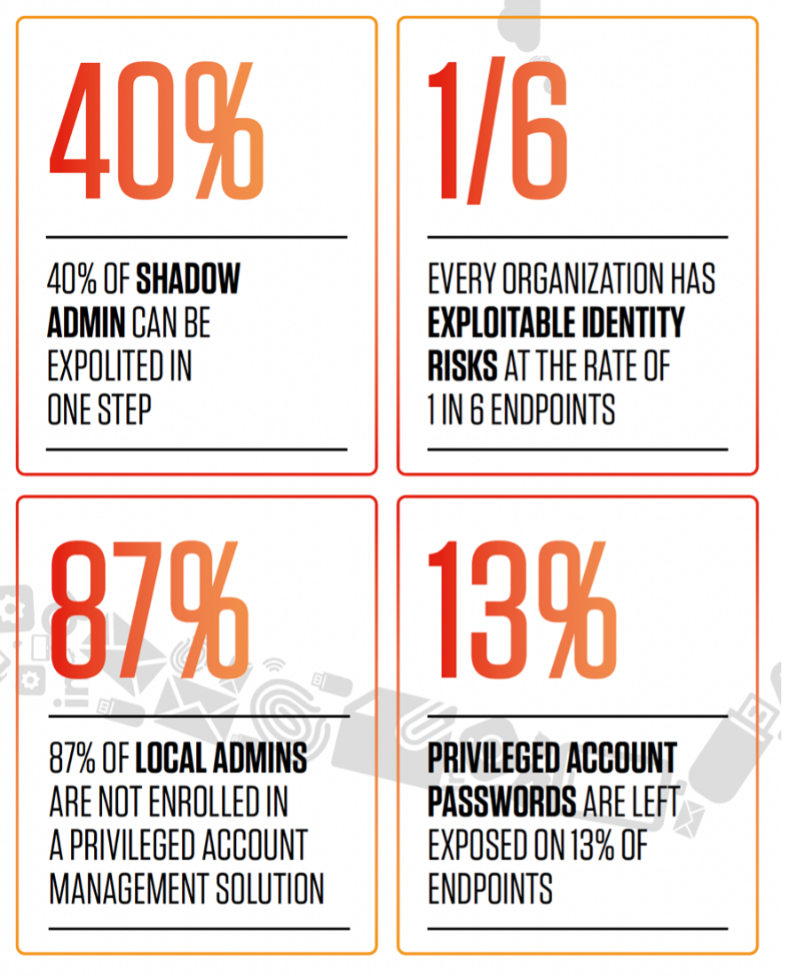

Aus diesem Grund haben Unternehmen in den vergangenen Jahren stark in Tools wie Privileged Access Management (PAM, Verwaltung privilegierter Zugriffe) und Mehrfaktor-Authentifizierung (MFA) investiert. Trotz der breiten Nutzung dieser Tools zeigen unsere Untersuchungen jedoch, dass auf jedem sechsten Endpunkt in Unternehmen ausnutzbare Identitätsschwachstellen gefunden werden.

Wie greifen Cyberkriminelle Identitäten an?

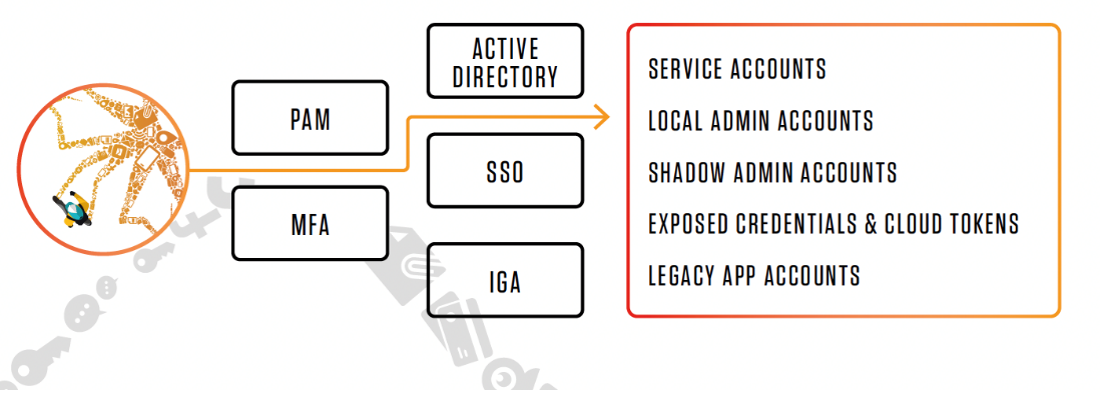

Cyberkriminelle können die üblichen Perimeterschutzmaßnahmen mit wenig Aufwand oder technischen Kenntnissen überwinden, indem sie unverwaltete oder falsch konfigurierte Identitäten angreifen. Service-Konten, lokale und Schatten-Administratoren sowie im Cache gespeicherte Anmeldedaten schlüpfen häufig durch das Netz aus Rechteverwaltungs- und Kennwortschutztools.

Ablauf eines Identitätsangriffs durch Cyberkriminelle.

Laut einer Untersuchung der Identity Defined Security Alliance verzeichneten 84 % aller Unternehmen im vergangenen Jahr eine identitätsbezogene Kompromittierung. Die Ursache für den Erfolg dieser Angriffsstrategie wird schnell deutlich, wenn man bedenkt, dass laut Untersuchungen von Proofpoint 87 % aller Schatten-Administratoren nicht von PAM-Lösung abgedeckt werden – und 40 % aller Schatten-Administratoren zudem mit nur einem einzigen Schritt ausgenutzt werden können.

Erkenntnisse aus dem Forschungsbericht: „Analyse von identitätsbezogenen Risiken (AIR)“ von Proofpoint.

Sobald Bedrohungsakteure eine Identitätsschwachstelle ausgenutzt haben, können sie sich lateral zwischen Systemen und Netzwerken bewegen, um weiteren Schaden zu verursachen und Folgendes zu tun:

- Sammeln von Informationen

- Verteilung von Schaddaten

- Exfiltration von Daten

Je länger Angreifer sich frei bewegen können, desto mehr Zeit und Gelegenheit haben sie, Zugriff auf weitere Identitäten zu erlangen und diese auszunutzen. Das gibt ihnen zum Beispiel die Möglichkeit, die Berechtigungen der ausgenutzten Identität erweitern und Active Directory- und Cloud-Umgebungen missbrauchen, was für die betroffenen Unternehmen schwerwiegende Folgen haben kann.

Ein neuer Ansatz zur Abwehr identitätsbasierter Bedrohungen

Proofpoint hat den Bedarf nach maßgeschneiderten Tools zur Abwehr identitätsbasierter Bedrohungen erkannt. Dies war ein wichtiger Grund dafür, warum wir vor Kurzem Illusive, einen führenden Anbieter für Identity Threat Detection and Response (ITDR, Erkennung und Abwehr identitätsbezogener Bedrohungen) übernommen haben.

Unsere Plattform Proofpoint Identity Threat Defense erkennt, behebt und schützt Identitätsschwachstellen und bietet damit Schutz für den wichtigen mittleren Bereich der Angriffskette. Die Lösung umfasst die Technologien Proofpoint Spotlight™ und Proofpoint Shadow™, die Unternehmen diese Vorteile bieten:

- Erkennung und Abwehr von Identitätsbedrohungen

- Verhinderung von Rechteerweiterungen

- Verhinderung lateraler Bewegungen

Ein genauerer Blick auf Spotlight und Shadow

Proofpoint Spotlight ermöglicht einen einzigartigen Überblick über gefährdete Identitäten, indem folgende Ressourcen gescannt werden:

- Verzeichnisstrukturen

- PAM-Lösungen

- Endpunktserver

- Services

Dabei deckt Proofpoint Spotlight die Lücken zwischen Ihren Identitätssicherheitsrichtlinien und Ihrer tatsächlichen Umgebung auf. Weitere Informationen zu Proofpoint Spotlight finden Sie hier.

Proofpoint Shadow hat sich bereits in mehr als 150 Red-Team-Übungen bewährt. Die Technologie beschleunigt die Bedrohungserkennung, indem sie Bedrohungen basierend auf Interaktionen der Angreifer mit Täuschungen identifiziert – im Gegensatz zu probabilistischen Kontrollen, die auf Signaturen und Verhaltensanalysen basieren. Weitere Informationen zu Proofpoint Shadow finden Sie hier.

Die neue Angriffsfläche schützen und die Angriffskette unterbrechen

Der Begriff „personenzentriert“ beschreibt die aktuelle Bedrohungslandschaft – und gleichzeitig auch die Form des Schutzes, der zum Bewältigen der Herausforderungen in der aktuellen Situation erforderlich ist. Böswillige Akteure nutzen Identitäten für ihre Zwecke aus, zum Beispiel zum Stehlen von Daten oder Verteilen von Ransomware. Dabei befolgen sie eine Abfolge von Schritten, die als „Angriffskette“ bezeichnet wird.

Bedrohungsakteure beginnen meist mit Anmeldedaten-Phishing-Angriffen gegen Ihre Mitarbeiter und der Platzierung von Malware. Sobald sie eine Identität, d. h. ein Konto, kompromittieren konnten, haben sie gewonnen und nutzen den Zugang zu Ihrer Umgebung, um diese Identität für laterale Bewegungen und zum Erreichen ihrer Ziele zu missbrauchen.

Proofpoint hat Illusive übernommen, um unsere marktführenden Plattformen für Bedrohungsschutz und Informationsschutz mit proaktiver Erkennung und Behebung von identitätsbasierten Risiken sowie zuverlässigen Funktionen nach einer Kompromittierung zu ergänzen.

Proofpoint Identity Threat Defense ist eine zentrale Lösung, die den Schutz auf weitere Bereiche der Angriffskette ausweitet. Sie bietet Unternehmen einzigartige Einblicke in die Angriffsfläche durch privilegierte Konten und hilft Sicherheitsteams, diese Konten vor den größten Angriffsrisiken zu schützen.

Lesen Sie unser kostenloses Magazin New Perimeters

In unserem Magazin „New Perimeters“ zum Thema „Identität ist die neue Angriffsfläche“ erfahren Sie mehr darüber, wie Proofpoint Identity Threat Defense dazu beitragen kann, die Angriffskette zu unterbrechen.