Bedrohungen aus dem Unternehmen heraus werden häufig erst sichtbar, wenn es zu spät ist. Schließlich müssen Insider nicht darauf achten, im Netzwerk nicht aufzufallen. Sie unterlaufen selten Schutzmaßnahmen und müssen keine Systeme hacken, um an Anmeldedaten zu gelangen. Und durch die Arbeit im Unternehmen haben sie tagtäglich Zugriff auf vertrauliche Daten sowie kritische Systeme.

Deshalb müssen Unternehmen in Sicherheitslösungen investieren, die bei riskantem oder nicht richtlinienkonformem Verhalten durch Insider Frühwarnungen generieren, damit Sicherheitsteams eine mögliche Bedrohung durch einen Insider identifizieren und abwehren können, bevor Schaden entsteht.

Ein Kommentar zum Datenschutz durch Technikgestaltung

Jedes kompetente Sicherheitsteam ist sich heutzutage bewusst, dass Datenschutz in die Erkennung von Insider-Bedrohungen und in die Reaktionspläne eingebunden sein muss. Auch wenn Warnungen bei frühen Indizien natürlich wichtig sind, darf dabei nicht gegen den Datenschutz der Anwender verstoßen werden – besonders dann, wenn Ihr Unternehmen Datenschutzgesetze wie die DSGVO einhalten muss.

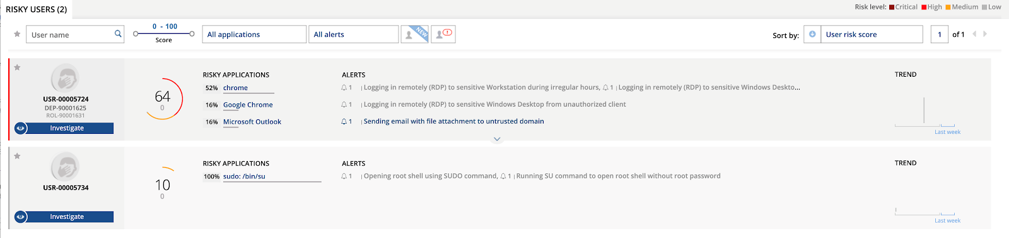

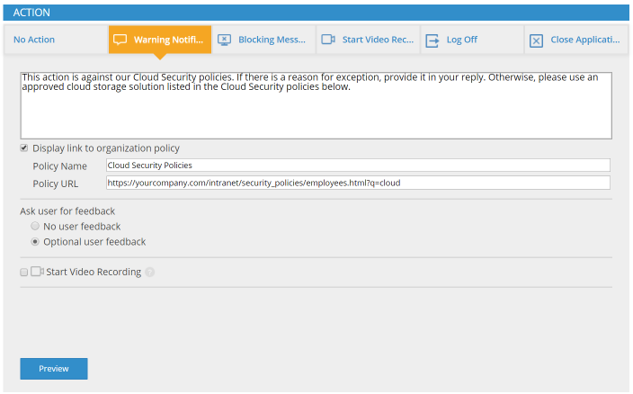

Es muss daher darüber gesprochen werden, wie Unternehmen den Datenschutz ihrer Anwender gewährleisten und trotzdem mit Hilfe von Frühindikatoren vor Insider-Risiken warnen können. Die beste Lösung für ein ausgewogenes Verhältnis von Sicherheit und Datenschutz ist unserer Ansicht nach die Anonymisierung der Anwender-Identitäten. Riskante Aktivitäten sollten eine Warnmeldung auslösen (z. B. solche, wie sie unten im Screenshot zu sehen sind). Der Anwender-Datenschutz sollte dabei aber unberührt bleiben – es sei denn, es besteht eine eindeutige und unmittelbare Gefahr (und selbst dann sollte der vom Unternehmens definierte Plan zur Abwehr von Insider-Bedrohungen streng regeln, wer wann auf welche Daten zugreifen darf).

Damit ist sichergestellt, dass das Sicherheitsteam Frühindikatoren sowie einen Überblick über Risikofaktoren erhält und der individuelle Anwender vor Datenschutzverstößen geschützt bleibt. Darüber hinaus bietet die ObserveIT-Plattform für Unternehmen ein großes Maß an Flexibilität bei den Richtlinien – viele Administratoren entschließen sich dazu, bestimmte persönliche Daten auszublenden. Darunter fallen zum Beispiel Informationen zu Finanzen, Gesundheit, Versicherungen, Websites sowie Social-Media-Anwendungen. Jedes Unternehmen ist anders, dennoch müssen sie in der heutigen Zeit, in der gesetzliche Vorschriften und Medien eine große Rolle spielen, den Datenschutz ernst nehmen, selbst wenn es um die eigene Sicherheit geht. Aus diesem Grund setzt ObserveIT auf „Datenschutz durch Technikgestaltung“ und unterstützt Kunden bei der Anwendung dieses Prinzips.

Werfen wir nun einen Blick auf einige Beispiele häufig auftretender Frühindikatoren für Insider-Bedrohungen und wie Unternehmen sie zur Verringerung des allgemeinen Risikos nutzen können.

Frühindikatoren: Entwicklung eines neuen Vokabulars für Insider-Bedrohungen

Die Sicherheitsbranche muss ein neues Vokabular für frühe Warnsignale zu Insider-Bedrohungen entwickeln.

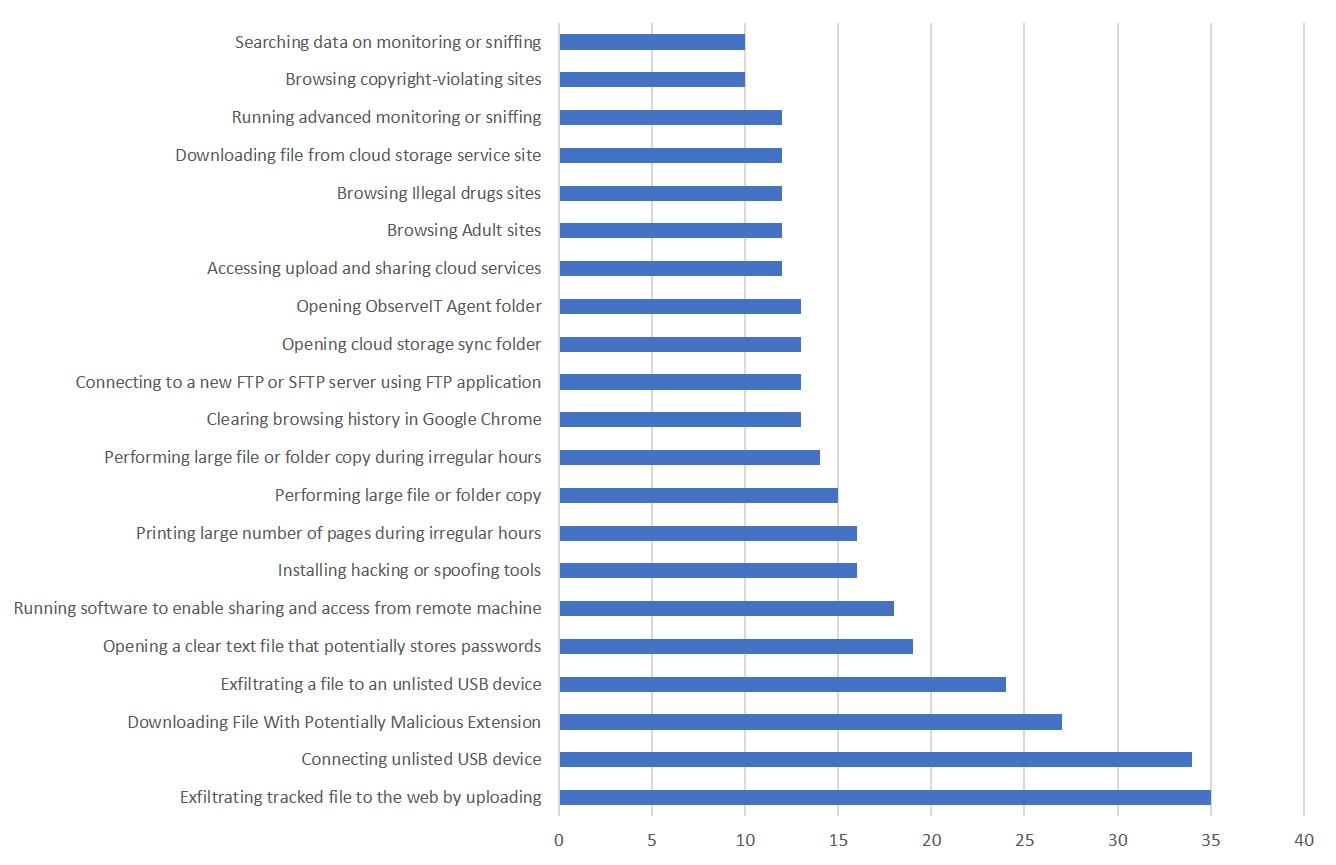

Laut unseren (vor der aktuellen Pandemie durchgeführten) Untersuchungen zu Nutzungsmustern unter unseren mehr als 1.200 Unternehmenskunden sind dies die häufigsten Indikatoren für Risiken durch Insider (in der ObserveIT-Plattform als Warnmeldungen angezeigt).

Die häufigsten Indikatoren für Insider-Risiken

Wie Sie sehen, gibt es viele verschiedene Indikatoren, wobei die einzelnen Punkte je nach Anwendungsszenario und anderen Faktoren unterschiedlich relevant sein können. Diese Warnmeldungen sind der optimale Ausgangspunkt für den Aufbau eines robusten ITM-Programms, da sie die Möglichkeit bieten, von reaktiven Sicherheitsmaßnahmen zur proaktiven Reduzierung von Insider-Risiken zu wechseln.

Schauen wir uns nun näher an, wie einige dieser Indikatoren in Unternehmen zum Einsatz kommen. Die Risiken lassen sich in vier Hauptkategorien einteilen:

- Identifizierung der Anwender mit erhöhten Risikofaktoren

- Identifizierung der technischen Schwachstellen für Missbrauch und Exfiltration

- Erkennung der Hinweisen auf absichtliches Fehlverhalten

- Erkennung von versehentlichem Fehlverhalten bzw. Nachlässigkeit

Identifizierung der Anwender mit erhöhten Risikofaktoren

Viele vom Menschen ausgehende Frühindikatoren lassen sich durch Gespräche ermitteln. Eine kompetente Unternehmensführung weiß daher, dass eine effektive Abwehr von Insider-Bedrohungen die enge Zusammenarbeit mit der Personal-, Rechts- und IT-Abteilung erfordert. Die Mitarbeiter in der Personalabteilung haben zumeist den besten Überblick über das Geschehen innerhalb der Belegschaft – sowohl in Bezug auf betriebliche Vorgänge als auch in Bezug auf die Beziehungen der Mitarbeiter untereinander. Die Personalabteilung wäre beispielsweise darüber informiert, ob Mitarbeitern ein Performance-Plan zugewiesen wurde oder ob sie das Unternehmen bald verlassen werden. Dort wüsste man auch, ob Mitarbeiter die Absicht haben, zu einem Konkurrenten zu wechseln und daran interessiert wären, Betriebsgeheimnisse zu entwenden. In ähnlicher Weise arbeiten Personal- und IT-Abteilung bei der Verwaltung digitaler Identitäten und Berechtigungen von neuen Mitarbeitern und Angestellten zusammen, die die Abteilung wechseln.

Mit dem Wissen aus den Gesprächen mit der Personal-, Rechts- und IT-Abteilung sowie anderen Verantwortlichen im Unternehmen kann das Sicherheitsteam maßgeschneiderte Risikoprofile für Einzelpersonen und Gruppen anlegen.

Darüber hinaus stellen wir oft fest, dass Unternehmen, die erst kürzlich Fusionen und Übernahmen durchlaufen oder eine große Zahl neuer Mitarbeiter eingestellt haben, zusätzliche Frühindikatoren für neue Anwender einrichten, die eventuell in der Einhaltung der betrieblichen Sicherheitsrichtlinien geschult werden müssen. Es gibt einen Bereich, der oft vergessen wird: den Rollenwechsel bestehender und externer Mitarbeiter innerhalb des Unternehmens. Sicherheitsteams sollten wachsam sein, wenn diese Mitarbeiter im Laufe der Zeit durch vorherige Rollen immer mehr Zugriffsrechte erlangen oder das Verfahren zur Entziehung der Zugriffsrechte weniger ausgereift ist.

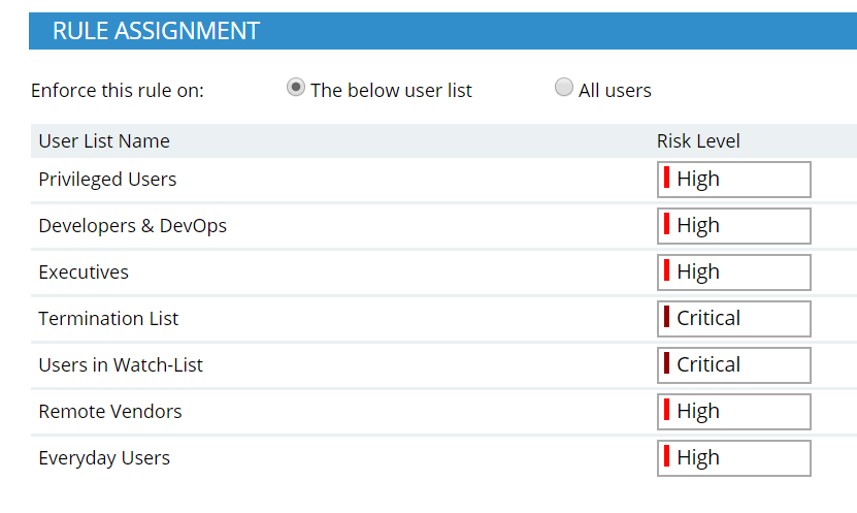

ObserveIT-Kunden vertrauen auf viele der Warnmeldungen, die oben in der Grafik der häufigsten Indikatoren für Insider-Risiken aufgelistet sind. Die Warnmeldungen lassen sich mit unserer Listenfunktion kombinieren, wie im Screenshot unten zu sehen ist.

Dadurch haben Kunden die Möglichkeit, zwischen den Risiko-Schweregraden der Warnmeldungen zu unterscheiden – je nachdem, auf welcher Liste Anwender geführt werden. Es ergibt beispielsweise durchaus Sinn, der Warnmeldung „Exfiltrating files to unlisted USB devices“ (Dateien wurden auf nicht gelistete USB-Laufwerke exfiltriert) für Anwender, die das Unternehmen bald verlassen, die Stufe „Critical“ (Kritisch) zuzuweisen.

Identifizierung der technischen Schwachstellen für Missbrauch und Exfiltration

Vielen Unternehmen fehlt der Überblick über die Bewegungen vertraulicher Daten und über Anwenderaktivitäten in kritischen Anwendungen. Oft erhöht sich das Insider-Risiko, wenn Anwendern Ausnahmen für Sicherheitsrichtlinien gewährt werden, um ihnen die nötige technische Kontrolle zu geben. Noch größer wird das Risiko, wenn diese Ausnahmen ohne zeitliche Begrenzung weiterlaufen oder immer mehr Anwender im Unternehmen Ausnahmen erhalten.

Das bekannteste Beispiel für Sicherheitsausnahmen ist unserer Erfahrung nach die Erlaubnis, Wechselmedien zu verwenden. Wir staunen immer wieder, wie vielen Anwendern die Nutzung von USB-Geräten erlaubt wird, selbst wenn die USB-Nutzung im Unternehmen (aus gutem Grund) stark eingeschränkt ist. Die verschiedenen riskanten Sicherheitsszenarien zur USB-Gerätenutzung finden sich fast immer unter den fünf häufigsten Problemen unserer Kunden wieder.

Natürlich gehen diese Risiken weit über USB-Geräte hinaus. Beispiele dafür sind die Nutzung veralteter Anwendungen mit unzureichender Protokollierung sowie nicht autorisierte Anwendungen zum Nachrichten- und den Datenaustausch.

Bei vielen Gesundheitsanbietern, Energieversorgern und Finanzdienstleistern befinden sich vertrauliche Kundendaten und geistiges Eigentum in veralteten Mainframes und Desktop-Anwendungen sowie modernsten Microservices, die in der Cloud gehostet sind. Leider sind diese Firmen weiterhin auf bestimmte veraltete Applikationen angewiesen, da die Kosten für eine vollständige Umstellung zu hoch wären. Hier besteht das Sicherheitsproblem darin, dass diese Anwendungen nicht unter Berücksichtigung der heutigen Sicherheitsrisiken entwickelt wurden und kaum Möglichkeiten zur Früherkennung von Insider-Bedrohungen bieten. Wegen unzureichender Audit-Protokolle der Anwenderaktivitäten in den Applikationen können Sicherheitsteams bei einem Zwischenfall nur raten, was genau passiert ist und welche Anwender beteiligt waren.

Wenn ObserveIT in solchen Fällen warnt, dass eine große Anzahl von Dateien aus diesen veralteten Anwendungen heruntergeladen oder kopiert wurde, lassen sich die Insider-Risiken schnell verringern.

Erkennung der Hinweisen auf absichtliches Fehlverhalten

Fehlverhalten durch Anwender, also der absichtliche Missbrauch von Unternehmensressourcen, ist im Vergleich zu versehentlichem Missbrauch relativ selten. Kriminell handelnde Insider machen laut dem Cost of Insider Threats Global Report 2020 des Ponemon Institutes lediglich 14 % aller durch Insider verursachten Zwischenfälle aus. Allerdings sind die Kosten pro Zwischenfall mehr als doppelt so hoch wie bei fahrlässig handelnden Insidern.

Hinzu kommt, dass der Missbrauch von Unternehmensressourcen in geschäftlich angespannten Zeiten und bei Personen, die gerade private oder berufliche Probleme bewältigen, durchaus häufiger vorkommen kann.

Auch hier kann die Personalabteilung gut dabei helfen, Anwender mit einem höheren Risiko für absichtliches Fehlverhalten zu identifizieren. Das sind zum Beispiel:

- Mitarbeiter, die bei Beförderungen übergangen wurden

- Mitarbeiter mit finanziellen Sorgen

In einigen Fällen kann die Verärgerung über die Situation am Arbeitsplatz überkochen und zur Markenschädigung für das Unternehmen führen.

Doch wie sieht das in der Praxis aus? Fehlverhalten durch Anwender beginnt möglicherweise mit der Nutzung von unternehmenseigenen Endpunkten für nicht richtlinienkonforme Aktivitäten, zum Beispiel für Videospiele oder zum Aufrufen von Websites mit Urheberrechtsverstößen. Diese Indikatoren für Insider-Risiken können als Warnmeldungen mit geringem Schweregrad kategorisiert und stapelweise triagiert werden. Das IT-Sicherheitsteam sollte eventuell Warnmeldungen mit höherem Schweregrad für den Fall einrichten, dass Anwender zu bedenklicherem Verhalten übergehen, z. B. auf unternehmenseigenen Endpunkten Hacker- oder Spoofing-Tools installieren.

In der jüngeren Vergangenheit haben wir auch einen Anstieg staatlich beeinflusster oder geförderter Insider-Bedrohungen beobachtet. In diesen Fällen sind Anwender mit Verbindungen zu bestimmten Staaten durch finanzielle oder andere Mittel dazu motiviert worden, hochvertrauliches oder geheimes geistiges Eigentum aus dem Unternehmen zu exfiltrieren. Oft handelt es sich dabei um nicht-technische Anwender, die an geheimen Projekten beteiligt sind, oder um Entwickler, die mit vertraulichem geistigem Eigentum arbeiten.

Auch hier kann die Zusammenarbeit mit anderen Abteilungen (wie der Personal- und Rechtsabteilung sowie der Abteilung für Bedrohungssuche) Hinweise auf die zunehmende Einmischung durch Staaten an bestimmen Standorten geben. ObserveIT-Kunden kombinieren diese internen Frühwarnmeldungen oft mit ansteigenden Schweregraden für Anwender, die eventuell ein höheres Risikoprofil für Insider-Bedrohungen haben.

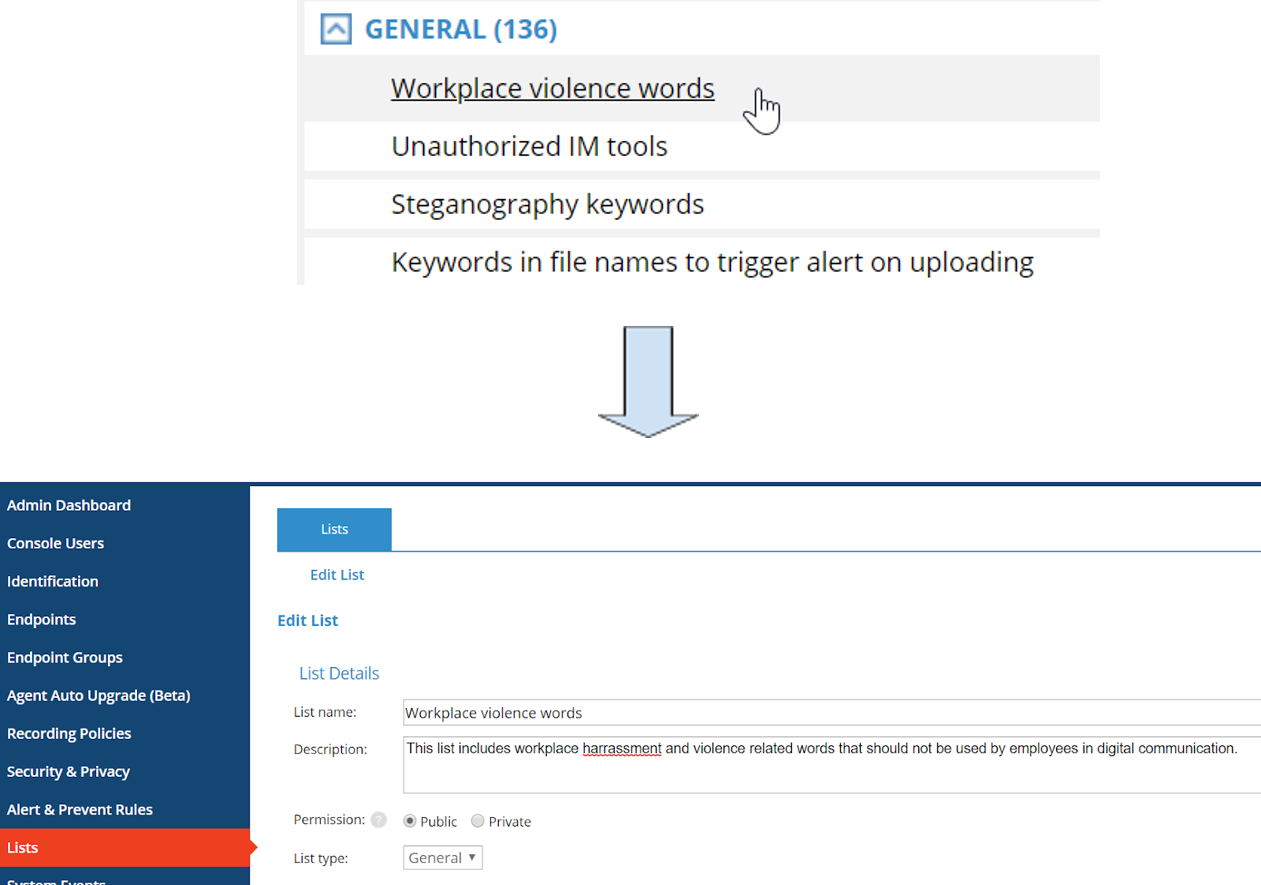

Übrigens können Kunden auch unsere Schlüsselwörterlisten für Belästigung und Gewaltanwendung am Arbeitsplatz nutzen, um Sicherheitsteams zu benachrichtigen und den involvierten Anwendern Echtzeit-Schulungen zuzuweisen, wenn es auf den Nachrichtenplattformen eines Unternehmens Vorfälle mit unangemessenem bzw. belästigendem Sprachgebrauch gibt.

Erkennung von versehentlichem Fehlverhalten bzw. Nachlässigkeit

In der letzten Kategorie geht es um die am häufigsten auftretende Art der Insider-Bedrohung: versehentliches bzw. nachlässiges Verhalten. Laut des oben genannten Ponemon-Berichts werden 62 % aller Insider-Bedrohungen durch Nachlässigkeit verursacht. In der zunehmend wettbewerbsorientierten Arbeitswelt nutzen wir alle eine Vielzahl von Anwendungen und arbeiten unter starkem Zeitdruck mit vielen Menschen zusammen.

Es überrascht daher nicht, dass Anwender Fehler machen, die Einzelheiten von Nutzungsrichtlinien vergessen oder einen bequemeren Weg wählen und auf diese Weise Sicherheitskontrollen unterlaufen.

Am besten begegnen Sie dieser Art von Insider-Risiken über die Einrichtung von Warnmeldungen, die versehentliches und nachlässiges Verhalten frühzeitig identifizieren. Dazu gehören beispielsweise folgende Warnmeldungen:

- Nutzung nicht genehmigter USB-Geräte

- Herunterladen von Dateien mit potenziell schädlichen Erweiterungen

- Speicherung von Kennwörtern in einfachen Textdateien

Die häufigsten Fehler geschehen in Verbindung mit Social-Engineering-Angriffen auf interne und externe Mitarbeiter. Laut Ponemon macht allein der Diebstahl von Anmeldedaten 23 % der durch Insider verursachten Zwischenfälle aus.

Zusätzlich zur Erkennung von Hinweisen auf Social-Engineering-Betrugsversuche und Malware-Verbreitung profitieren ObserveIT-Kunden von unserer kontextbasierten Intelligenz, mit deren Hilfe sie Anwenderverhalten vor und nach der Auslösung von Warnmeldungen besser verstehen. Dadurch können Unternehmen feststellen, ob Anwender tatsächlich manipuliert oder gephisht wurden oder ob sie aus böswilliger Absicht zum Nachteil des Unternehmens handelten.

Unseren Kunden ist bewusst, dass es bedeutende Unterschiede zwischen versehentlichen und böswilligen Insider-Bedrohungen gibt und diese jeweils anders gehandhabt werden müssen. Aus diesem Grund gehören Echtzeit-Anwenderschulungen zu den meistgenutzten Reaktionen auf versehentliches oder nachlässiges Verhalten. Der folgende Screenshot zeigt, welche Echtzeit-Aktionen Sicherheitsteams bei der Reaktion auf ausgelöste Warnmeldungen innerhalb der Plattform zur Verfügung stehen. Frühe und proaktive Schulungen als Reaktion auf versehentlichen Missbrauch führen zu besseren Ergebnissen als Strafmaßnahmen, die noch schlimmere Folgen für den Mitarbeiter und das Unternehmen nach sich ziehen können.

Die Option für eine Warnbenachrichtigung ist hier in Orange hervorgehoben. Sie erscheint auf dem betroffenen Endpunkt der Anwender, wenn sie eine als riskant eingestufte Aktion auszuführen versuchen, z. B. Dateien mit potenziell schädlichen Erweiterungen herunterladen.

Risikoindikatoren: Ein proaktiver Ansatz für das Insider Threat Management

Der Überblick über die häufigsten Risikoindikatoren von ObserveIT liefert einen umfassenden Einblick in erfolgreiche ausgereifte Programme zur Abwehr von Insider-Bedrohungen. Wie in diesem Blog-Beitrag beschrieben, sind Frühindikatoren besonders hilfreich bei Anwendern, die Zugang zu Ihren vertraulichen Daten und kritischen Systemen haben und damit sehr vertraut sind. Durch Frühindikatoren können Unternehmen proaktiv handeln, absichtliche von versehentlichen Bedrohungen unterscheiden und das Unternehmensrisiko insgesamt verringern.

Erfahren Sie im Webinar „SecureWorld eSummit ITM“ von Dawn Capelli, CISO bei Rockwell Automation, und Josh Epstein, VP für Proofpoint Insider Threat Management, mehr über Frühindikatoren zu Insider-Bedrohungen.

Klicken Sie hier, um sich das Webinar anzusehen.