Ahora que el mundo sigue inclinándose hacia el trabajo a distancia y la implantación de aplicaciones cloud continúa acelerándose, los usuarios representan el nuevo perímetro de seguridad. Para proteger este perímetro contra las amenazas, y evitar que se pierdan datos o se incumplan las normativas establecidas, su organización necesita visibilidad de las conductas arriesgadas de los teletrabajadores. Algunas de ellas son:

- Descargar datos confidenciales de las aplicaciones aprobadas por el equipo de TI

- Guardar datos de la empresa en almacenes cloud personales

- Usar aplicaciones cloud no autorizadas, como aplicaciones de chat y conferencias

- Consultar contenido malicioso o inapropiado

Para afrontar estos riesgos hay que implantar controles de acceso en línea y estrategias de prevención de pérdida de datos (DLP) en tiempo real desde el principio. Es por ello por lo que hemos rediseñado la arquitectura de Proofpoint CASB Proxy y hemos introducido Proofpoint Web Security, un gateway web seguro nativo para la nube, de cara al evento Proofpoint Protect 2021.

Hemos integrado estas soluciones de seguridad cloud basadas en proxy en la infraestructura nativa para cloud pero madura de Proofpoint Zero Trust Network Access (ZTNA). Estas soluciones, combinadas con Proofpoint Cloud App Security Broker (CASB), el aislamiento remoto del navegador y Proofpoint ZTNA, ofrecen a las organizaciones una novedosa arquitectura de seguridad Secure Access Service Edge (SASE) que garantiza un control del acceso con protección frente a amenazas y pérdida de datos, cuando los usuarios acceden a sitios de Internet, servicios cloud y aplicaciones privadas.

Proofpoint CASB Proxy permite controlar en tiempo real las aplicaciones cloud aprobadas y autorizadas

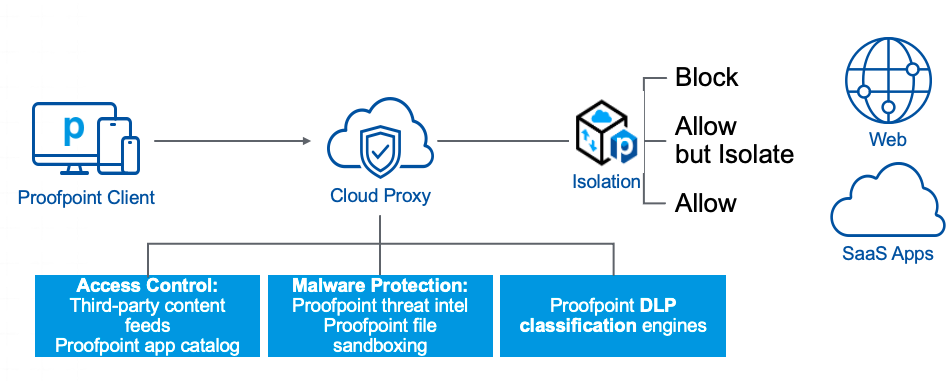

Necesita un proxy de reenvío si lo que quiere es controlar el acceso a las aplicaciones cloud desde dispositivos de la empresa y evitar la pérdida de datos sensibles en el entorno cloud. Como los archivos se cargan y se descargan en la nube, CASB Proxy supervisar para detectar datos sensibles y aplica políticas DLP para evitar que se pierdan. También detecta y clasifica los datos regulados, como la información sanitaria (PHI), la información de identificación personal (PII) y los datos de tarjetas de pago (PCI), además de la propiedad intelectual y los documentos sensibles (como el diseño o el código fuente y los documentos legales o técnicos).

Cuando se combina con Proofpoint SaaS Isolation, CASB Proxy permite aplicar controles de acceso granulares, como el acceso de solo lectura y DLP en tiempo real, tanto en las aplicaciones aprobadas como en las autorizadas. SaaS Isolation protege el acceso de los usuarios a los datos y las aplicaciones cloud aislando las sesiones del navegador en un contenedor seguro.

Con las políticas contextuales y centradas en personas de nuestro proxy puede implantar controles de datos en tiempo real para supervisar la actividad que se desarrolla en cloud, y así prevenir aún más la pérdida de datos y las infracciones de cumplimiento. Valiéndonos de un agente de endpoints ligero, reenviamos el tráfico de los usuarios a nuestra solución nativa para cloud con el objetivo de bloquear las aplicaciones que suponen un peligro y establecer controles de acceso y datos en las aplicaciones aprobadas y autorizadas. CASB Proxy es un add-on de nuestra solución CASB, que forma parte de la plataforma Proofpoint Information and Cloud Security.

Cuando vaya a empezar con su estrategia de seguridad cloud, puede desplegar antes nuestra solución CASB en modo API para ver en profundidad los peligros a los que se expone, como el compromiso de cuentas cloud, un exceso de uso compartido de archivos o la existencia de aplicaciones de autenticación abierta (OAuth) externas peligrosas o maliciosas. También tiene a su disposición nuestro catálogo de aplicaciones cloud y nuestras funciones de auditoría del tráfico para valorar los riesgos de las aplicaciones no autorizadas (Shalow IT).

Conociendo mejor los riesgos para las personas, las aplicaciones y los datos, podrá añadir a su solución CASB controles en tiempo real, como los de acceso adaptable y los de datos en dispositivos para gestionados, así como el proxy de reenvío y los controles basados en aislamiento para dispositivos gestionados. Y cuando tenga que traspasar la barrera de las aplicaciones cloud para llevar los controles de acceso, la protección frente a amenazas y las técnicas de DLP a todo el tráfico de Internet, pásese a una solución más completa: Proofpoint Web Security.

Seguridad web con la mejor inteligencia de amenazas del mercado

A medida que las organizaciones van adaptando su estrategia de seguridad a su plantilla híbrida, también tienen que ir adaptando su pila de seguridad, lo que incluye las herramientas necesarias para proteger el tráfico de Internet.

La técnica tradicional de tener un dispositivo de tipo gateway en un data center centralizado no funciona cuando los usuarios se conectan desde cualquier parte y los datos corporativos a los que acceden están guardados en distintas ubicaciones. Aplicar una metodología de seguridad basada en cloud es fundamental para asegurarse de que los usuarios están protegidos cuando navegan por la red y los atacantes no ponen en peligro los datos y los recursos vitales de la organización.

Proofpoint Web Security permite aplicar controles y medidas de aislamiento cuando los usuarios finales acceden a Internet. Nuestra solución se sustenta sobre una arquitectura cloud global y muy flexible que ofrece a las organizaciones una escalabilidad máxima, sea cual sea su tamaño y estén donde estén. Proofpoint Web Security inspecciona todo el tráfico de Internet, incluido el cifrado, para controlar el acceso de todos los usuarios sin influir en su experiencia. También permite controlar que se hace un uso aceptable de determinados sitios, además de saber cómo se utilizan las aplicaciones web y supervisar su uso; todo ello para que lidiar con las Shadow IT sea más sencillo.

Y para alcanzar el máximo nivel de seguridad cuando los usuarios navegan por Internet, Proofpoint Web Security se integra con nuestra inteligencia de amenazas líder en la industria, de manera a las organizaciones les resulte más fácil poner freno a las amenazas de seguridad más sofisticadas que acechan en la Web.

Figura 1

Proofpoint Web Security es más que un gateway web tradicional y no se limita simplemente a denegar o permitir el acceso a los sitios web. Como se integra a la perfección con Proofpoint Browser Isolation, las organizaciones pueden enviar a los usuarios a una sesión de navegador aislada cuando visitan determinadas categorías de sitios web, como sitios desconocidos o personales (por ejemplo, cuentas de correo electrónico o servicios médicos).

Durante esta sesión aislada, los usuarios pueden acceder a esos sitios, pero si se encuentran amenazas, no se les permitirá salir de esta sesión para que su cuenta de usuario no se vea afectada. Esta integración ayuda enormemente a reducir la superficie de ataque de la organización. Además, ofrece una experiencia de usuario superior y protege la privacidad de sus empleados cuando usan Internet con fines personales. Proofpoint Web Security y Proofpoint Browser Isolation forman parte de la plataforma Proofpoint Information and Cloud Security.

Una plataforma potente con una consola unificada para una gestión centralizada

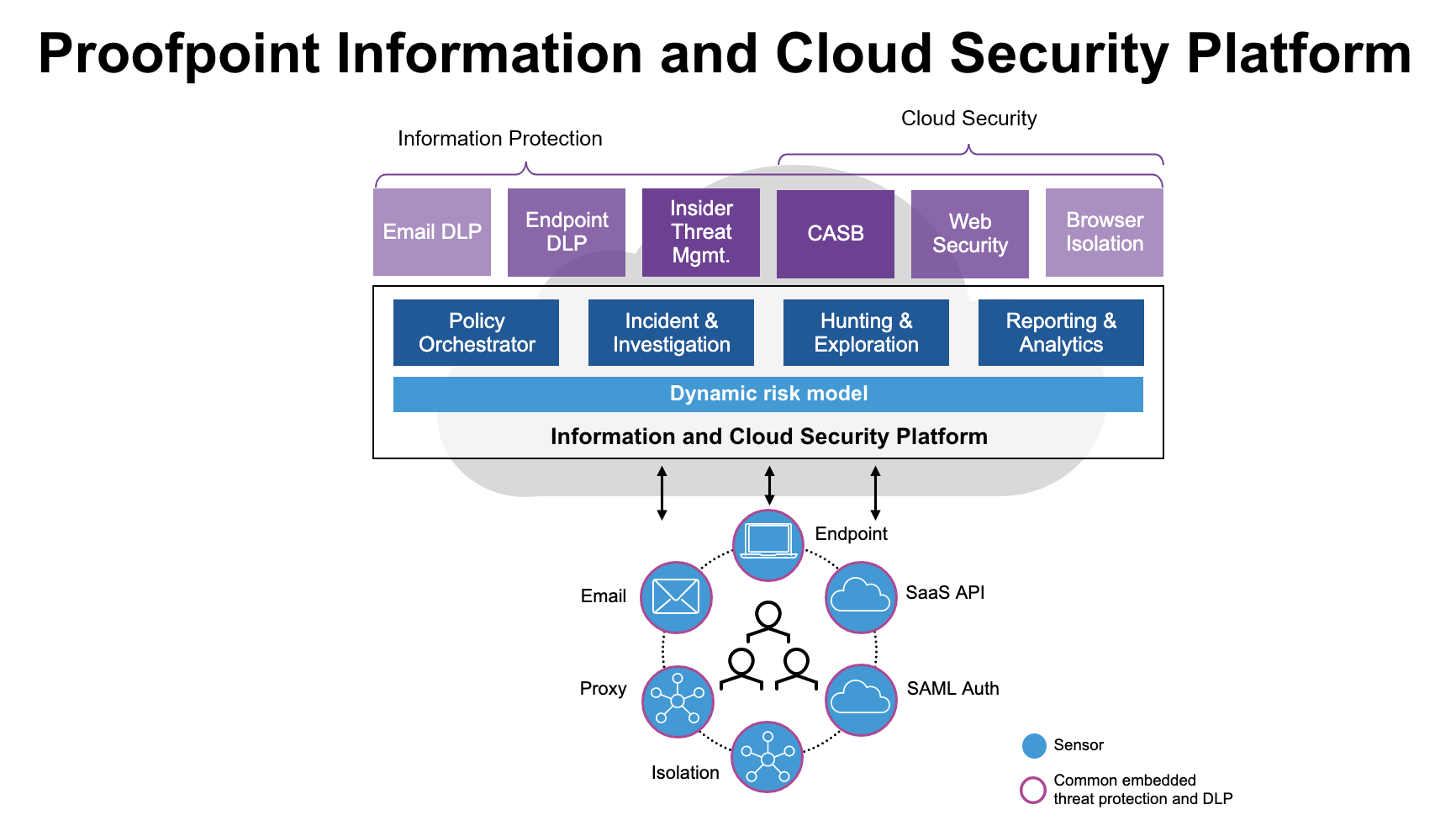

La plataforma Proofpoint Information and Cloud Security aúna Proofpoint Enterprise DLP, Proofpoint Insider Threat Management, Proofpoint CASB, Proofpoint ZTNA, Proofpoint Browser Isolation y Proofpoint Web Security. Esta potente plataforma unificada nativa para cloud casa con la idea de arquitectura SASE que tiene el sector: las organizaciones pueden aplicar medidas de acceso seguro y protección frente amenazas cuando los usuarios acceden a las aplicaciones y los datos, sea cual sea su ubicación y el dispositivo que utilicen.

Figura 2

Nuestra plataforma se basa en una metodología exclusiva, centrada en las personas, para determinar el acceso para Internet, los servicios cloud y las aplicaciones privadas, y en la pérdida de datos a través del correo electrónico, las aplicaciones cloud, la Web y los endpoints. Combina:

- Un completo conjunto de soluciones de protección de la información y seguridad cloud

- Una consola unificada de administración y de respuesta a incidentes

- Modelización inteligente de riesgos

- Detección excepcional de amenazas, contenido y comportamientos

- Visibilidad y controles centrados en personas

Proofpoint Cloud Security unifica los controles de acceso y la protección frente a amenazas centrados en personas para proteger a los usuarios de Internet, la nube y las aplicaciones privadas en un plataforma global nativa para cloud. Para ofrecer acceso seguro adaptable y centrado en personas en toda la empresa, combinamos:

- Controles granulares, como la autenticación basada en riesgos, el acceso de solo lectura y el acceso microsegmentado a aplicaciones

- Detallada inteligencia de amenazas multivectorial sobre los riesgos asociados a los usuarios

- Protección avanzada frente a amenazas

Con cobertura de todos los canales de DLP y una infraestructura de clasificación de datos común, Proofpoint Information Protection combina telemetría de contenido, comportamientos y amenazas con análisis sofisticados. Multitud de equipos de seguridad de todo el mundo confían en Proofpoint para cubrir todos los casos de pérdida de datos, ya sea a causa de usuarios malintencionados, negligentes o comprometidos. Sus alertas unificadas también ayudan a los usuarios a priorizar mejor los avisos, responder más rápido y tardar menos en conseguir resultados.

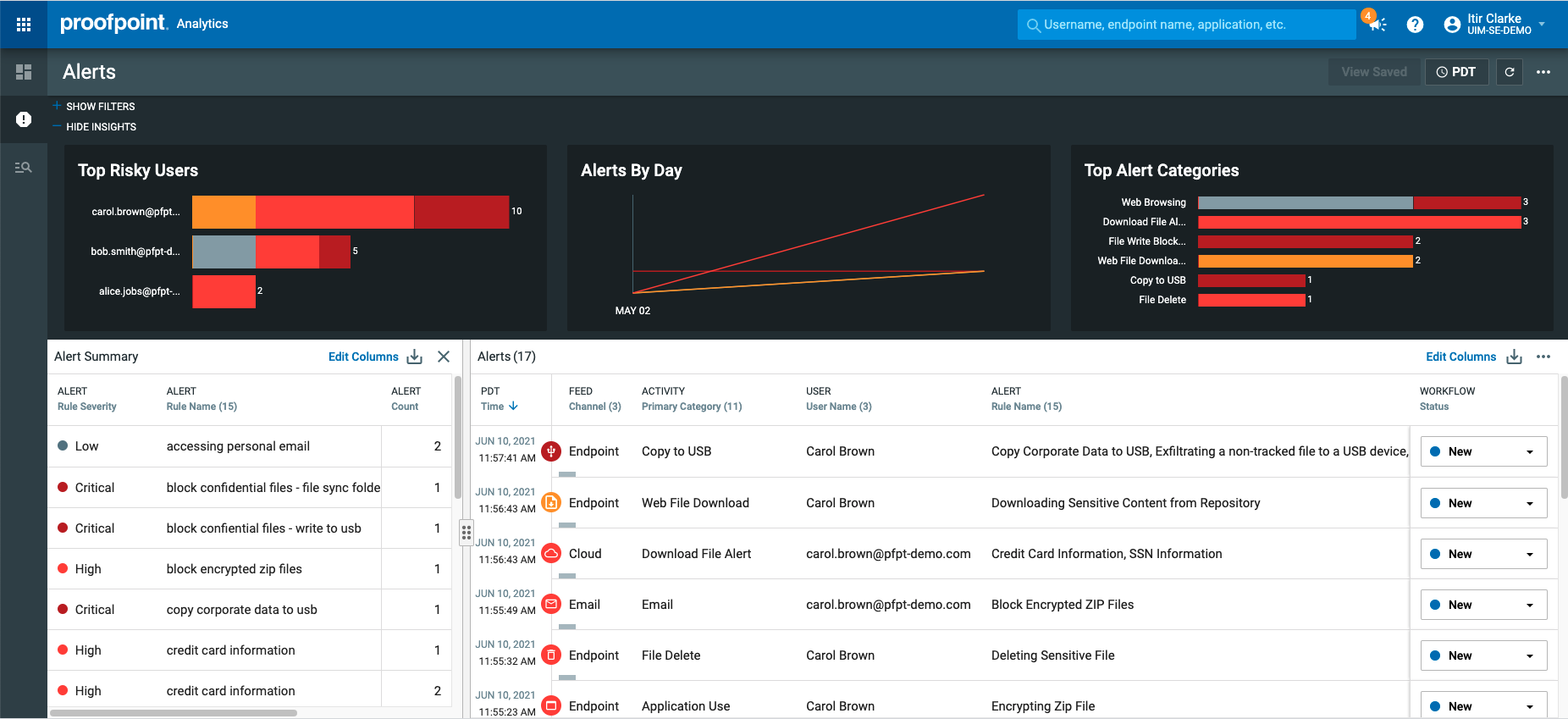

Nuestra consola unificada de administración y respuesta simplifica las operaciones de seguridad cotidianas y acelera la respuesta ante incidentes, gracias a la combinación de las herramientas avanzadas siguientes:

Figura 3

Administración de políticas:

- Administración de todas las políticas de acceso a la nube y los datos a través de una única consola

- Creación de reglas sofisticadas en múltiples canales con una infraestructura de clasificación de datos común e inteligencia de amenazas y detección avanzadas

Flujos de trabajo de respuesta a incidentes e investigación:

- Recopilación de las alertas sobre amenazas, DLP y comportamientos de los usuarios en un único administrador de alertas para obtener un perfil de riesgo holístico de cada usuario

- Investigación del comportamiento de los usuarios para identificar sus motivaciones y su nivel de riesgo

- Administración del estado de las alertas a todos los niveles, desde el descubrimiento hasta la neutralización de las amenazas

Caza de amenazas y exploraciones:

- Caza de nuevas amenazas, como el compromiso de cuentas cloud, grandes transferencias de datos a almacenamiento cloud personal y el uso de aplicaciones no autorizadas, entre otras

- Creación de listas de vigilancia que organicen y prioricen a los usuarios en función de su perfil de riesgo (cargos directivos, Very Attacked People™ o VAP, usuarios con privilegios, personal de recursos humanos y contratistas, entre otros)

- Funcionalidades avanzadas de filtrado y búsqueda para personalizar las exploraciones que ya vienen establecidas

Denuncia y análisis:

- Intuitivas vistas cronológicas de la actividad relacionada con los usuarios y con los datos en multitud de canales

- Según la intención del usuario, se pueden compartir informes sobre actividades arriesgadas con partners comerciales

- Correlación de las actividades multicanal y las alertas con datos de otras herramientas de seguridad, gracias a la integración total con sistemas de administración de información y eventos de seguridad (SIEM); seguridad, organización, automatización y respuesta (SOAR); y sistemas de gestión de incidencias

Administración y controles de la privacidad de los datos:

- Gestión de las alertas y las investigaciones a todos los niveles, gracias a controles de acceso basados en funciones

- Solución de problemas de privacidad de los datos con controles de acceso granulares basados en atributos

Nuestra plataforma es global y le permite guardar datos localmente para que pueda cumplir las normativas aplicables.

¿Quiere saber más?

Conozca más a fondo las soluciones de seguridad cloud y de protección de la información de Proofpoint: