La investigación llevada a cabo para el informe “Voice of the CISO 2022” de Proofpoint descubrió que el 50 % de los jefes de seguridad de la información (CISO) piensa que la Gran Dimisión (una tendencia creciente por la que un número cada vez mayor de empleados abandonan sus trabajos voluntariamente) ha complicado más la protección de los datos.

A menudo las organizaciones descubren demasiado tarde que un antiguo empleado se ha llevado información empresarial confidencial, o peor aún, propiedad intelectual. Los equipos de seguridad tienen que emprender entonces una caza manual para conocer los pormenores (“quién”, “qué” o “cuándo”) de la fuga de datos de origen interno.

Los equipos de Recursos Humanos (RR. HH)., jurídico y de seguridad de la información suelen tener dificultades para coordinar la información sobre los empleados que dejan la empresa, por no hablar de poner en práctica políticas de supervisión eficaces sin soluciones de gestión de amenazas internas. Sin embargo, ahora que Proofpoint ha ampliado nuestra visibilidad para identificar las amenazas internas (insider threat) con dispositivos no gestionados, las organizaciones pueden estar al corriente de los problemas de protección de datos relacionados con empleados que dejan la empresa de forma más eficaz.

Proofpoint Information Protection puede ahora detectar las actividades sospechosas de los empleados que van a abandonar la empresa en aplicaciones cloud de dispositivos no gestionados y proporciona una cronología de las actividades con archivos de estos usuarios durante 30 días. Muchos clientes ya están utilizando estas funciones para identificar las filtraciones de datos, antes invisibles, provocadas por empleados que abandonan la empresa. Estas funciones complementan nuestra solución líder de gestión de amenazas internas (centrada en los endpoints gestionados).

Supervisión de los empleados que están a punto de abandonar la empresa

Le presentamos a Camila. Se trata de una alta ejecutiva que muy pronto va a abandonar la empresa. Quiere llevarse información confidencial de su empleador actual al siguiente para continuar con su brillante carrera. Camila está convencida de que el trabajo realizado para su empresa actual le da derecho a llevarse las listas de clientes, las listas de precios y los diseños de la arquitectura de los productos. Este comportamiento infringe muchas políticas de la empresa.

A continuación incluimos la cronología de actividades de Camila y cómo Proofpoint ha ayudado al equipo de seguridad a proteger la organización.

|

Cronología de actividades |

Acciones de Camila, que está a punto de abandonar la empresa |

|

Medidas de seguridad (con Proofpoint) |

|

Hace un mes |

Intenta copiar archivos sensibles de precios en un dispositivo USB no aprobado |

|

Proofpoint bloquea la transferencia archivos en tiempo real |

|

Hace 25 días |

Busca ofertas de empleo online y solicita determinados puestos |

|

Proofpoint recopila esta telemetría |

|

Hace una semana |

Da un preaviso de dos semanas para abandonar la empresa |

|

RR. HH. sitúa a la ejecutiva en el grupo de Active Directory designado durante el período de preaviso |

|

Hace unos días |

Utiliza un ordenador portátil personal para descargar un gran número de archivos de aplicaciones cloud |

|

Proofpoint considera esta actividad de descarga de archivos a un dispositivo a personal sospechosa comparada con el comportamiento pasado de la organización y de Camila |

|

Hace unos días |

|

|

Proofpoint ofrece una cronología de la actividad pasada de Camila en la nube, el correo electrónico, los endpoints y la web con fines de investigación |

|

Ahora |

|

|

Los equipos jurídico y de RR. HH. suspenden a Camila antes de que abandone la empresa |

Figura 1. Ejemplo de la actividad de un empleado que abandona la organización y la respuesta de esta con la ayuda de Proofpoint.

Examinemos con más detalle cada etapa del recorrido de Camila.

Prevención de la filtración de datos a través de dispositivos USB

En esta fase, Camila sabe que quiere abandonar la empresa y quiere prepararse antes de comunicar el preaviso. Acaba de intentar copiar archivos de precios sensibles en un dispositivo USB no aprobado. Proofpoint Information Protection bloqueó la transferencia de archivos en tiempo real.

Con las soluciones antiguas de prevención de la pérdida de datos (DLP), sus equipos se enfrentan a una mayor complejidad para conseguir el mismo resultado: configurar detectores DLP para cada canal, crear a políticas para cada tipo de datos y definir excepciones para usuarios específicos. Este es el inconveniente de los modelos centrados en los datos empleados de las soluciones DLP antiguas.

Puede configurar políticas de DLP centradas en las personas en Proofpoint Information Protection para que su equipo pueda identificar y supervisar fácilmente a los usuarios de riesgo. (Descubra cómo a detectar y prevenir las fugas de datos a través de dispositivos USB en este webinar).

Visibilidad granular del comportamiento de los usuarios

Camila buscó ofertas de empleo online y solicitó determinados puestos en su endpoint gestionado, y Proofpoint Information Protection capturó su actividad web. Esto fue antes de que Camila comunicara su preaviso.

Los indicios reveladores de que un empleado va a abandonar la empresa van más allá del movimiento de datos. (Para obtener más información sobre las actividades de los usuarios y los movimientos de los datos que debería vigilar, vea este webinar sobre las amenazas internas).

Estos comportamientos pueden no ser suficientemente preocupantes para un equipo de seguridad inundado de alertas de alta prioridad. De igual forma, el hecho de que Camila hubiera buscado y consultado ofertas de empleo solo destaca en relación con otras infracciones de seguridad cometidas por ella.

Detección de actividades sospechosas en la nube desde dispositivos personales

Camila intenta descargar un número inusualmente grande de archivos sensibles desde aplicaciones de Microsoft 365 en su ordenador portátil personal. Unos días antes, había entregado su preaviso, y el equipo de Recursos Humanos había modificado su grupo de Microsoft Azure Active Directory en consecuencia. Gracias a los modelos de aprendizaje automático propietarios que se basan en los datos de los servicios de Microsoft 365, Proofpoint Information Protection identifica a Camila como una empleada que va a irse y considera sospechosa la actividad de descarga de archivos.

Proofpoint supervisa permanentemente las actividades sospechosas de los usuarios desde dispositivos gestionados y no gestionados en aplicaciones de Microsoft 365. Las anomalías se calculan con ayuda de modelos de aprendizaje automático basados en el perfil de actividad de un usuario respecto a su perfil pasado, al perfil de la organización y a la naturaleza de los archivos implicados, e incluye su carácter sensible, su propietario y su nombre.

Proofpoint supervisa igualmente los grupos de Active Directory para identificar a los empleados que han abandonado la empresa recientemente o que están a punto de hacerlo, como el caso de Camila.

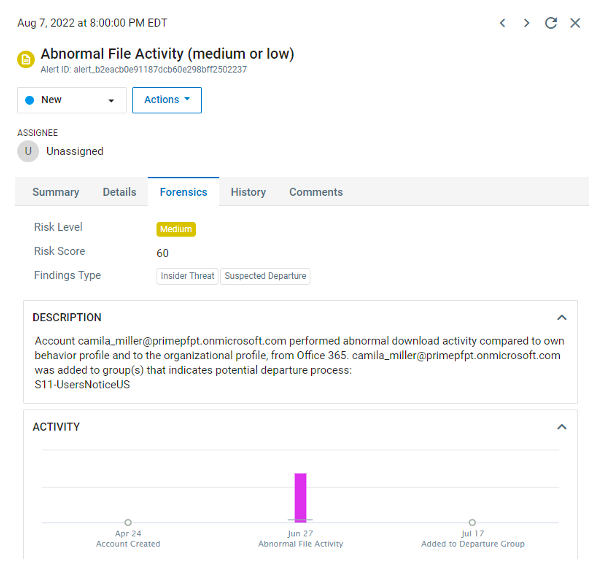

Cuando se detecta la actividad sospechosa de Camila, se genera una alerta de seguridad con datos detallados de investigación forense, como se muestra a continuación.

Figura 2. Actividad sospechosa de Camila.

El gráfico de actividad indica que Camila ha descargado un número inusualmente grande de archivos (barra violeta) según su perfil y el perfil de la empresa representado por la línea gris de la barra en la parte inferior). Proofpoint habría identificado las anomalías incluso si Camila hubiera iniciado su actividad maliciosa antes de presentar su preaviso.

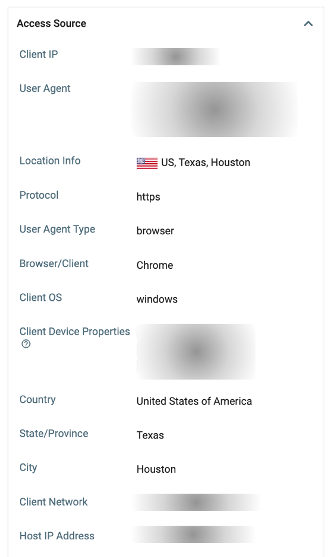

Puede determinar si Camila ha descargado los archivos en sus endpoints gestionados o no gestionados. Los dispositivos no generados son ordenadores de sobremesa, ordenadores portátiles, teléfonos móviles y tablets que no pertenecen a la organización ni están gestionados por ella. En la captura de pantalla siguiente, en la que se han ocultado los datos sensibles, puede ver cómo se utilizan las propiedades del dispositivo cliente para determinar si el dispositivo está gestionado o no. Sería todavía más grave si Camila hubiera descargado esta información conectándose a la aplicación Microsoft 365 a través de la red o del espacio de direcciones IP de un competidor.

Figura 3. Detalles del dispositivo que permiten determinar si está gestionado o no.

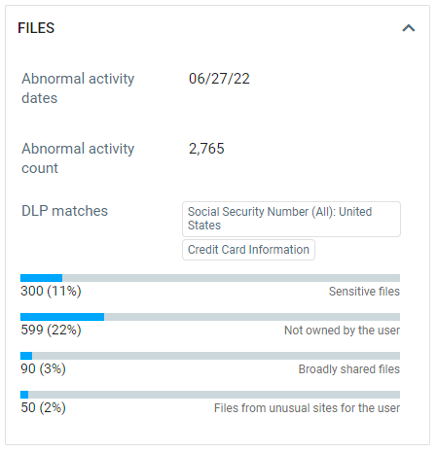

En el caso de Camila, los archivos son de naturaleza sensible, como se puede ver a continuación en la Figura 4. El 11 % de los archivos que descargó Camila eran de naturaleza sensible y contenían números de identificación y datos de tarjetas de crédito. Solamente el 22 % de los archivos descargados no pertenecían a Camila ni habían sido creados por ella. Una alerta de actividad sospechosa sobre archivos que contenían una importante cantidad información sensible se asociaría naturalmente a una prioridad más elevada.

Figura 4. Detalle de los tipos de archivos descargados.

Sin funciones de detección como estas, los equipos de seguridad deben combinar la visibilidad de las aplicaciones cloud, las herramientas de DLP y la información del departamento RR. HH. A menudo se encuentran con información incompleta y deben llevar a cabo procesos manuales.

En ocasiones, la detección de actividades sospechosas de los empleados que abandonan la empresa supone la primera vez que los equipos de seguridad tienen conocimiento de una filtración de datos por parte de un usuario. Los equipos que utilizan herramientas de DLP antiguas quedan inundados de alertas centradas en los datos, sin contexto del usuario. Las alertas sobre las actividades sospechosas de Proofpoint se asocian a los usuarios de alto riesgo, como los que abandonan la empresa, lo que eleva el nivel de riesgo para los equipos de seguridad más allá de las alertas DLP ordinarias.

Aceleración de las investigaciones sobre los usuarios internos

En este punto, el equipo de seguridad se encuentra en pleno análisis del comportamiento de Camila, y cada hora vale su peso en oro. Proofpoint Information Protection puede proporcionar una vista cronológica consolidada del comportamiento de Camila en la nube, el correo electrónico, en su endpoints y en la web. En ella se indica el intento de Camila de transferir archivos a un dispositivo USB de su propiedad, sus búsquedas de ofertas de trabajo online, su actividad sospechosa en archivos en Microsoft 365, así como el resto de actividad diaria en una misma cronología.

Consulte nuestra guía visual para comparar el rendimiento de Proofpoint Information Protection frente al de otras soluciones diseñadas para la investigación de amenazas internas. Con Proofpoint, puede eliminar horas e incluso días de recopilación manual de datos sobre las actividades de un usuario en las tecnologías que haya utilizado. Proofpoint Information Protection ofrece visibilidad ininterrumpida del comportamiento de los usuarios y de las actividades asociadas a los archivos sin la intervención del equipo de TI, que podría retrasar la investigación.

Proofpoint Information Protection ofrece una protección completa frente a los empleados que abandonan su organización y que se llevan datos sensibles. Los equipos de seguridad pueden configurar estrategias de detección basadas en políticas y basadas en aprendizaje automático para identificar actividades que de otra manera podrían haber pasado desapercibidas. Pueden prevenir los movimientos de datos que infringen claramente las políticas y suspender las cuentas cloud de un empleado que abandona la empresa. Y cuando hay necesidad de investigar a los usuarios, una plataforma única acelera su intervención en colaboración con los equipos jurídico y de RR. HH.

¿Desea descubrir cómo Proofpoint protege su organización y sus activos frente a los empleados maliciosos que abandonan la empresa? Vea la demostración de la solución Proofpoint Information Protection.