En nuestra serie de blogs "Neutralización de ciberseguridad del mes", analizamos las tácticas en constante evolución de los ciberdelincuentes actuales y vemos cómo Proofpoint ayuda a las empresas a reforzar sus defensas para proteger a las personas frente a las amenazas emergentes.

El escenario: una puerta segura que conduce a una habitación peligrosa

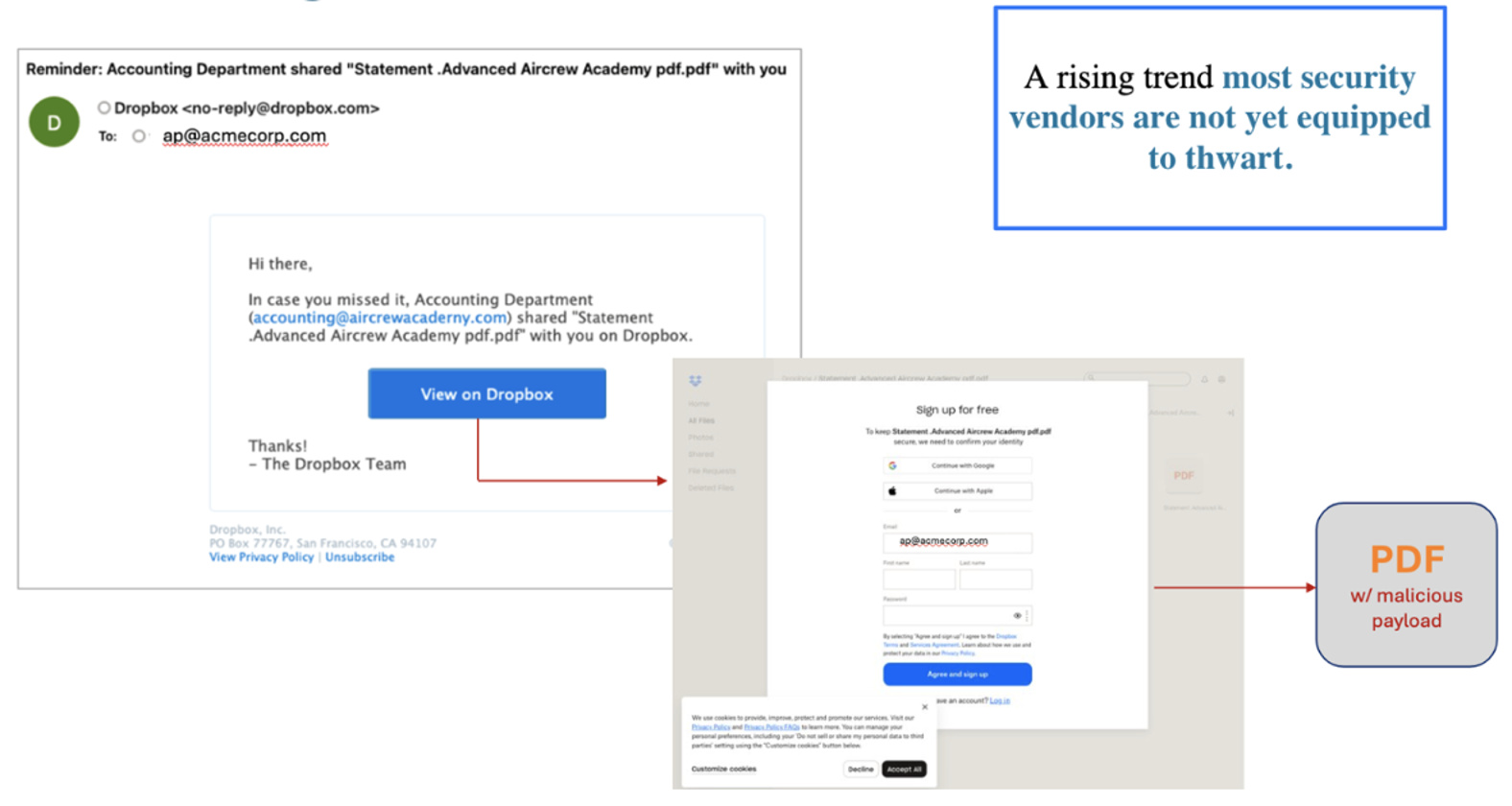

Todo comienza con un correo electrónico que parece normal. Recibe una notificación que parece provenir de un servicio de confianza, en este ejemplo, Dropbox. El correo electrónico le informa de que un compañero ha compartido un archivo seguro, como una factura o una hoja de cálculo titulada "Resultados del tercer trimestre", y le proporciona un enlace para consultarlo. El enlace conduce a una URL legítima de Dropbox. No hay malware adjunto al correo electrónico. Para cualquier filtro estándar de protección del correo electrónico, este mensaje parece inofensivo.

Al hacer clic en el enlace, se le redirigirá a una página de inicio de sesión de Dropbox. Es posible que primero tenga que interactuar con un formulario CAPTCHA para demostrar que eres humano. Una vez conectado a la aplicación, debe hacer en un archivo adjunto en formato PDF que contiene un enlace malicioso.

Este conjunto de URL de varias capas es una táctica conocida como amenaza de autenticación de URL a URL (U2U). Está ganando popularidad, ya que es muy difícil bloquearla con la mayoría de las soluciones de seguridad. Veamos más de cerca cómo funciona esta amenaza y por qué es tan difícil bloquearla.

El objetivo final: evasión e infección

Los ciberdelincuentes que utilizan estas técnicas de ataque multicapa para ocultar una carga viral maliciosa en un conjunto de clics en URL tienen dos objetivos:

- Navegación difícil. Las diferentes capas de gateways, incluidos los CAPTCHA y las pantallas de inicio de sesión, dificultan enormemente que las soluciones de seguridad alcancen la payload final.

- Distribución del malware. Una vez que el usuario se autentica, se le redirige a una segunda URL que distribuye la payload maliciosa, a menudo un documento trampa.

Figura 1. Ejemplo de una amenaza de URL a URL.

El reto: por qué los proveedores de soluciones de seguridad están lo pasan por alto

Identificar estas amenazas es notoriamente difícil, ya que están diseñadas para explotar la arquitectura de los gateways de correo electrónico seguros tradicionales.

- Entrada inofensiva. Los analizadores suelen inspeccionar la primera URL de un correo electrónico. Dado que el ataque comienza con un enlace legítimo para compartir archivos, como Dropbox o SharePoint, supera con creces las comprobaciones de reputación.

- Prueba de humanidad. A menudo se inserta una capa CAPTCHA antes de llegar a la página de inicio de sesión para demostrar que el usuario es humano. Estas técnicas son fáciles de resolver para una persona, pero difíciles de resolver para los sistemas automatizados.

- La "trampa de los analizadores". Los entornos aislados (sandbox) automatizados están diseñados para seguir enlaces, pero a menudo no pueden iniciar sesión. Cuando el analizador llega a la página de autenticación, se detiene, ya que no dispone de las credenciales para continuar. Asume que la página es un portal seguro y libera el correo electrónico, dejando la payload maliciosa oculta tras la puerta.

- Payload maliciosa. La payload final se encuentra en el servidor del proveedor y no se ha transmitido por correo electrónico. Los filtros de seguridad tradicionales tienen dificultades para analizar e identificar enlaces o archivos adjuntos maliciosos que no han pasado directamente por su propio gateway o API.

Cómo Proofpoint Nexus bloquea las amenazas de URL a URL

Mientras que los gateways tradicionales se dejan engañar por el punto de entrada legítimo, Proofpoint destaca en la identificación y el bloqueo de ataques multicapa como estos. Nuestra pila de detección, Proofpoint Nexus®, utiliza un conjunto de motores impulsados por IA para analizar el contexto, el comportamiento y la intención del ataque, identificando la amenaza incluso cuando la URL inicial parece segura.

Así es como Nexus analiza y bloquea los ataques de autenticación URL a URL:

1: Detectar la intención con Nexus LM™ (Language Model)

El ataque se basa en la ingeniería social para engañar a la víctima y que realice una acción, por ejemplo, hacer clic en un enlace. Nuestro modelo de lenguaje analiza la psicología del mensaje para identificar lo siguiente:

- Urgencia y presión. Señala los mensajes que utilizan un lenguaje que puede crear una falsa sensación de urgencia o que presionan al usuario para que haga clic en el enlace.

- Intención de compartir archivos. Reconoce la intención específica de compartir archivos en el cuerpo del correo electrónico, correlacionándola con el enlace para verificar que se ajusta a los patrones habituales de comunicación profesional.

2: Detectar anomalías con Nexus RG™ (Relationship Graph)

Nexus entiende que un enlace de confianza no es sinónimo de un remitente de confianza. Nuestro gráfico de relaciones analiza el contexto más amplio para identificar lo siguiente:

- Remitentes infrecuentes. Muestra un mensaje si no existe una relación previa entre el remitente y el destinatario, lo que hace que compartir archivos de forma repentina resulte muy sospechoso.

- Patrones de campaña. Determina si los mismos enlaces o archivos se han compartido con varios destinatarios simultáneamente: un claro indicador de una campaña masiva en lugar de un intercambio legítimo de archivos.

3: Establecer enlaces con Nexus ML™ (Machine Learning)

Nuestro motor de aprendizaje automático proporciona un contexto histórico a la amenaza inmediata. Determina lo siguiente:

- Pruebas de actividades sospechosas anteriores. Comprueba si el remitente o la plantilla coinciden con actividades sospechosas observadas anteriormente en nuestro amplio ecosistema de amenazas.

- Asociaciones de archivos maliciosos. Determina si archivos similares conocidos se han asociado con intenciones maliciosas en otros ataques, relacionando el enlace "inofensivo» actual con ciberdelincuentes conocidos".

4: Activar la trampa con Nexus TI™ (Threat Intelligence)

Por último, el motor de inteligencia de amenazas no se deja engañar por la apariencia de la URL.

- Detonación mediante análisis en entorno aislado. Activa técnicas avanzadas de análisis en entorno aislado para rastrear la cadena de URL hasta su final, lo que activa la última payload en un entorno seguro para revelar el destino oculto.

- Preparación para el futuro. Identifica la nueva página web maliciosa al final de la cadena y recuerda estos sitios maliciosos para el futuro, protegiendo instantáneamente a todos los demás clientes de Proofpoint contra el mismo ataque.

La ventaja de Proofpoint Nexus

Los ciberdelincuentes utilizan cadenas de URL para ocultarse tras la reputación de marcas de confianza como Dropbox. Proofpoint Nexus va más allá de la marca para analizar el comportamiento. Al combinar el análisis lingüístico, el contexto relacional, la inteligencia de amenazas en tiempo real y técnicas de análisis avanzadas, Nexus garantiza que ni siquiera la amenaza de autenticación de URL a URL más convincente engañe a sus usuarios y cause estragos en su organización.

Para obtener más información sobre cómo podemos ayudar a su organización a proteger a sus empleados y datos frente a la próxima generación de amenazas optimizadas por IA, solicite una demostración hoy mismo.

Póngase en contacto con nosotros para saber más sobre cómo Proofpoint Prime Threat Protection puede ayudar a defenderse de los ataques de bombardeo de suscripciones y otros riesgos de ciberseguridad emergentes.

Lea nuestra serie "Neutralización de ciberseguridad del mes"

Para saber cómo Proofpoint Nexus bloquea los ataques avanzados, consulte los otros artículos de esta serie:

- El bombardeo de suscripciones que oculta el ataque real (noviembre de 2025)

- Cómo los ciberdelincuentes instrumentalizan los asistentes de IA mediante la inyección de prompts (octubre de 2025)

- Ataques BEC contra organismos públicos en Estados Unidos (septiembre de 2025)

Encontrará una lista completa de los artículos de la serie "Neutralización de ciberseguridad del mes" aquí.