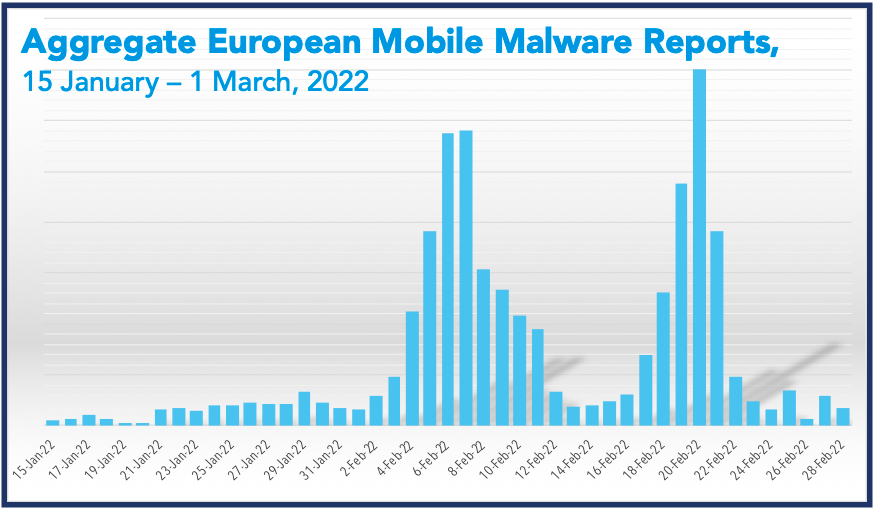

Desde comienzos de febrero, nuestros investigadores han detectado un repunte del 500 % en los intentos de entrega de malware en dispositivos móviles en Europa. Esto es coherente con una tendencia que hemos observado en los últimos años, en la que el abuso a las mensajerías basadas en dispositivos móviles ha ido en aumento, en tanto que los atacantes han incrementado sus intentos de realizar ataques de smishing (phishing basado en SMS/texto) y envíos de malware y virus en el móvil. Tan solo en 2021, hemos detectado diversos paquetes diferentes de malware en el mundo entero. Aunque el volumen descendió considerablemente hacia finales de 2021, hemos visto un resurgir en 2022.

Figura 1: Los informes de malware para dispositivos móviles muestran repuntes significativos en febrero de 2022.

El malware para dispositivos móviles de hoy en día es capaz de lograr mucho más que simplemente robarse credenciales. Las detecciones recientes han implicado a malware capaz de grabar video y audio tanto telefónicos como por otros medios, rastrear ubicaciones y destruir o eliminar contenidos y datos.

Aquí ofrecemos un pequeño resumen de las amenazas de malware y virus más comunes para dispositivos móviles que enfrentan nuestros usuarios, y algunos pasos simples que puede dar para protegerse.

Android vs. Apple

La mayor parte del malware para dispositivos móviles se sigue descargando de las tiendas de aplicaciones. Pero durante el último año, hemos visto un aumento en las campañas que usan SMS/mensajerías móviles como mecanismo de inserción. Entre las principales plataformas de dispositivos móviles, Apple iOS y Android, esta última es un objetivo mucho más popular para los cibercriminales.

En primer lugar, la App Store de Apple tiene controles de calidad muy estrictos. El iOS no permite las transferencias locales, que consiste en instalar una aplicación mediante una tienda de aplicaciones externa o descargarla directo al dispositivo.

Para bien o para mal, Android adopta un enfoque más abierto. La plataforma está abierta a múltiples tiendas de aplicaciones. Y los usuarios pueden hacer transferencias locales (esto se conoce como sideloading) desde cualquier parte de la internet. Es esta última funcionalidad lo que hace que la plataforma sea tan popular entre los agentes malintencionados, que saben bien que los teléfonos Android se pueden vulnerar en unos pocos pasos.

Estado del malware para dispositivos móviles

En su centro, el malware para dispositivos móviles tiene el mismo propósito que su contraparte de sobremesa. Una vez instalado, el software malintencionado intenta dar a los atacantes el control de un sistema, extrayendo potencialmente información delicada y credenciales de cuentas. En lo que difieren principalmente es en sus mecanismos de inserción y estrategias de ingeniería social.

Pero eso está cambiando. A medida que las amenazas de malware para dispositivos móviles se vuelven más avanzadas, se roban nuevos tipos de datos, con potenciales impactos todavía más amplios. Estas son:

- Grabar conversaciones telefónicas y de otros tipos

- Grabar audio y video del dispositivo

- Destruir o eliminar contenidos y datos

Un enlace de phishing/smishing intenta engañar al usuario para que introduzca sus credenciales en una página de inicio de sesión falsa prácticamente en tiempo real. El malware para banca móvil, en contraste, puede esperar hasta que el usuario active una aplicación financiera. En ese punto, el malware del móvil interviene para robarse las credenciales o la información. Mientras tanto, las víctimas creen que están interactuando con seguridad con una aplicación genuina de banca instalada en sus dispositivos.

Amenazas comunes y virus en móviles

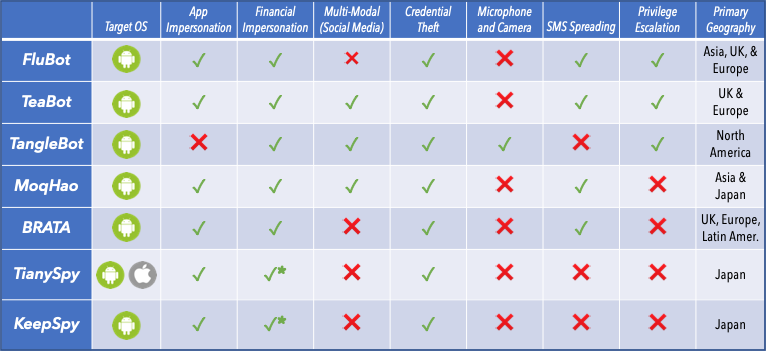

El malware para dispositivos móviles no se limita a una región geográfica o idioma específicos.

En su lugar, los agentes de amenaza adaptan sus campañas a una diversidad de idiomas, regiones y dispositivos.

Figura 2: Matriz de tipos de malware para dispositivos móviles, funcionalidades y propagación.

Nuestra iniciativa Cloudmark Mobile Threat Research detecta los ataques que se van extendiendo por las diferentes regiones del mundo, usando una multitud de vectores para insertar malware en determinados dispositivos. Estos ataques afectan a los usuarios del mundo entero, y sus enfoques y prestaciones se incrementan con el tiempo. A continuación, describiremos algunas de las más relevantes familias de malware que usan los SMS como vector de amenaza.

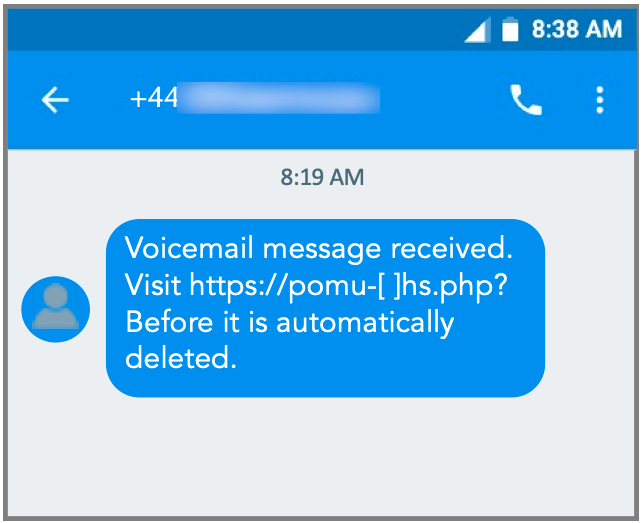

FluBot

Este malware, que es sofisticado y similar a los gusanos o worms, se detectó por vez primera en noviembre de 2020. Las detecciones iniciales ocurrieron en España antes de propagarse a otros países, incluyendo Reino Unido y Alemania.

Desde entonces, se ha reportado en Australia, Nueva Zelanda, España, Austria, Suiza y otros países.

FluBot se propaga accediendo a la lista de contactos o directorio telefónico del dispositivo infectado, y enviando la información a un servidor control y comando (C&C). Posteriormente, el servidor de C&C instruye al dispositivo para que envíe nuevos mensajes infectados a los números de la lista.

Además de propagarse como un virus en el móvil, FluBot también puede:

- Acceder a internet

- Leer y enviar mensajes

- Leer notificaciones

- Hacer llamadas de voz

- Borrar otras aplicaciones instaladas

Cuando se usan determinadas aplicaciones, FluBot superpone una pantalla diseñada para robarse nombres de usuario y contraseñas de bancos, corredurías y otras páginas.

Figura 3: Ejemplo de un mensaje de voz falso usado para distribuir FluBot.

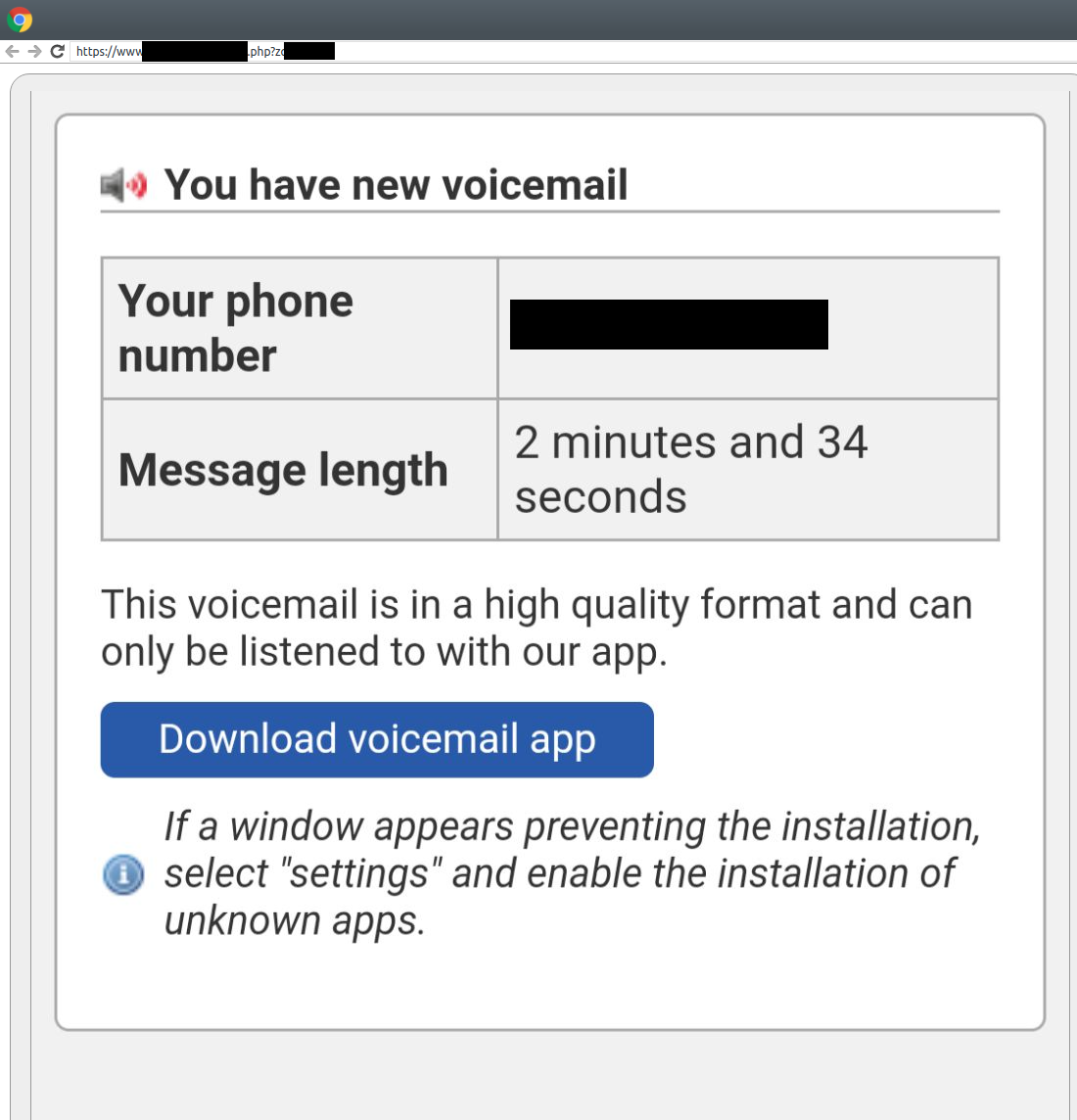

TeaBot

Observado por primera vez en Italia, TeaBot es un troyano multifuncional que puede robar credenciales y mensajes, así como enviar por streaming los contenidos de la pantalla del dispositivo infectado al atacante. Está preconfigurado para robar credenciales mediante las aplicaciones de más de 60 bancos europeos y es compatible con múltiples idiomas. Ha atacado a instituciones financieras en España y Alemania.

TeaBot se propaga usando mensajes de SMS similares a los de FluBot. TeaBot usa mucho el keylogging y es capaz de interceptar códigos de Google Authenticator. Estas dos funcionalidades lo convierten en una potente herramienta para vulnerar cuentas y robar fondos a las víctimas.

Figura 4: Una página fraudulenta de descarga de mensajes de voz utilizada para distribuir TeaBot.

TangleBot

Descubierto por investigadores de Proofpoint y Cloudmark en 2021, TangleBot es un poderoso, pero escurridizo, malware para dispositivos móviles que se propaga principalmente mediante notificaciones falsas de entregas de paquetes. TangleBot se detectó originalmente en Norteamérica y su aparición más reciente ha sido en Turquía.

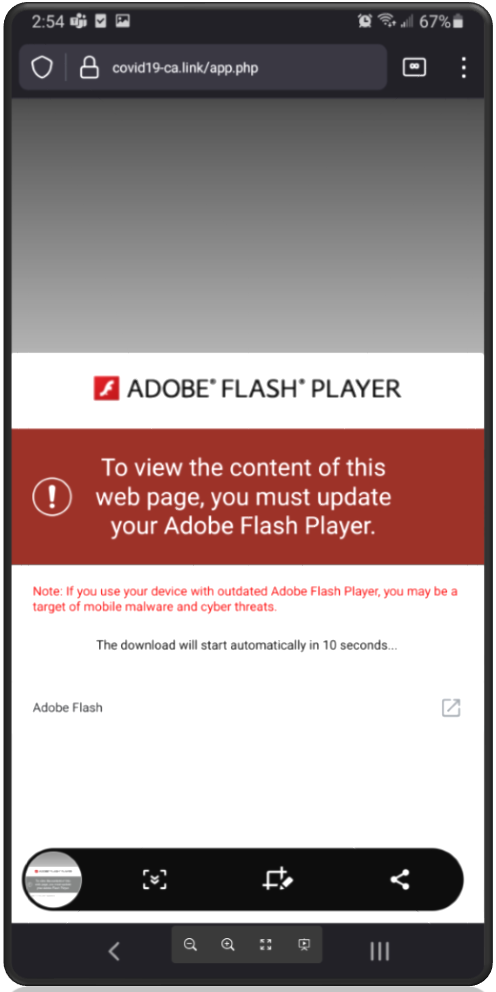

Ahora, el malware podría estarse propagando mediante una colaboración entre atacantes relacionados con TangleBot y FluBot. En ambos casos, el malware usa metodologías de distribución similares, páginas de destino, idioma y cebos de SMS. TangleBot también emplea un cebo muy atractivo, que son las notificaciones de actualización de software.

Figura 5: Ejemplo de una página de actualización fraudulenta de Adobe Flash utilizada para TangleBot.

Incluso con estos informes recientes, los ataques de TangleBot siguen siendo poco comunes. Pero, si se llega a extender, los peligros podrían ser sustanciales. Más allá de su capacidad de controlar dispositivos y montar ventanas emergentes en otras aplicaciones móviles, TangleBot añade a la “receta” la intercepción de cámara y sonido.

En el momento de elaboración del presente informe, los investigadores no están seguros de por qué TangleBot ha aparecido en volúmenes tan reducidos. El malware es creado por desarrolladores malintencionados que suelen rentar su software a otros criminales que son los que ejecutan los ataques. Tal vez las detecciones iniciales hayan sido una fase de prueba, para demostrar la eficacia del malware a potenciales compradores. O también hay una posibilidad más siniestra: que sea el preludio de campañas más graves a futuro.

Moqhao

Moqhao es un malware para dispositivos móviles basado en SMS implementado por un agente de amenaza con sede en China, llamado Roaming Mantis (en español “Mantis ambulante” o “Mantis vagabunda”). Se ha detectado en diversos países, incluyendo Japón, China, India, Rusia y también Francia y Alemania en tiempos recientes. Estos ataques son plurilingües, en donde la página de destino se crea en el idioma de la víctima. Moqhao es un troyano funcional de acceso remoto con características de espionaje y exfiltración. Puede monitorear comunicaciones entre dispositivos y otorgar a un atacante acceso remoto al dispositivo.

BRATA

Este malware de banca online ataca a clientes de bancos italianos, usando SMS para convencerlos de que descarguen una app de seguridad falsa. Una vez instalada, BRATA, que es el acrónimo de “Brazilian Remote Access Tool, Android” (en español, “Herramienta Brasileña de Acceso Remoto, Android”) puede grabar la actividad de la pantalla del smartphone e insertar ventanas emergentes a la aplicación para robar credenciales. BRATA puede robarse datos de los usuarios (incluyendo nombres de usuario y contraseñas) e interceptar contraseñas de autenticación de múltiples factores. Este año, obtuvo funcionalidades de rastreo por GPS y borrado de dispositivos que se ejecutan después del robo de datos.

TianySpy

Enfocado en usuarios japoneses, este malware para dispositivos móviles se propaga suplantando mensajes del operador de red móvil de la víctima. TianySpy tiene una funcionalidad inusual que lo convierte en una herramienta de ataque muy versátil: puede infectar a dispositivos tanto iOS como Android, aunque mediante diversos mecanismos.

En las infecciones de Android, una cepa de malware añadida llamada “KeepSpy” se transfiere localmente. Este paso les brinda a los cibercriminales la capacidad de:

- Controlar y monitorear la configuración de wifi

- Robar información

- Ejecutar ventanas emergentes en páginas web

Para usuarios de iOS, el vector de ataque es diferente. Usa un perfil de configuración vulnerado para exfiltrar el identificador único del dispositivo (UUID, por sus siglas en inglés). Los atacantes usan el UUID para distribuir el malware móvil mediante lo que se conoce como un “perfil de aprovisionamiento”. (Los perfiles de aprovisionamiento suelen ser usados por los desarrolladores para probar aplicaciones móviles antes del lanzamiento y por las corporaciones para enviar aplicaciones internas a los empleados).

Protección contra el malware para dispositivos móviles

El panorama del malware y virus en móviles es sumamente dinámico, con nuevos participantes y prestaciones surgiendo a cada momento. Al mismo tiempo, las tácticas de ingeniería social que emplean los atacantes están en constante evolución. La conciencia es fundamental, pero muchos usuarios todavía no tienen una noción clara de cuán grave es el peligro que representa el malware para dispositivos móviles.

Para proteger su dispositivo, esté atento a cualquier mensaje inesperado o no solicitado con enlaces, URL o solicitudes de datos de cualquier clase. Y al igual que con los ordenadores de sobremesa y portátiles, es buena idea usar una aplicación para la protección de virus en el móvil de una fuente confiable. Un reciente estudio de Security.org determinó que el 76 % de los usuarios no tienen antivirus instalados en sus smartphones.

Por último, recuerde reportar el spam, el smishing y cualquier potencial entrega de malware ante el servicio de denuncias de spam (Spam Reporting Service). Use la función de reportar spam en su cliente de mensajería si está disponible, o reenvíe mensajes de texto sospechosos al 7726 (“SPAM” en el teclado del móvil).