Imagine que forma parte de un equipo de seguridad que ha invertido mucho en tecnologías de ciberseguridad, defensas multicapa y una formación rigurosa para su equipo. Sin embargo, un solo clic en un correo electrónico de phishing por parte de un empleado desprevenido podría exponer a su empresa a un incidente grave. Si es así, no está solo.

Aunque haya adoptado medidas de seguridad, organizado sesiones de formación y distribuido carteles de concienciación, siguen produciéndose incidentes de seguridad. Pero, ¿por qué? Porque una seguridad sólida no solo depende de los conocimientos de sus empleados. También tiene en cuenta cómo se sienten respecto al papel que desempeñan en la protección de su empresa y cómo reaccionan ante una amenaza. Cuando se trata de ciberseguridad, es vital que el conocimiento se combine con un cambio de comportamiento.

El panorama de las amenazas es más complejo que nunca, y los ciberdelincuentes perfeccionan constantemente sus tácticas para explotar las vulnerabilidades humanas. La buena noticia es que las personas pueden convertirse en su línea de defensa más eficaz. Cuando los empleados se sienten capaces e implicados en su papel de defensores, pasan de ser riesgos para la seguridad a protectores proactivos. Para llegar, necesita un enfoque sistemático y centrado en las personas para crear una cultura de la seguridad.

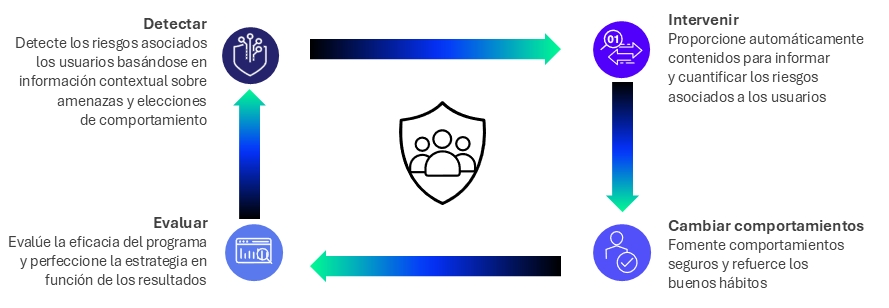

Ahí es donde entra en juego el marco DICE de Proofpoint. DICE son las siglas en inglés de Detectar, Intervenir, Cambiar comportamientos y Evaluar. En este artículo analizaremos cada uno de estos componentes. También analizaremos la psicología que subyace a este marco y cómo permite a las organizaciones instaurar culturas de seguridad resilientes. Tanto si es un gestor de seguridad experimentado como si acaba de empezar a crear una cultura de seguridad positiva, esta guía le ofrece información práctica para impulsar un cambio de comportamiento a largo plazo. Vayamos al meollo de la cuestión.

¿Qué es DICE?

Nuestra experiencia con empresas de todos los sectores nos ha enseñado que, para lograr un cambio de comportamiento eficaz, tenemos que ser capaces de detectar a las personas más expuestas o con más probabilidades de adoptar comportamientos peligrosos, e intervenir rápidamente. Para lograrlo, hay que personalizar las experiencias de formación para que se ajusten a las vulnerabilidades de cada individuo. También debe evaluar y mejorar continuamente el impacto de su programa.

Por eso el marco DICE marca la diferencia. Va más allá de la formación en seguridad tradicional, que se basa en un enfoque único para todos. Proporciona a los empleados asesoramiento continuo y contextualizado para ayudarles a adoptar hábitos sostenibles.

El marco DICE de Proofpoint consta de cuatro etapas.

Etapas del marco DICE de Proofpoint

Etapa 1: Detección de los riesgos del usuario - La clave para un cambio de comportamiento eficaz

La primera etapa consiste en detectar los riesgos asociados a los usuarios basándose en el contexto de la amenaza y en las opciones de comportamiento. Lo más importante es identificar y comprender los riesgos para la empresa, los departamentos y las personas.

La importancia de la detección

Un cambio efectivo en el comportamiento de seguridad empieza por un conocimiento profundo de los riesgos asociados a los usuarios. ¿Cuáles de sus empleados son más vulnerables a las ciberamenazas? ¿Qué empleados realizan constantemente acciones de riesgo? ¿Y por qué lo hacen? Los programas tradicionales de concienciación en seguridad suelen carecer de precisión. Creen que todos los empleados se enfrentan a los mismos riesgos y necesitan la misma formación.

Durante esta fase, las empresas deben cuantificar y analizar una serie de factores de riesgo clave. Esto les da una visión global del nivel de riesgo de cada empleado. Este paso es esencial, porque cuando los programas no utilizan información específica, pueden volverse dispersos y menos eficaces. Por otra parte, los contenidos universales pueden no tener eco entre los usuarios de alto riesgo que se enfrentan a retos únicos.

He aquí cómo desarrollar una estrategia eficaz de detección de riesgos:

- Analice el comportamiento

Cuando analice el comportamiento en la vida real, verá que algunas personas son más vulnerables a las amenazas de seguridad que otras. Piense en cómo las actividades pueden revelar que alguien presenta un riesgo elevado. Si alguien hace clic en un enlace sospechoso, responde a un remitente desconocido o comparte datos confidenciales con un destinatario no autorizado, representa un riesgo mayor que si no lo hace. Los equipos de seguridad pueden utilizar esta información para crear una formación específica adaptada a los hábitos de riesgo de un empleado. Esto les dará las habilidades que necesitan para tomar decisiones más seguras en el futuro. - Evalúe las carencias

Las evaluaciones periódicas y específicas proporcionan información valiosa. No solo dan una idea del nivel de comprensión de los principios de seguridad entre los empleados, sino que también ayudan a detectar lagunas. Por ejemplo, las pruebas o cuestionarios breves pueden poner de relieve deficiencias específicas, como la prevención de tácticas de ingeniería social o las buenas prácticas de gestión de datos. Cuando los equipos de seguridad saben qué empleados necesitan ayuda en áreas críticas, pueden ofrecerles formación básica de concienciación sobre estos temas. - Evalúe la vulnerabilidad frente a amenazas reales

Durante el proceso de evaluación pueden utilizarse simulaciones de amenazas (estafas mediante códigos QR, phishing de credenciales, phishing por SMS, etc.), para determinar la vulnerabilidad de los empleados ante ataques reales. Al observar las respuestas, los equipos de seguridad obtienen una imagen más clara de los puntos débiles de cada usuario. Las evaluaciones realistas ayudan a los equipos a priorizar las intervenciones, lo que les permite centrarse en las personas que más necesitan formación para identificar amenazas específicas. - Evalúe las percepciones y actitudes en materia de seguridad

La concienciación en materia de ciberseguridad no es sólo cuestión de conocimientos y aptitudes. También es una cuestión de mentalidad. Las evaluaciones y encuestas culturales pueden ayudar a los equipos de seguridad a hacerse una idea de la actitud de los empleados ante la ciberseguridad y si la consideran una responsabilidad compartida. Por ejemplo, las preguntas sobre cómo perciben su papel en la seguridad de la empresa pueden ayudar a identificar factores culturales clave que pueden aumentar su vulnerabilidad. Es esencial abordar estas percepciones para fomentar una actitud más orientada a la seguridad.

La importancia del contexto

El contexto es clave para detectar eficazmente los riesgos. Permite un enfoque más personalizado y eficaz del cambio de comportamiento. También garantiza que las intervenciones sean pertinentes para los retos específicos a los que se enfrenta cada empleado.

Por ejemplo, un ejecutivo que toma decisiones importantes puede no estar asociado a los mismos riesgos que un empleado de nivel inferior que tiene acceso limitado a datos sensibles. Esta es una de las razones por las que el proceso de detección debe tener en cuenta la función de cada empleado. También debe tener en cuenta el nivel de acceso y la exposición a amenazas externas.

Etapa 2: Intervención - Transformar la información en acción

El segundo paso consiste en ofrecer a los usuarios contenidos pertinentes para informar y matizar los riesgos que presentan.

Transición de la detección a la intervención

Una vez identificados los empleados de alto riesgo, el siguiente paso es ayudarles a adoptar comportamientos más seguros. Durante esta fase, los empleados deben recibir asesoramiento contextual y personalizado, cuando se comportan de forma arriesgada o se enfrentan a una amenaza. De lo contrario, como mínimo, deberán inscribirse automáticamente en un programa de formación directamente relacionado con su acción de riesgo.

Estrategias para una intervención eficaz

Para crear un enfoque más específico del cambio de comportamiento, es importante supervisar y colocar a los empleados en grupos adaptados a su función, comportamiento y perfil de riesgo.

El proceso es el siguiente:

- Proporcione alertas y consejos contextuales oportunos

Las alertas en tiempo real sobre amenazas emergentes permiten a los empleados tomar decisiones informadas cuando se enfrentan a riesgos potenciales. Las etiquetas de advertencia de correo electrónico son un excelente ejemplo de intervención oportuna que proporciona información sobre la naturaleza sospechosa de un correo electrónico. Este empujón puede animar a alguien a no responder o a denunciar el mensaje si sabe que nunca antes ha interactuado con el remitente. Estas alertas proactivas garantizan que los empleados reciban la asistencia que necesitan cuando existe el riesgo, previniendo los incidentes antes de que se produzcan. - Inscriba automáticamente a los usuarios en cursos de formación personalizados

Los equipos de seguridad pueden intervenir de forma selectiva desarrollando cursos de formación basados en el contexto de la amenaza, el comportamiento de los usuarios y los perfiles de riesgo. Por ejemplo, los empleados de alto riesgo a los que se dirige una amenaza específica pueden inscribirse en un programa que les enseñe a reconocerla. Al mismo tiempo, se puede recordar a los empleados que por descuido comparten datos confidenciales con personas no autorizadas las mejore prácticas de seguridad de los datos. Este enfoque garantiza que los empleados reciban un asesoramiento adaptado a sus necesidades particulares. También aumenta las posibilidades de que cambien sus hábitos.

Paso 3: Modificación de comportamientos – Formación continua basada en amenazas reales

En esta fase, se anima a los usuarios a modificar su comportamiento para hacerlo más seguro. Se refuerzan los buenos hábitos.

La ciencia del cambio de comportamiento

El cambio de comportamiento no se produce de la noche a la mañana. Es más bien el resultado de una práctica regular y deliberada basada en los principios clave de las ciencias del comportamiento. Esta fase combina técnicas de aprendizaje de eficacia probada para integrar prácticas seguras en las acciones cotidianas de los empleados, que les ayuda a adoptar hábitos sostenibles.

Principales componentes de la formación continua

- Repetición espaciada

La repetición espaciada es una técnica de estudio que consiste en aprender a lo largo del tiempo. Estas sesiones más cortas y frecuentes evitan bombardear a los usuarios con información de golpe. Son especialmente adecuados para cursos cortos. Ofrecen a los empleados la oportunidad de repasar periódicamente determinados conceptos de seguridad, lo que les permite asimilar la información en dosis manejables para que puedan retenerla a largo plazo. Este enfoque crea una base sólida para el cambio de comportamiento, haciendo que las acciones seguras sean más naturales y habituales. - El efecto de la prueba

El efecto de la prueba es un principio de aprendizaje por el que se anima a los alumnos a recordar activamente lo que han aprendido mediante cuestionarios, pruebas u otras evaluaciones. Esto mejora su memoria a largo plazo. En el contexto de la formación en ciberseguridad, este principio se adapta perfectamente a las simulaciones de phishing y a las evaluaciones periódicas. Cuando los empleados participan activamente en ejercicios realistas de phishing y pruebas de verificación de conocimientos, se les recuerdan las mejores prácticas de seguridad. Estas experiencias repetidas ayudan a consolidar sus habilidades. Como resultado, adoptan más instintivamente comportamientos seguros cuando se enfrentan a ataques reales. - El efecto del hacedor

Según el principio de aprender haciendo, es más probable que los alumnos memoricen algo si lo aplican en la vida real. En la formación en materia de ciberseguridad, este principio se aplica mediante módulos de formación interactivos y experiencias de aprendizaje divertidas. Cuando los empleados participan en actividades prácticas como simulaciones, juegos de rol y retos competitivos, adquieren experiencia práctica. Elementos divertidos como los sistemas de puntos, los logros y las clasificaciones también aumentan la motivación. Esto hace que el aprendizaje sea memorable y agradable.

Instauración de un cambio duradero mediante el aprendizaje activo

Estos principios garantizan que la formación no sólo pretende informar a los empleados, sino también provocar un cambio duradero de comportamiento. Juntos están creando una cultura de aprendizaje activo en la que el comportamiento seguro se convierte en algo natural. Gracias a experiencias de formación frecuentes, atractivas y realistas, los empleados adquieren la confianza y los reflejos necesarios para responder a las amenazas con total seguridad.

Paso 4: Evaluación de la eficacia – Evaluación de los indicadores pertinentes

En esta fase se evalúa la eficacia del programa. A continuación, se ajusta la estrategia en función de los resultados.

La importancia de la evaluación

Los datos pertinentes son esenciales para comprender el impacto de un programa de cambio de comportamiento. Esta fase debe proporcionar indicadores para evaluar los esfuerzos por cambiar los comportamientos. También debe demostrar a las partes interesadas que el programa ofrece un valor real.

Principales indicadores para medir la eficacia

- Análisis de comportamientos reales

El comportamiento real, ya sea positivo o negativo, proporciona información esencial sobre el impacto de un programa en el riesgo de los usuarios. Cuando las organizaciones hacen un seguimiento de estos comportamientos, pueden comprender el impacto real de sus iniciativas de concienciación en ciberseguridad. Este enfoque proporciona una estrategia proactiva, basada en datos, para gestionar el riesgo asociado a los usuarios.- Los comportamientos positivos, como denunciar sistemáticamente los mensajes de correo electrónico sospechosos y evitar acciones peligrosas, demuestran que se ha reducido el nivel de riesgo de un empleado. Además, demuestran que los comportamientos seguros se convierten en hábitos arraigados y que el perfil de riesgo del empleado es menos preocupante. Por tanto, también se reduce el nivel global de riesgo de la organización.

- Los comportamientos negativos, como ignorar las instrucciones de seguridad incluso después de la formación, muestran que el nivel de riesgo está aumentando. Los equipos de seguridad pueden analizar estos patrones y ajustar la formación para abordar vulnerabilidades específicas. Los empleados que sigan comportándose de forma arriesgada deben ser una prioridad. Y cuando realizan acciones positivas, hay que reforzar su comportamiento.

- Indicadores para denunciar mensajes de correo electrónico sospechosos

Es vital controlar tasas y la previsión de las denuncias de los usuarios. Estos indicadores ayudan a los equipos de seguridad a evaluar la eficacia de un programa para modificar el comportamiento de los usuarios. Ofrecen una visión global del cambio de comportamiento. También demuestran que la formación refuerza las defensas humanas de una organización.- La tasa de denuncia mide la frecuencia con la que los empleados notifican posibles actividades de phishing o sospechosas. Indica su nivel de vigilancia y proactividad en la defensa de la empresa.

- La precisión de las denuncias mide la capacidad de los empleados para identificar correctamente las amenazas reales en comparación con los falsos positivos. Muestra el desarrollo de sus capacidades para identificar riesgos reales.

- Comparaciones entre sectores

Cuando las organizaciones miden la eficacia de su cultura de ciberseguridad en comparación con los estándares del sector, pueden evaluarlo mejor en un contexto más amplio. Estas comparaciones ofrecen una valiosa perspectiva sobre la eficacia del programa. Ayudan a las empresas a conocer cuál es su posición en relación con otras empresas del sector.

Conclusión – Instauración de una cultura de seguridad resiliente

Cambiar el comportamiento en materia de seguridad es un proceso complejo y continuo. Los usuarios no solo deben ser conscientes de las prácticas de seguridad, sino que también deben participar. Para lograrlo, la formación en ciberseguridad debe ser pertinente y evaluarse constantemente.

El marco DICE ayuda a las organizaciones a transformar sus cursos de formación ofreciéndoles una forma estructurada y eficaz de concienciación en ciberseguridad que provoque un cambio de comportamiento duradero.

Siguiendo el marco, las organizaciones pueden crear una cultura de ciberseguridad que no sólo aumente la concienciación, sino que también garantice la resistencia. Los empleados se convierten así en actores clave de la defensa contra las amenazas. Esto reduce activamente el nivel de riesgo de una organización y refuerza su seguridad.

Cómo puede ayudarle Proofpoint

Proofpoint se compromete a ayudarle a crear un programa de seguridad proactivo y basado en el comportamiento. Gracias al marco DICE y a herramientas como Proofpoint ZenGuide, Proofpoint People Risk Explorer, la función Adaptive Groups y a la plataforma de aprendizaje adaptable, le ofrecemos todo lo que necesita para lograr un cambio duradero en el comportamiento de sus empleados.

Si está listo para pasar de la concienciación a la acción, póngase en contacto con nosotros. Juntos podemos reducir los riesgos asociados a sus usuarios y establecer una cultura de resiliencia.