Principales conclusiones

- ThreatFlip es un flujo de trabajo de simulación de phishing optimizado por IA y accesible con un solo clic.

- Crea señuelos de phishing basados en amenazas reales, convirtiéndolos en plantillas seguras y listas para usar.

- La información sensible y los datos personales se eliminan automáticamente por razones de privacidad y cumplimiento normativo.

- Los momentos de aprendizaje (mensajes educativos) mejoran la formación de los alumnos y refuerzan sus habilidades para detectar el phishing.

Los equipos de seguridad saben que el phishing sigue siendo uno de los vectores de ataque más persistentes y eficaces. No es porque no existan defensas, sino porque los ciberdelincuentes adaptan continuamente su forma de atacar a las personas.

Cada día, los equipos del centro de operaciones de seguridad (SOC) detectan y analizan correos electrónicos de phishing muy personalizados que se dirigen a departamentos como recursos humanos (RR. HH.), finanzas y servicios de asistencia de TI. Estos roles son el objetivo de los ciberdelincuentes, ya que tienen acceso a datos y sistemas críticos.

El trabajo del analista consiste en identificar los mensajes maliciosos, comprender la amenaza y reducir los riesgos lo más rápidamente posible. Al mismo tiempo, los equipos encargados de la concienciación en seguridad y la gestión de riesgos humanos están sometidos a una fuerte presión para preparar a los empleados a reconocer estos mismos ataques y responder a ellos. Su trabajo consiste en impartir formaciones pertinentes y oportunas que contribuyan realmente a cambiar los comportamientos.

El reto reside en el hecho de que las tareas que deben realizar los analistas y los equipos de gestión de riesgos rara vez están conectadas por un flujo de trabajo único e integrado. Esta falta de conexión se traduce en procesos manuales ineficaces, una mala coordinación y plazos de ejecución prolongados. Por lo tanto, la creación de contenido que tenga un impacto positivo en los empleados y en la resiliencia en materia de seguridad en toda la organización puede llevar varios días.

El flujo de trabajo ThreatFlip de Proofpoint puede ayudar. Integrado en la plataforma Proofpoint Collaboration Security Prime, ThreatFlip permite a los equipos crear con un solo clic señuelos de phishing basados en amenazas reales. Por lo tanto, el contenido de la formación es oportuno y pertinente.

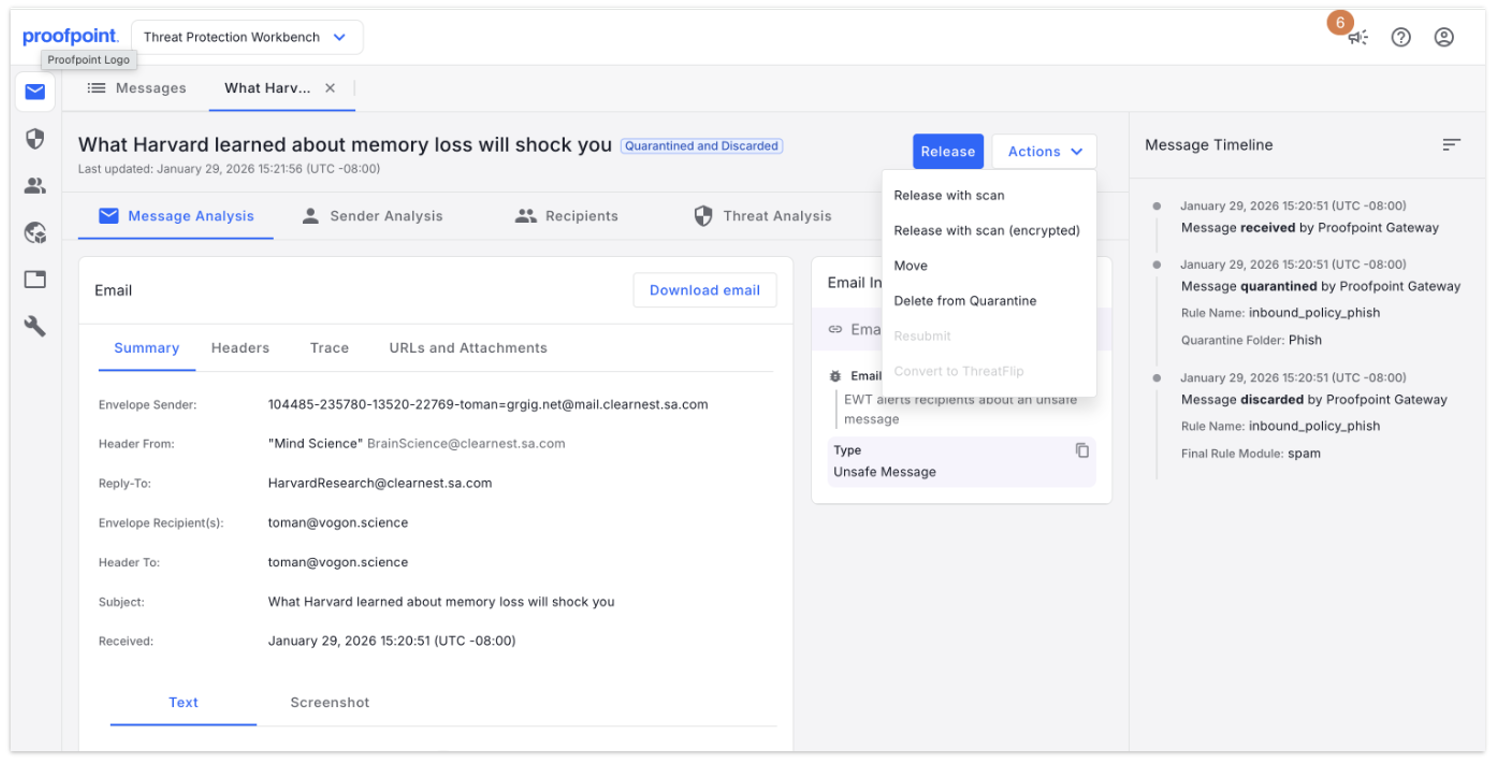

Figura 1. El flujo de trabajo basado en AI ThreatFlip transforma los correos electrónicos maliciosos en simulaciones de phishing.

La brecha entre la detección y la preparación

Los ataques de phishing evolucionan constantemente. Puede que los ciberdelincuentes no cambien de objetivo, pero sin duda modificarán el tipo de ataque que utilizan. En lugar de utilizar correos electrónicos, podrían utilizar un código QR o recurrir a un ataque por teléfono o TOAD para comprometer a su objetivo. Hoy en día, muchas empresas tienen dificultades para detectar y bloquear los ataques de phishing. El reto no está solo en la visibilidad, sino también en lo que ocurre después.

En entornos que carecen de una solución integrada de seguridad para la colaboración, convertir un ataque de phishing real en formación es un proceso muy manual que implica a varios equipos. Los equipos del SOC y de concienciación en seguridad suelen recurrir a la coordinación puntual para cubrir la brecha entre la detección y la formación.

Un proceso típico puede presentarse de la siguiente manera:

- El equipo del SOC detecta o investiga un correo electrónico de phishing.

- El contexto de la amenaza (señuelos, lenguaje, intención, etc.) se documenta manualmente.

- Se programan reuniones entre equipos que no suelen trabajar juntos.

- El equipo encargado de la concienciación en seguridad recrea el correo electrónico en forma de simulación segura, elimina los elementos maliciosos y elabora un contenido formativo desde cero.

Cada paso conlleva más retrasos y fricciones. Y el contexto puede perderse por el camino. En el momento en que se imparte la formación, es posible que los empleados ya hayan estado expuestos a ataques similares.

Aunque ambos equipos tienen el mismo objetivo, es decir, reducir los riesgos relacionados con los usuarios, la falta de un flujo de trabajo integrado ralentiza la respuesta. Además, esto lleva un tiempo precioso y dificulta la impartición de la formación mientras el modelo de ataque sigue activo.

Es en ese desfase entre la detección de amenazas en tiempo real y la preparación de los empleados donde se concentran los riesgos.

Conexión de las tareas que hay que realizar

En el fondo, el problema no radica en el esfuerzo o la intención, sino en la coordinación de los flujos de trabajo.

- Equipo del SOC. Para el analista de seguridad que busca una forma rápida y sencilla de compartir información sobre el phishing por correo electrónico, ThreatFlip automatiza el proceso. Elimina las intervenciones manuales y suprime eficazmente los silos de comunicación.

- Equipo de concienciación en seguridad. Para los profesionales de la concienciación en seguridad que necesitan simulaciones realistas y listas para usar, sin tener que esperar varios días ni recrear manualmente los correos electrónicos, ThreatFlip proporciona plantillas de phishing con una rapidez excepcional.

Sin automatización, los equipos del SOC se convierten en intermediarios y los equipos de concienciación se convierten en traductores de amenazas. Se dedica un tiempo muy valioso a coordinar el trabajo fuera de las responsabilidades principales de cada equipo.

El flujo de trabajo basado en IA ThreatFlip se ha diseñado para eliminar por completo estas transferencias.

¿Qué es el flujo de trabajo basado en IA ThreatFlip?

El flujo de trabajo basado en IA ThreatFlip es un flujo de trabajo de simulación de phishing optimizado por IA, accesible con un solo clic, que conecta de forma transparente a los equipos de SOC y los equipos de concienciación en seguridad.

- Para el equipo del SOC, la tarea es sencilla: seleccionar un correo electrónico de phishing real que haya sido detectado y, con un solo clic, transferirlo al flujo de trabajo ThreatFlip. A partir de ahí, la IA se encarga del resto.

- Para el equipo de concienciación en seguridad, ThreatFlip transforma automáticamente el correo electrónico malicioso en una plantilla de simulación de phishing segura, limpia y personalizable, lista para usar.

En lugar de descargar correos electrónicos sospechosos, recrear manualmente plantillas, eliminar contenidos maliciosos y coordinar transferencias, todo el proceso está automatizado. Esto permite que cada equipo siga centrado en lo que hace mejor.

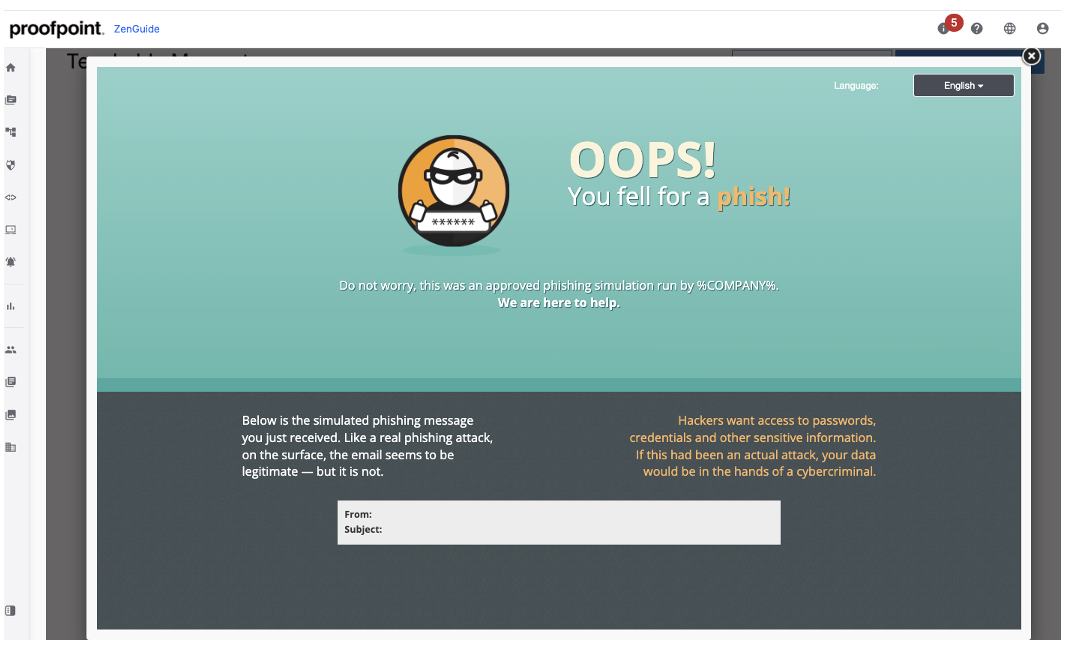

Figura 2. Los Phish Hooks optimizados por IA generan momentos de aprendizaje para ayudar a los usuarios a mejorar sus habilidades de detección.

Cómo funciona ThreatFlip

- Clona los correos electrónicos de phishing reales recibidos por su organización para conservar su estructura, tono y contexto auténticos.

- Elimina los elementos maliciosos para garantizar que las simulaciones sean seguras y no operativas.

- Identifica y resalta automáticamente los señuelos de phishing, que son indicios contenidos en los correos electrónicos, como una sensación de urgencia o desencadenantes emocionales, basándose en las categorías del método Phish Scale del NIST.

- Refuerza el compromiso mediante Phish Hooks sugeridos por la IA para ofrecer experiencias educativas instantáneas cuando los usuarios interactúan con simulaciones.

Para el equipo encargado de la concienciación en seguridad, todo esto se hace en una sola acción. Sin personalización manual, reconstrucción de modelos ni retrasos.

El resultado es un contenido formativo sobre phishing que se asemeja a los ataques a los que sus usuarios son más propensos a enfrentarse, ya que se basa en esas amenazas concretas.

Del esfuerzo manual a la eficacia operativa

Por lo general, los equipos dedican muchos esfuerzos manuales a crear simulaciones de phishing eficaces. El reto reside en el hecho de que el trabajo de los equipos del SOC y los equipos de concienciación en seguridad se lleva a cabo de forma aislada. Esto da lugar a una comunicación deficiente, esfuerzos innecesarios y pérdida de tiempo, lo que perjudica el programa de resiliencia en materia de seguridad de la organización.

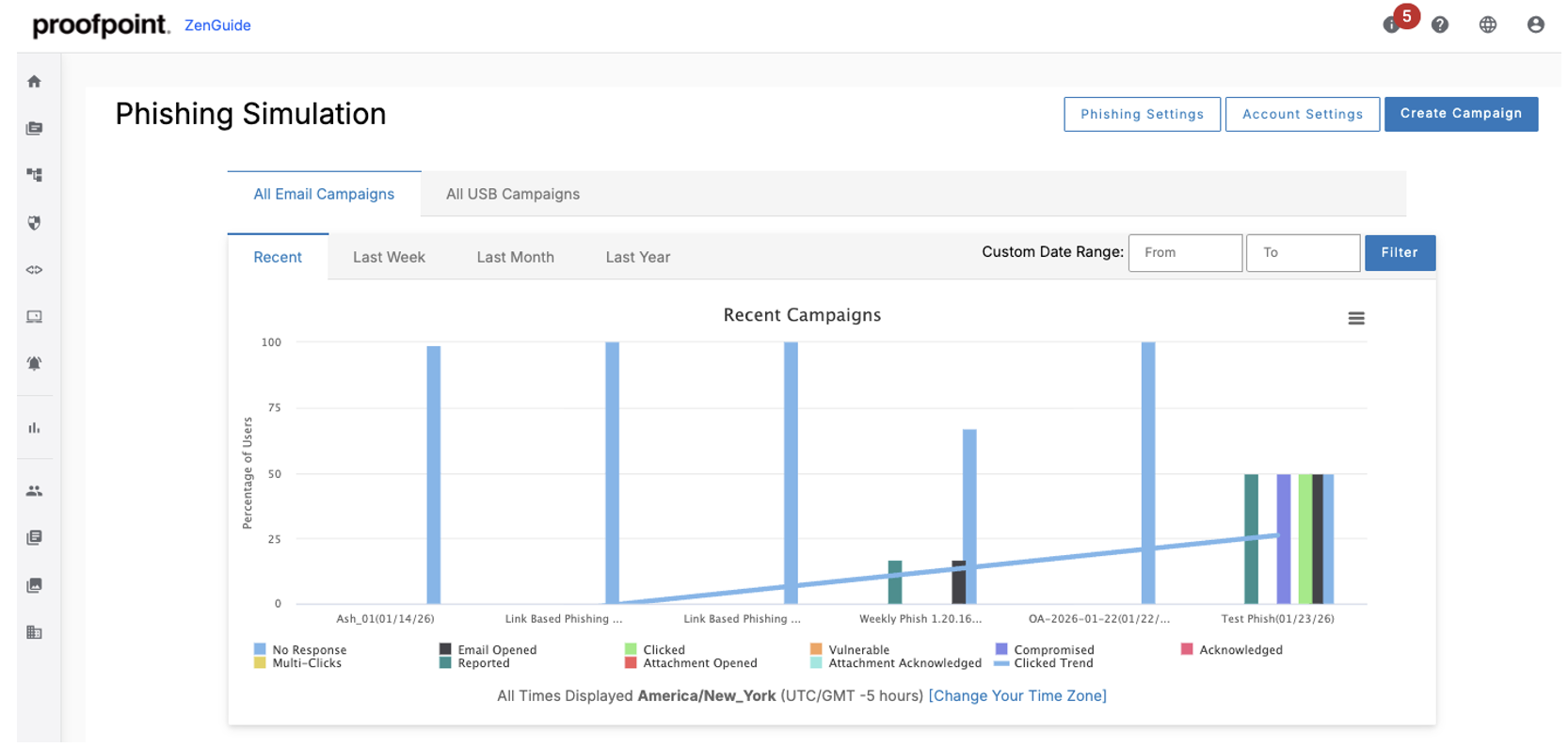

El flujo de trabajo basado en AI ThreatFlip simplifica este proceso.

Al automatizar la transformación de ataques de phishing reales en simulaciones de formación, las organizaciones pueden pasar de la detección a la implementación en cuestión de horas, en lugar de días, sin sacrificar el realismo ni la seguridad.

Por lo tanto, el equipo del SOC ya no actúa como intermediario y ya no participa en los procesos manuales de creación de modelos. Por su parte, el equipo de concienciación en seguridad obtiene sin demora plantillas de phishing realistas y listas para usar.

ThreatFlip permite a ambos equipos centrarse en tareas de mayor valor añadido, como el análisis de amenazas, la optimización de los programas de formación y el refuerzo de la resiliencia de la organización.

Una formación que refleja el modus operandi de los ciberdelincuentes

Los ataques de phishing modernos rara vez son universales. Como se ha indicado anteriormente, los ciberdelincuentes adaptan sus mensajes en función del departamento, el puesto y el contexto profesional:

- Los equipos de RR. HH. reciben mensajes relacionados con prestaciones, contrataciones o política interna.

- Los equipos financieros detectan fraudes en las facturas y solicitudes de pago.

- El servicio de asistencia y el personal de TI son el blanco de señuelos basados en identificadores y acceso.

Los ciberdelincuentes utilizan a diario la IA para intensificar sus ataques de phishing. La utilizan para analizar datos públicos con el fin de identificar rápidamente las funciones de los empleados, las relaciones y los escenarios empresariales. Basándose en sus investigaciones, utilizan la IA para generar ataques de phishing personalizados que imitan a remitentes de confianza. Para los ciberdelincuentes, la IA ofrece una escala infinita que les permite lanzar campañas muy específicas, al tiempo que prueban y repiten constantemente para mejorar sus tasas de éxito.

Las simulaciones genéricas de phishing no logran captar estos matices. ThreatFlip cambia las reglas del juego al permitir que las organizaciones reutilicen de forma segura ataques reales para funciones o departamentos similares.

Por ejemplo, un correo electrónico de phishing dirigido a un empleado de RR. HH. puede convertirse rápidamente en una simulación para formar a otros miembros del personal de RR. HH. El mismo enfoque se aplica a las finanzas, la asistencia sanitaria los entornos minoristas o los equipos de TI empresariales.

Al reproducir los señuelos, el lenguaje y las tácticas del mundo real, ThreatFlip aumenta la relevancia, y es precisamente la relevancia lo que induce un cambio en los comportamientos.

Figura 3. El panel de control de simulación de phishing ofrece visibilidad inmediata para evaluar sus campañas de phishing.

Responder directamente las preocupaciones más comunes

Los responsables de la seguridad muestran una prudencia comprensible en materia de automatización e inteligencia artificial, especialmente cuando se trata de datos relacionados con amenazas reales. ThreatFlip se ha diseñado teniendo en cuenta estas preocupaciones.

¿Es seguro?

Sí. ThreatFlip elimina las payloads maliciosas y la información de identificación personal (PII) antes de crear las simulaciones. Las plantillas son representaciones seguras, no amenazas reales.

¿Se puede confiar en las simulaciones generadas por la IA?

ThreatFlip no inventa escenarios. Comienza con correos electrónicos de phishing reales detectados en su entorno, conservando su autenticidad y eliminando los riesgos.

¿Añade ThreatFlip complejidad a los flujos de trabajo del SOC?

No. Elimina la complejidad al suprimir las transferencias manuales y la coordinación. El flujo de trabajo se inicia con un simple clic.

¿Cómo se gestionan los datos sensibles?

La información sensible y los datos personales se eliminan automáticamente durante el proceso de transformación para garantizar la confidencialidad y el cumplimiento normativo.

Diseñado con supervisión humana e inteligencia de amenazas

ThreatFlip funciona con IA, pero no se deja sin supervisión. Está diseñado con supervisión humana y alineado con la inteligencia de amenazas y los controles de seguridad de Proofpoint.

Los resultados son validados por los equipos encargados del control de calidad, la investigación de amenazas, la seguridad de los productos y la fiabilidad de las infraestructuras. Esto garantiza que las simulaciones sean precisas, seguras y fiables desde el punto de vista operativo.

Para los CISO y los responsables de seguridad, este equilibrio entre automatización y gobierno es esencial, y constituye el núcleo mismo del diseño de ThreatFlip.

Transformación de la inteligencia de amenazas en un cambio en los comportamientos cuantificable

En definitiva, el objetivo de las simulaciones de phishing no es engañar a los empleados, sino ayudarles a reconocer las amenazas reales y a responder a ellas de forma más eficaz.

Al convertir ataques reales en experiencias de formación, ThreatFlip ayuda a las organizaciones a:

- Reducir la distancia entre la detección de amenazas y la preparación de los empleados.

- Reforzar la concienciación utilizando los ataques a los que los empleados son más susceptibles de enfrentarse.

- Reforzar la resiliencia mediante simulaciones realistas y relevantes para cada función.

- Fomentar un cambio cuantificable en los comportamientos mediante datos reales sobre las amenazas.

Este enfoque transforma la concienciación en seguridad de una formación estática a una disciplina dinámica, centrada en la inteligencia de amenazas.

Descubra el flujo de trabajo basado en IA ThreatFlip en acción

ThreatFlip es una solución potente e integrada en Proofpoint Collaboration Security Prime, una plataforma unificada que comparte inteligencia de amenazas entre equipos de seguridad y optimiza las operaciones diarias.

Si ya es cliente y utiliza Proofpoint Core Email Protection y Proofpoint ZenGuide, puede empezar a disfrutar de ThreatFlip hoy mismo. Para los clientes que solo disponen de Proofpoint Core Email Protection o Proofpoint ZenGuide, ThreatFlip es una razón más para actualizar y aprovechar al máximo nuestra plataforma integrada.

Para obtener más información sobre cómo impulsar un cambio real en los comportamientos y descubrir cómo ThreatFlip transforma los ataques de phishing reales en formaciones eficaces y oportunas, visite la página de Proofpoint ZenGuide.

Para descubrir cómo Proofpoint contribuye a garantizar la seguridad de las interacciones fiables en múltiples canales y en diferentes etapas de un ataque, consulte la página de Proofpoint Collaboration Security Prime.