La plataforma de protección frente a amenazas Proofpoint Aegis utiliza datos, detección e investigación para proporcionar información práctica que ayuda a disponer de una visión completa de las amenazas a las que se enfrenta su empresa, y las mejores formas de defenderse de ellas.

En los artículos de blog anteriores, nos centramos en la información práctica y lo que puede hacer mejorar su nivel de seguridad. Hemos cubierto el riesgo asociado a las personas, el riesgo del origen y riesgo de ataques Business Email Compromise (BEC). Y hemos analizado por qué garantizar el contexto adecuado es fundamental para su información práctica.

En este artículo, analizamos un tipo de amenaza más reciente pero ya prevalente: los ataques de phishing por teléfono (TOAD). También explicamos cómo Proofpoint detecta estas amenazas y discutimos el valor de comunicar los ataques TOAD a través de información práctica en el panel de Proofpoint Targeted Attack Protection (TAP).

¿Qué es un ataque TOAD?

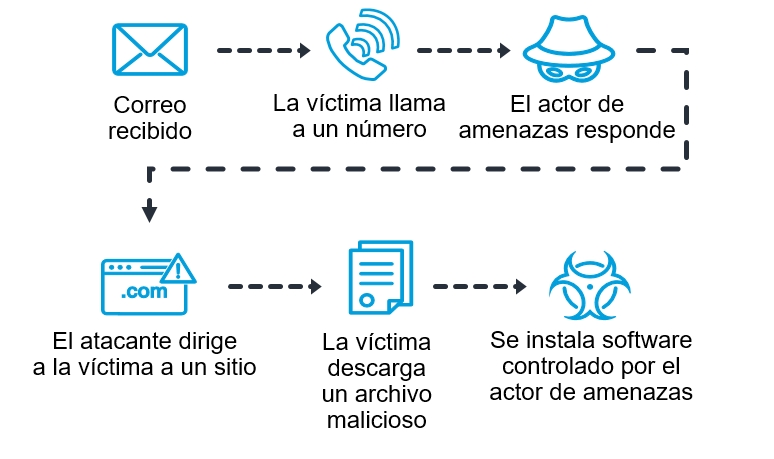

Un ataque TOAD es una forma relativamente nueva de ataque de phishing que combina técnicas de phishing de voz y de correo electrónico. Los atacantes pretenden engañar a los usuarios para que revelen información confidencial por teléfono, como credenciales de inicio de sesión o datos financieros, haciéndose pasar por una figura de autoridad de confianza. Se ponen en contacto telefónico con la víctima y dicen ser representantes de una empresa u organización de confianza. A continuación, enviarán un mensaje de correo electrónico con un enlace o archivo adjunto de phishing.

Técnica de ataque TOAD.

Lo que hace que los ataques TOAD sean especialmente peligrosos (y eficaces) es el uso por parte de los atacantes de tácticas de ingeniería social para generar confianza y credibilidad en sus víctimas. Al hacerse pasar por un representante de una entidad de confianza, un atacante intenta eludir muchas de las defensas habituales que una empresa tiene instaladas para protegerse de los ataques de phishing.

¿Cómo detecta Proofpoint los ataques TOAD?

En Proofpoint, comprendemos la importancia de proteger a nuestros clientes de la creciente amenaza de los ataques TOAD. Por eso desarrollamos inteligencia sobre amenazas avanzadas y aprendizaje automático que pueden detectar ataques de phishing TOAD y evitar que tengan éxito.

Proofpoint Aegis analiza datos de diversas fuentes, como el correo electrónico, la red y la nube, para identificar indicadores generales de compromiso. Y nuestro motor de inteligencia artificial basada en el comportamiento Supernova utiliza algoritmos de aprendizaje automático para analizar el contenido de correo electrónico e identificar patrones de comportamiento sospechosos que puedan indicar que se está produciendo un ataque TOAD. Estas dos soluciones trabajan juntas para bloquear mensajes de correo electrónico y URL maliciosos asociados a ataques TOAD en cuanto se reciben.

Información

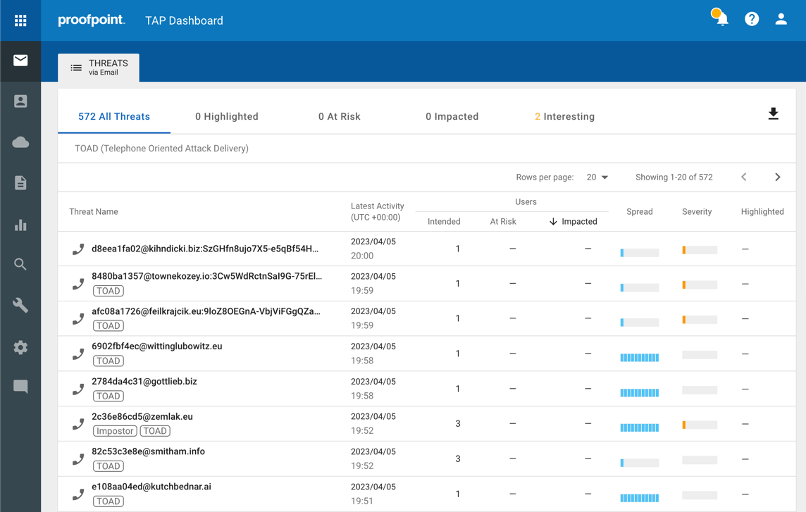

Al denunciar los ataques TOAD a través de información procesable en el panel de Proofpoint TAP, nuestros clientes pueden obtener información valiosa sobre el panorama de las amenazas y adelantarse a los atacantes. El panel proporciona visibilidad en tiempo real del número y tipo de ataques TOAD que se han detectado. También ofrece información detallada sobre las tácticas, técnicas y procedimientos que están utilizando los actores de amenazas o agentes de amenazas.

Denuncias de amenazas TOAD en el panel Threat Insight de Proofpoint TAP.

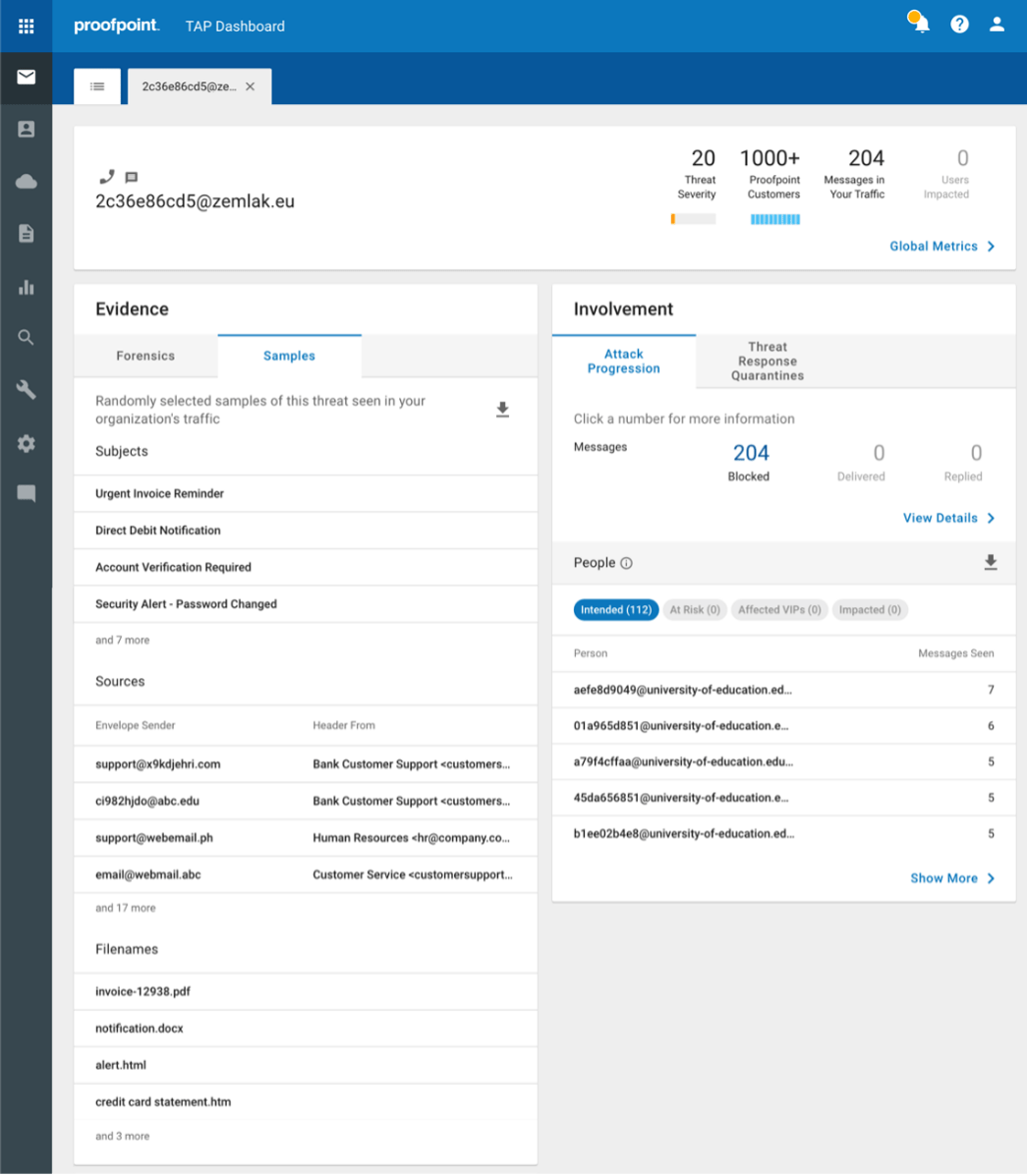

Detalles de la amenaza TOAD que se muestran en el panel de Proofpoint TAP.

Controles dirigidos

Proofpoint Aegis proporciona controles específicos para ayudar a las empresas a centrarse en acciones concretas y evaluar el impacto de dichas acciones en el rendimiento. Esta capacidad proporciona una ventaja cuando se intenta optimizar las medidas de ciberseguridad o identificar áreas que requieren más atención.

A continuación se indican ejemplos de medidas que puede adoptar para los controles dirigidos:

- Bloqueo de llamadas. Bloquee las llamadas de números maliciosos conocidos o envíe mensajes de advertencia a los empleados que reciban llamadas sospechosas.

- Filtrado de correo electrónico Utilice los Informes de eficacia para evaluar la eficacia de su filtrado de correo electrónico para detener las amenazas TOAD. Si observa que son muchas las amenazas TOAD que atraviesan las defensas, puede ajustar la configuración del filtrado de correo electrónico o añadir más capas de protección.

- Formación de los usuarios. Nuestros informes Very Attacked People™ pueden ayudarle a comprender la eficacia de sus iniciativas de formación de usuarios. Los informes también le ayudan a identificar a las personas que pueden necesitar formación y concienciación en seguridad.

Valor

Los ataques de phishing TOAD son una amenaza grave y creciente. Por eso es esencial disponer de las herramientas adecuadas para detectarlos y prevenirlos. Al utilizar el panel de Proofpoint TAP para rastrear e informar sobre los ataques TOAD, su empresa puede comprender mejor los riesgos asociados a ellos. Esto a su vez puede ayudarle a desarrollar estrategias más eficaces para reducir el riesgo de que los usuarios sean víctimas de este tipo de ataques.

Puede utilizar el panel de Proofpoint TAP para supervisar la eficacia de los controles de seguridad existentes y tomar decisiones informadas sobre dónde aumentar la protección. El uso del panel también puede ayudar a su empresa a satisfacer los requisitos de cumplimiento y proporcionar pruebas de la diligencia debida en caso de que se produzca un incidente de seguridad.

Obtenga más información sobre los riesgos digitales específicos para su empresa

Si desea conocer las principales amenazas digitales para su empresa, solicite una evaluación rápida de riesgos asociados al correo electrónico. Uno de nuestros expertos de seguridad puede ayudarle a identificar algunas de las amenazas digitales más importantes para su empresa y mostrarle cómo mitigarlas.

Encontrará más detalles sobre el panel de Threat Insight y la información práctica en Proofpoint TAP.