Índice

Definición

Un SPF o sender policy framework es un protocolo de validación de correo electrónico y una estrategia de ciberseguridad que se usa para detener ataques de phishing. Le permite a su empresa especificar quién puede enviar correo electrónico en nombre de su dominio. Es útil porque, en un ataque de phishing típico, el agente de amenaza falsifica la dirección del remitente para que parezca una cuenta empresarial oficial ante una persona que la víctima puede conocer.

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un representante de Proofpoint se comunicará con usted en breve.

¿Qué es un registro SPF?

Un registro SPF agregado a los servidores del servicio de nombres de dominio (DNS), indica a los servidores de correo electrónico del destinatario que ha llegado un mensaje de una dirección IP de remitente autorizada, o que podría provenir de una campaña de phishing. Es un componente clave de la seguridad para correo electrónico y les brinda a los administradores una manera de evitar que los correos electrónicos de phishing lleguen a la víctima prevista.

¿Por qué necesito un registro SPF?

Un registro SPF es una entrada de DNS que contiene las direcciones IP de los servidores y dominios oficiales de correo electrónico de una organización que pueden enviar correos electrónicos a nombre de su empresa. El SPF disuade a los criminales que pretendan falsificar su dominio, y habrá una menor probabilidad de que los filtros de spam lo incluyan en sus listas negras. Esta reputación superior mejora la tasa de entrega de su correo electrónico legítimo. Si usa un sistema externo de correo electrónico (como Google Suite) para gestionar sus correos electrónicos, necesitará un registro SPF que indique a los servidores de correo electrónico del destinatario que su remitente está autorizado para enviar mensajes a nombre de su empresa. Si no tiene este registro, el servidor de correo electrónico del destinatario podría alertar al destinatario de que el mensaje podría ser un atacante de phishing. Para algunos servidores de correo electrónico empresarial, el sistema ignora el mensaje o lo envía directamente a la bandeja de entrada de correo no deseado (spam) del destinatario, así que es posible que este simplemente no llegue a recibirlo.

Como muchos destinatarios no leen los mensajes de spam en sus bandejas de entrada, las empresas que no puedan comunicarse con los destinatarios previstos tendrán problemas para comunicarse con los clientes actuales y potenciales. Muchos de los mayores sistemas de correo electrónico ya incorporan la detección de SPF, así que todos los propietarios de dominios harían bien en tomarse el tiempo para añadir un registro a sus servidores de DNS, para que los mensajes de correo electrónico lleguen a la bandeja de entrada. Los sistemas de correo electrónico externo personal, como Google, Hotmail y Yahoo! ya incorporan estos registros, así que no es necesario añadirlo para cuentas de correo electrónico personales.

¿Cómo funciona un registro SPF?

Todos los dominios usan un servidor DNS que vincula la dirección IP del servidor web con el nombre del dominio “amigo” que los usuarios escriben en la ventana del navegador. El registro añadido a su servidor DNS permite a un navegador web, o a cualquier otro servicio que deba contactar a su dominio, comparar el nombre “amigo” (p. ej., midominio.com) con la IP de su servidor, pero los servidores DNS pueden alojar diversos tipos de registros. El registro SPF es una entrada TXT que lista la dirección IP de sus servidores de correo electrónico autorizados. Usted puede tener una o varias direcciones IP autorizadas para enviar correo electrónico en la entrada SPF.

Cuando un usuario legítimo envía un mensaje y hay un registro SPF disponible, el servidor de correo electrónico del destinatario ejecuta una búsqueda de DNS para encontrar la entrada de TXT para determinar si la IP del servidor del remitente coincide con la lista de direcciones IP autorizadas para el dominio del remitente. Si no se encuentra ningún registro SPF, el mensaje de correo electrónico del remitente podría recibir un fallo suave o un fallo grave. Los administradores de los servidores de correo electrónico son quienes definen las reglas que rigen sobre la capacidad de un mensaje de llegar a la bandeja de entrada del usuario. Un “fallo suave” podría llegar al destinatario previsto, pero también podría ser rechazado por el servidor de correo electrónico del destinatario, dependiendo de cuál sea la configuración de seguridad. Un fallo grave se enviaría a la bandeja de correo no deseado (spam), o el servidor simplemente lo rechazaría y borraría.

La seguridad para correo electrónico se basa en que tanto el destinatario como el remitente incorporen las configuraciones y filtros adecuados. Los servidores de correo electrónico del destinatario pueden tener una seguridad de alto nivel que bloquea un mensaje sin registros SPF, o rechaza mensajes que devuelven cualquier nivel de fallo. Un remitente debe siempre tener un registro SPF para evitar que el servidor de correo electrónico del destinatario lo marque.

Ejemplo de registro SPF

Un registro SPF tiene más que simplemente una dirección IP. También le indica al servidor del destinatario qué hacer si la IP del remitente no coincide con la lista de direcciones IP autorizadas. Como las direcciones IP pueden ser IPv4 o IPv6, usted puede definir ambas versiones en un registro SPF. Cada mensaje de correo electrónico contiene dos encabezados: un encabezado visible, que se puede ver en la parte superior de cualquier mensaje de correo electrónico, y un encabezado técnico oculto. Cada encabezado contiene una dirección de correo electrónico de remitente: la que se puede ver en el encabezado visible (es decir, “de” del encabezado o “de” amigable, también conocida como “header from”) y la dirección de remitente de sobre, o envelope from, que está contenida en el encabezado técnico oculto del correo electrónico (es decir return path o mfrom). Aquí hay algunos ejemplos de cómo luce cada encabezado:

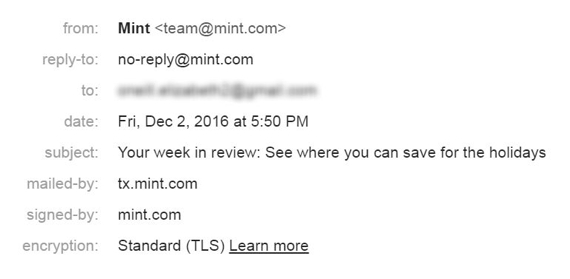

Encabezado visible:

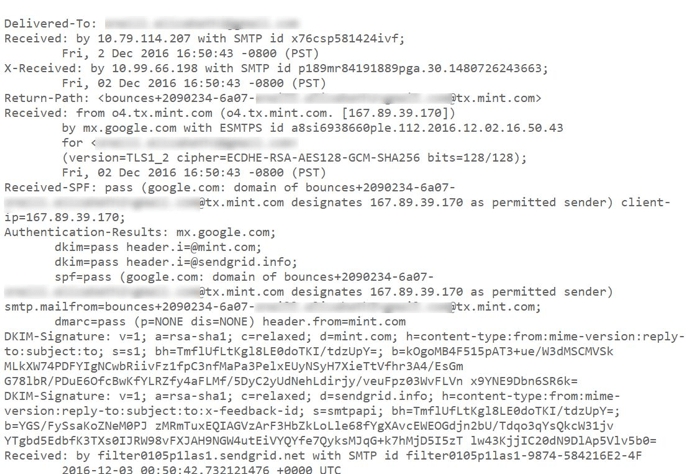

Encabezado técnico, oculto:

Otro ejemplo de un registro SPF podría verse así:

v=spf1 ip4:48.213.51.127 ip6:2a05:d018:e3:8c00:bb71:dea8:8b83:851e include:authorized-domain.com -all

Si desglosamos cada componente del registro SPF anterior, el primer componente “v-spf1”, indica la versión de la entrada SPF. La versión siempre será SPF1 por ahora, y brinda al servidor de correo electrónico una manera de identificar el registro TXT que ofrece información de SPF.

Las entradas “ip4” e “ip6” son las direcciones IPv4 e IPv6 para sus servidores autorizados de correo electrónico. Puede listar diversas direcciones IP separando cada una con un espacio y usando el prefijo “ip4” o “ip6” y un punto. Por ejemplo, el siguiente registro SPF define dos direcciones IPv4 como servidores autorizados:

v=spf1 ip4:48.213.51.127 ip4:31.217.43.153 ip6:2a05:d018:e3:8c00:bb71:dea8:8b83:851e include:authorized-domain.com -all

La directiva “include” indica que el dominio externo definido puede enviar correo electrónico a nombre de su organización. Por ejemplo, imagínese que envía correos electrónicos de marketing masivamente usando un proveedor externo. Incluya este proveedor externo de correo electrónico en su registro de SPF, para que los servidores de correo electrónico no rechacen o envíen al spam los mensajes.

Por último, la directiva “-all” es importante y le indica al servidor del destinatario qué políticas usar si el remitente no usa una dirección IP autorizada. La directiva “-all” le dice al servidor destinatario que lo marque como fail o fallo. Existen otras dos opciones. La directiva “~all” produce un fallo suave, que podría alcanzar la bandeja de entrada del destinatario, pero deja una advertencia de que el mensaje podría ser malintencionado. La directiva “+all” evita cualquier restricción de seguridad y le dice al servidor destinatario que configure el mensaje como aprobado o autorizado, lo que significa que cualquier destinatario puede alcanzar la bandeja de entrada del destinatario. Esta última configuración se considera una política insegura y debe ser evitada.

Cómo crear un registro SPF

El cómo crear un registro SPF depende de su host de DNS. Si usa el servidor DNS del registrador de dominio, el registrador típicamente ofrecerá un panel de control desde el cual se pueden añadir y eliminar entradas de DNS. Este panel de control es desde donde se añade un registro de SPF.

El primer paso es redactar su registro de SPF. Puede usar los ejemplos anteriores como plantilla para crear los suyos propios. Cambie las direcciones IP a las suyas propias y elimine el dominio externo si no tiene servicios de correo electrónico externos enviando mensajes a nombre de su empresa. Después de redactar la entrada de SPF, estará listo para publicarla en su servidor DNS.

Un registro SPF es una entrada TXT, y su proveedor de DNS le permite elegir este tipo de entrada en el panel de control. Típicamente, su servidor DNS es un proveedor externo, en su registro, o disponible mediante la empresa que aloja a su dominio. Si necesita ayuda, la mayoría de los proveedores de hosting le ayudarán con configuraciones críticas, como entradas de DNS.

Para añadir la entrada de DNS, vaya al proveedor que aloja a su servidor DNS y copie y pegue su registro redactado en la configuración de DNS, asegurándose de elegir TXT para el tipo de entrada. Después de guardar el registro, podrían pasar hasta 72 horas para que los cambios se propaguen por internet. Asegúrese de tener esto en cuenta antes de probar la nueva configuración.

Puede probar los nuevos cambios enviando un mensaje desde su proveedor de correo electrónico a un destinatario. Por ejemplo, si usa Google Suite y añade un registro SPF a su dominio, podría enviar un mensaje desde su cuenta empresarial a su cuenta personal para probarlo. Es necesario mirar a los encabezados de correo electrónico para determinar el resultado de la búsqueda de SPF.

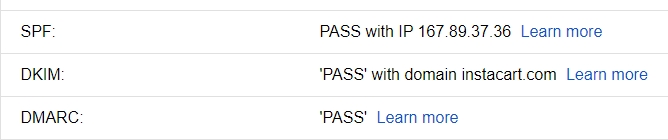

Por ejemplo, se pueden ver los encabezados de Gmail haciendo clic en el botón “más” en un mensaje y eligiendo la opción del menú llamada “mostrar original”. La ventana del encabezado se abre, y la sección superior del encabezado le muestra los resultados de la búsqueda de SPF. La siguiente imagen es un ejemplo de Gmail:

Tenga presente que en el ejemplo el registro SPF ha sido autorizado, así que este mensaje fue considerado un correo electrónico legítimo en Gmail y alcanzó la bandeja de entrada del destinatario. Puede revisar su bandeja de entrada de spam para hallar registros que no aprueben el SPF y detectar que Gmail los etiqueta con un mensaje de alarma.

En tanto que los ataques de phishing siguen siendo la herramienta principal para los agentes de amenaza, los registros de SPF y otros recursos de seguridad para correo electrónico advierten a los usuarios de cuándo se reciben mensajes malintencionados. Con los registros de SPF, los atacantes no podrán usar su dominio para lanzar campañas de phishing contra una víctima específica. Protege la reputación de su empresa y evita que usted o sus usuarios se conviertan en víctimas.

Muchas organizaciones han invertido en capacitación para evitar el fraude por correo electrónico para empleados y consumidores. Pero, a pesar de esta inversión, a la gente la siguen engañando con las vulneraciones de correo electrónico empresarial (o BEC, del inglés business email compromise), que son ataques altamente dirigidos y de bajo volumen que engañan a los empleados suplantando identidades corporativas confiables, y con estafas de phishing de credenciales. Y funcionan. Según Verizon, el 30 % de los mensajes de phishing son abiertos por los usuarios a los que va dirigido, y el 12 % de estos usuarios hace clic en archivos adjuntos malintencionados.

La autenticación de correo electrónico, no la gente, debe siempre ser su primera línea de defensa contra los ataques de correo electrónico impostor. Esto les ahorra la necesidad de adivinar si se es una posible víctima, porque identifica y bloquea los mensajes de riesgo antes de que lleguen a la bandeja de entrada. Sin embargo, el SPF en sí mismo no es suficiente para bloquear los correos electrónicos de phishing orientados a sus empleados y clientes. Tiene algunos problemas fundamentales:

- Precisión: Los proveedores que envían correos a nombre de su marca suelen cambiar y multiplicarse. Si no tiene visibilidad hacia estos cambios en tiempo real, sus registros SPF quedarán obsoletos.

- Tolerancia: El SPF es una de las muchas señales que los proveedores de correo electrónico usan para informar de sus decisiones de entrega. Una falla de SPF no garantiza que el mensaje quede bloqueado.

- Inmunidad: Si un correo electrónico se reenvía, esto rompe el registro de SPF.

- Protección: El SPF no protege la dirección “header from”, que es la que los usuarios ven en sus clientes de correo electrónico, contra suplantaciones. Los cibercriminales pueden hacer que se apruebe un SPF si incluyen un dominio propio en la dirección “envelope from” y así lograr suplantar al dominio de una marca legítima para que resulte visible desde la dirección.

Por suerte, otras tecnologías de autenticación de correo electrónico pueden salvar estas brechas.