Índice

Definición

Una vez que se hacen con el control de la cuenta, los hackers pueden lanzar una variedad de ataques, tales como:

- Phishing interno: correos electrónicos enviados de un empleado al otro dentro de la misma organización utilizando una cuenta corporativa comprometida.

- Phishing de cadena de suministros: la mayoría de las organizaciones hacen sus negocios por correo electrónico. Un atacante que obtenga el control de una cuenta legítima puede asumir la identidad de un empleado para defraudar tanto a socios como a clientes.

- Ataques estilo BEC: la apropiación de cuentas puede considerarse la táctica definitiva de suplantación de identidad. En el caso del email account takeover, los atacantes secuestran una cuenta de correo electrónico para, esencialmente, “convertirse” en la persona a la que esta pertenece. Los ataques de ATO evaden muchos controles de autenticación de correo electrónico.

- Exfiltración de datos: obteniendo acceso a la bandeja de entrada de una persona, los atacantes pueden acceder no solo al correo electrónico sino también a eventos del calendario, contactos y datos delicados al compartir archivos.

- Fraude financiero: si los atacantes se hacen con el control del banco o la cuenta de otros servicios financieros, pueden robarse los fondos directamente mediante transferencias y compras fraudulentas.

Las técnicas de apropiación de cuentas se suelen automatizar usando scripts que contienen potencialmente miles de credenciales y cuentas de usuarios. Los ingresos generados por un ataque exitoso pueden cifrarse en millones en los mercados de la darknet (en español: “red oscura”).

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un representante de Proofpoint se comunicará con usted en breve.

Cómo ocurre el fraude de apropiación de cuentas

Un account takeover se basa en obtener acceso a las credenciales de cuenta de un usuario. A continuación indicamos los métodos que los atacantes suelen utilizar para comprometer cuentas legítimas:

- Ataques de fuerza bruta. El atacante, normalmente mediante un script automático, prueba combinaciones de nombre de usuario/contraseña en muchas cuentas, hasta que uno funciona. Esto incluye lo que se conoce como “ataques de diccionario”, en el que los atacantes usan contraseñas comunes y términos de diccionarios para adivinar contraseñas.

- Ataques de Replay (también conocidos como ataques de reinyección o de relleno de credenciales). Aunque es una muy mala práctica, gran cantidad de personas utilizan la misma contraseña para múltiples cuentas. Si una de esas contraseñas se filtra en una violación de datos o data breach no relacionada, cualquier otra cuenta con el mismo nombre de usuario (que suele ser una dirección de correo electrónico) y contraseña está en riesgo.

- Phishing. El muy conocido phishing de credenciales sigue siendo una manera eficaz de obtener la contraseña de una víctima. Sin controles como la autenticación de múltiples factores (MFA), las credenciales perdidas pueden derivar en cuentas comprometidas.

- Ataques de Malware. Los keyloggers, ladrones de datos y otros tipos de malware pueden exponer credenciales de usuario, dándoles a los atacantes control sobre las cuentas de las víctimas.

Los hackers también pueden descargar contraseñas descifradas desde mercados en la darknet para intentar un ATO en las mismas cuentas de usuarios en su página objetivo.

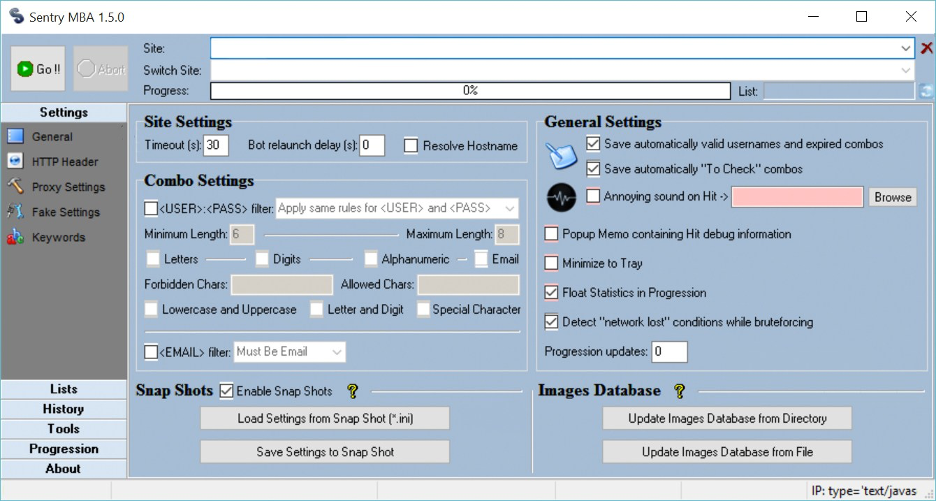

Después de que el atacante se hace con una larga lista de credenciales, puede emplear alguna de las diversas aplicaciones de ATO que hay disponibles para descargar. Algunos ejemplos de herramientas notables son: SentryMBA, SNIPR, STORM y MailRanger. La siguiente imagen es de una de las ventanas principales de SentryMBA:

SentryMBA es una de las herramientas más populares debido a sus opciones y configuración generales. En la parte superior, un atacante introduce la página a la que se enviarán las solicitudes de autenticación a las cuentas de los usuarios. Otras configuraciones incluyen la lista de contraseñas y nombres de usuario, la capacidad de guardar una lista de intentos de autenticación exitosos y configuraciones de espera que ayudan al atacante a evadir la detección. El ataque de ATO está totalmente automatizado, así que la mayor parte del esfuerzo consiste en perpetrar el robo de las credenciales. Herramientas tales como SentryMBA se pueden ejecutar permanentemente en el ordenador de un atacante hasta crear una lista de cuentas robadas.

En algunos casos de fraude de apropiación de cuentas, un atacante no lanza el ataque de ATO inicial en la página objetivo principal. Como los usuarios suelen usar las mismas credenciales en diversas páginas, un atacante podría usar una página con unas menores defensas de ciberseguridad y detección de fraude para validar sus credenciales.

Si un usuario emplea las mismas credenciales en múltiples páginas web, la correcta autenticación del atacante en una de las páginas podría funcionar en la página principal. Por ejemplo, un atacante podría usar SentryMBA para autenticarse dentro de una página de hoteles popular, sabiendo que la mayoría de los usuarios tienen cuentas con las principales líneas de hoteles para cuando viajan. Si la autenticación tiene éxito en la página del hotel, también podría tenerlo en una página de banca en línea. Al validar las credenciales primero en una página secundaria, el atacante reduce la cantidad de intentos de autenticación y también las posibilidades de detección.

Ya con una lista de cuentas correctamente autenticadas, el atacante ahora tiene dos opciones: transferir el dinero o vender las credenciales validadas en línea. Los hackers pueden transferir fondos de la cuenta bancaria de un usuario objetivo a sus propias cuentas. En las páginas de tarjetas de crédito, los atacantes podrían solicitar tarjetas de crédito a nombre de un usuario objetivo y enviar nuevas tarjetas a las direcciones del atacante. Si la página no cuenta con un mecanismo adecuado de detección de estafas ATO, los usuarios no se darán cuenta de que se está transfiriendo dinero o que se están enviando tarjetas a una nueva dirección.

Si los atacantes optan por vender la lista de cuentas autenticadas, sus esfuerzos podrían tener una jugosa recompensa. El valor de tan solo una cuenta hackeada depende de la cantidad de datos robados y del tipo de cuenta. Por ejemplo, una cuenta de PayPal podría valer 1.200 $, mientras que los datos personales de un usuario específico se podrían tasar entre 400 $ y 200 $. Las tarjetas bancarias valen entre 800 $ y 1.000 $. Con centenares y hasta miles de cuentas, un atacante podría cobrar un “cheque” bastante abultado vendiéndolas en mercados en la darknet en comparación con robar directamente a las víctimas.

Los fraudes de ATO o account takeover no están limitados a la banca y a las cuentas de tarjetas de crédito. Los hackers también pueden usar tarjetas de fidelización y servicios, incluyendo puntos acumulados en cuentas de hoteles y millas de aerolíneas. Este tipo de estafas ha ido acumulando interés, porque los usuarios objetivo muy rara vez comprueban sus cuentas de recompensas para identificar fraudes en comparación con las cuentas bancarias y las tarjetas de crédito.

Social Media Protection

Qué factores aumentan la popularidad del fraude

El advenimiento de los mercados en la darknet hace que el fraude de compromiso de cuentas sea mucho más atractivo para los atacantes. Los hackers ya no necesitan robarles dinero directamente a los usuarios seleccionados, lo que reduce sus niveles de riesgo. Aquellos atacantes que deseen robar directamente a usuarios objetivo pueden simplemente comprar cuentas válidas en mercados de la darknet en lugar de dedicarse a la ardua tarea de descifrar contraseñas.

Los mercados en la darknet facilitan el robar a los usuarios, pero el gran auge en la cantidad de ofertas y cuentas financieras también estimulan al mercado. Los usuarios objetivo suelen tener una multitud de cuentas financieras en diversas páginas web. Más cuentas financieras y presencia en línea implican un incremento en la superficie de ataque para este tipo de fraude.

Digital Risk Protection

Protege a su marca y a sus clientes frente a los riesgos para la seguridad digital

Prevención y protección

Los usuarios y dueños de páginas web deben tomar precauciones básicas para evitar el fraude de account takeover. Las páginas de servicios financieros y médicos son objetivos comunes para los atacantes. Estas páginas suelen tener sistemas de detección de fraude, pero la mayoría les envían correos a los titulares de las cuentas registradas cuando hay cambios en los datos.

Los usuarios deben siempre leer los correos electrónicos de las instituciones financieras y comunicarse con los servicios de atención al cliente tan pronto como reciban alertas sospechosas. De hecho, si se envía una nueva tarjeta de crédito y el titular de la cuenta no la ha solicitado, es conveniente llamar al servicio de atención al cliente para verificar que no se haya hackeado la cuenta.

Usar la misma contraseña en diversas cuentas les facilita las cosas a los atacantes. Use siempre contraseñas únicas y sólidas para sus diversas cuentas en línea. Para controlar adecuadamente una gran cantidad de contraseñas. Utilice servicios seguros de almacenamiento criptográfico, tales como LastPass, 1Password o Bitwarden. Tenga presentes los ataques de phishing para evitar ser víctima de robos de credenciales.

Los administradores de páginas web también deben tomar precauciones. Debe implementarse una infraestructura de detección de cuentas comprometidas para detectar actividades sospechosas.

Si los sistemas detectan actividad sospechosa, la IP debe bloquearse. Posteriormente, los analistas pueden revisar cualquier actividad sospechosa. De hecho, una cantidad inusualmente elevada de intentos de autenticación en diversas cuentas desde la misma IP y sistema operativo deberían disparar las alarmas de detección de fraude. Posteriormente, los analistas pueden revisar la actividad registrada para determinar si la página es un objetivo para los atacantes.

En lugar de bloquear una IP, los sistemas de detección de fraude pueden mostrar un CAPTCHA después de un cierto número de intentos de autenticación. El CAPTCHA podría ser solicitado para una duración específica después de realizados un cierto número de intentos de autenticación desde la misma dirección IP.

La implementación de la autenticación de múltiples factores (MFA) también ayuda a proteger a los usuarios. Los atacantes con credenciales legítimos para la página no podrían autenticar sin el PIN secundario enviado al smartphone del usuario. El envío automático del código PIN al smartphone de un usuario podría alertar al usuario de un potencial ataque de apropiación de cuentas. Entonces, el usuario objetivo puede cambiar la contraseña de su página.

Con una mejor detección de fraude, los propietarios de las páginas web pueden proteger los datos de sus clientes. Pero los clientes también pueden garantizar la privacidad de sus datos de las siguientes maneras:

- Obteniendo información y capacitándose acerca de los peligros y las señales de phishing

- Investigando los enlaces de correo electrónico antes de hacer clic en ellos

- Usando contraseñas únicas para cada una de sus cuentas en línea

- Usando siempre contraseñas sólidas, especialmente en páginas web relacionadas con finanzas