Lorsque vous entendez « risques liés à la chaîne logistique », vous pensez peut-être aux ruptures de stock. Mais il existe un risque caché qui peut avoir des conséquences financières tout aussi importantes — si ce n'est plus.

Des cybercriminels pourraient usurper l'identité de vos partenaires de confiance pour vous piéger. Une fois que les cyberpirates ont un pied dans votre entreprise, ils commencent à collecter des données dont ils pourront se servir ultérieurement à des fins d'extorsion ou pour lancer des attaques de ransomwares, ou ils essaient de vous subtiliser de l'argent grâce au piratage de la messagerie en entreprise (BEC, Business Email Compromise).

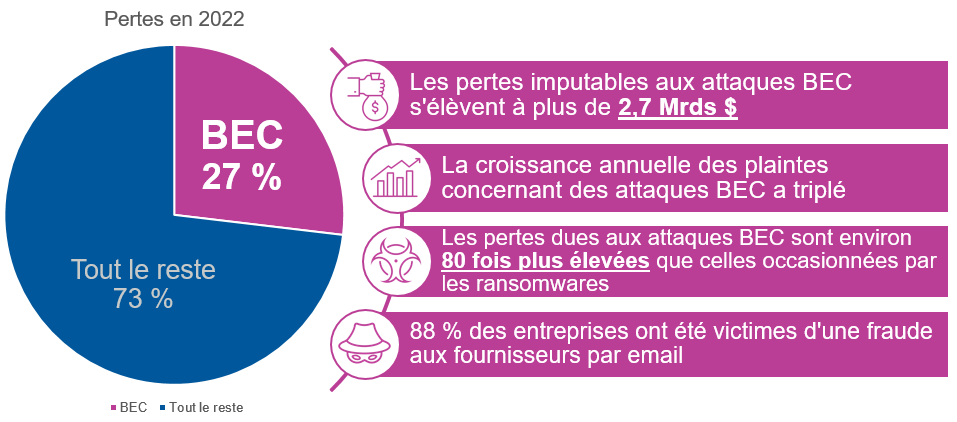

Figure 1. Le chiffre de 2,4 milliards de dollars représente une hausse de 24,8 % des pertes en seulement un an. Source : FBI, 2021 Internet Crimes Report (Rapport 2021 sur la cybercriminalité)

Les fraudes aux fournisseurs sont en plein essor. D'après une analyse de près de 4 600 entreprises récemment effectuée par Proofpoint, environ 85 % d'entre elles ont été victimes d'une fraude aux fournisseurs par email sur une période de sept jours se terminant le 31 janvier 2023. Il est intéressant de noter que ce pourcentage est quasiment le même, quels que soient la région géographique, le secteur d'activité et la taille de l'entreprise.

Examinons plus en détail nos conclusions. Les attaques de phishing et d'imposteurs ont été les tactiques les plus courantes (85 %) employées lors d'attaques de la chaîne logistique. Plus de trois quarts (78 %) de ces attaques étaient extrêmement ciblées. Cela signifie qu'au lieu de ratisser large, les cybercriminels se concentraient sur un petit nombre de victimes (moins de cinq clients ont reçu la même menace).

Figure 2. Pourcentages d'attaques de phishing et d'imposteurs, ainsi que de menaces extrêmement ciblées. Source : Proofpoint

Un autre point est particulièrement alarmant : sur les 4 577 entreprises analysées, 96 % traitaient avec au moins un fournisseur présentant un domaine similaire actif.

À quoi ressemble une fraude aux fournisseurs et comment pouvez-vous renforcer la protection de votre entreprise ?

Les cybercriminels tirent parti des relations financières établies entre les entreprises et leurs fournisseurs. Il n'est pas rare que les fournisseurs discutent de conditions ou de paiements par email. Si un cybercriminel parvient à s'immiscer au bon moment dans une conversation par email ou à usurper l'identité d'un participant à un fil de discussion, il peut augmenter ses chances de détourner des paiements ou de subtiliser des biens. C'est particulièrement vrai s'il communique à partir d'un compte légitime ayant été compromis.

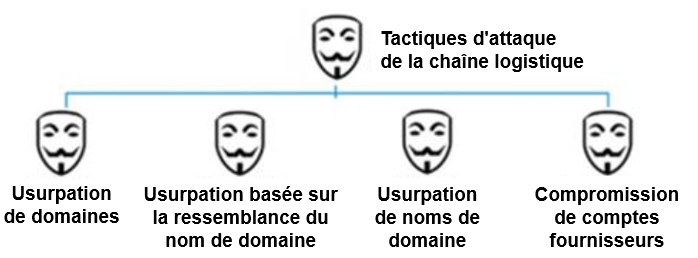

Figure 3. Tactiques couramment employées lors d'attaques de la chaîne logistique

Voici quelques tactiques dont vous devez vous méfier :

- Usurpation de comptes de messagerie. Les cybercriminels usurpent une adresse email pour faire croire aux destinataires d'un message que celui-ci provient d'une personne ou d'une entité de confiance. Si votre système ne vérifie pas l'authenticité des sources des emails, une usurpation de comptes de messagerie peut facilement passer inaperçue.

- Usurpation basée sur la ressemblance du nom de domaine. Ces noms de domaine ressemblent beaucoup à des noms de domaine légitimes afin de tromper les utilisateurs qui n'inspectent pas soigneusement les adresses. Par exemple, un cybercriminel peut créer le domaine bon-domaine.com ou bondomaines.com pour piéger les clients de bondomaine.com.

- Usurpation du nom d'affichage. Il s'agit d'une autre technique à laquelle les cybercriminels ont recours pour usurper l'identité de personnes de confiance. Dans ce cas, le nom d'affichage de l'email est modifié afin que le message semble avoir été envoyé par une source de confiance. Il est relativement simple de créer un compte avec un nom d'affichage usurpé. Cette tactique peut être particulièrement difficile à repérer sur les terminaux mobiles, car la plupart des clients de messagerie n'indiquent que le nom d'affichage, et pas l'adresse d'envoi complète.

- Compromission de comptes fournisseurs. Les cybercriminels utilisent des comptes partenaires et fournisseurs compromis pour lancer des attaques BEC, de phishing et de malwares. La plupart du temps, les équipes de sécurité ne peuvent pas identifier les comptes fournisseurs compromis et s'en remettent à la notification des partenaires. Cela peut donner lieu à une enquête manuelle fastidieuse et chronophage.

Ransomwares, demandes de paiement et détournements

Les cybercriminels sont souvent motivés par l'appât du gain, qu'ils utilisent des ransomwares ou qu'ils incitent une victime peu méfiante à leur envoyer directement de l'argent. Les cyberpirates peuvent envoyer des factures frauduleuses ou faire en sorte que des paiements soient effectués sur un compte bancaire qu'ils contrôlent.

Compte tenu des montants importants associés aux factures fournisseurs, ces escroqueries sont souvent les plus coûteuses pour les entreprises victimes. Toute demande de paiement ou de modification de l'acheminement d'un paiement doit dès lors être examinée attentivement et confirmée par téléphone.

L'importance d'une surveillance proactive

Même si vous proposez des formations d'une efficacité redoutable aux utilisateurs, il n'est pas réaliste d'attendre d'eux qu'ils se défendent contre toutes les fraudes aux fournisseurs par email. C'est là que la technologie peut s'avérer utile.

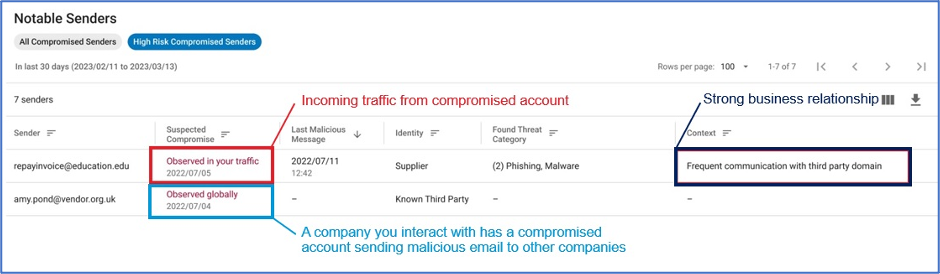

- Proofpoint Supplier Threat Protection. Cette solution Proofpoint offre une couche de protection supplémentaire en surveillant les entités tierces et vos fournisseurs afin de détecter les compromissions de comptes. Grâce à une intelligence artificielle (IA) comportementale et à un apprentissage automatique avancés, les comptes compromis peuvent être détectés de façon précoce et corrigés, même si les attaques de la chaîne logistique n'ont pas encore visé votre entreprise.

Figure 4. Informations sur un compte compromis fournies via le tableau de bord Proofpoint Supplier Threat Protection

- Proofpoint Domain Discover. Ce système de détection analyse en continu les nouveaux domaines enregistrés afin de vous aider à identifier les domaines similaires et à neutraliser les domaines utilisés par les cybercriminels pour piéger vos collaborateurs, clients et partenaires. Les données fournies par Proofpoint Domain Discover peuvent appuyer vos demandes de mise hors service virtuelle et permettre l'ajout des domaines malveillants aux listes de blocage.

- Proofpoint Nexus Supplier Risk Explorer. La solution Proofpoint Nexus Supplier Risk Explorer identifie automatiquement vos fournisseurs et les domaines qu'ils utilisent pour envoyer des emails à vos utilisateurs. Elle évalue le niveau de risque que présentent ces domaines de fournisseurs selon plusieurs dimensions, dont les suivantes :

- Menaces pesant sur votre entreprise

- Menaces pesant sur d'autres clients de Proofpoint

- Domaines similaires à ceux de vos fournisseurs

- Date d'enregistrement (récente ou non)

- Présence (ou non) d'une règle de rejet DMARC

Figure 5. Tableau de bord Proofpoint Nexus Supplier Risk Explorer affichant les détails et les niveaux de risque des domaines

Les domaines de fournisseurs qui envoient activement des emails malveillants à vos utilisateurs figureront en haut de la liste. Votre équipe de sécurité pourra ainsi concentrer ses efforts sur les fournisseurs présentant le plus grand risque.

Renforcez vos défenses contre les attaques de la chaîne logistique

Les attaques de la chaîne logistique sont de plus en plus fréquentes et sophistiquées. Pour s'en prémunir, votre entreprise doit investir dans des technologies et des formations.

Envisagez de collaborer avec un leader du secteur qui dispose de l'expérience et de l'expertise nécessaires pour détecter et bloquer la plupart des attaques avant qu'elles n'atteignent la boîte de réception des utilisateurs. Assurez-vous également que vos collaborateurs sont formés à identifier les messages qui passent entre les mailles du filet.

La plate-forme Proofpoint Threat Protection, qui inclut Proofpoint Advanced Threat Protection, Proofpoint Security Awareness Training, Proofpoint Email Fraud Defense et Proofpoint Supplier Threat Protection, peut vous aider à renforcer vos défenses contre les attaques de la chaîne logistique.