Dans cette série de blogs, nous examinerons comment les menaces centrées sur les personnes continuent d'évoluer et comment certaines peuvent contourner les défenses traditionnelles de Microsoft en matière de messagerie électronique. Ces attaques peuvent avoir des répercussions financières et opérationnelles considérables pour les entreprises. Nous examinerons en détail plusieurs types d'attaques, notamment :

Microsoft et les ransomwares

- Microsoft et les risques liés à la chaîne logistique

- Microsoft et la compromission de comptes

- Microsoft et le partage de fichiers piégés

Les dangers des attaques par piratage de la messagerie en entreprise

Le piratage de la messagerie en entreprise (BEC, Business Email Compromise) est un type de fraude par email qui représente l'une des menaces les plus graves pour les entreprises, tous secteurs et tailles confondus. Il éclipse d'ailleurs la plupart des autres catégories de cybercrimes en termes de dommages financiers.

Pour la seule année 2020, les attaques BEC ont coûté aux particuliers et aux entreprises près de 2 milliards de dollars et constitué 44 % des pertes financières totales, selon le rapport annuel sur la cybercriminalité de l'IC3 (Internet Crime Complaint Center) du FBI. Ce chiffre représente par ailleurs une hausse de 100 millions par rapport à 2019. D'autres recherches, comme l'étude 2021 Cost of Phishing Study du Ponemon Institute, font état de pertes moyennes directes et indirectes de l'ordre de près de 6 millions par an pour une grande entreprise, soit 40 % du coût total représenté par le phishing.

Figure 1. Proofpoint bloque plus de 15 000 messages BEC chaque jour.

Proofpoint détecte en moyenne 450 000 attaques BEC chaque mois. Au cours d'une période récente de 30 jours, nos évaluations ciblées des menaces ont détecté environ 2 100 menaces BEC qui ont contourné la sécurité native de la messagerie électronique de Microsoft — au sein d'un échantillon limité.

Chez un grand fabricant employant plus de 18 000 personnes, près de 300 messages d'imposteurs ont été remis dans les boîtes de réception d'utilisateurs. Dans une université accueillant 1 000 étudiants, près de 150 messages provenant d'imposteurs ont été distribués au personnel. Et dans une plus petite structure d'environ 600 collaborateurs, ce sont plus de 80 messages d'imposteurs qui ont échappé à la détection.

Dans chaque cas, les évaluations rapides des risques de Proofpoint ont permis d'identifier des menaces qui avaient échappé à la détection. Ce résultat renforce l'intérêt d'une protection multicouche pour améliorer la sécurité native de la messagerie de Microsoft.

Voici quelques exemples d'attaques BEC qui ont contourné les défenses de Microsoft.

1. Attaque de détournement de salaires

Les attaques de détournement de salaires sont des tentatives de fraude par email qui ciblent généralement les collaborateurs de départements tels que la comptabilité, les services financiers, la gestion des salaires et les ressources humaines. Elles emploient diverses stratégies d'ingénierie sociale qui les rendent parfois difficiles à détecter. Proofpoint détecte environ 60 000 tentatives de détournement de salaires par mois.

Les attaques de détournement de salaires sont considérées comme un risque de niveau moyen pour les entreprises. Selon le rapport sur les attaques BEC de l'IC3 (FBI) de 2019, la perte moyenne en cas de fraude de type détournement de salaires est de 7 904 dollars par incident.

Exemple :

- Environnement : Microsoft 365

- Catégorie de menace : BEC

- Type d'attaque : détournement de salaires

- Cible : responsable des rémunérations et avantages sociaux

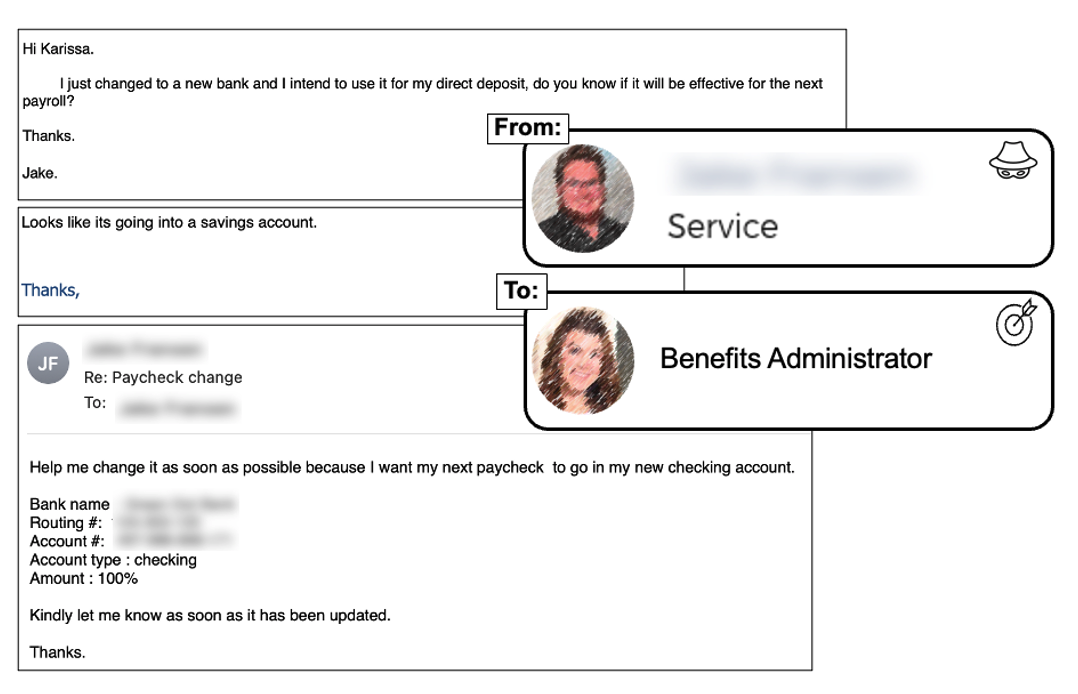

Figure 2. Exemple d'attaque de détournement de salaires

Anatomie de l'attaque

Cette attaque par détournement de salaires a contourné la sécurité native de la messagerie de Microsoft, permettant ainsi des échanges bilatéraux entre l'imposteur et la victime. L'imposteur a utilisé un compte Gmail et s'est fait passer pour un collaborateur qui demandait que l'on modifie le numéro de compte bancaire sur lequel son salaire était versé.

L'usurpation d'identité des collaborateurs est toujours problématique, mais les pertes financières peuvent être encore plus lourdes lorsqu'elle touche des cadres dirigeants. Les capacités de détection avancées de Proofpoint sont conçues pour identifier ces menaces subtiles et compléter les défenses de Microsoft en bloquant les attaques d'ingénierie sociale avant qu'elles ne montent en puissance.

2. Attaque d'usurpation de l'identité d'un cadre dirigeant

Les attaques d'usurpation d'identité de cadres supérieurs, également connues sous le nom de fraude au PDG, ont connu une hausse spectaculaire avec l'évolution des environnements de travail. Depuis mars 2020, Proofpoint a observé des usurpations par email touchant plus de 7 000 PDG. Plus de la moitié des clients de Proofpoint ont été la cible d'au moins une usurpation d'identité impliquant un cadre dirigeant.

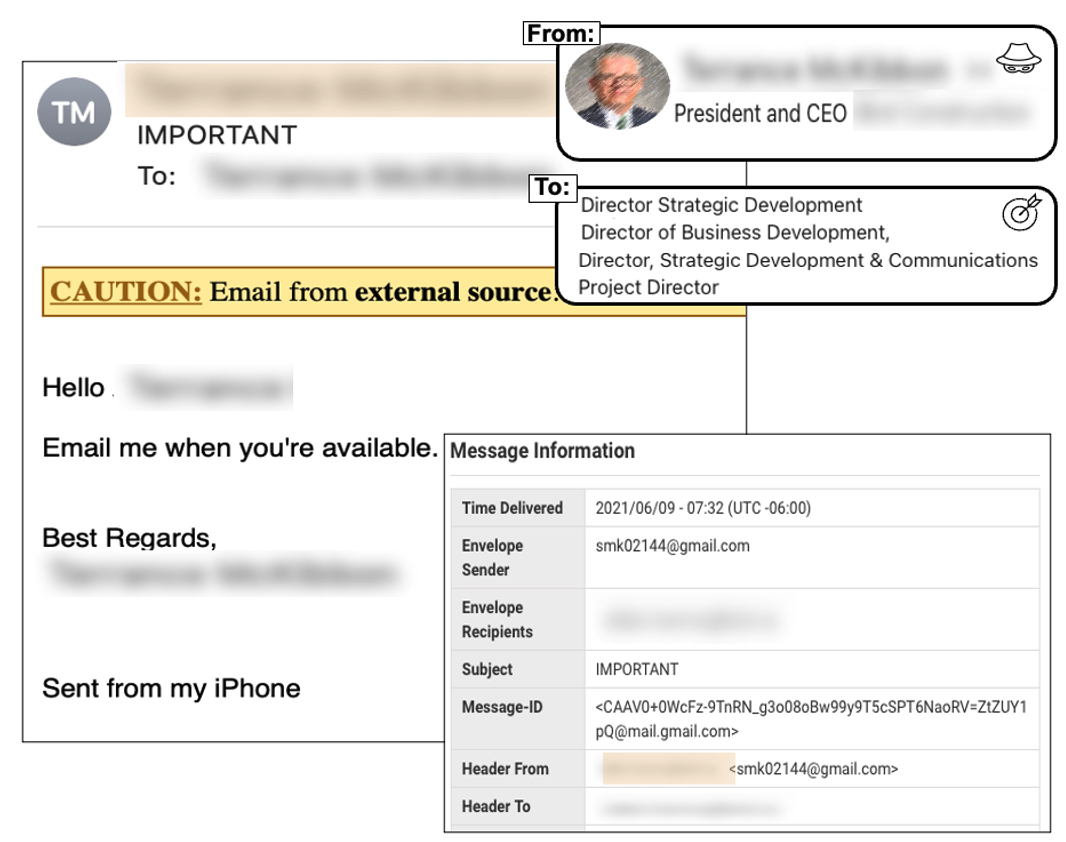

Exemple :

- Environnement: Microsoft 365

- Catégorie de menace: BEC

- Type d'attaque usurpation d'identité

- Cibles: responsables stratégie et développement commercial

Anatomie de l'attaque

Cette attaque d'usurpation d'identité a contourné la sécurité native de la messagerie de Microsoft. L'imposteur a utilisé un compte Gmail et s'est fait passer pour le PDG pour demander aux collaborateurs de l'entreprise d'effectuer une action. Si ces derniers avaient réagi à l'email, le cybercriminel aurait pu facilement continuer à manipuler et à extraire des données ou à détourner de l'argent.

Qu'est-ce qui fait que les attaques BEC parviennent à contourner les défenses natives de Microsoft ?

Les attaques BEC actuelles utilisent des tactiques sophistiquées d'ingénierie sociale à même de contourner les méthodes de détection traditionnelles. Lors d'évaluations récentes, Proofpoint a identifié plusieurs raisons qui font que ces menaces peuvent contourner la sécurité native de la messagerie de Microsoft :

- Ces emails réussissent les simples vérifications de réputation de l'expéditeur. L'utilisation de Gmail a permis de passer outre les vérifications d'authentification SPF (Sender Policy Framework) et DKIM (DomainKeys Identified Mail). L'emploi de services légitimes est une tactique courante que les solutions reposant sur l'analyse de la réputation ont du mal à détecter.

- Ces messages usurpent le nom d'affichage d'un collaborateur. Les cybercriminels usurpent fréquemment les noms d'affichage des collaborateurs, utilisant parfois des surnoms ou des variantes subtiles pour éviter d'être détectés. Ces tactiques permettent de contourner l'analyse des en-têtes et ne sont souvent détectées qu'après un examen manuel.

- Il n'y a pas de charges virales malveillantes. Les messages BEC ne contiennent généralement pas de telles charges virales, ce qui les rend invisibles aux technologies de sandboxing, qui recherchent des pièces jointes ou des liens malveillants.

- De plus, à l'heure actuelle, la sécurité native de Microsoft ne comprend pas la détection des métonymies, une fonctionnalité avancée qui permet d'identifier un ton et une intention suspects à partir d'indices linguistiques subtils.

- Comme ces menaces semblent généralement inoffensives, les entreprises consacrent parfois beaucoup de temps et de ressources à les examiner et à les corriger manuellement.

En utilisant les capacités de détection avancées de Proofpoint pour compléter les défenses de Microsoft, dans une étude de cas, un client a pu éviter d'embaucher trois analystes de sécurité à temps plein, économisant ainsi environ 345 000 dollars sur trois ans.

Comment Proofpoint bloque le piratage de la messagerie en entreprise

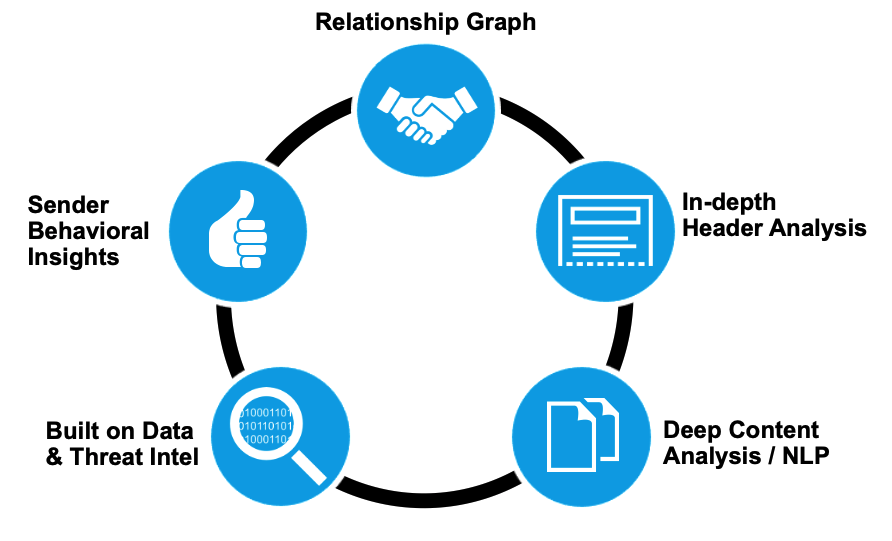

Proofpoint est le premier et le seul éditeur proposant une solution intégrée de bout en bout pour lutter contre les attaques BEC. Supernova, notre moteur d'apprentissage automatique, utilise un contrôle télémétrique au niveau de la passerelle à l'entrée et en sortie, une analyse des risques pour la chaîne logistique et des données d'API issues de plates-formes de productivité telles que Microsoft 365 et Google Workspace pour protéger les entreprises contre les attaques BEC avancées.

Figure 4. Graphique relationnel illustrant comment Proofpoint contribue à bloquer les attaques BEC

Supernova associe l'apprentissage automatique, l'analyse dynamique, l'analyse comportementale, des ensembles de règles ainsi que les travaux de nos chercheurs en menaces sur les tactiques des cybercriminels pour proposer aux clients de Proofpoint une efficacité optimale et le taux de faux positifs le plus bas. Supernova est utilisée par la plupart des entreprises figurant dans les classements Fortune 100, Fortune 1000 et Global 2000. Nos modèles de détection basés sur l'apprentissage automatique et l'IA traitent chaque jour 2,6 milliards d'emails, 1,9 milliard de pièces jointes et plus de 49 milliards d'URL.

Recommandations pour bloquer les attaques BEC

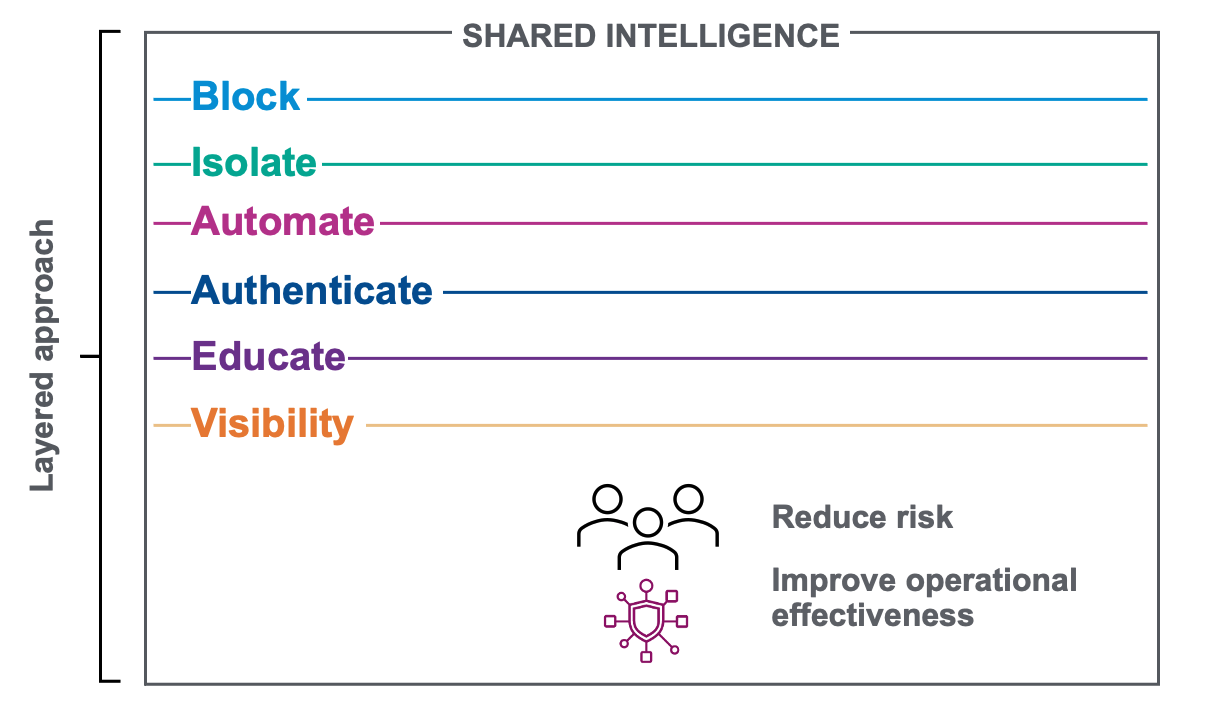

Figure 5. Aperçu de l'approche multicouche déployée par Proofpoint pour contrer les attaques BEC

Proofpoint adopte une approche multicouche pour bloquer les attaques BEC à l'aide de sa plate-forme de protection contre les menaces. Parmi ces couches, citons nos fonctions de pointe de détection, d'isolation, d'authentification, de formation et de correction automatisée. Il n'existe pas de solution miracle pour lutter contre la menace de phishing en constante augmentation. C'est pourquoi une solution intégrée et multicouche de protection contre les menaces est nécessaire. Proofpoint tire également parti de l'apprentissage automatique et de technologies de sandboxing pour détecter et bloquer, en plus des attaques BEC, les ransomwares, le phishing et la prise de contrôle de comptes.

Pour en savoir plus sur la manière dont Proofpoint Threat Protection peut vous aider à bloquer ces menaces dans votre environnement, effectuez une évaluation rapide et gratuite des risques liés à la messagerie.