L'usurpation d'identité est utilisée depuis des années et le courrier électronique a perpétué ce problème en permettant à l'usurpation d'identité de devenir numérique. L'une des formes de l'usurpation d'identité numérique est le Business Email Compromise, ou Email Account Compromise (BEC/EAC). Ces attaques impliquent une forme d'ingénierie sociale pour cibler les personnes, plutôt que la technologie ou l'infrastructure, et ont un impact important sur les organisations de toutes tailles, dans tous les secteurs d'activité et dans le monde entier.

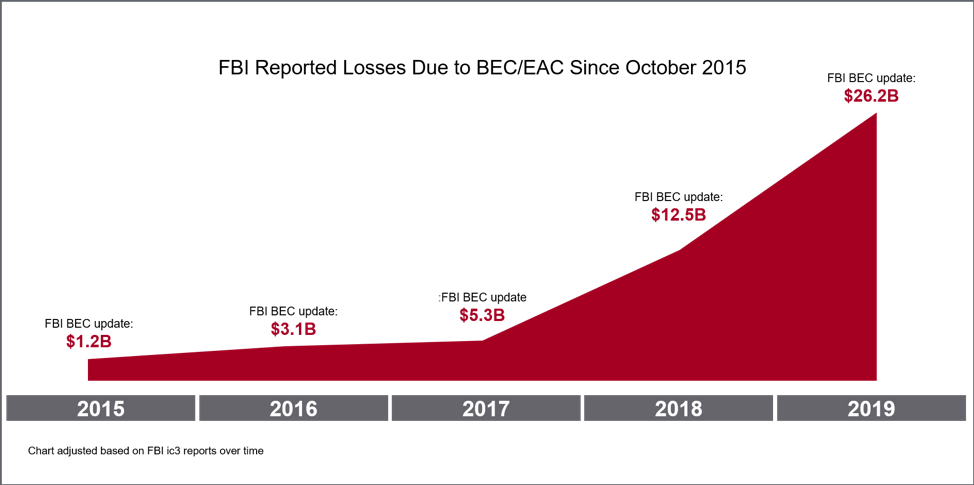

Selon le dernier rapport ic3 du FBI, le BEC/EAC a coûté aux organisations du monde entier plus de 26 milliards de dollars depuis 2016. Cela représente une moyenne d'environ 157 000 dollars par attaque, sur la base des 166 349 incidents signalés au FBI au cours de cette période. Il n'y a aucun signe de ralentissement de ces attaques dans un avenir proche.

Selon les propres recherches de Proofpoint, basées sur plus de 160 milliards d'e-mails envoyés par 3 900 entreprises dans 150 pays en 2018, le nombre d'e-mails imposteurs (comme BEC) détectés et bloqués a augmenté de plus de 400 % d'une année sur l'autre. Et alors qu'il s'agit d'attaques très ciblées qui sont envoyées à des personnes spécifiques au sein des organisations - qui ont le pouvoir d'exécuter des virements ou d'envoyer des informations sensibles - les entreprises ont été ciblées 120% plus fréquemment par ces attaques de courriels imposteurs au premier trimestre 2019 par rapport au même trimestre en 2018.

Pourquoi les attaques de Business Email Compromise (BEC) sont-elles si efficaces ?

Premièrement, ces attaques sont très ciblées. Les fraudeurs sont opportunistes et s'insèrent dans des transactions à forte valeur monétaire. Ils ont montré qu'ils se font passer pour des identités de confiance pour cibler les employés d'une organisation, leurs partenaires commerciaux et leurs clients. Comme ces attaques sont envoyées en faibles volumes, les technologies antispam ne peuvent pas les détecter.

Deuxièmement, ces attaques n'ont souvent pas de charge utile. Le contenu malveillant est simplement la demande faite par le criminel dans le courriel lui-même. Comme il n'y a ni URL malveillante, ni pièce jointe à analyser, ni bac à sable, les technologies anti-virus ne cherchent pas à détecter ces attaques.

Enfin, ces attaques s'attaquent à la nature humaine. Les criminels qui utilisent la tromperie d'identité pour voler de l'argent et des informations précieuses ciblent des personnes au sein d'organisations qui peuvent exécuter les demandes de l'attaquant. Ils demandent à la victime de faire simplement son travail. Ces demandes sont souvent même attendues par la victime et ne déclenchent aucun signal d'alarme. En raison de ces facteurs, les configurations des politiques au niveau de la passerelle de messagerie ne peuvent souvent pas détecter ces attaques.

Comment protéger votre organisation et vos collaborateurs contre le Business Email Compromise en 2020

Les attaquants utilisent diverses tactiques d'usurpation d'identité pour cibler les employés, les partenaires et les clients d'une organisation avec des attaques par courrier électronique d'imposteurs, le BEC. Nous vous recommandons de mettre en œuvre une approche de sécurité à plusieurs niveaux pour arrêter ces attaques avant qu'elles n'atteignent les personnes que vous essayez de protéger.

Authentification du courrier électronique. Il est courant d'authentifier les éléments auxquels nous devons faire confiance, tels que les appareils, les applications, les transactions financières et même l'accès physique. Le courrier électronique est aujourd'hui le principal vecteur de menace pour les entreprises et doit donc être authentifié. L'authentification du courrier électronique est une importante couche de vérification de l'identité et peut bloquer les courriers électroniques frauduleux avant qu'ils n'atteignent la passerelle.

Classification dynamique du courrier électronique. Une fois que vous avez validé l'identité de l'expéditeur du courrier électronique, la classification dynamique du courrier électronique examinera le contenu et le contexte du courrier électronique entrant dans votre organisation. Cette couche de sécurité tient compte de la réputation de l'expéditeur, de l'historique de la relation avec le courrier électronique, de l'objet du courrier électronique, etc. Vous pouvez noter un courriel en fonction de la probabilité qu'il soit frauduleux, puis décider de ce qu'il convient de faire en fonction de son score.

Sensibilisation et formation à la sécurité. Les attaques d'imposteurs étant conçues pour contourner les couches de sécurité traditionnelles, vos collaborateurs sont souvent laissés en dernière ligne de défense. Vous avez besoin d'une solution BEC et EAC qui puisse simuler les attaques d'imposteurs par courrier électronique dans le monde réel. Vous pouvez suivre les personnes qui répondent à ces attaques simulées et les former en conséquence. Donnez à votre personnel les connaissances et les compétences dont il a besoin pour protéger votre organisation contre ces attaques avancées.

Pour en savoir plus sur la manière de protéger les gens contre la tromperie d'identité par courrier électronique, lisez notre Guide pour mettre fin à la fraude par courrier électronique.