Cette série de deux articles de blog s’intéresse aux dernières innovations apportées à Proofpoint Prime Threat Protection. Proofpoint Prime permet aux entreprises de renforcer leurs défenses et de simplifier leurs opérations pour répondre aux défis de cybersécurité émergents centrés sur les personnes.

L’élargissement des environnements de travail numériques s’accompagne d’une multiplication des menaces centrées sur les personnes auxquelles sont confrontés les RSSI et les équipes de sécurité. Les cybercriminels exploitent plusieurs plates-formes, ce qui complique les investigations sur les menaces, l’identification des utilisateurs à haut risque et l’application de contrôles de sécurité. Plusieurs produits isolés sont souvent adoptés pour réduire les risques sur une diversité de plates-formes. Cependant, ces produits fragmentés disparates engendrent des failles, consomment inutilement des ressources et réduisent l’efficacité opérationnelle.

Proofpoint Prime offre une protection complète pour bloquer les attaques multicanales en plusieurs phases et renforcer la résilience des utilisateurs au sein de votre entreprise. Dans cet article, nous allons mettre en lumière certaines améliorations récentes apportées à Proofpoint Prime qui vous permettent de simplifier vos opérations de sécurité pour réduire les risques liés aux utilisateurs.

Une même interface pour identifier et suivre les risques liés aux utilisateurs

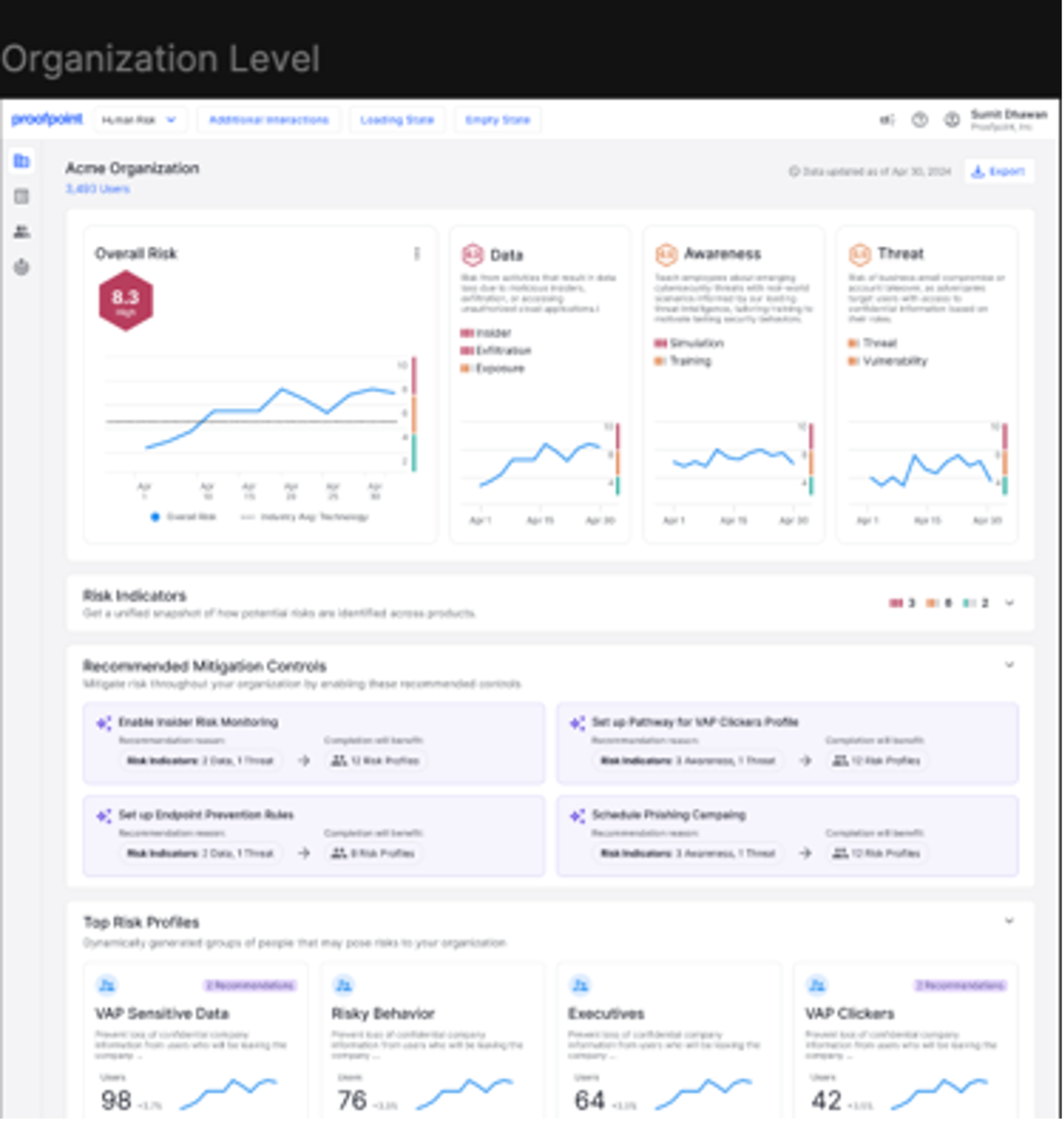

La nouvelle fonctionnalité Human Risk Explorer de Proofpoint Prime transforme les menaces et les comportements humains en informations exploitables. Par ailleurs, elle offre aux équipes de sécurité une interface intuitive leur permettant d’identifier, de suivre et de réduire les risques liés aux utilisateurs.

Human Risk Explorer réduit les besoins d’analyse manuelle des risques par les équipes de sécurité, en mettant en corrélation les signaux de risques humains sur tous les contrôles de sécurité Proofpoint. Les analyses optimisées par l’IA offrent une visibilité étendue, y compris sur l’exposition aux attaques d’un utilisateur, ses comportements réels (comme le traitement inadéquat de données sensibles ou le clic sur un lien malveillant) et ses privilèges métier. Elles peuvent donc attribuer un score de risque complet piloté par la threat intelligence à une entreprise, un département ou un utilisateur.

Fonctionnalité Human Risk Explorer de Proofpoint

Contrôles de sécurité adaptatifs automatisés et formations basées sur le niveau de risque

Human Risk Explorer identifie les utilisateurs à haut risque grâce à une notation améliorée des risques liés aux utilisateurs. Cette notation aide les analystes à hiérarchiser les efforts de sécurité, à appliquer des contrôles de sécurité adaptatifs et à proposer des formations supplémentaires aux utilisateurs les plus à risque.

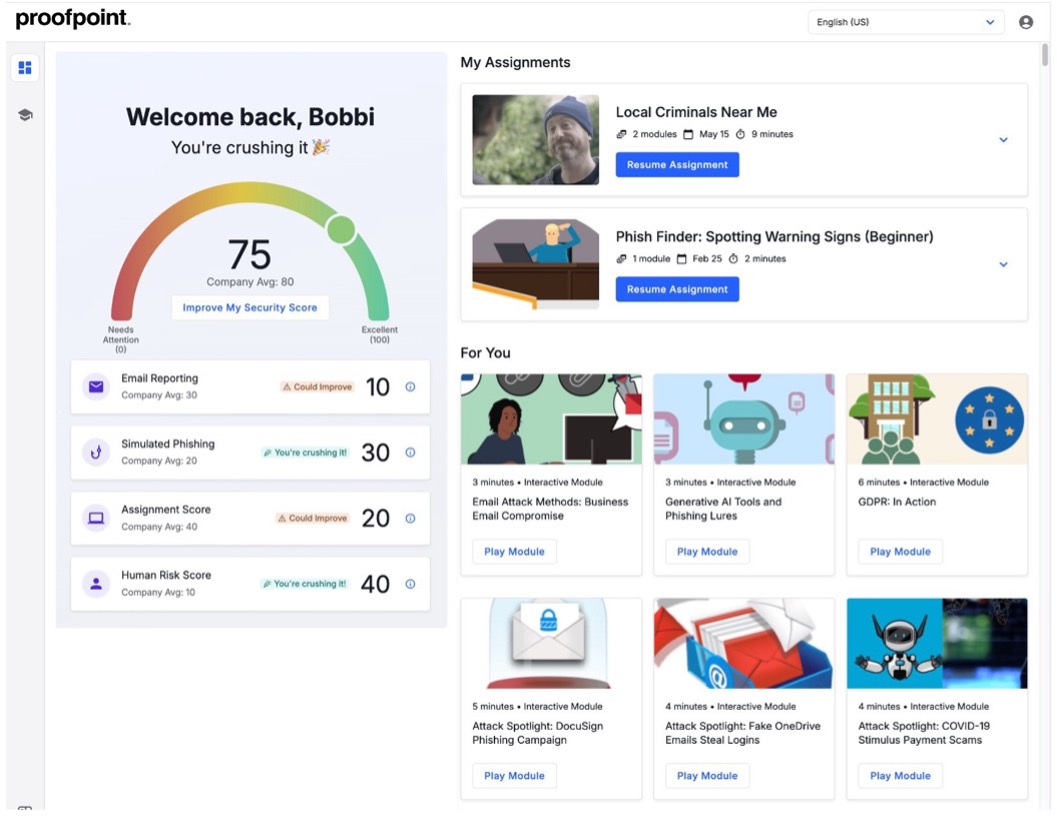

Les équipes de sécurité peuvent fournir aux utilisateurs les outils, les connaissances et la motivation nécessaires pour renforcer leur résilience contre les menaces émergentes par le biais de formations ciblées. Les formations peuvent être personnalisées en fonction des rôles, des comportements et des profils de risque uniques des utilisateurs.

Grâce à l’automatisation des expériences d’apprentissage adaptatives, les utilisateurs reçoivent des messages en temps réel qui les aident à identifier et à répondre en toute sécurité aux menaces ciblées. Les fonctionnalités Adaptive Groups et Pathways permettent aux analystes d’attribuer automatiquement des campagnes ciblées à des utilisateurs à haut risque. Le temps et les efforts que les analystes doivent consacrer à la création d’expériences d’apprentissage robustes qui favorisent la prise de décisions réfléchies et renforcent la résilience des utilisateurs s’en trouvent ainsi réduits.

Un tableau de bord des apprenants personnalisé contribue à impliquer et à motiver les utilisateurs. Ce tableau de bord permet aux utilisateurs d’accéder à l’ensemble de leurs activités de formation en cybersécurité et des formations qui leur ont été attribuées. Les utilisateurs peuvent également consulter leur score de risque personnel ainsi que leurs performances dans le cadre des modules de formation et des tests de phishing.

Tableau de bord personnalisé des apprenants de Proofpoint

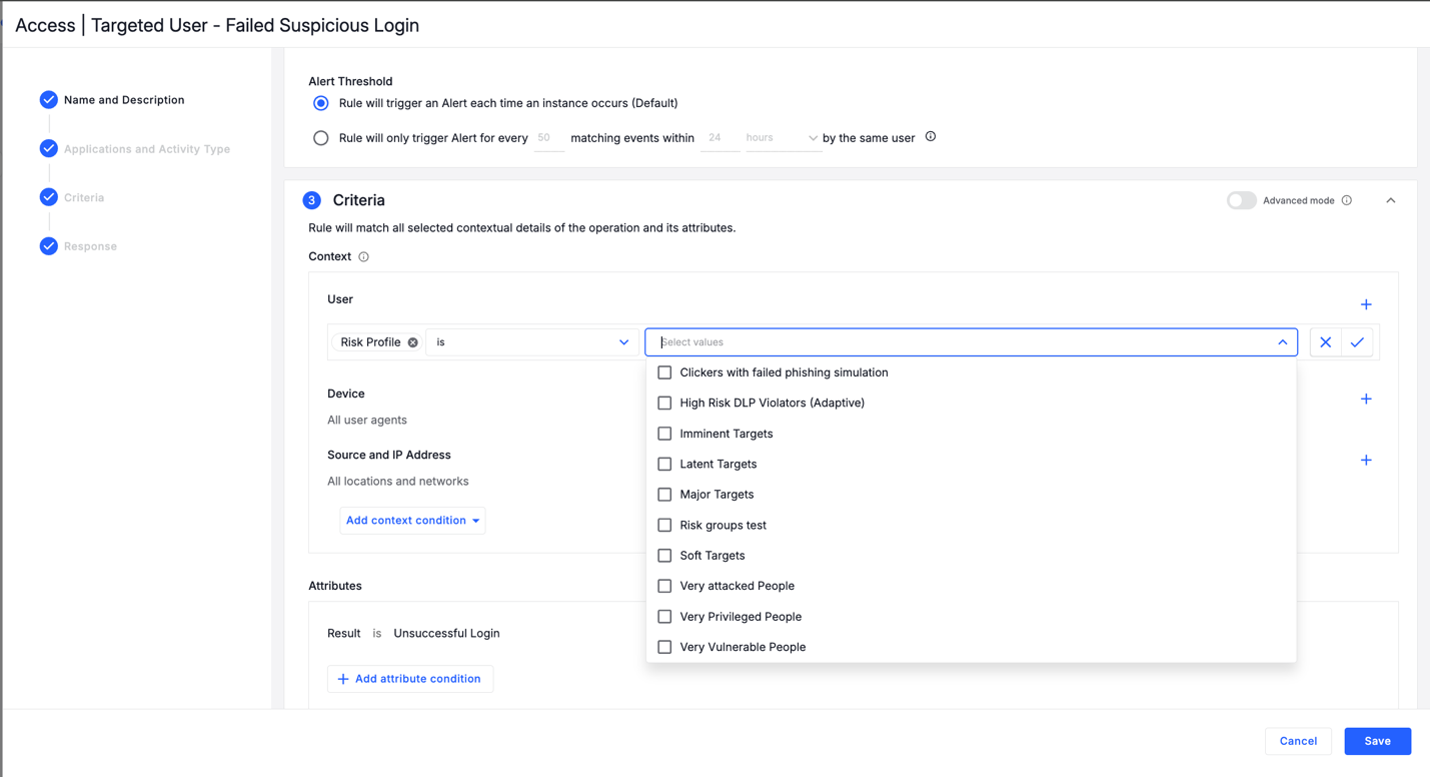

Réponse automatisée aux compromissions de comptes

En cas de suspicion de compromission de compte, Human Risk Explorer met en corrélation les informations couvrant un large éventail d’activités préalables et postérieures à la prise de contrôle de comptes — telles que les connexions et les activités de compte suspectes — avec les comportements des utilisateurs et les groupes d’utilisateurs à haut risque, comme les VAP (Very Attacked People, ou personnes très attaquées).

Grâce à des pré-intégrations pour les groupes de risque dynamiques, les analystes en sécurité peuvent prioriser les utilisateurs à risque et agir immédiatement. Lorsque le score de risque d’un utilisateur atteint un seuil critique, certains contrôles de sécurité peuvent être appliqués automatiquement, par exemple des règles plus strictes pour la correction des prises de contrôle de comptes (ATO).

Cette capacité à affiner les stratégies de réponse et à neutraliser automatiquement les menaces présente de nombreux avantages. Non seulement elle réduit considérablement la durée d’implantation des cybercriminels, mais elle renforce également l’efficacité des analystes en sécurité et leur permet de gagner un temps précieux.

Automatisation des contrôles de sécurité adaptatifs : application de mesures de correction des attaques ATO aux utilisateurs à haut risque

Gestion de toutes les menaces via une vue unifiée

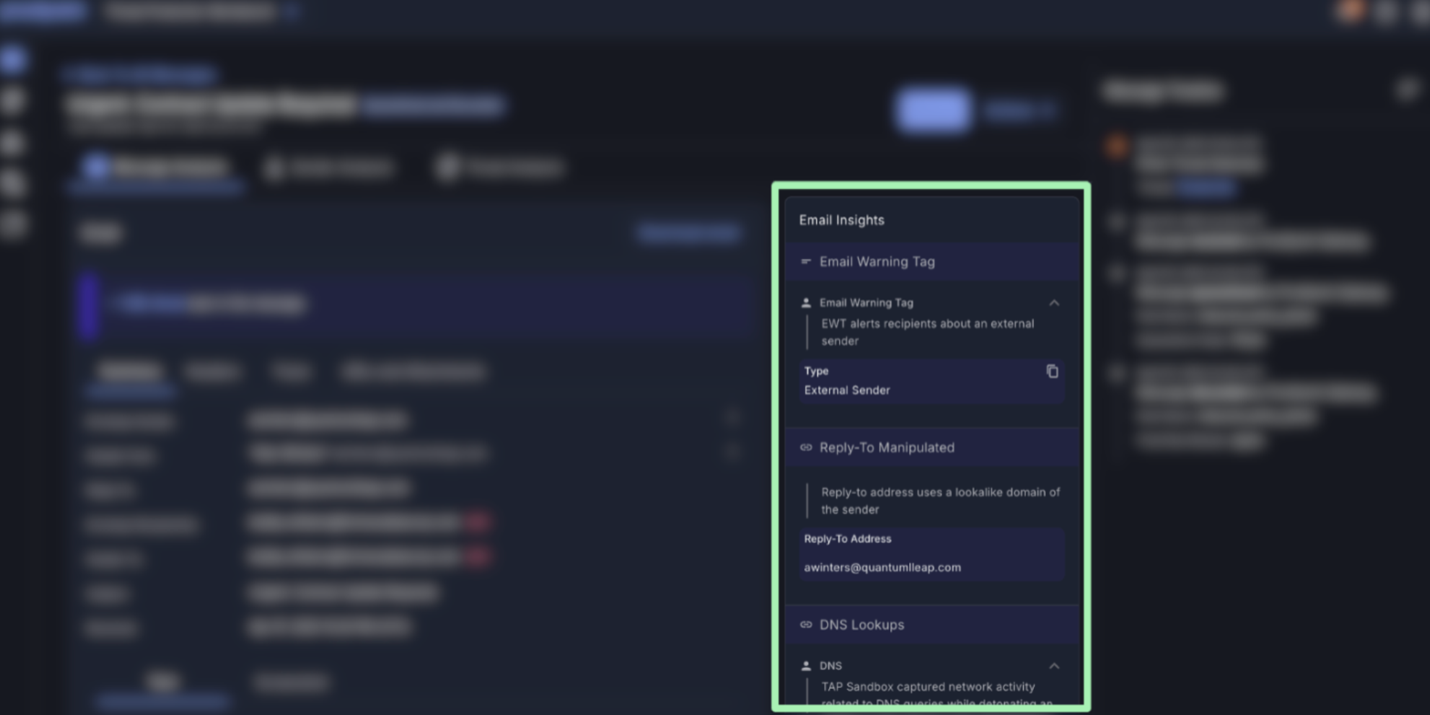

Proofpoint Threat Protection Workbench est une autre innovation de Proofpoint Prime. Cet outil offre une approche inédite de la façon dont les équipes SOC fonctionnent. Dès la connexion, ces équipes découvrent une interface utilisateur intuitive orientée analystes, adaptée à leurs responsabilités quotidiennes. Qu’elles répondent à une alerte de phishing à haut risque, évaluent un expéditeur suspect ou analysent une campagne de menaces de plus grande envergure, elles disposent de tous les éléments nécessaires au sein d’une vue unifiée.

Proofpoint Threat Protection Workbench combine les informations de Proofpoint Nexus, des fonctionnalités de détection et des pré-intégrations. Les équipes SOC peuvent ainsi identifier et neutraliser les menaces plus rapidement, tout en optimisant l’efficacité.

Les analystes SOC peuvent évaluer et neutraliser rapidement les menaces grâce à des données d’investigation numérique détaillées, directement accessibles au sein de Proofpoint Threat Protection Workbench. Ils peuvent notamment consulter l’intégralité du corps du message, les informations de remise, les en-têtes et les détails des menaces sur un même écran.

Les analystes peuvent récupérer et analyser les emails mis en quarantaine ainsi que les emails distribués (dans les environnements Microsoft 365), ce qui leur fournit des informations essentielles sur les tactiques d’attaque. Les captures d’écran disponibles leur permettent d’évaluer facilement les tentatives de phishing et les stratégies d’ingénierie sociale sans avoir à utiliser des outils supplémentaires.

Threat intelligence accessible pour une correction en un clic

Proofpoint Threat Protection Workbench tire parti de la threat intelligence de Proofpoint Nexus pour offrir aux analystes une visibilité sur les principaux attributs et la gravité des menaces, ainsi que sur la distribution des messages au sein de l’entreprise. Le suivi des clics montre les interactions des utilisateurs avec des URL malveillantes, tandis que l’extraction des indicateurs de compromission met en lumière les URL et les pièces jointes à risque.

Résumé des menaces clair et facile à comprendre, optimisé par Nexus Generative AI, dans Proofpoint Threat Protection Workbench

Les équipes bénéficient également de résumés sur les menaces basés sur l’IA générative. Ces résumés traduisent les données complexes sur les menaces en informations simples et exploitables. Les équipes peuvent donc évaluer et neutraliser les menaces plus rapidement.

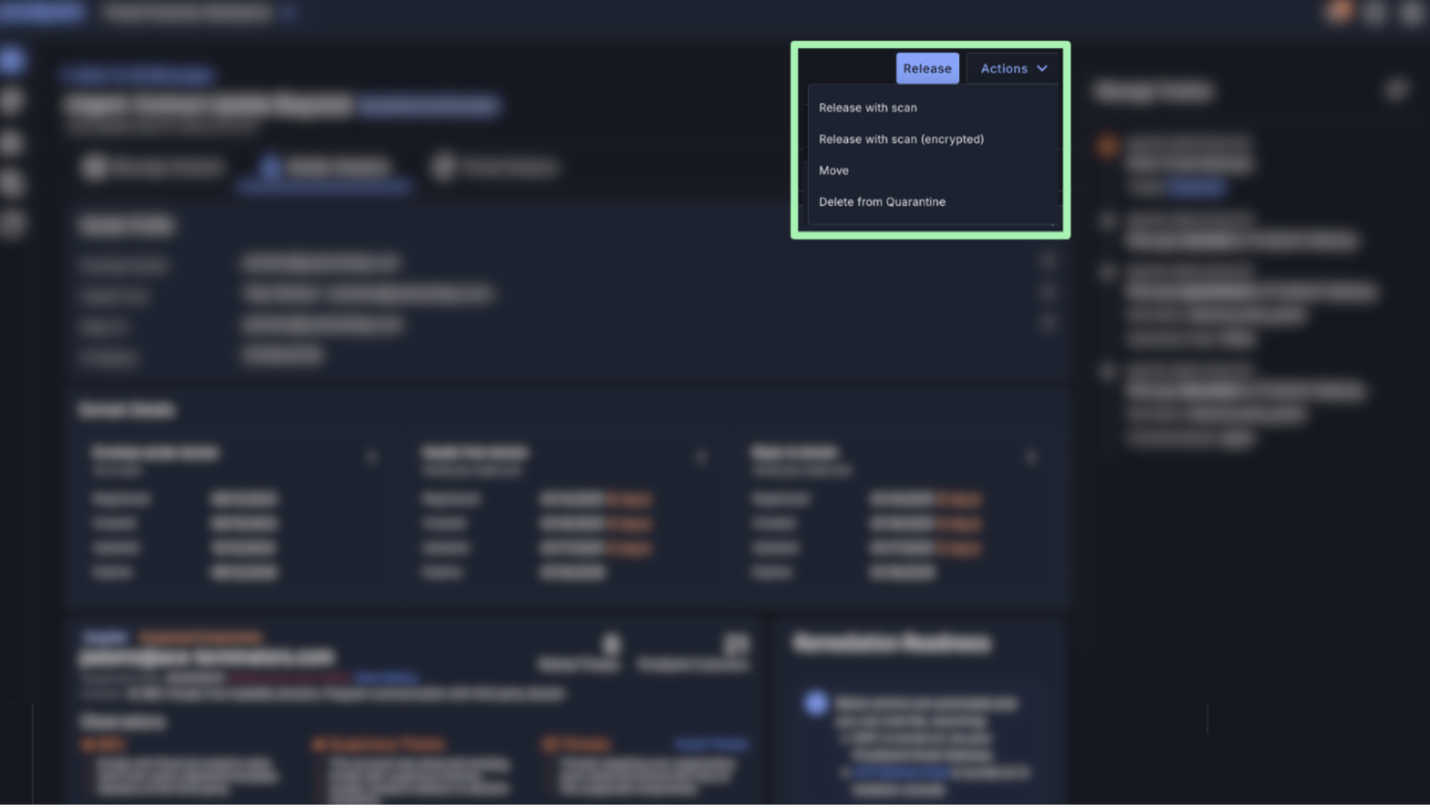

En un clic, les analystes peuvent neutraliser rapidement les menaces, réduisant ainsi le délai entre la détection et la correction. Ils peuvent par ailleurs ajouter des domaines ou des URL à des listes de blocage, afin d’éviter toute exploitation à partir d’emails ou de liens malveillants.

Les analystes peuvent prendre des mesures de correction en un clic dans Proofpoint Threat Protection Workbench

Vous peinez à protéger vos environnements de travail modernes ? Proofpoint peut vous aider

Proofpoint propose la seule plate-forme de cybersécurité centrée sur les personnes offrant une approche complète et adaptative pour protéger vos ressources les plus importantes et les plus à risque : vos collaborateurs. C’est la raison pour laquelle près de 2 millions de clients de toutes tailles, dont 85 entreprises du classement Fortune 100, font confiance à Proofpoint.

Pour en savoir plus sur ces récentes améliorations, participez à notre webinaire post-conférence RSA du 7 mai. Et pour obtenir plus d’informations sur notre approche globale des menaces centrées sur les personnes, visitez notre site Proofpoint.com/fr ou contactez-nous.