La plupart des cyberattaques visent à convaincre une personne de faire quelque chose qui n'est pas dans son intérêt (se connecter à un site de phishing, modifier les coordonnées de paiement figurant sur une facture, ouvrir un fichier contenant des malwares, etc.). Les détails changent, mais l'objectif principal reste le même. C'est pourquoi nous vous recommandons d'adopter une approche de la sécurité centrée sur les personnes. Ce sont vos collaborateurs qui sont ciblés. Vous devez donc leur proposer des formations adaptées et mettre en place des protections adéquates afin qu'ils deviennent votre meilleure ligne de défense.

Il ne faut pas oublier que les cybercriminels sont eux aussi humains. Comme n'importe quel autre groupe, certains d'entre eux peuvent agir bizarrement. Cet article présente certains des leurres et des tactiques d'ingénierie sociale les plus étranges que nous avons observés l'année dernière.

Voici notre top 5 des tactiques d'ingénierie sociale pour 2021 :

5. Mise en relation de joueurs et de clubs de football

Le football est le sport le plus populaire au monde. Les joueurs et leurs agents peuvent gagner des millions s'ils attirent l'attention du bon club.

L'année dernière, nos chercheurs ont observé plusieurs campagnes d'ingénierie sociale utilisant le football en guise de leurre pour distribuer des malwares à des clubs français, italiens et britanniques. Dans ces campagnes, les cybercriminels se faisaient passer pour un agent qui représentait de jeunes joueurs d'Afrique et d'Amérique du Sud cherchant à intégrer l'une des ligues de football les plus riches.

Figure 1. Une vidéo inoffensive sur laquelle apparaît un jeune joueur de football appelé William.

Les emails envoyés aux clubs ciblés contenaient des fichiers vidéo en apparence légitimes et des liens YouTube montrant les moments forts d'entraînements et de matchs. Le partage de vidéos est une pratique assez répandue pour la mise en relation de joueurs et de clubs de football, en particulier lorsque les prospects sont établis en dehors de l'Europe, et certains des liens YouTube envoyés dans le cadre de la campagne étaient accessibles au public. Toutefois, toute victime suffisamment intriguée par les images pour télécharger et activer le document Microsoft Excel joint était infectée par le malware Formbook.

Comme le montre cet exemple, les cybercriminels se donnent beaucoup de mal pour se familiariser avec les conventions des activités les plus spécialisées.

4. Usurpation de l'identité de chercheurs

De nombreux cybercriminels utilisent des campagnes email de masse qui ratissent large dans l'espoir de tomber sur une victime involontaire qui leur donnera accès à un réseau d'entreprise de valeur. Mais ils ne procèdent pas tous de la sorte.

L'été dernier, nous avons observé des activités menées par le groupe TA453 à la solde de l'État iranien, qui ciblaient des universitaires et des experts en politique européens. Cette campagne se démarque par la nature et la durée des interactions entre les cybercriminels et la victime.

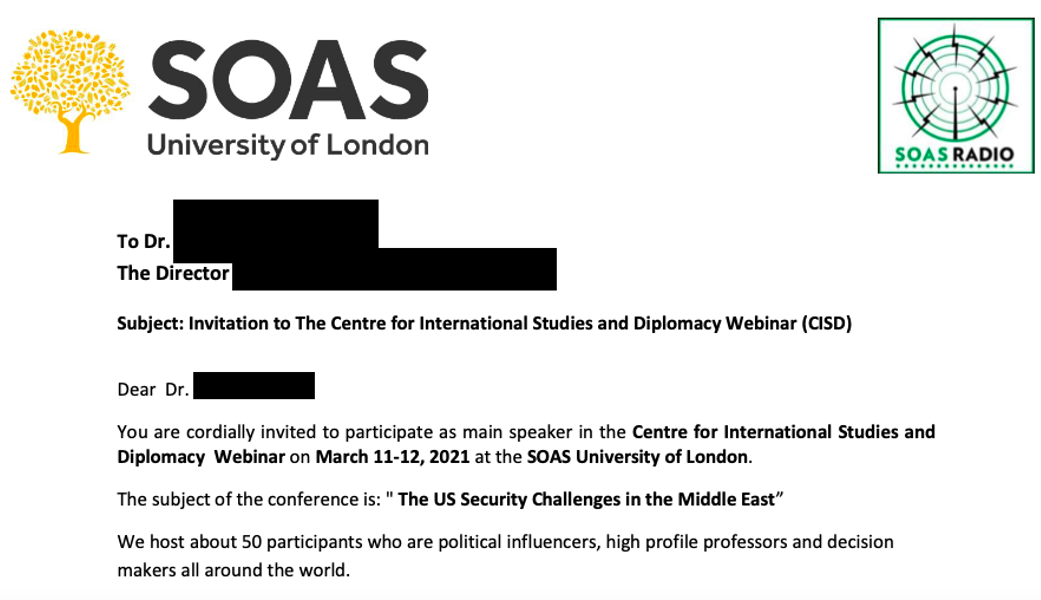

Début 2021, le groupe TA453 a commencé à se faire passer pour un chercheur de la SOAS de l'Université de Londres en usurpant l'adresse email d'un expert légitime. La SOAS se spécialise dans l'étude de l'Asie, de l'Afrique et du Proche et Moyen-Orient, offrant ainsi au groupe TA453 un excellent prétexte pour contacter différents experts en société et en politique du Moyen-Orient.

Figure 2. Une fausse invitation à une conférence utilisée dans le cadre de la campagne lancée par le groupe TA453.

L'objectif de la campagne d'ingénierie sociale était de dérober des identifiants de connexion via une fausse page d'inscription à un webinaire, mais avant de mettre en œuvre ce plan, les cybercriminels ont consacré beaucoup de temps à nouer des relations. Et ils ne se sont pas limités aux emails : le groupe TA453 a tenté d'interagir avec les victimes via des appels téléphoniques et des vidéoconférences pour nouer des liens avec elles.

3. Faux, mais fonctionnel

L'année dernière, nous avons observé des campagnes d'ingénierie sociale très médiatisées employant des leurres bien conçus, mais non fonctionnels. Le plus célèbre d'entre eux était peut-être BravoMovies, un faux site de streaming utilisé pour distribuer le malware BazaLoader.

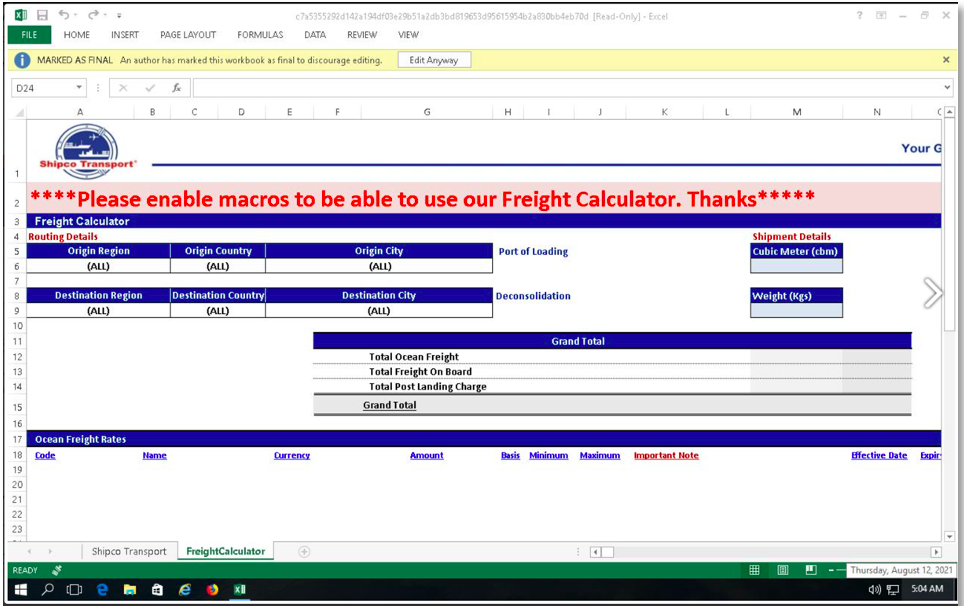

Toutefois, certains cybercriminels sont allés au-delà du superficiel. Dans une campagne de distribution de malwares lancée en août 2021, des cybercriminels ont envoyé un fichier Microsoft Excel contenant une calculatrice de frais de transport en apparence fonctionnelle.

Figure 3. Feuille de calcul contenant une calculatrice de frais de transport fonctionnelle entraînant la distribution du malware Dridex.

Malheureusement, si la victime a été convaincue par la conception du leurre, elle s'est rendu compte que son devis d'expédition s'accompagnait de la distribution du malware Dridex.

2. Bonne nouvelle, mauvaise nouvelle

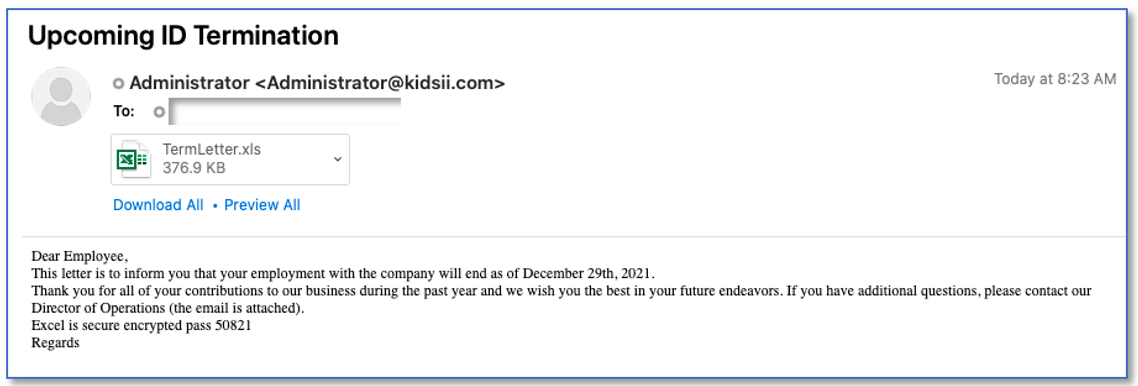

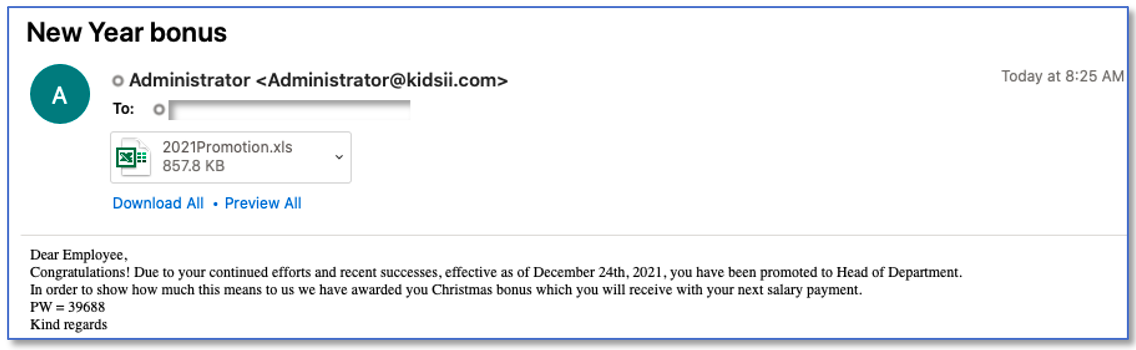

Les tests A/B sont un concept bien connu de la plupart des professionnels du marketing, mais il semble que certains cybercriminels s'en servent également comme technique d'ingénierie sociale. Dans une campagne lancée juste avant Noël 2021, certains destinataires ont reçu un message les informant qu'ils étaient licenciés, tandis que d'autres ont reçu une promotion et une prime de vacances.

Figure 4. Avis de licenciement et de prime ayant servi de leurres dans le cadre d'une campagne de distribution du malware Dridex.

Toutefois, malgré leur ton différent, les deux messages délivraient en réalité une mauvaise nouvelle. Le téléchargement du fichier Excel joint et l'activation des macros entraînaient l'infection de l'ordinateur de la victime par le cheval de Troie bancaire Dridex.

Cerise sur le gâteau, une fenêtre contextuelle souhaitait un joyeux Noël aux victimes une fois le téléchargement du malware lancé.

1. Héritage ou gain à la loterie ? Pourquoi pas les deux !

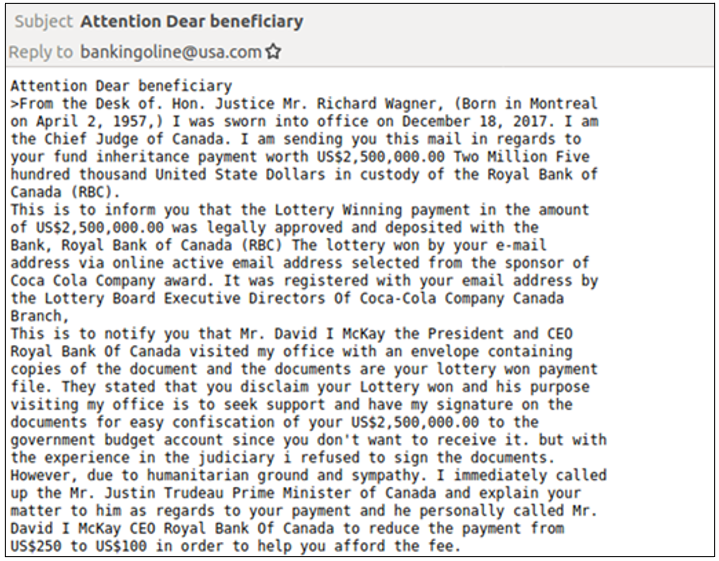

Vous avez reçu un héritage inattendu de 2,5 millions de dollars ! Attendez ! En fait, il s'agit d'un gain à la loterie du même montant. Mais la Banque Royale du Canada est déterminée à s'accaparer vos gains, du moins elle l'était avant que le Premier ministre Justin Trudeau n'intervienne en votre nom.

C'est maintenant le juge en chef du Canada, rien que ça, qui vous envoie un email pour vous informer que le problème peut être résolu pour la modique somme de 100 dollars. Et une fois que vous aurez payé, vos gains seront disponibles sous la forme d'une carte Visa.

Figure 5. Un leurre sophistiqué envoyé par email prétextant une avance.

Il s'agit de la fraude élaborée qu'un cybercriminel a tenté de commettre l'année dernière, remportant par la même occasion le prix du leurre le plus étrange que nous ayons observé depuis un bon moment. La fraude aux avances est considérée comme une tactique d'ingénierie sociale loufoque, mais compte tenu de sa richesse et de sa diversité, celle-ci remporte le match haut la main.

Pour en savoir plus, consultez le centre de gestion des menaces Proofpoint afin d'accéder aux dernières recherches et aux renseignements les plus récents.