Microsoft, le terrain de jeu des cybercriminels – Série d'articles de blog

Cette publication consiste en une série d'articles de blog traitant des différents types d'attaques par email centrées sur les personnes que Microsoft ne parvient pas à détecter. Ces attaques coûtent aux entreprises des millions de dollars chaque année et provoquent la frustration tant des utilisateurs que des équipes chargées de la sécurité des informations, à cause des limites inhérentes et des technologies de détection obsolètes associées à la sécurité de la messagerie Microsoft.

Cette série vous expliquera en détail, avec des exemples récents pour illustrer notre propos, comment Microsoft passe à côté de différents types de compromissions de comptes :

- Piratage de la messagerie en entreprise (BEC, Business Email Compromise)

- Ransomwares

- Fraude aux fournisseurs

- Compromission de comptes

- Partage de fichiers malveillants

Abonnez-vous à notre blog (au bas de cette page) pour rester informé des échecs de détection susceptibles de mettre en danger votre entreprise. Utilisez également notre évaluation des menaces pour mieux cerner les risques qui pèsent sur votre entreprise.

Compromissions de comptes non détectées par Microsoft

La compromission de comptes est une tactique couramment employée par les cybercriminels. Le rapport Le facteur humain 2021 de Proofpoint révèle que le vol d'identifiants de connexion représente près de deux tiers des attaques. Selon le Data Breach Investigations Report (Rapport d'enquête sur les compromissions de données) de Verizon, 60 % des attaques résultent de la communication d'identifiants de connexion.

D'autres types d'attaques peuvent utiliser des malwares, comme des enregistreurs de frappe, pour dérober des identifiants de connexion, ou encore des techniques d'ingénierie sociale (prétextant par exemple l'octroi de subventions) pour accéder aux comptes d'utilisateurs.

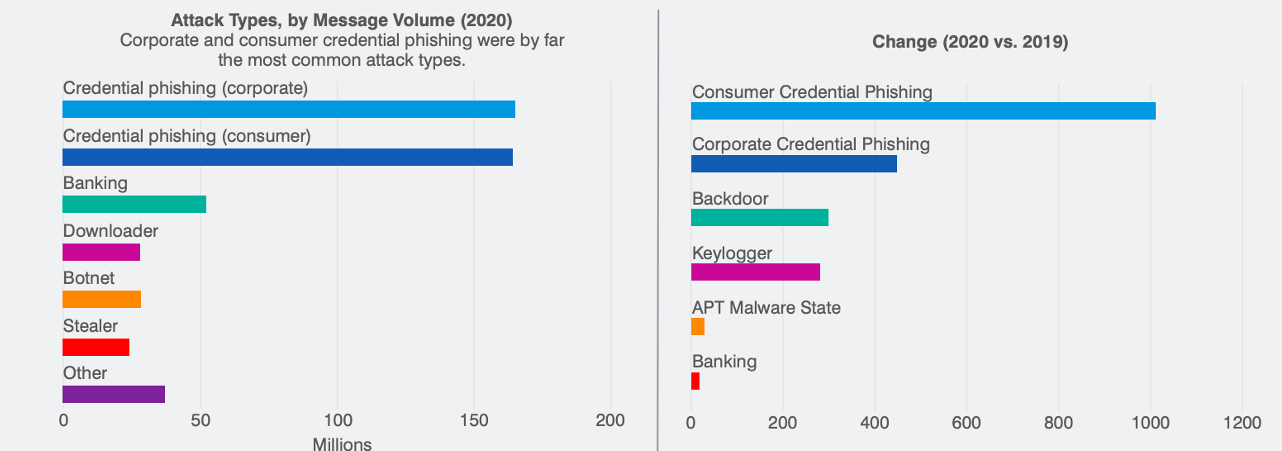

Figure 1. Phishing d'identifiants de connexion par volume de messages selon le rapport Le facteur humain 2021.

Les compromissions de comptes peuvent avoir des répercussions sur les résultats financiers des entreprises. Selon le rapport 2021 Cost of Cloud Compromise and Shadow IT (Le coût de la compromission de comptes cloud et du Shadow IT) du Ponemon Institute, les compromissions de comptes cloud coûtent en moyenne 6,2 millions de dollars par an aux entreprises.

À l'heure où les entreprises recourent de plus en plus aux applications cloud, le risque de compromission de comptes augmente. Il est déjà élevé. Les recherches réalisées en 2020 par Proofpoint sur les compromissions de comptes révèlent ce qui suit :

- 95 % des entreprises sont ciblées par des compromissions de comptes

- 52 % des entreprises comptent des utilisateurs compromis

- 32 % des entreprises possèdent des fichiers qui sont manipulés par des cybercriminels

En un mois, Proofpoint a détecté, dans un ensemble limité de données issues d'évaluations rapides des risques, plus de 112 000 menaces de type vol d'identifiants de connexion, enregistreur de frappe ou téléchargeur qui ont échappé aux défenses périmétriques de la messagerie mises en œuvre par Microsoft.

Chez un important éditeur de logiciels employant près de 15 000 personnes, plus de 13 000 tentatives de compromission d'identifiants de connexion ont ciblé les collaborateurs. Dans une compagnie d'assurance de plus petite taille employant moins de 1 000 personnes, près de 1 800 menaces ont ciblé les collaborateurs. Cela équivaut à près de deux menaces par utilisateur en seulement un mois. Chez un média international employant 2 000 personnes, plus de 25 000 tentatives de compromission d'identifiants de connexion ont ciblé les collaborateurs, submergeant les ressources de sécurité informatique internes.

Vous trouverez ci-dessous des exemples de types de compromissions de comptes et de vols d'identifiants de connexion non détectés par Microsoft qui ont été identifiés lors de récentes évaluations rapides des risques réalisées par Proofpoint.

Aperçu d'une tentative de collecte d'identifiants de connexion dans Microsoft 365 :

De nombreuses tentatives de vol d'identifiants de connexion recourent à la même tactique : imiter Microsoft pour contourner les défenses périmétriques. Malgré la mise en place de l'authentification à plusieurs facteurs, les cybercriminels sont de plus en plus nombreux à se tourner vers la compromission de comptes de messagerie (EAC, Email Account Compromise), qui leur permet d'usurper l'identité professionnelle des victimes.

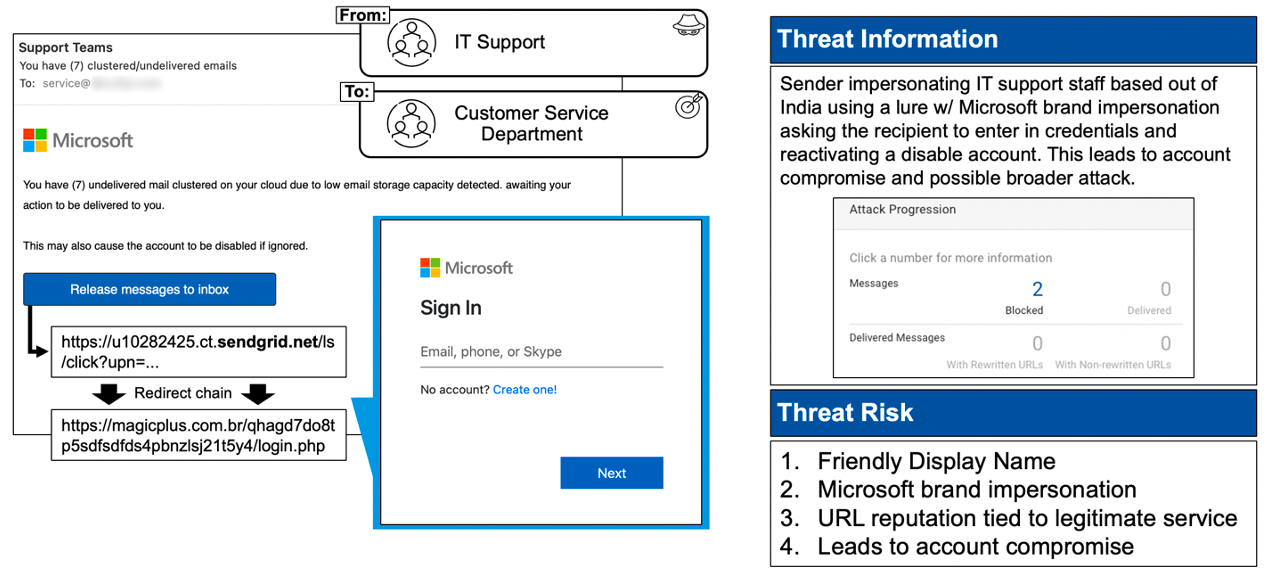

Voici un exemple d'attaque non détectée par Microsoft :

- Environnement : Microsoft 365

- Catégorie de menace : basée sur des URL

- Type d'attaque : vol d'identifiants de connexion

- Cible : service client

Figure 2. Tentative de vol d'identifiants de connexion, non détectée par Microsoft, et dont le but était de dérober des identifiants de connexion à Microsoft 365 et de compromettre le compte.

Anatomie de l'attaque :

Ce vol d'identifiants de connexion a contourné les contrôles natifs de protection de la messagerie de Microsoft. L'imposteur, se faisant passer pour un membre de l'équipe de support informatique, s'est servi d'un nom d'affichage de confiance et a usurpé l'identité de la marque Microsoft dans le but de compromettre le compte de la victime. L'utilisation d'une URL légitime (ici, sendgrid.net) est une tactique couramment employée par les cybercriminels pour contourner l'analyse des URL.

En effet, plus de 50 % des URL envoyées par les cybercriminels utilisent un site « légitime » de partage de fichiers tel que SharePoint ou OneDrive. C'est pourquoi Proofpoint analyse systématiquement ces menaces en environnement sandbox de manière prédictive afin de déterminer si elles sont malveillantes et, le cas échéant, de les empêcher d'atteindre les utilisateurs.

Lors d'une validation de concept (PoC), Proofpoint aurait détecté et bloqué cette tentative de collecte d'identifiants de connexion.

Aperçu d'une compromission de compte :

Toutes les attaques ne visent pas des comptes Microsoft 365. Face à la multiplication des comptes cloud, les cybercriminels ciblent fréquemment des comptes moins protégés. Les cybercriminels tels que ceux de l'exemple ci-dessous peuvent utiliser les comptes de partenaires déjà compromis pour augmenter la probabilité que les victimes déclenchent une attaque.

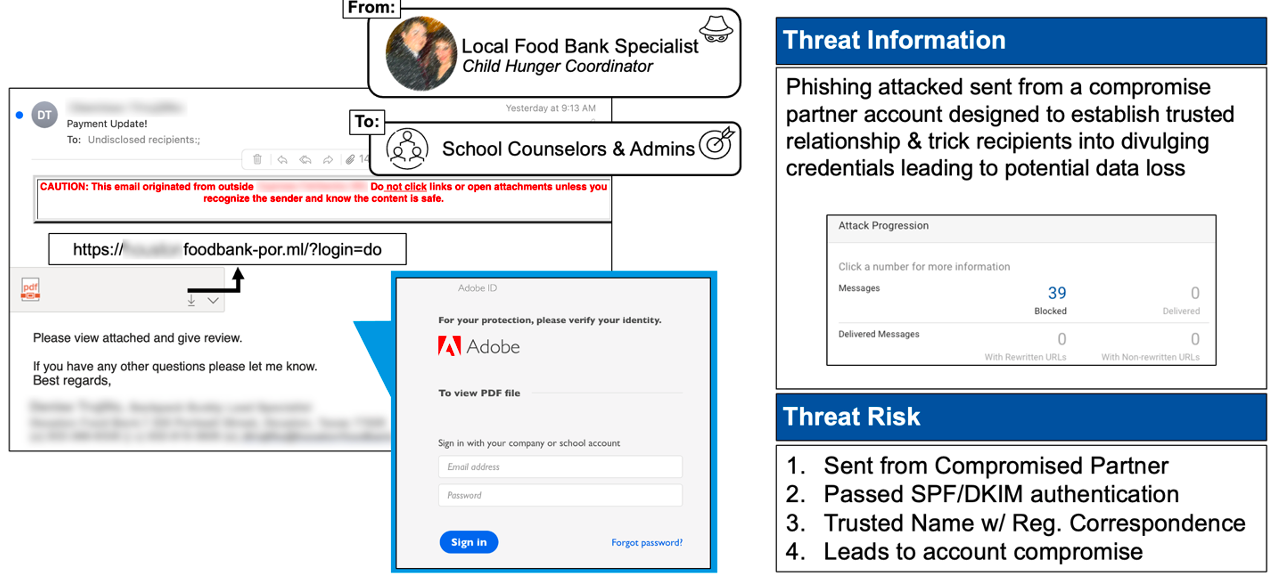

Voici un exemple d'attaque non détectée par Microsoft :

- Environnement : Microsoft 365

- Catégorie de menace : basée sur des pièces jointes, contenant une menace basée sur des URL

- Type d'attaque : phishing d'identifiants de connexion

- Cible : conseillers et administrateurs scolaires

Figure 3. La page de connexion ci-dessus usurpe l'identité de la marque Adobe.

Anatomie de l'attaque :

Cette tentative de collecte d'identifiants de connexion a été envoyée à partir d'un compte légitime compromis appartenant à un partenaire avec qui le client communique régulièrement. Comme le montre l'image ci-dessus, la page usurpe l'identité de la marque Adobe. Le cybercriminel tente par ce moyen de collecter des identifiants de connexion au logiciel. Microsoft n'est pas parvenu à bloquer cette attaque pour plusieurs raisons :

- Comme il s'agissait d'un compte compromis d'un partenaire, celui-ci a passé avec succès l'authentification SPF/DKIM. Par ailleurs, il s'agissait d'un partenaire de confiance avec qui le client communiquait régulièrement, raison pour laquelle l'analyse statique de la réputation réalisée par Microsoft n'a pas identifié l'expéditeur comme malveillant

- La charge virale (URL) a utilisé des techniques de contournement de l'environnement sandbox, dans le sens où elle était incluse dans la pièce jointe, et non dans l'email en lui-même

- L'analyse de la réputation réalisée par Microsoft n'a pas détecté l'URL, car elle peine à identifier les nouvelles URL malveillantes

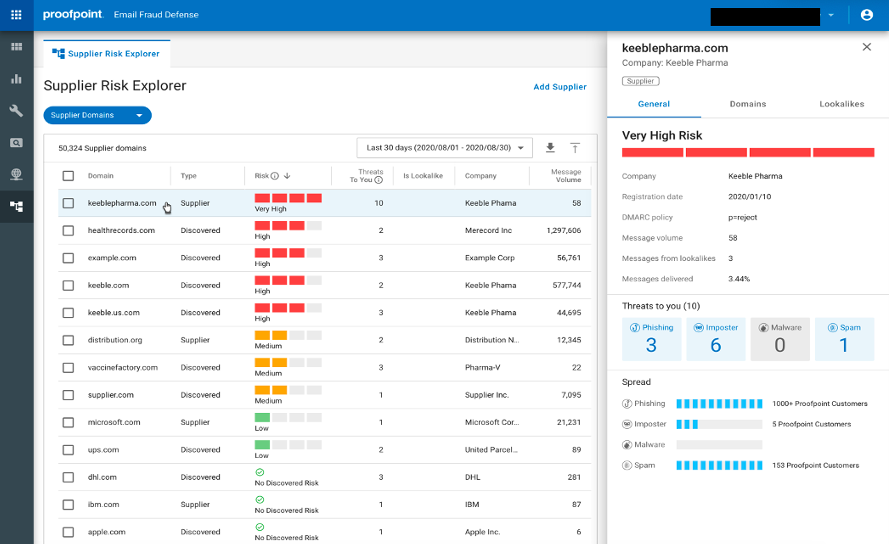

L'attaque ci-dessus était très sophistiquée. C'est pourquoi nous vous recommandons de déployer plusieurs couches de défense pour mettre en place une protection efficace de la messagerie. Notre fonctionnalité Nexus Supplier Risk Explorer, par exemple, est capable de classer et de hiérarchiser le niveau de risque des domaines des fournisseurs afin de déterminer si un fournisseur ou un partenaire présente un risque. C'est l'un des indicateurs que nous utilisons pour déterminer si des emails constituent une menace.

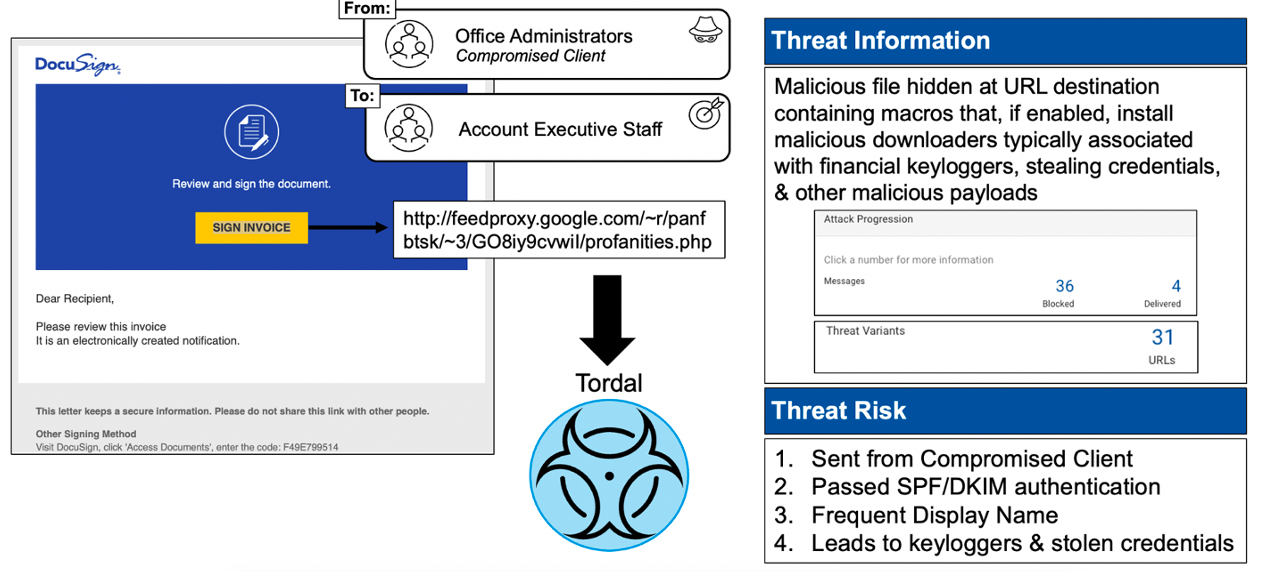

Aperçu d'une menace hybride ciblant DocuSign :

Les utilisateurs sont plus susceptibles de déclencher des attaques lorsqu'ils voient des noms de marques populaires et réputées dans des emails malveillants. Lorsqu'elle est envoyée à partir d'un compte en apparence légitime (ici, un administrateur de bureau compromis), l'attaque est plus difficile à détecter, et donc plus dangereuse.

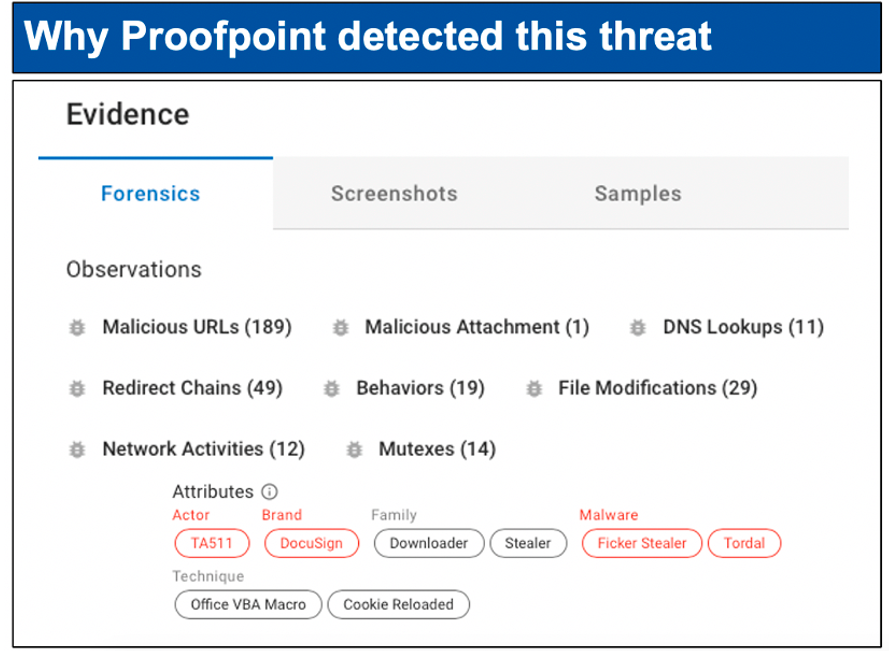

Figure 4. Attaque hybride ciblant DocuSign envoyée à partir d'un compte compromis, qui pourrait conduire au téléchargement d'enregistreurs de frappe, au vol d'identifiants de connexion et à la compromission de comptes supplémentaires.

Voici un exemple d'attaque non détectée par Microsoft :

- Environnement : Microsoft 365

- Catégorie de menace : basée sur des URL, menant à une pièce jointe activée par des macros

- Type d'attaque : téléchargeur

- Cible : chargés de compte

Anatomie de l'attaque :

Dans le cadre de cette attaque lancée à partir d'un client compromis, le message contenait un fichier malveillant qui, lorsque les macros étaient activées, pouvait installer des téléchargeurs contenant des enregistreurs de frappe et mener finalement à la compromission de comptes supplémentaires. Microsoft n'a pas détecté cette menace pour plusieurs raisons :

- Comme il s'agissait d'un compte compromis d'un partenaire, celui-ci a passé avec succès l'authentification SPF/DKIM. Par ailleurs, il s'agissait d'un partenaire de confiance avec qui le client communiquait régulièrement, raison pour laquelle l'analyse statique de la réputation réalisée par Microsoft n'a pas identifié l'expéditeur comme malveillant

- Microsoft n'a pas détecté l'usurpation de l'identité de la marque DocuSign dans le message

- La charge virale utilisait des techniques de contournement de l'environnement sandbox

Figure 5. Proofpoint offre une visibilité précise sur les attaques centrées sur les personnes, en fournissant aux équipes des détails sur l'attaque, les campagnes impliquées et les personnes ciblées afin qu'elles puissent comprendre comment et pourquoi les cybercriminels tentent de causer des dégâts.

La solution de sécurité avancée de la messagerie de Proofpoint aurait détecté et bloqué ces menaces.

Comment Proofpoint contribue à bloquer la compromission de comptes

Proofpoint est le seul fournisseur à proposer une solution intégrée de bout en bout dotée de plusieurs couches de protection pour lutter contre la compromission de comptes. Nous avons mis au point des techniques de détection multicouches, dont Proofpoint URL Defense, Proofpoint Attachment Defense et Proofpoint Advanced BEC Defense, afin de vous protéger contre les menaces en constante évolution.

Face au problème récurrent de la compromission de comptes, nous avons conçu Supplier Risk Explorer pour notre produit Email Fraud Defense et y avons intégré des analyses basées sur ces informations. Cet outil unique peut fournir à votre équipe des informations précieuses sur les fournisseurs susceptibles de présenter un risque pour votre entreprise.

Figure 6. Supplier Risk Explorer identifie les domaines de fournisseurs et offre une visibilité sur les fournisseurs susceptibles de présenter un risque pour votre entreprise.

Proofpoint fournit également des détails sur les activités de connexion suspectes et les applications tierces potentiellement malveillantes via la fonctionnalité SaaS Defense intégrée, qui propose des informations sur la compromission de comptes. Pour renforcer votre protection contre la compromission de comptes, vous pouvez prendre des mesures proactives, par exemple en appliquant des contrôles supplémentaires à vos VAP (Very Attacked People™, ou personnes très attaquées) par le biais de nos partenaires technologiques. Vous pouvez également adopter notre plate-forme Information Protection, qui vous aidera à identifier les utilisateurs compromis et les fuites de données et à vous en protéger.

Une fois encore, il est important de noter que Proofpoint aurait détecté et bloqué les menaces dans tous les exemples d'attaques non détectées par Microsoft mentionnés ci-dessus.

Recommandations pour la prévention des compromissions de comptes

Avec ses plates-formes Threat Protection et Information Protection, Proofpoint adopte une approche multicouche pour bloquer les compromissions de comptes et offre dès lors un nombre accru de couches de protection aux entreprises. Parmi les couches de notre plate-forme Threat Protection, citons nos fonctions de pointe de détection, d'isolation, d'authentification, de formation et de correction automatisée.

Il n'existe pas d'outil ou de stratégie unique permettant de bloquer les compromissions de comptes. C'est pour cette raison qu'une solution de protection multicouche et intégrée est indispensable. Pour découvrir comment la plate-forme Proofpoint Threat Protection peut vous aider à protéger votre environnement, effectuez une évaluation rapide et gratuite des risques liés à la messagerie.