Le premier trimestre 2017 contraste fortement avec la majeure partie de l'année 2016. Alors que 2016 a été dominé par des attaques massives impliquant Dridex et Locky, les menaces à l'œuvre ce premier trimestre se sont distinguées davantage par leur diversité et leur caractère ciblé que par leur volume. Toutefois, la fin du trimestre a connu un rebondissement fracassant avec, d'une part, des campagnes Dridex de grande envergure marquant le retour des attaques à fort volume et, d'autre part, des campagnes de faible ampleur mais continues exposant les utilisateurs à diverses menaces, des malware voleurs d'informations aux ransomware (logiciels de demande de rançon) en passant par le phishing (hameçonnage) par SMS.

Notre dernier rapport sur les menaces passe en revue les principales tendances et techniques observées au sein du secteur de la cybersécurité au cours du premier trimestre 2017, et vous propose diverses recommandations. La publication ci-dessous présente l'essentiel de nos conclusions.

Tendances liées à la messagerie électronique

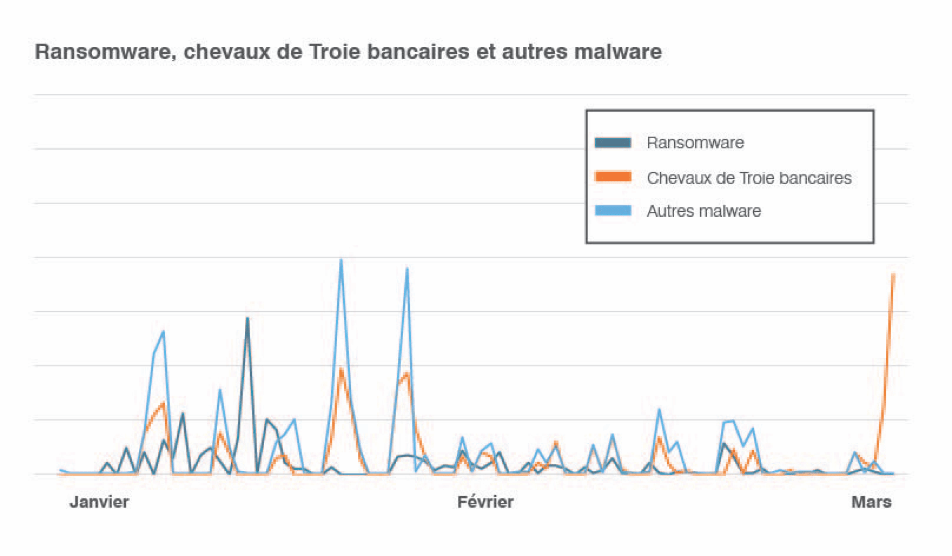

La messagerie électronique demeure l'un des principaux vecteurs utilisés par les cybercriminels pour lancer des attaques contre les entreprises et les particuliers. Le mode opératoire consiste à diffuser un large éventail de malware, que ce soit au travers d'URL insérées dans les e-mails ou de documents et fichiers d'archive joints à ceux-ci. Au cours de ce trimestre, nous avons constaté un changement dans les types d'attaques. En effet, entre 60 et 70 % du volume quotidien d'e-mails contenaient des URL malveillantes et recouraient souvent à une approche hybride en associant ces URL aux pièces jointes malveillantes privilégiées au cours du dernier semestre 2016. Les charges actives ont elles aussi évolué : leur répartition entre les différentes catégories de malware (ransomware, chevaux de Troie bancaires et autres) s'est révélée plus uniforme étant donné la disparition des campagnes massives de 2016 destinées à propager Locky (voir la figure 1).

Figure 1. Volumes indexés de messages malveillants par type de malware.

Kits d'exploit et attaques Web

Le niveau d'activité lié aux kits d'exploit est resté inférieur à 10 % du point culminant enregistré au 1er trimestre 2016. Nous avons toutefois constaté que des modèles d'ingénierie sociale avaient été ajoutés à la fois au kit d'exploit Magnitude et à la chaîne d'infection EITest, ce qui laisse supposer que les auteurs d'attaques explorent de nouvelles pistes pour tirer parti de la technologie sans avoir recours aux vulnérabilités « zero-day » et aux exploits.

Ransomware

Même si Locky a été observé uniquement dans le cadre de campagnes de moindre ampleur et moins fréquentes, les ransomware demeurent une menace répandue et continuent de proliférer rapidement. De nouvelles variantes font désormais leur apparition quotidiennement. Des souches bien établies, telles que Cerber et TorrentLocker, diffusées à l'aide de vastes campagnes par e-mail restent certes prédominantes, mais le nombre de nouvelles variantes de ransomware ayant vu le jour au 1er trimestre a plus que quadruplé par rapport au même trimestre de l'année précédente.

Piratage de la messagerie en entreprise (BEC)

Les attaques BEC du 1er trimestre ont encore une fois eu majoritairement recours à l'usurpation d'identité par le biais soit des noms d'affichage, soit des adresses de réponse. Néanmoins, les imposteurs se sont tournés davantage vers l'une de ces deux techniques, de sorte que l'écart qui séparait celles-ci en termes d'adoption s'est encore réduit. L'usurpation des adresses de réponse a en effet reculé de 6 % par rapport au 4e trimestre 2016 et constitue désormais 56 % du nombre total d'attaques BEC. En hausse de 7 %, l'usurpation des noms d'affichage représente quant à elle 43 % de ces attaques. L'adoption de la norme DMARC pour lutter contre divers types d'usurpations d'identité pratiquées dans le cadre du piratage de la messagerie en entreprise et d'autres formes de phishing, a continué de progresser lentement, tout comme l'adoption de politiques plus sophistiquées.

Mobiles et médias sociaux

Au sein des diverses boutiques d'applications mobiles de tiers et approuvées par le fournisseur que nous avons passées à la loupe ce trimestre, nous avons identifié 16 000 éditeurs qui distribuaient des malware. Bon nombre de ces programmes malveillants avaient pris l'apparence d'applications légitimes. Le phishing par SMS a connu une progression et gagné en sophistication. Parallèlement, la fraude et la cybercriminalité ont poursuivi leur essor sur les réseaux sociaux. C'est notamment le cas des attaques impliquant des comptes d'assistance à la clientèle frauduleux, également appelées « phishing Angler », qui réussissent à duper un public toujours plus dépendant des réseaux sociaux en quête d'interactions avec les marques et entreprises.

Recommandations de Proofpoint

Ce rapport apporte un éclairage sur l'évolution du paysage des menaces à la fois pertinent et précieux pour parfaire votre stratégie de cybersécurité. Voici nos principales recommandations sur les mesures à prendre pour protéger votre entreprise et votre marque au cours des mois à venir.

Partez du principe que vos utilisateurs se laisseront piéger. La préférence accordée à l'ingénierie sociale pour mener des attaques par e-mail est de plus en plus marquée, et les cybercriminels sont perpétuellement à la recherche de nouvelles techniques pour exploiter le facteur humain. Déployez une solution capable d'identifier et de mettre en quarantaine tant les e-mails entrants visant vos employés que les messages sortants qui ciblent vos clients, et ce avant qu'ils n'atteignent la boîte de réception.

Mettez en place un dispositif de défense robuste contre les attaques BEC. Extrêmement ciblées et de faible envergure, ces escroqueries ne recourent que très rarement à une charge active et sont par conséquent difficiles à déceler. Investissez dans une solution dotée de fonctions de classification dynamique afin de pouvoir définir des règles de mise en quarantaine et de blocage. Mettez également en œuvre des mécanismes d'authentification pour contrer les tentatives d'obtention de paiements frauduleux via votre chaîne d'approvisionnement et vos partenaires.

Protégez la réputation de votre marque et vos clients. Luttez contre les attaques ciblant vos clients par l'intermédiaire des médias sociaux, des e-mails et des technologies mobiles, en particulier celles qui recourent à des comptes frauduleux qui « phagocytent » votre marque. Recherchez une solution de sécurité complète pour les médias sociaux, à même d'analyser l'ensemble des réseaux sociaux et de signaler toute activité frauduleuse.

Verrouillez les environnements d'applications mobiles. Les environnements mobiles multiplient les risques de voir des applications non autorisées dérober des informations critiques pour votre entreprise. Investissez dans une solution orientée données capable d'opérer de concert avec votre système de gestion des appareils mobiles (MDM) pour mettre au jour le comportement des applications au sein de votre environnement, en identifiant notamment les données auxquelles elles accèdent.

Faites appel à un fournisseur spécialisé dans la cyberveille comme partenaire. Pour faire face aux attaques de faible ampleur et davantage ciblées, vous avez besoin de renseignements pointus sur les menaces. Déployez une solution combinant des techniques statiques et dynamiques de détection des nouvelles caractéristiques des attaques (c'est-à-dire leurs outils, tactiques et cibles), et qui soit en mesure d'en tirer les enseignements nécessaires.

Pour une analyse plus approfondie du paysage des menaces du premier trimestre 2017, téléchargez le rapport complet ici.