L'usurpation de sous-domaine n'est pas une nouveauté. Les cybercriminels s'efforcent depuis longtemps d'exploiter les sous-domaines de société (parfois non surveillés) pour donner plus de crédibilité à leurs e-mails de phishing ou de spam, ou pour leurrer les contrôles heuristiques des fournisseurs de service en lançant leurs attaques via un grand nombre de sous-domaines avec la technique appelée « snowshoe spamming ».

La nouveauté vient de l'échelle à laquelle ils implémentent et combinent l'usurpation de sous-domaines et le snowshoe spamming, échelle qui complique grandement la détection et l'atténuation des risques. Au-delà de l'échelle, déjà sans précédent, il semble également que l'utilisation de ces techniques soit plus systématique et régulière qu'aléatoire. Dans ce blog, nous décrivons l'une de ces attaques de grande envergure en mettant en avant les meilleures pratiques d'atténuation des risques via la norme DMARC (Domain-based Authentication Reporting and Conformance). En effet, cette technologie a déjà fait ses preuves, mais elle doit être implémentée correctement si l'on veut éviter les problèmes et les tâches de maintenance laborieuses.

Snowshoe Spamming : Usurpation de sous-domaine d'un nouveau genre

Les chercheurs de Proofpoint ont identifié une nouvelle forme d'usurpation de sous-domaine. Au lieu de cibler une entreprise à la fois et de multiplier les mots-clés, phrases ou caractères divers et variés dans le nom des sous-domaines, cette nouvelle approche récupère tous les domaines d'expéditeur d'un grand nombre d'entreprises et les fait précéder d'une marque connue et authentique. Dans ce cas, les cybercriminels ont utilisé LinkedIn.

LinkedIn s'efforce depuis des années de gagner la confiance de ses membres et, comme toute marque mondialement réputée, court de ce fait le risque de voir ses domaine et profil usurpés par des imposteurs capables d'exploiter ce climat de confiance. Le tableau ci-dessous présente quelques exemples de création de sous-domaines par les cybercriminels en exploitant la marque LinkedIn.

|

Domaines légitimes |

Sous-domaines usurpés |

|

|

exemple.com |

↔ |

LinkedIn.exemple.com |

|

exemple.co.uk |

↔ |

LinkedIn.exemple.co.uk |

|

exemple.ie |

↔ |

LinkedIn.exemple.ie |

|

us.exemple.com |

↔ |

LinkedIn.us.exemple.com |

|

uk.exemple.com |

↔ |

LinkedIn.uk.exemple.com |

|

ie.exemple.com |

↔ |

LinkedIn.ie.exemple.com |

Dans cette campagne, les e-mails sont sans surprise des e-mails de phishing, conçus pour leurrer les victimes et les inciter à communiquer leurs identifiants de connexion à LinkedIn. Toutefois, comme les auteurs de l'attaque ne passent pas par les domaines propres à LinkedIn mais par des sous-domaines d'autres sociétés, LinkedIn ne peut pas bloquer les messages à l'aide de la norme DMARC comme d'habitude.

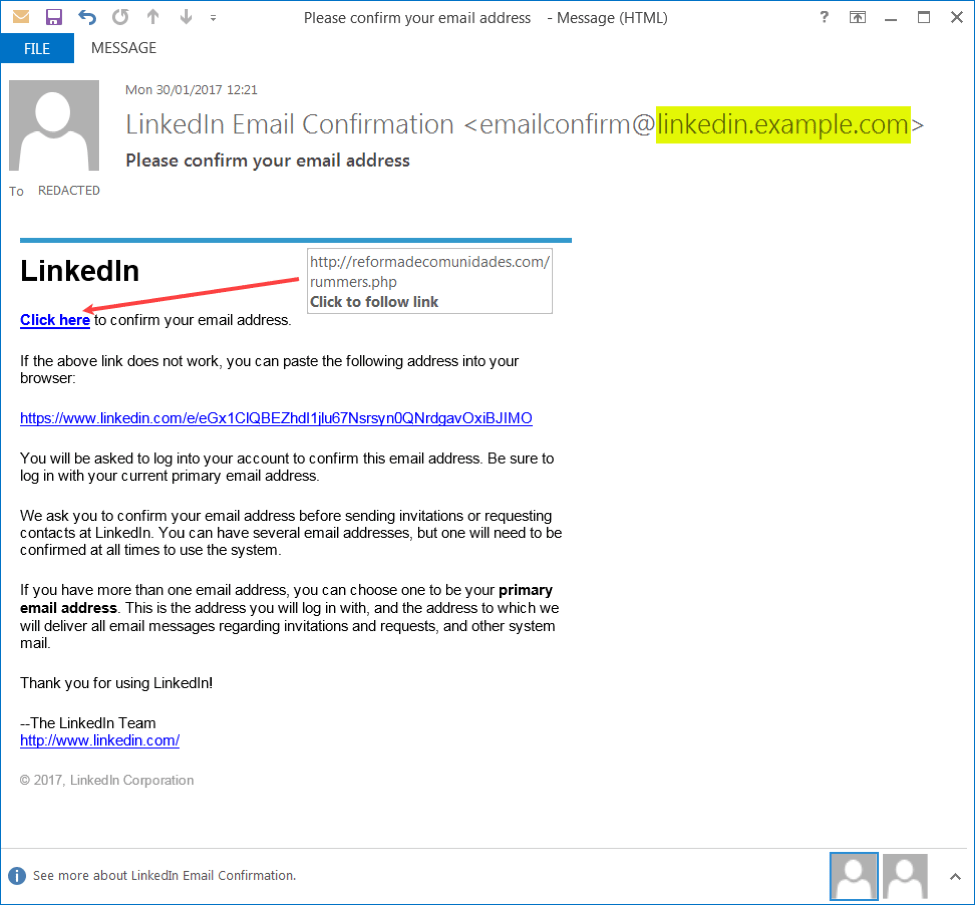

La Figure 1 présente un exemple de ce type d'e-mail :

Figure 1 : Exemple d'e-mail de phishing usurpant un sous-domaine LinkedIn

Trompeur, le lien « Cliquez ici » dirige aujourd'hui l'utilisateur vers un site pharmaceutique hébergé en .ru, mais il est probable qu'il conduisait auparavant au clone convaincant d'une page LinkedIn, destiné à collecter les identifiants des utilisateurs.

Le but de ces e-mails n'est pas d'attaquer les clients ou les partenaires de la société exemple.com mais d'exploiter ses domaines. Au fil du temps, cette attaque peut nuire à la réputation de la marque aux yeux des consommateurs et, tout aussi important, à la réputation de ce domaine chez leurs fournisseurs de messagerie : dans la mesure où ces e-mails sont suffisamment nombreux à être désignés comme du courrier indésirable par les utilisateurs, les fournisseurs sont alors susceptibles de pénaliser tous les messages provenant du domaine exemple.com et de ses sous-domaines.

D'après nos observations, seules quelques rares sociétés échappent encore à cette pratique et il semble que tous les domaines ou presque soient visés. Ce que nous constatons pour exemple.com, .co.uk et .ie est tout aussi valable pour acme.com, .co.uk et .ie, etc.

En réalité, depuis la récente attaque des sous-domaines LinkedIn, nous constatons que l'usurpation des sous-domaines est en pleine expansion et se généralise. Alors que dans le premier cas, un sous-domaine LinkedIn. apparaît pour chacun des domaines d'expéditeur de nos clients, les cybercriminels commencent à employer et à multiplier les différents termes, noms et phrases servant de sous-domaines.

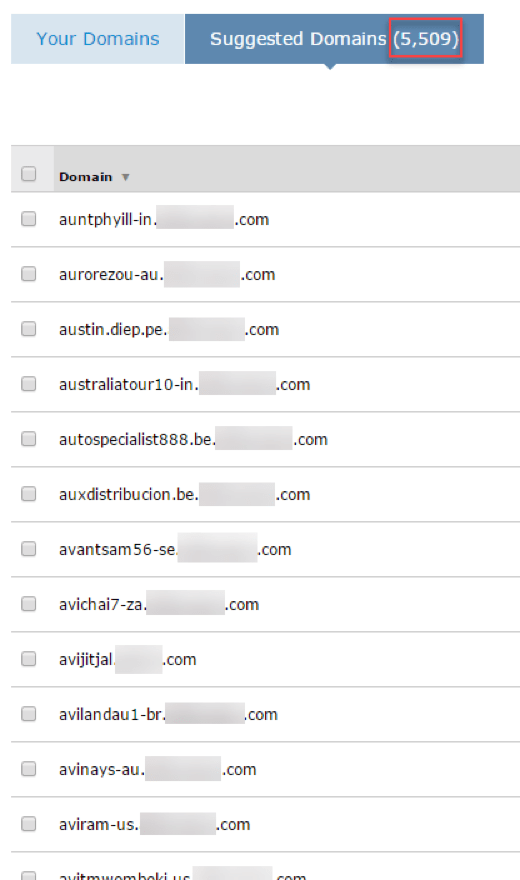

Il en résulte une augmentation massive du nombre de « Domaines suggérés » pour certains clients avec, comme le montre la figure ci-après, une multiplication de sous-domaines frauduleux pour chaque domaine parent affecté.

Figure 2 : Prolifération des usurpations de sous-domaine ; dans ce cas, nous avons pu constater que 5 509 sous-domaines avaient fait leur apparition sur une période de sept jours.

Comment exploiter le caractère héréditaire des règles DMARC pour bloquer les e-mails malveillants ?

La visibilité dont nous bénéficions sur ce phénomène découle directement du principe d'héritage des règles DMARC. Lorsqu'un domaine ne dispose pas de son propre enregistrement DMARC dans le système DNS au niveau du sous-domaine, tous les e-mails expédiés depuis ce sous-domaine (visible dans l'adresse électronique ou domaine de l'expéditeur) héritent des attributs de l'enregistrement DMARC du domaine parent.

Ainsi, si le sous-domaine LinkedIn.exemple.com n'est pas explicitement lié à un enregistrement DMARC, il hérite des attributs DMARC (niveau de règle et adresses de signalement) du domaine exemple.com et envoie tous les rapports correspondants à ces mêmes adresses.

Par ailleurs, si la règle DMARC du domaine exemple.com est définie sur Aucune (p=none) parce qu'aucune règle de rejet (p=reject) ne lui est encore appliquée, la règle du sous-domaine LinkedIn.exemple.com sera, du fait de son caractère héréditaire, également définie sur Aucune, et les e-mails frauduleux qui passeront par lui ne seront pas bloqués.

Les administrateurs peuvent également ajouter un enregistrement DMARC p=reject pour chacun des sous-domaines signalés dans les rapports, mais il s'agit dans ce cas d'une stratégie réactive et le nombre de sous-domaines à ajouter risque de croître indéfiniment.

_dmarc.LinkedIn.domaine IN TXT v=DMARC1; p=reject; fo=1; rua=mailto:dmarc_rua@emaildefense.proofpoint.com; ruf=mailto:dmarc_ruf@emaildefense.proofpoint.com

Il est bien plus efficace de faire usage de ce principe d'héritage pour que les propriétaires des domaines affectés soient en mesure de bloquer ces e-mails. Cette approche implique néanmoins une certaine prudence, car tous les attributs transmis aux sous-domaines frauduleux dépourvus d'enregistrement DMARC sont également transmis aux sous-domaines que ces organisations utilisent en toute légitimité. Les meilleures pratiques pour implémenter la norme DMARC sont les suivantes :

1ère étape : Préparer tous les sous-domaines

La première étape consiste à s'assurer que tous les sous-domaines légitimes sont soit prêts à hériter de la règle de rejet, soit disposent d'un enregistrement DMARC explicite interdisant tout héritage accidentel.

_dmarc.sous-domaine IN TXT v=DMARC1; p=none; fo=1; rua=mailto:dmarc_rua@emaildefense.proofpoint.com; ruf=mailto:dmarc_ruf@emaildefense.proofpoint.com

2e étape : Examiner les domaines parents

Examinez ensuite tous les domaines parents concernés. S'ils sont déjà prêts à adopter une règle DMARC de rejet, tous leurs sous-domaines potentiels non associés à un enregistrement DMARC hériteront de cette même règle de rejet.

_dmarc.domaine IN TXT v=DMARC1; p=reject; fo=1; rua=mailto:dmarc_rua@emaildefense.proofpoint.com; ruf=mailto:dmarc_ruf@emaildefense.proofpoint.com

3e étape : Ajouter les balises nécessaires

Si les domaines parents ne sont pas prêts pour une règle de rejet, les organisations peuvent tout de même tirer parti du principe d'héritage en ajoutant la balise sp=reject pour les sous-domaines dans l'enregistrement DMARC des domaines parents. Grâce à cette balise, les organisations peuvent continuer à appliquer la politique appropriée aux domaines parents tout en assurant la gouvernance de la messagerie. Par ailleurs, les fournisseurs d'accès et les destinataires des e-mails savent ainsi que tous les sous-domaines dépourvus d'enregistrement DMARC doivent être traités comme s'ils étaient rejetés.

_dmarc.domaine IN TXT v=DMARC1; p=none; sp=reject; fo=1; rua=mailto:dmarc_rua@emaildefense.proofpoint.com; ruf=mailto:dmarc_ruf@emaildefense.proofpoint.com

Éviter tout héritage accidentel pour se protéger du snowshoe spam

Une fois encore, le risque d'héritage accidentel est réel, et cette approche doit s'accompagner de précautions, mais en l'implémentant correctement, les organisations déjouent non seulement l'usurpation du sous-domaine LinkedIn. en question, mais également un éventail de menaces bien plus vaste. Tous les sous-domaines seraient alors traités de la même manière.

À titre de référence, le cas illustré à la Figure 2 a également été résolu de la même façon ; la solution est identique, quel que soit le format du sous-domaine frauduleux. Dans le cas de ce client, les 5 509 sous-domaines détectés en sept jours permettent de remonter à 41 domaines parents seulement. Comme nous avions déjà mis fin à l'usurpation de 26 de ces sous-domaines via les méthodes susmentionnées, 15 modifications DMARC simples seulement restaient encore à effectuer pour interdire ensuite toute usurpation ultérieure.

Là encore, il était impératif de faire extrêmement attention à ce qu'aucun sous-domaine légitime n'hérite accidentellement et prématurément des instructions de rejet.

Conclusion : protégez-vous du snowshoeing avec la DMARC !

L'usurpation de sous-domaines et le snowshoe spamming vont souvent de paire, mais en termes d'échelle, les cybercriminels sont passés à la vitesse supérieure. Les spécialistes de la sécurité ont prêté une attention particulière à cette première attaque de phishing sur LinkedIn signalée la semaine dernière, mais cette approche concerne pratiquement toutes les entreprises et toutes les grandes marques renommées. Face à ce type de menaces, la meilleure méthode est de loin l'implémentation soignée d'une politique DMARC et, en particulier, de l'héritage DMARC.