Le phishing (ou hameçonnage), qui consiste à leurrer le destinataire d'un message électronique pour l'inciter à cliquer sur une URL ou une pièce jointe et pouvoir infecter son ordinateur ou dérober des informations, reste une menace majeure pour les organisations. Pour convaincre les utilisateurs du bien-fondé de leurs demandes d'informations ou de transfert d'argent, les auteurs de ces menaces multiplient les techniques d'ingénierie sociale (ou piratage psychologique).

L'année dernière, des chevaux de Troie bancaires comme Dridex aux ransomware comme Locky, les plus grosses campagnes visaient essentiellement à propager des charges utiles pour une monétisation rapide. Les pertes induites continuent de s'alourdir, avec au moins 30 millions de dollars pour Dridex au seul Royaume-Uni et jusqu'à un milliard de dollars à travers le monde pour les ransomware en 2016. Dans son rapport annuel de 2016, Le facteur humain, Proofpoint étudie la façon dont les auteurs d'attaque intègrent et automatisent l'ingénierie sociale pour exploiter le facteur humain à très grande échelle.

Mais quels sont ces faux courriers si alléchants qui génèrent tant de clics ? En voici les cinq principaux.

1. Veuillez trouver ci-joint votre facture : l'exemple classique du phishing par email

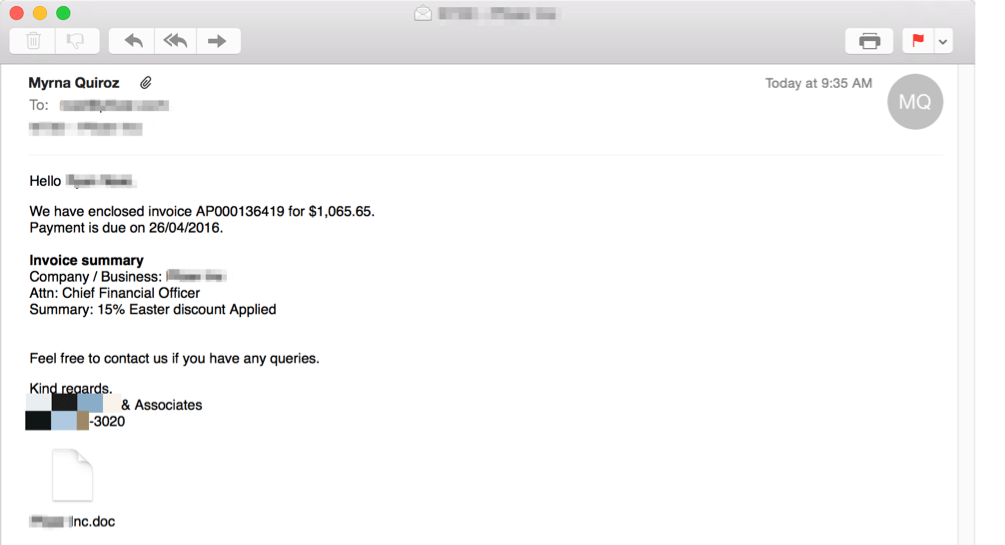

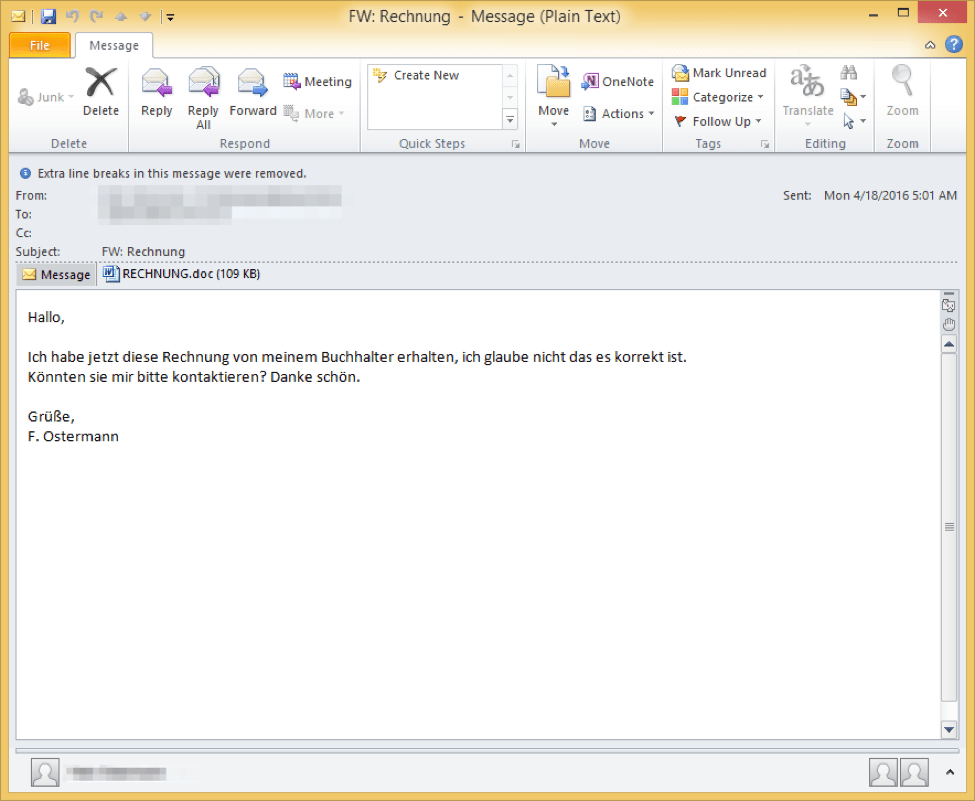

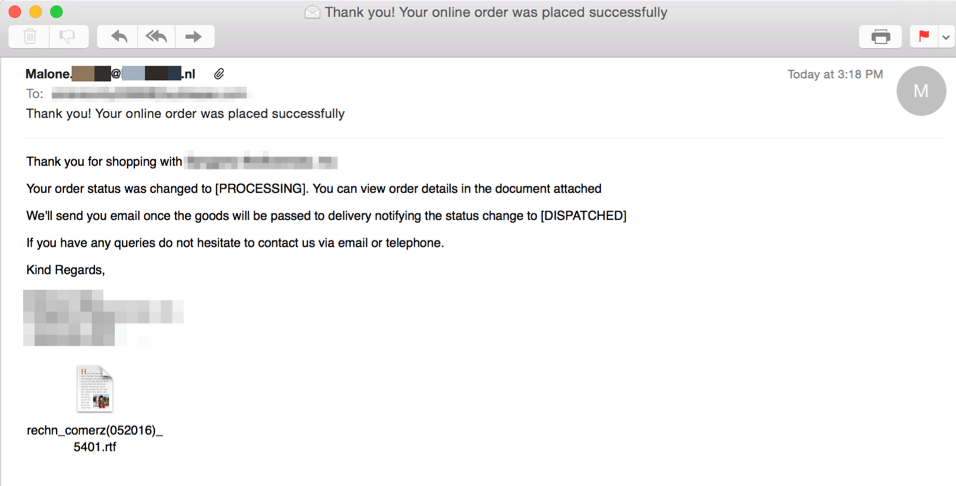

Les appâts « d'argent » sont de loin les plus prisés par les auteurs de phishing, et représentent près de la moitié des campagnes de ce type. Cette catégorie laisse entendre qu'un paiement est dû (ou sera dû) afin d'inciter le destinataire à ouvrir le message électronique et à cliquer sur la pièce jointe ou le lien qu'il contient. Dans cette catégorie, l'appât « facture » est le plus largement répandu, et semble cibler davantage encore les destinataires européens. L'appât « Votre commande » est également très courant dans cette catégorie.

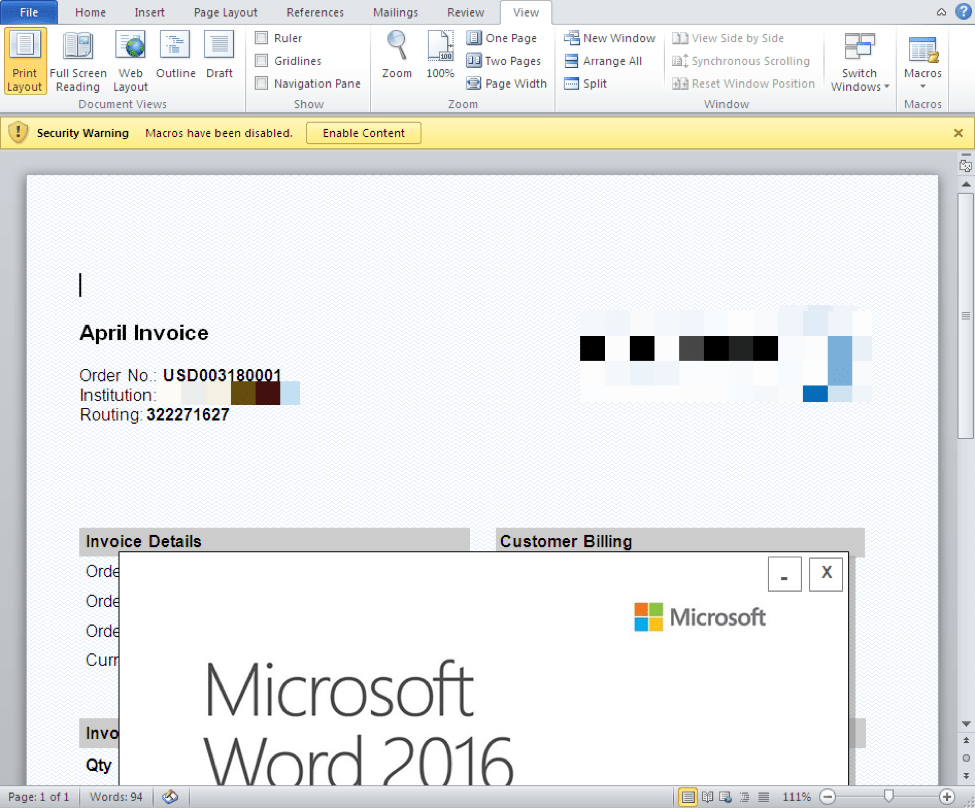

Un document est généralement joint à ces faux messages « d'argent », dans lequel du code malveillant est incorporé, souvent sous forme de macro que l'utilisateur doit activer. Lorsqu'il s'exécute, ce code télécharge et installe un logiciel malveillant, par exemple le cheval de Troie bancaire Dridex ou plus récemment, le ransomware Locky. Le ransomware Locky s'est répandu en 2016. Inexistant avant sa détection au mois de février par Proofpoint, il représentait déjà 69 % des charges utiles de logiciel malveillant au deuxième trimestre de cette année par volume de messages.

Faux e-mail avec facture, propageant un outil de téléchargement du cheval de Troie Nymaim

Document de facture joint avec macro malveillante propageant le cheval de Troie Nymaim

Faux e-mail avec facture (« rechnung » en allemand), propageant le ransomware Poshcoder

Faux e-mail « Votre commande », propageant le ransomware Locky

2. Cliquez ici pour ouvrir votre document numérisé.

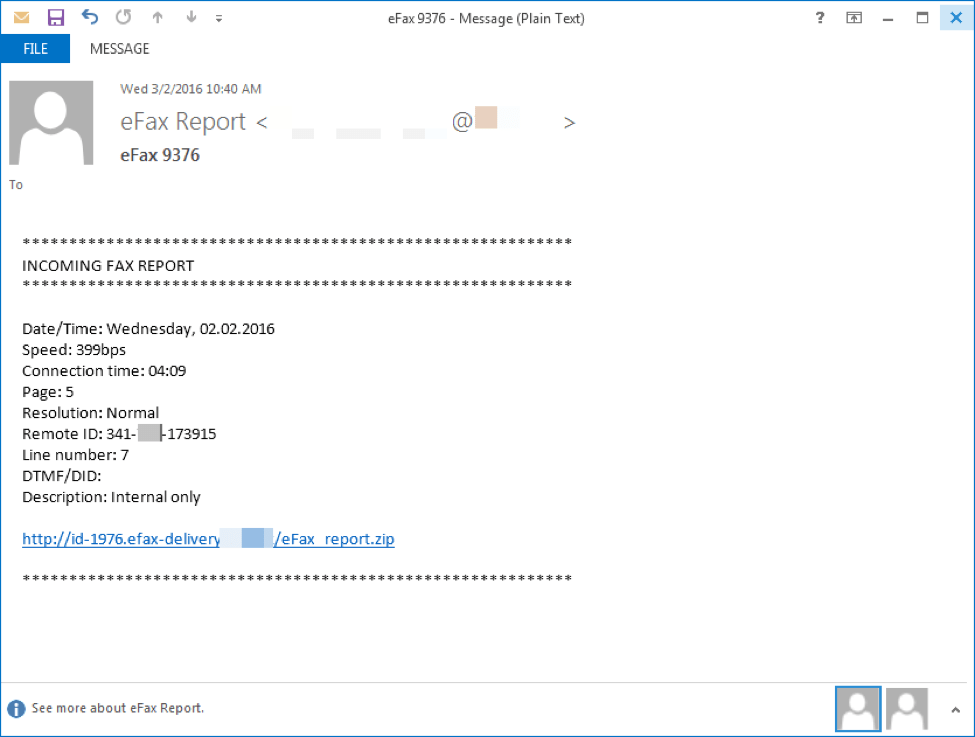

Fausses notifications de télécopie et de numérisation

Cette année encore, la deuxième catégorie de faux emails arrivant en seconde place, et représentant près d'une campagne de phishing sur dix, correspond aux notifications de télécopies électroniques et de documents numérisés. Ces appâts se caractérisent par une certaine urgence et un historique de télécopie précisant des numéros de poste et des appels, que l'on n'attribue généralement pas aux logiciels malveillants. Lors d'une journée d'activité intense, les employés ne réfléchissent pas toujours à deux fois avant de cliquer et d'ouvrir le « fax » joint ou associé à l'URL.

Fausse notification de fax, propageant le ransomware CryptoWall

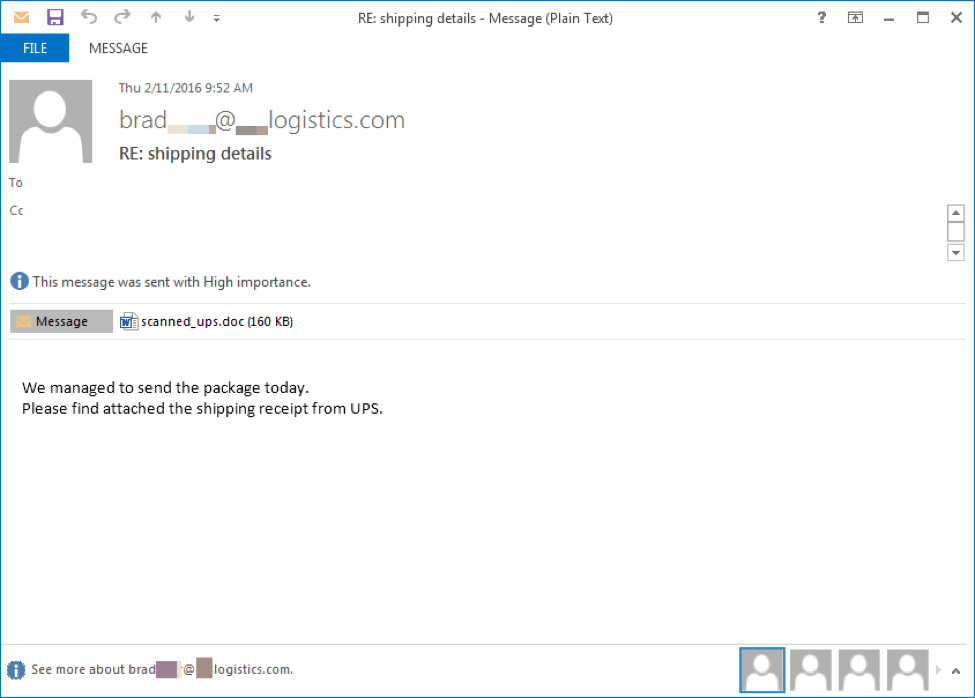

3. Votre colis a été expédié. Veuillez trouver ci-joint votre récépissé d'expédition.

Fausses notifications d'expédition et de livraison

Les fausses notifications d'expédition et de livraison restent populaires auprès des auteurs de phishing qui capitalisent sur le succès de la vente en ligne. Si certains de ces faux e-mails usurpent la marque de grands transporteurs pour rendre leur message plus convaincant, d'autres préfèrent se faire directement passer pour le fournisseur. Comme bon nombre d'entreprises choisissent de grands sites d'enchères et de commerce en ligne comme principal mode d'achat en ligne, il arrive souvent qu'un article acheté sur un site soit pourvu par un autre fournisseur, parfois inconnu de l'acheteur. Le destinataire est donc davantage enclin à ouvrir les e-mails envoyés par des « fournisseurs » auxquels il n'a pas directement acheté de produit.

Ces faux e-mails de notification d'expédition incluent généralement un document joint qui précise les « détails de livraison ». Lorsqu'il ouvre ce document, le destinataire exécute automatiquement un exploit, ou est invité à cliquer sur le bouton « Activer le contenu » pour en afficher le contenu. Dans les deux cas, l'opération provoque une tentative d'installation de logiciel malveillant dans l'ordinateur de la victime.

Fausse notification d'expédition, propageant le cheval de Troie bancaire Vawtrak

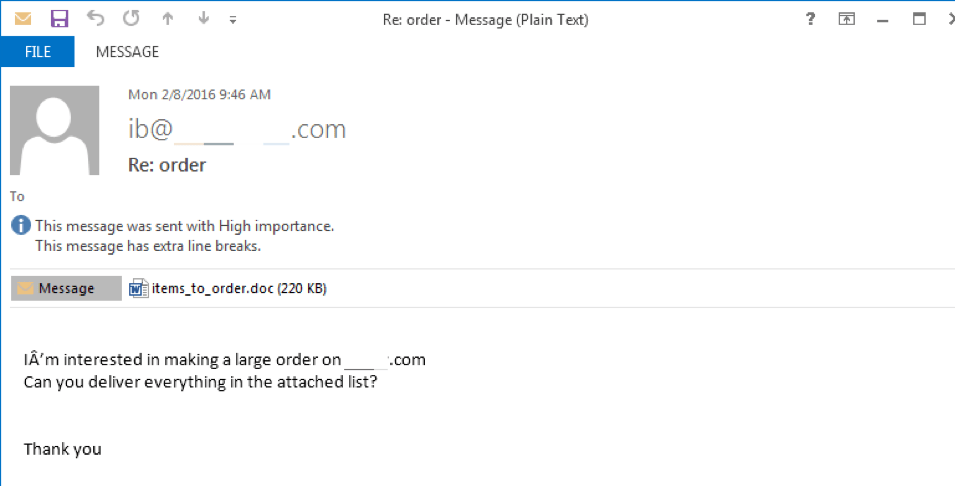

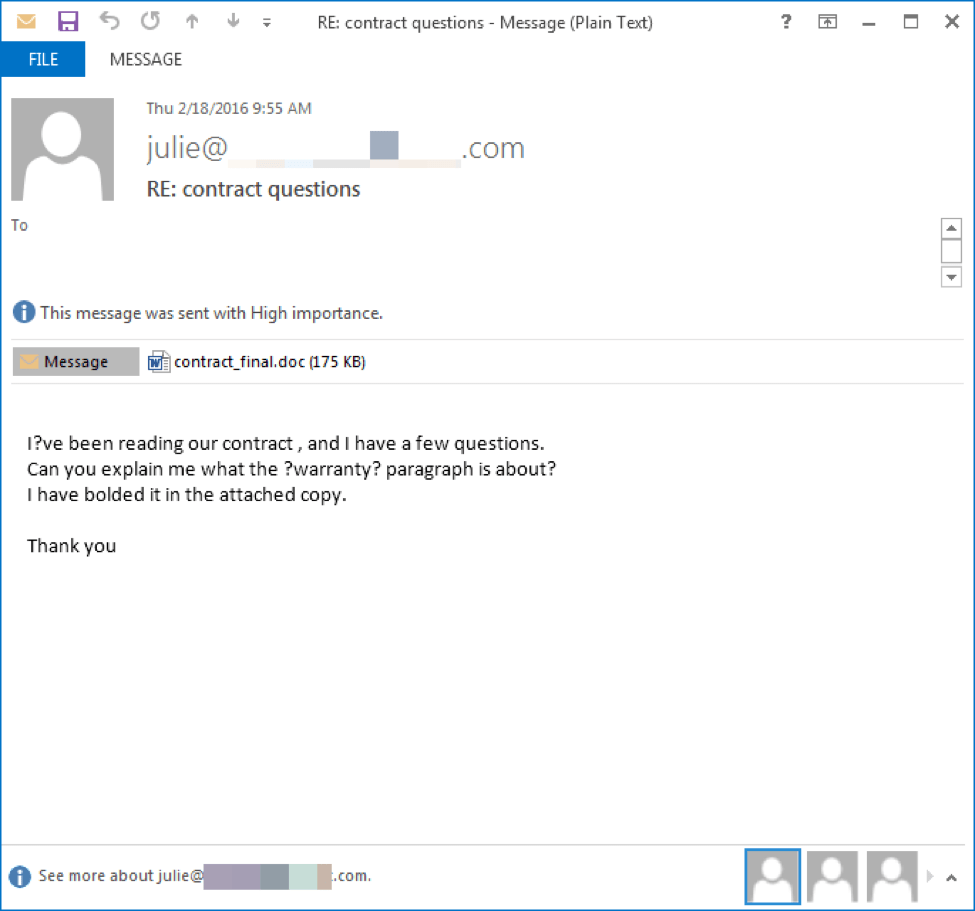

4. Je souhaite commander les articles répertoriés dans la liste ci-jointe.

Fausse transaction commerciale

Similaires aux factures et confirmations de commande par leur style et leur technique, les faux e-mails de phishing de « transaction commerciale » se distinguent en prétendant annoncer de futures ventes potentielles, par exemple à travers une demande de devis, d'entente d'import-export, de tarifs, de contrat, etc. Ces faux messages invitent généralement le destinataire à ouvrir une pièce jointe (document ou feuille de calcul) pour consulter les détails de la demande. Le message d'attaque peut ainsi rester bref et simple, mais inciter le destinataire à ouvrir le document et à exécuter le code malveillant qu'il contient.

Faux e-mail de transaction commerciale, propageant le cheval de Troie bancaire Vawtrak

Faux e-mail de transaction commerciale, propageant le cheval de Troie bancaire Vawtrak

5. Veuillez vérifier cette transaction.

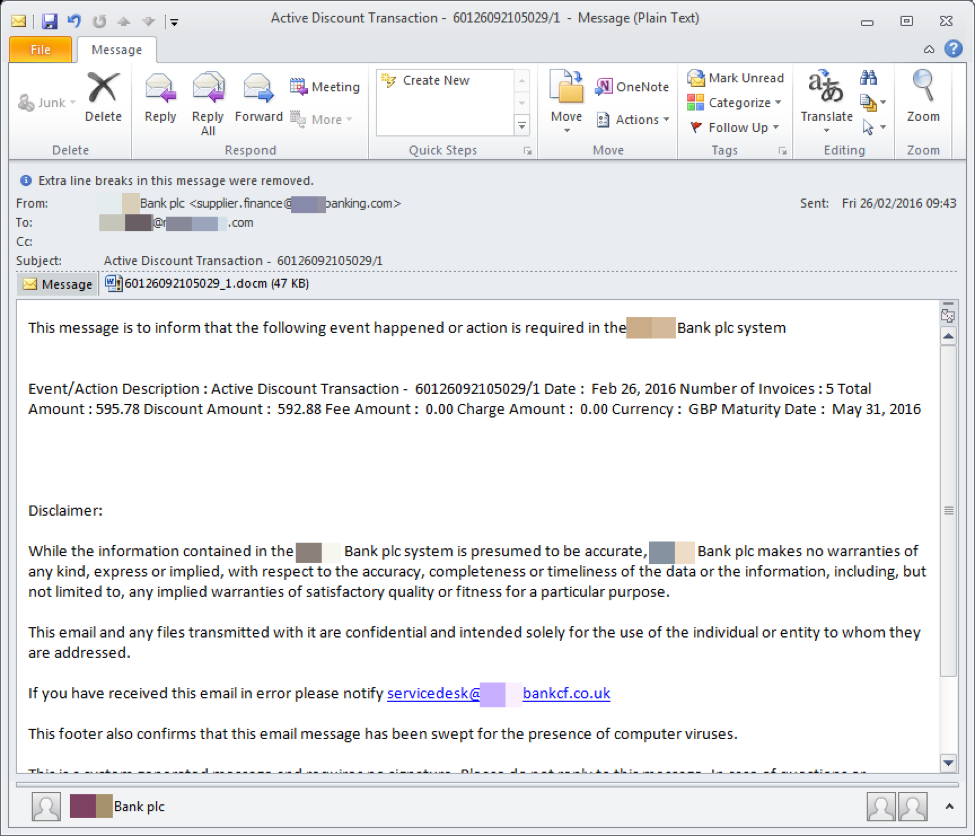

Fausses notifications de transaction financière

Éternels favoris des auteurs de campagnes de phishing, les faux e-mails de transaction financière emploient toujours un ton plus professionnel mais s'appuient désormais davantage sur les documents joints (et moins sur les URL) pour propager leur charge utile malveillante. Les e-mails de phishing de cette catégorie semblent généralement provenir d'une banque ou d'un autre établissement financier, et dupent l'utilisateur en lui annonçant un paiement électronique ou en ligne qui aura lieu dès qu'il aura vérifié ou corrigé ses informations de compte dans le document joint. Malheureusement, l'ouverture de ce document (et l'exécution de son code malveillant) conduit l'utilisateur à introduire un cheval de Troie ou un ransomware dans son propre ordinateur, et transforme le bénéficiaire présumé en victime rentable.

Faux e-mail de transaction financière, propageant le cheval de Troie bancaire Dridex

Principaux conseils pour ne pas « mordre à l'hameçon » : que faire en cas de phishing ?

Le rapport de Proofpoint sur le Facteur humain démontre que, dans chaque organisation, un utilisateur au moins cliquera sur un message électronique malveillant. Pour protéger votre entreprise, vos utilisateurs et vos données contre les toutes dernières attaques, voici nos conseils :

- Face au volume considérable d'attaques propagées par les e-mails, investissez dans une solution de passerelle de messagerie capable de détecter les attaques avancées et celles qui n'impliquent pas de logiciel malveillant et d'y échapper. Cette mesure permet de réduire le nombre de menaces parvenant jusqu'au réseau. Dès qu'ils sont dans le réseau, il peut être plus difficile de détecter les logiciels et le trafic malveillants et de les distinguer du trafic légitime.

- N'autorisez jamais la livraison de messages électroniques avec pièce jointe incluant du code exécutable. De même, n'autorisez pas vos employés à partager du code par e-mail. Adoptez des règles simples, qui vont bloquer les pièces jointes avec extension .exe ou .js et empêcher toute intrusion d'exploits manifestement malveillants dans votre environnement.

- Pour cibler votre entreprise et vos collègues, les auteurs d'attaques multiplient les méthodes ; déployez des solutions de sécurité capables d'établir des corrélations entre les activités et les vecteurs de menaces. Vous serez ainsi mieux renseigné sur les attaques, et davantage en mesure de résoudre les problèmes, de bloquer les attaques à venir et de détecter plus facilement celles qui passent à travers les mailles du filet.