Présentation : quel type de phishing aujourd'hui en France ?

Pays important en termes de services publics, d’entreprises et de population, la France est depuis longtemps la cible de divers types de cybercriminalité. D’ailleurs les chercheurs de Proofpoint ont récemment surveillé un certain nombre de menaces, propagées via e-mails et kits d’exploitation, qui visaient des organismes français, qui, à titre de comparaison, sont rarement la cible d’attaques dans d’autres pays. Ces menaces sont notamment des chevaux de Troie bancaires tels que Gootkit et Citadel/Atmos ainsi que divers procédés de phishing s’attaquant aux identifiants de connexion à des sites web d’organismes publics, d’établissements bancaires en ligne ou d’opérateurs Télécoms. Par ailleurs, la prévalence de la langue française à travers le monde a permis à ces pièges français de devenir des outils polyvalents capables de viser des zones francophones comme la Belgique, la Suisse et le Canada.

Analyse des menaces de phishing en France

Chevaux de Troie bancaires : attaque Gootkit via Microsoft Office

Gootkit est un cheval de Troie bancaire qui utilise les injections Web pour usurper les identifiants des utilisateurs infectés. Il peut également dérober des informations financières sensibles via la messagerie de la victime.

Gootkit a principalement été repéré lors d’attaques ciblant la France, l’Allemagne, l’Italie et le Canada, mais il a aussi parfois été diffusé avec des injections Web auprès de banques britanniques et polonaises. Après sa découverte initiale en juillet 2014, plusieurs chercheurs ont relevé des similarités entre les injections de Gootkit et celles utilisées par le cheval de Troie bancaire Zeus.

Les pirates propagent Gootkit aussi bien via des kits d’exploitation que par e-mail. La propagation par e-mail s’effectue principalement via des documents malveillants en pièces jointes contenant des macros ou des objets OLE exécutables.

Dans les deux cas, le logiciel malveillant, une fois exécuté, lance un processus explorer.exe ou svchost.exe et procède à l’injection. Il télécharge ensuite des composants supplémentaires via HTTPS sur le port 80. Gootkit injecte également du code dans les navigateurs afin de réaliser des attaques de type MITB (« man-in-the-browser »).

Outre les injections MITB, Gootkit utilise un filtre pour récupérer des informations sensibles dans les e-mails. Voici un exemple de filtre d’une instance de Gootkit :

emailfilter":[{"from":"*paypal*","to":"","subject":"","body":""},{"from":"*chase*","to":"","subject":"","body":""}]}

Les injections Gootkit ciblent la liste suivante de processus :

- explorer.exe

- safari.exe

- chrome.exe

- opera.exe

- iexplore.exe

- lsass.exe

- mozilla.exe

- firefox.exe

- firef.exe

- maxthon.exe

- msmsgs.exe

- myie.exe

- avant.exe

- navigator.exe

- thebat.exe

- outlook.exe

- msimn.exe

- thunderbird.exe

- iron.exe

- dragon.exe

- epic.exe

- seamonkey.exe

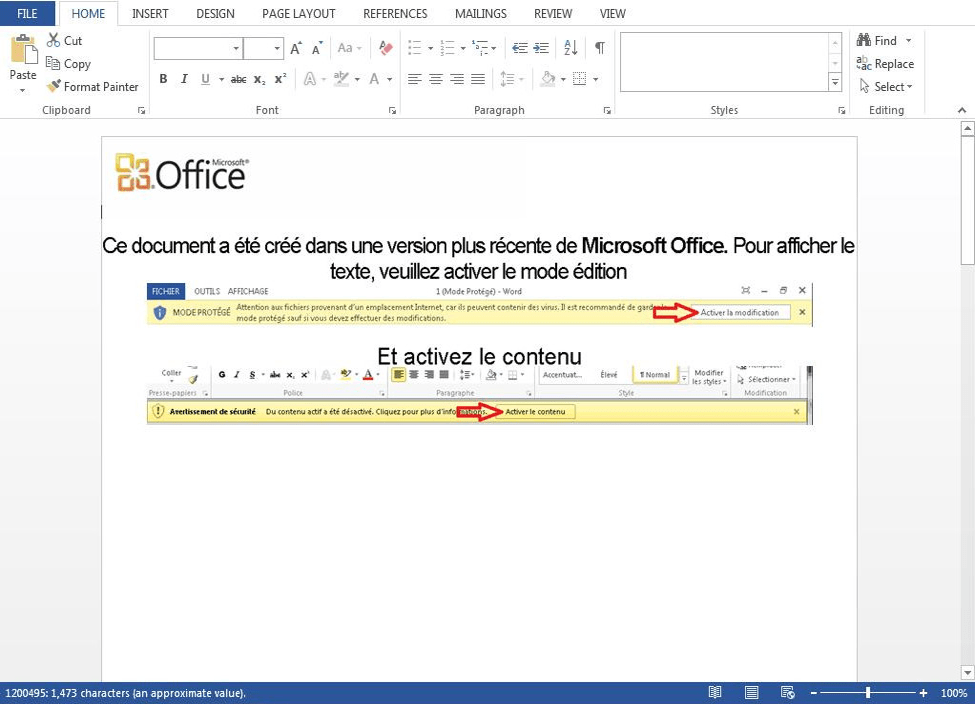

Une campagne en particulier, détectée le 13 décembre, visait des cibles françaises, belges et italiennes, à l’aide du document frauduleux suivant, rédigé en français :

Figure 1 : document Gootkit frauduleux en français avec macros intégrées

Ce leurre est un document Microsoft Word dont l’en-tête explique qu’il a été créé dans une « version plus récente de Microsoft Office ». Tout comme le bouton Enable Content (Activer le contenu) dans les versions anglaises de Word, le bouton Activer la modification déclenche l’exécution d’une macro malveillante qui télécharge Gootkit.

D’autres campagnes similaires ont également utilisé des leurres rédigés en français pour la diffusion de Gootkit, avec un ciblage mondial cette fois, permettant son extension hors de France et son application à de nombreux pays et citoyens francophones à l’étranger.

Attaque Dridex - cheval de troie bancaire

Le cheval de Troie bancaire Dridex reste également actif dans des campagnes régionales à travers l’Europe, et notamment la France. En 2015, Dridex était l’un des plus présents parmi les logiciels malveillants exploitant la messagerie ; il a ciblé presque exclusivement la France au mois de juillet 2015, pour ressurgir ensuite au travers d’attaques plus précises, de moindre envergure, au deuxième semestre 2016. Dridex botnet ID 120 vise généralement les intérêts français, britanniques et irlandais.

Une récente campagne incluait des messages accompagnés de fichiers joints portant des noms tels que « statement 52694.doc » ou « customer info 87859.doc » (chiffres aléatoires). Ces pièces jointes sont des documents Microsoft Word contenant des macros qui, une fois activées, téléchargent cette instance du cheval de Troie bancaire Dridex.

Attaques Citadel et Atmos - cheval de troie bancaire

Citadel est un cheval de Troie bancaire relativement ancien, découvert pour la première fois en 2011 et descendant du cheval de Troie bancaire Zeus. Comme Gootkit, on a souvent observé Citadel visant des intérêts français. En 2016, une nouvelle variante nommée Atmos a fait son apparition. Citadel et Atmos s’attaquent tous deux à des données financières via des injections Web issues de Zeus, mais ils dérobent également des informations personnelles.

Dans une campagne de novembre 2016, les chercheurs de Proofpoint ont examiné une instance de Citadel s’intéressant aux mots clés et aux extensions de fichiers en lien avec :

- les distributeurs automatiques de billets et les logiciels et transactions SWIFT,

- les logiciels de comptabilité,

- les devises électroniques,

- les jeux.

Les e-mails envoyés dans le cadre de cette campagne étaient rédigés en français et contenaient des URL renvoyant vers des scripts .vbs compressés en RAR qui installaient Citadel.

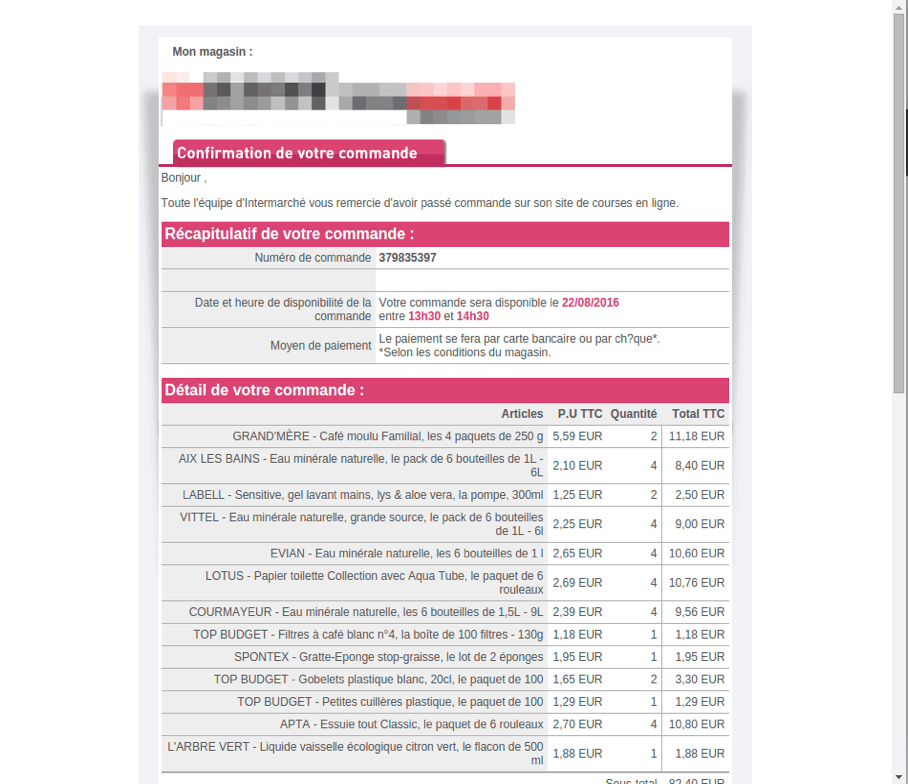

Dans une autre campagne Citadel/Atmos, les pirates ajoutaient en pièce jointe une fausse confirmation de commande HTML (Figure 2) d’un supermarché français en ligne, incluse dans une archive auto-extractible. Une fois ouverte par les destinataires, l’archive apparaît dans une fenêtre de navigateur. Une fois fermée, un fichier vbs déclaré dans l’archive SFX se lance et installe le logiciel malveillant.

Figure 2 : fausse confirmation de commande d’un supermarché français en ligne

Kits d’exploitation - LatentBot/Graybeard

Le trafic de kits d’exploitation a considérablement chuté en 2016. Certains kits restent toutefois actifs, notamment une instance du kit RIG dirigée vers des cibles françaises. Les chercheurs de Proofpoint ont observé que RIG installait SmokeLoader sur des PC vulnérables, qui, à leur tour, installaient Pony Loader. Les charges utiles finales diffusées par Pony dans ce cas étaient LatentBot (aussi nommé Graybeard) et le logiciel de contrôle à distance TeamViewer.

LatentBot est un cheval de Troie capable de prendre le contrôle de systèmes infectés, dérober des données, surveiller à distance l’activité d’un système et corrompre des disques durs infectés. Il est également assez difficile à détecter car il ne laisse derrière lui que peu d’indicateurs de compromission, voire aucun.

Attaques de phishing sur les banques et les sites gouvernementaux français

Le phishing des identifiants de connexion est un type d’attaque courant. En France, comme ailleurs, les pirates informatiques exploitent souvent l’image d’entreprises et d’entités renommées en copiant leur site Web et en usurpant leur identité de marque afin d’extorquer des informations spécifiques de leurs victimes. Ces dernières sont souvent attirées vers ces sites de phishing par le biais d’e-mails convaincants qui comportent des URL, affichent une identité de marque usurpée et des appels à l’action persuasifs. Les attaques de phishing ciblent une vaste palette d’informations personnelles et financières, notamment :

- identifiants de connexion aux sites bancaires en ligne,

- identifiants de connexion aux sites de télécommunication et de messagerie Web,

- données personnelles médicales et financières, notamment données fiscales.

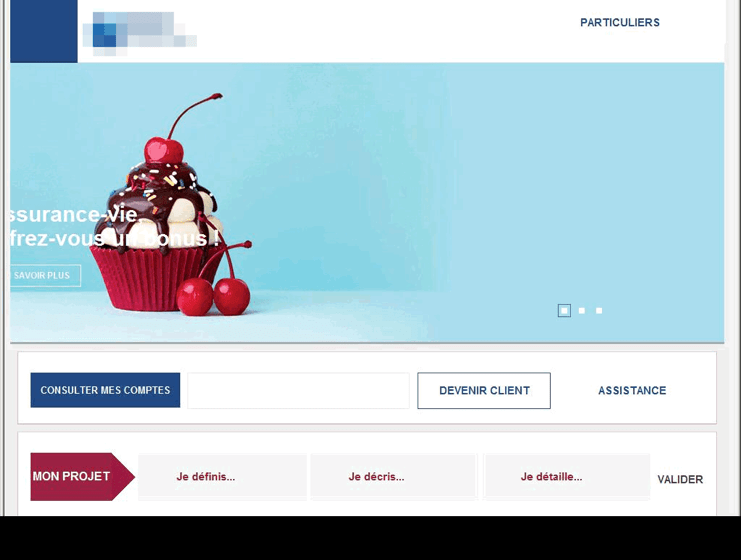

Les identifiants de connexion bancaire constituent bien évidemment une cible fréquente des escrocs pratiquant le phishing.

La Figure 3 montre une version frauduleuse d’un site bancaire français en ligne conçu pour dérober les identifiants de connexion des victimes.

Figure 3 : faux site bancaire français en ligne

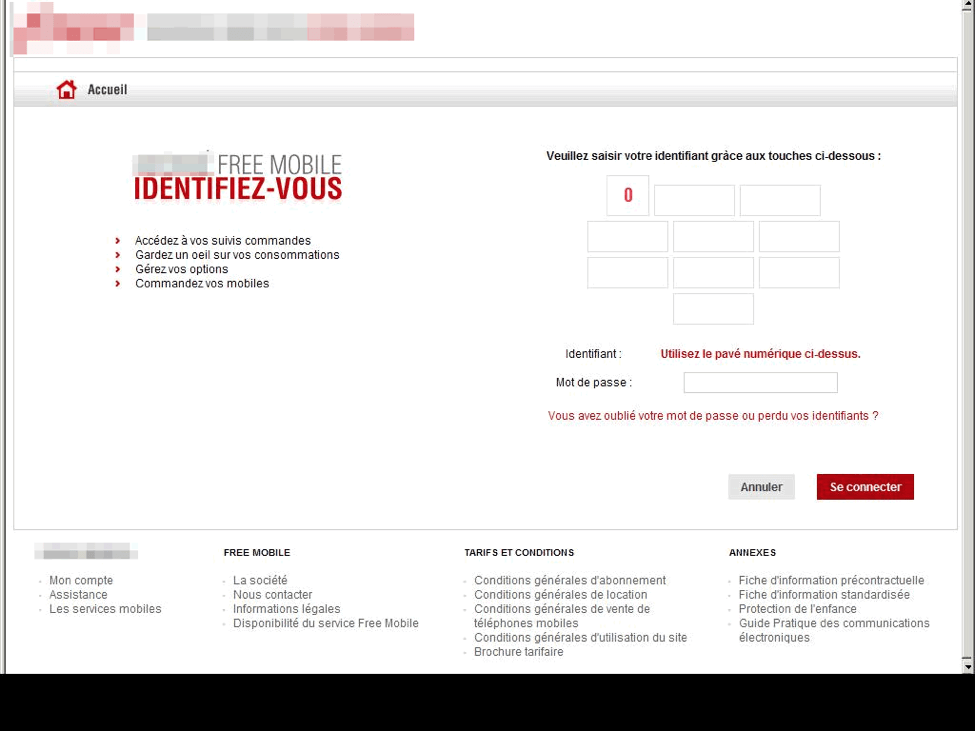

Les chercheurs de Proofpoint ont également observé des attaques de phishing visant des comptes de sites de télécommunications. Une campagne de ce type utilise des e-mails indésirables pour attirer les victimes sur des sites Web de phishing et ainsi récupérer leurs identifiants de connexion à divers sites d’opérateurs de télécommunications. Les e-mails de phishing s’appuient sur des pièces jointes HTML comportant des liens qui renvoient vers l’URL de la fausse page de connexion au compte du site de télécommunications ; ils peuvent aussi inclure un lien renvoyant directement vers l’URL de la page de phishing.

Lorsque l’utilisateur saisit ses identifiants sur la page de connexion frauduleuse, ces données peuvent être directement envoyées à un site externe contrôlé par le pirate, enregistrées dans un fichier texte sur le même serveur. Le pirate pourra alors ultérieurement les récupérer ou les envoyer à une adresse e-mail qui lui appartient. Le site de phishing redirige fréquemment vers la page réelle de connexion, qui indique alors que l’identification a échoué. La victime saisit alors à nouveau ses identifiants de connexion sur le site légitime, sans réaliser qu’ils ont été compromis (Fig. 4).

Figure 4 : site de phishing imitant celui d’un opérateur de télécommunications

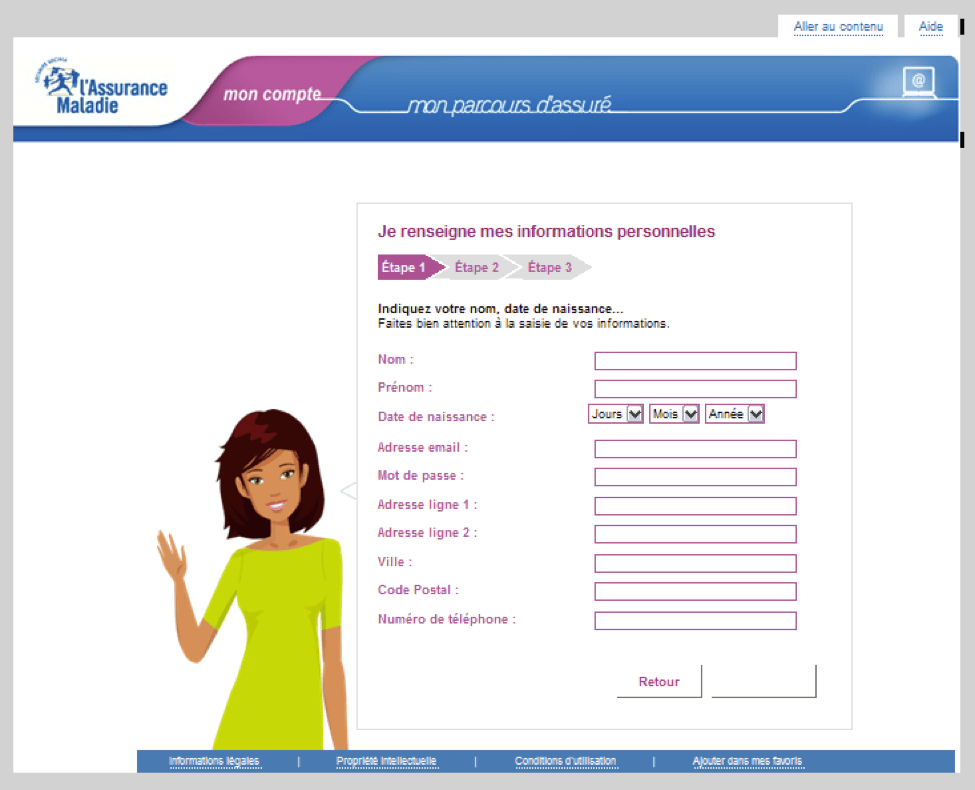

Phishing sur Ameli.fr

Les attaques de phishing s’étendent toutefois bien au-delà des tentatives de vol des identifiants de messagerie Web et de sites bancaires en ligne. Les procédés appliqués aux sites de santé ou d’assurance santé en particulier constituent des outils efficaces pour s’emparer de diverses données personnelles et financières très précieuses. C’est le cas d’Ameli.fr où les attaques de phishing dont il est la cible portent sur des tentatives de vol d’informations personnelles des victimes par le biais de fausses notifications de remboursement via ce site. Dans cette attaque spécifique, le pirate crée de fausses pages Ameli.fr et les héberge sur un serveur compromis, puis intègre l’URL de cette page dans un e-mail de phishing. Les messages utilisent fréquemment, mais pas exclusivement, un « avertissement de paiement » frauduleux qui informe le destinataire qu’il doit mettre à jour ses informations. La page de connexion comporte des éléments graphiques, marketing et d’identité très similaires à ceux de la vraie page Ameli.fr.

Figure 5 : fausse page Ameli.fr

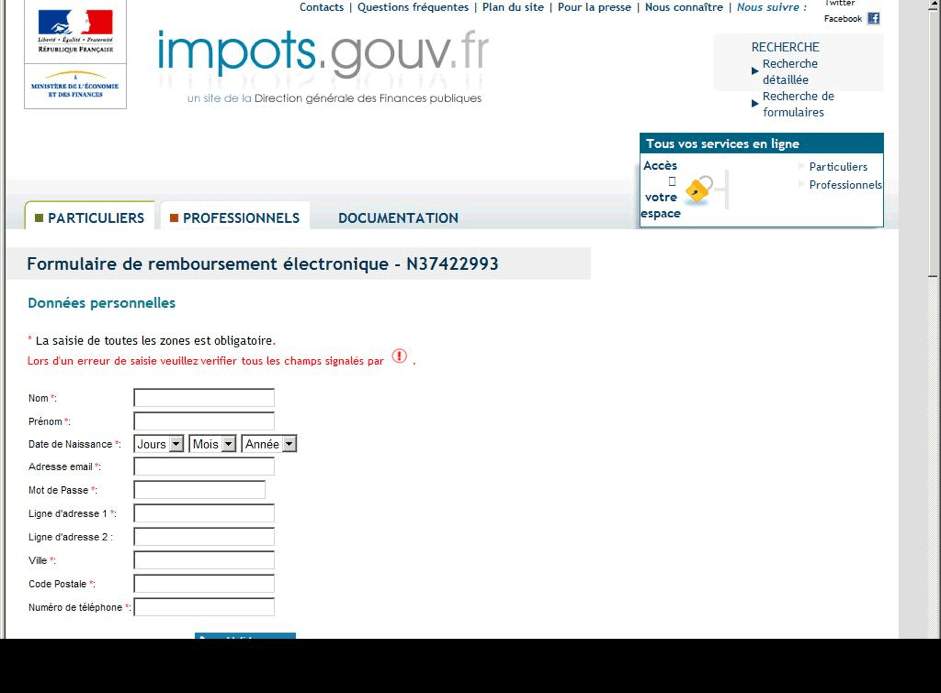

Phishing sur impôts.gouv.fr

D’autres sites publics français tels que les services fiscaux (impots.gouv.fr) sont également des cibles particulièrement prisées des pirates. Les pièges utilisés en phishing et reprenant le thème graphique du site des impôts et des services publics peuvent générer davantage de réponses ; ils exploitent en effet la « marque » du service public national ou local. Le faux site illustré à la Figure 6 demande à la victime son nom d’utilisateur et son mot de passe afin de procéder à un remboursement d’impôts. Pour pouvoir recevoir ce remboursement, le site explique que les utilisateurs doivent saisir leur numéro de carte bancaire. Il s’empare ainsi simultanément des identifiants de connexion et du numéro de carte bancaire. Ce site recueille ainsi par là même des informations bancaires.

Figure 6 : site de phishing frauduleux imitant celui du service des impôts français

Cette menace de phishing qui maquille ses fausses pages à l’image des sites de services publics ne concerne pas uniquement la France ; les réponses étaient différentes d’un pays à l’autre, voire d’un organisme local ou régional à un autre. Le gouvernement britannique, via le centre NCSC récemment créé (National Cyber Security Centre), fournit un exemple potentiel d’une réponse active à ce défi. Il transmet en effet des recommandations claires à ses agences afin d’éviter le phishing des consommateurs et de le bloquer.

Conclusion : la place du phishing dans le paysage françai

Les tentatives et les attaques de phishing avec des chevaux de Troie bancaires ne sont ni nouvelles ni uniques dans le paysage français des menaces. Entreprises et particuliers dans le monde entier doivent lutter quotidiennement contre ces menaces. En France toutefois, ainsi que dans d’autres régions francophones, entreprises et citoyens rencontrent souvent des logiciels malveillants peu fréquents dans d’autres parties du monde et doivent faire face à un phishing sophistiqué des identifiants qui s’intéresse à des services publics spécifiques.

Nombre de ces attaques sévissent depuis des années, ce qui laisse supposer que les pirates continuent de trouver des ruses efficaces et de récolter des résultats financiers. Il est donc important de chercher à améliorer les cyberdéfenses et surtout de mieux sensibiliser au cybercrime.

Sur l’année 2016, de nombreuses autorités gouvernementales européennes (par exemple au Royaume-Uni et aux Pays-Bas) ont mené diverses initiatives autour de la cybersécurité, notamment l’adoption de l’authentification DMARC (Domain-based Message Authentication Reporting and Conformance), afin de sécuriser les communications par e-mail avec leurs citoyens. Au vu du succès de l’HMRC, l’administration fiscale britannique, les autorités françaises devraient envisager ce type d'initiatives.