La piattaforma di protezione contro le minacce Proofpoint Aegis sfrutta i nostri dati, i nostri rilevamenti e le nostre ricerche per fornire informazioni fruibili che offrono un quadro completo delle minacce a cui è esposta la tua azienda e i modi più efficaci per difenderti.

Nei precedenti articoli del blog, ci siamo concentrati sulle informazioni fruibili e su ciò che puoi fare per migliora il tuo livello di sicurezza. Abbiamo parlato dei rischi legati agli utenti, dei rischi originali e dei rischi di violazione dell’email aziendale (BEC, Business Email Compromise). Inoltre, abbiamo spiegato perché è fondamentale avere un contesto adeguato.

In questo articolo, prendiamo in esame un tipo di minaccia già molto diffusa: gli attacchi di phishing tramite telefonate (TOAD, Telephone-Oriented Attack Delivery). Spieghiamo inoltre come Proofpoint rileva queste minacce e parliamo del valore della segnalazione degli attacchi TOAD grazie alle informazioni fruibili nella dashboard di Proofpoint Targeted Attack Protection (TAP).

Cos’è un attacco TOAD?

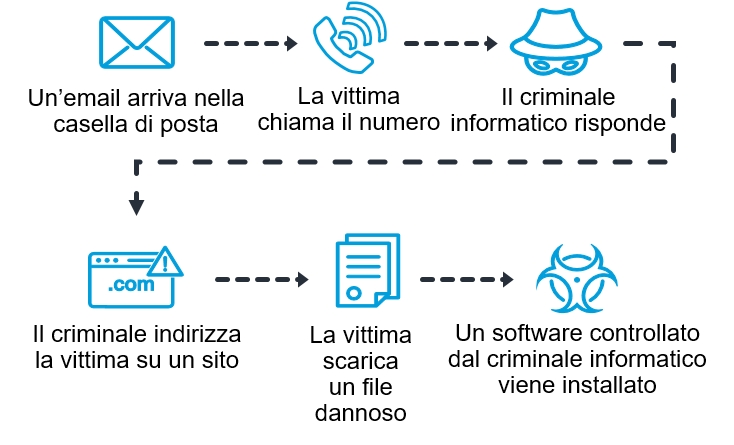

Un attacco TOAD è una forma relativamente nuova di attacco di phishing che combina tecniche di phishing vocale e tramite email. I criminali informatici i cercano di indurre gli utenti a rivelare informazioni sensibili per telefono, come le credenziali di accesso o i dati finanziari, spacciandosi per un'autorità fidata. Parlano al telefono con la vittima fingendo di essere un rappresentante di un'azienda o di un'organizzazione rispettabile. Quindi, inviano alla vittima un'email che contiene un link o un allegato dannoso.

Tecnica di attacco TOAD

Ciò che rende gli attacchi TOAD particolarmente pericolosi ed efficaci è l'uso di tattiche di social engineering da parte dei criminali informatici per stabilire una relazione di fiducia con le vittime e sembrare credibili. Fingendo di rappresentare un'entità affidabile, il criminale informatico cerca di eludere molte delle difese normalmente adottate dalle aziende per proteggersi dagli attacchi di phishing.

Come rileva gli attacchi TOAD Proofpoint?

In Proofpoint siamo consapevoli dell'importanza di proteggere i nostri clienti dalla crescente minaccia degli attacchi TOAD. Per questo motivo abbiamo sviluppato una threat intelligence avanzata e un machine learning in grado di rilevare gli attacchi di phishing TOAD e impedirne il successo.

Proofpoint Aegis analizza i dati provenienti da varie fonti, tra cui email, rete e cloud, per identificare gli indicatori di violazione generali. Inoltre, il nostro motore di intelligenza artificiale Supernova si basa su algoritmi di machine learning per analizzare i contenuti delle email e identificare i comportamenti sospetti che possono indicare un attacco TOAD in corso. Queste due soluzioni collaborano per bloccare le email e gli URL dannosi associati agli attacchi TOAD non appena vengono ricevuti.

Informazioni

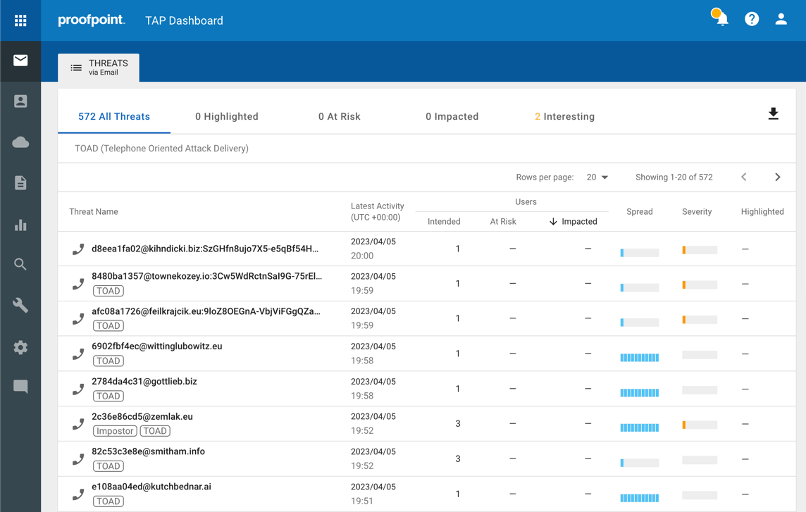

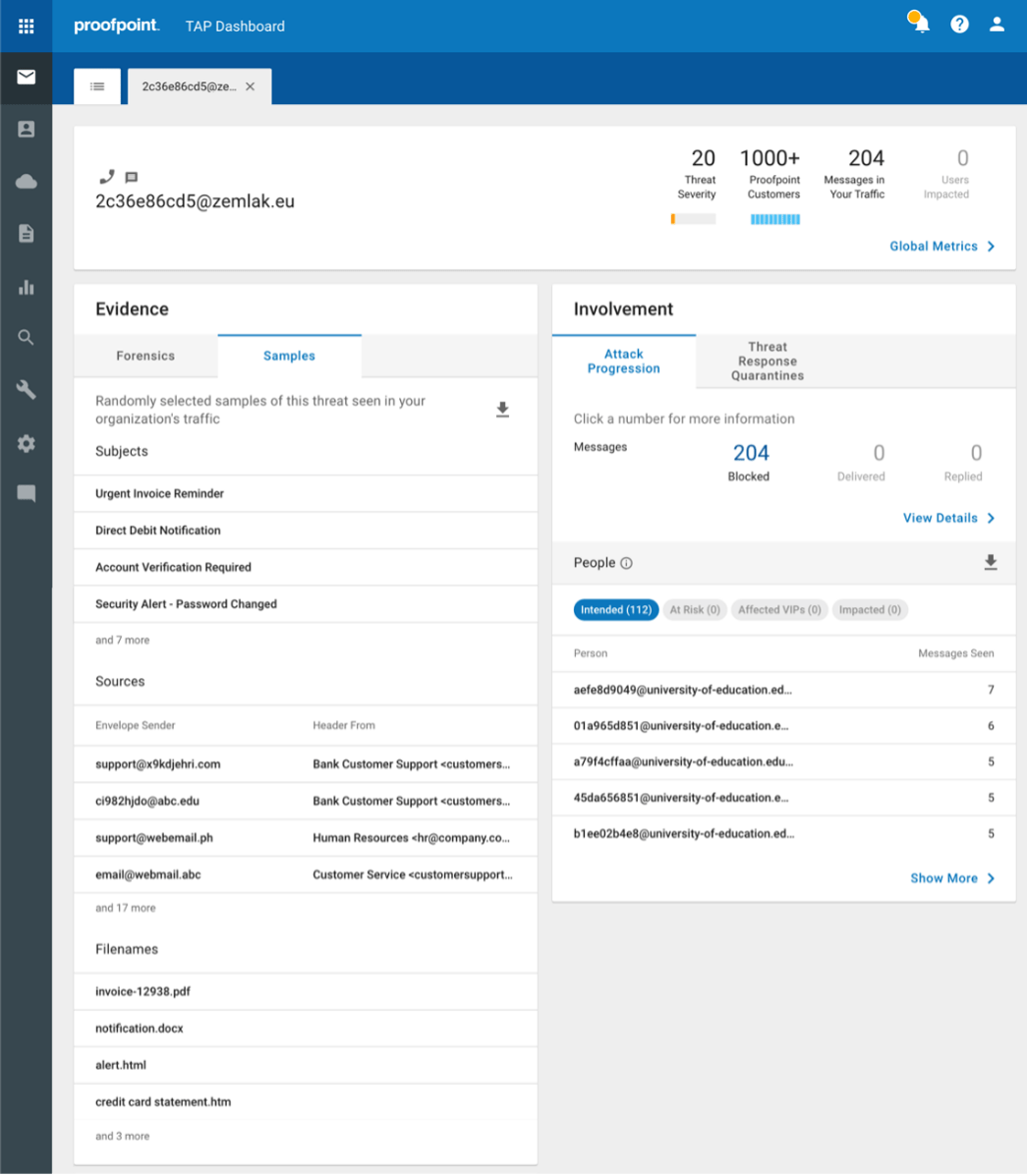

Segnalando gli attacchi TOAD grazie alle informazioni fruibili della dashboard di Proofpoint TAP, i nostri clienti possono ottenere informazioni preziose sul panorama delle minacce e rimanere un passo avanti rispetto ai criminali informatici. La dashboard fornisce visibilità in tempo reale sul numero e sul tipo di attacchi TOAD rilevati. Offre inoltre informazioni dettagliate sulle tattiche, le tecniche e le procedure utilizzate dai criminali informatici.

Segnalazioni di minacce TOAD nella dashboard Threat Insight di Proofpoint TAP

Dettagli delle minacce TOAD nella dashboard di Proofpoint TAP

Controlli mirati

Proofpoint Aegis fornisce controlli mirati per aiutare le aziende a concentrarsi su particolari azioni e a valutarne l'impatto sulle prestazioni. Questa funzionalità può rivelarsi utile quando si cerca di perfezionare le misure di sicurezza informatica o di identificare le aree che richiedono maggiore attenzione.

Ecco alcuni esempi di azioni che puoi intraprendere con dei controlli mirati:

- Blocco delle chiamate. Blocca le chiamate provenienti da numeri notoriamente dannosi o invia messaggi di avvertimento ai collaboratori che ricevono chiamate sospette.

- Filtraggio delle email. Utilizza i report sull’efficacia per valutare l’efficacia con cui la tua soluzione di filtraggio dell’email blocca le minacce TOAD. Se noti che un numero elevato di queste minacce TOAD riesce a passare, puoi modificare le impostazioni di filtraggio delle email o aggiungere ulteriori livelli di protezione.

- Formazione degli utenti. I nostri report Very Attacked People™ possono aiutarti a valutare l’efficacia delle tue iniziative di formazione degli utenti. I report ti aiutano anche a identificare le persone che potrebbero richiedere un’ulteriore formazione di sensibilizzazione alla sicurezza informatica.

Valore

Gli attacchi di phishing TOAD sono una minaccia crescente e particolarmente grave. È quindi essenziale disporre degli strumenti giusti per rilevarli e prevenirli. Utilizzando la dashboard Proofpoint TAP per tracciare e segnalare gli attacchi TOAD, la tua azienda può comprendere meglio i rischi ad essi associati. Questo, a sua volta, può aiutarti a sviluppare strategie più efficaci per evitare che gli utenti cadano vittime di questo tipo di attacchi.

La dashboard di Proofpoint TAP ti permette di monitorare l'efficacia dei controlli di sicurezza esistenti e prendere decisioni informate su quali misure di protezione rafforzare. La dashboard può anche aiutare la tua azienda a soddisfare i requisiti di conformità e a fornire prove di due diligence in caso di un incidente di sicurezza.

Per saperne di più sui rischi digitali specifici per la tua azienda

Se desideri conoscere le principali minacce digitali per la tua azienda, contattaci per effettuare gratuitamente una valutazione rapida dei rischi legati all’email. Uno dei nostri esperti di sicurezza può aiutarti a identificare alcune delle minacce digitali più significative a cui la tua azienda è esposta - come i rischi legati ai domini, e mostrarti come mitigarle.

Scopri di più sulla dashboard Threat Insight e sulle informazioni fruibili di Proofpoint TAP.