La serie “La neutralizzazione degli attacchi informatici del mese” prende in esame le tattiche in costante evoluzione dei criminali informatici di oggi e come Proofpoint aiuta le aziende a rafforzare le loro difese dell’email per proteggere i collaboratori contro le minacce emergenti attuali.

Lo scenario: una porta sicura che conduce a una stanza pericolosa

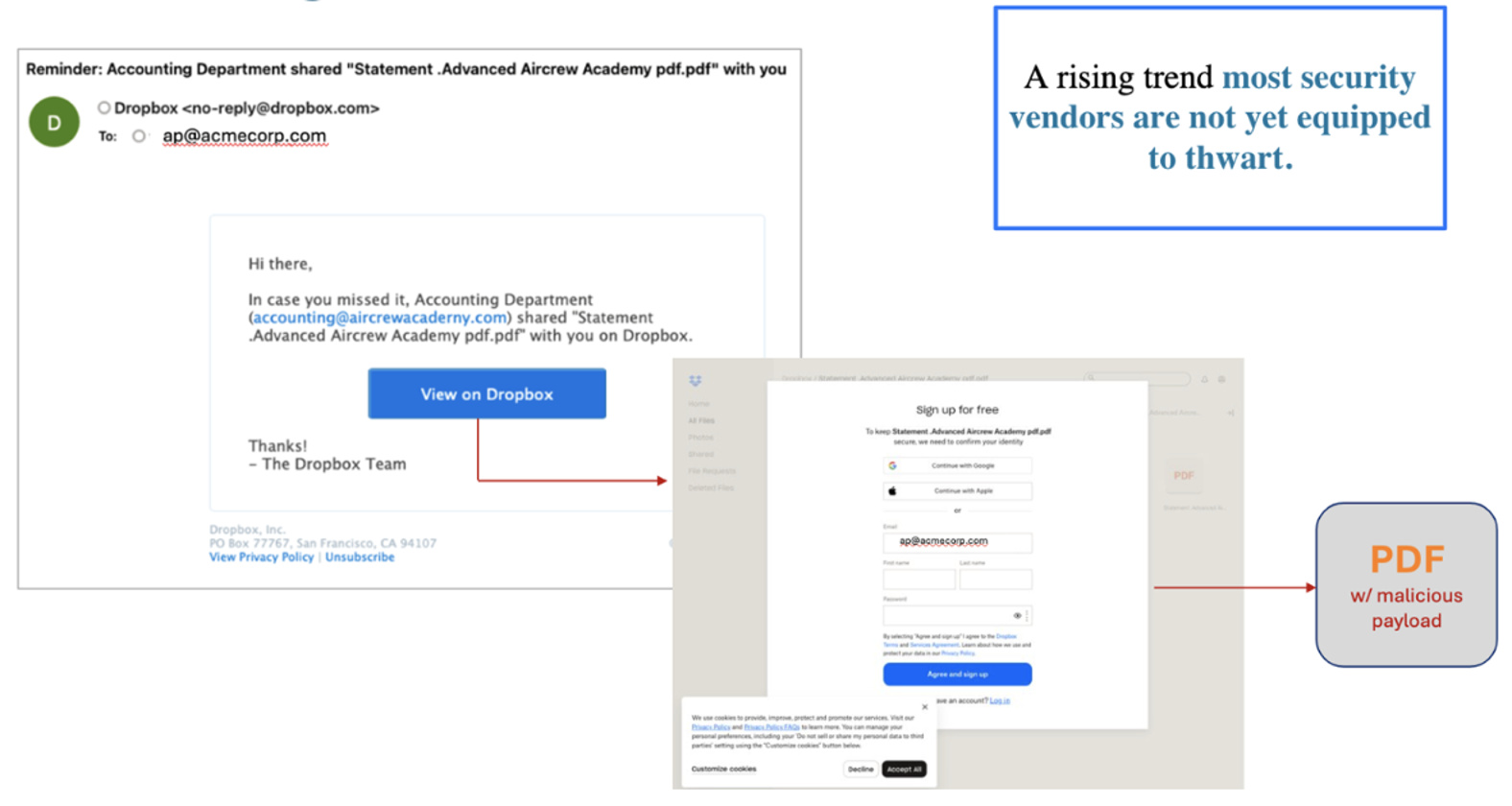

Tutto inizia con un'email che sembra ordinaria. Ricevi una notifica che sembra provenire da un servizio attendibile, in questo esempio, diciamo Dropbox. L'email ti informa che un collega ha condiviso un file sicuro, come una fattura o un foglio di calcolo intitolato "Risultati Q3", e fornisce un link per visualizzarlo. Il collegamento stesso rimanda a un URL Dropbox legittimo. Non c'è alcun malware allegato all'email. A qualsiasi filtro standard di sicurezza dell’email, questo messaggio sembra inoffensivo.

Quando fai clic sul link, vieni indirizzato a una pagina di accesso Dropbox. Potresti dover prima interagire con un modulo CAPTCHA prima per dimostrare di essere un essere umano. Una volta effettuato l'accesso all'applicazione, devi fare clic su un allegato in formato PDF che contiene un link dannoso.

Questo insieme di URL a più livelli è una tattica nota come minaccia di autenticazione URL a URL (U2U). La sua popolarità è in aumento perché per la maggior parte delle soluzioni di sicurezza è molto difficile bloccarla. Esaminiamo più da vicino come funziona questa minaccia e perché è così difficile bloccarla.

L’obiettivo finale: evasione e infezione

I criminali informatici che utilizzano queste tecniche di attacco a più livelli per nascondere un payload dannoso in profondità tra una serie di clic sugli URL hanno due obiettivi:

- Navigazione difficile. I diversi livelli di gateway, tra cui CAPTCHA e schermate di accesso, rendono estremamente difficile per le soluzioni di sicurezza raggiungere il payload finale.

- Distribuzione del malware. Una volta che si è autenticato, l'utente viene reindirizzato verso un secondo URL che distribuisce il payload dannoso, spesso un documento pericoloso.

Figura 1. Esempio di una minaccia URL a URL.

La sfida: perché i fornitori di soluzioni di sicurezza perdono terreno

Identificare queste minacce è notoriamente difficile perché sono concepite per sfruttare l'architettura dei gateway email sicuri tradizionali.

- Ingresso innocuo. In genere gli analizzatori controllano il primo URL all’interno di un’email. Poiché l'attacco inizia con un link legittimo di condivisione di file, come Dropbox o SharePoint, supera brillantemente i controlli sulla reputazione.

- Prova di umanità. Viene spesso inserito un livello CAPTCHA prima di raggiungere la pagina di accesso per dimostrare che l'utente è un essere umano. Queste tecniche sono facili da risolvere da parte di una persona, ma difficili da superare per i sistemi automatizzati.

- La “trappola degli analizzatori”. Le sandbox automatizzate sono concepite per seguire i link, ma non riescono ad effettuare l’accesso. Quando l’analizzatore raggiunge la pagina di autenticazione, si ferma perché non ha le credenziali d’accesso per procedere. Presuppone che la pagina sia un portale sicuro e libera l'email, lasciando il payload dannoso nascosto dietro il cancello.

- Payload dannoso. Il payload finale si trova sul server del fornitore e non è stato trasmesso tramite email. I filtri di sicurezza tradizionali hanno difficoltà ad analizzare e identificare i link o gli allegati dannosi che non sono passati direttamente attraverso il loro gateway o API.

Come Proofpoint Nexus blocca le minacce URL a URL

Mentre i gateway tradizionali vengono ingannati dal punto di ingresso legittimo, Proofpoint eccelle nell'identificazione e blocco di attacchi a più livelli come questi. Il nostro stack di rilevamento, Proofpoint Nexus ®, utilizza un insieme di motori basati sull'IA per analizzare il contesto, il comportamento e l'intento dell'attacco, identificando la minaccia anche quando l'URL iniziale sembra sicuro.

Ecco come Nexus esamina e blocca gli attacchi di autenticazione URL a URL:

1: rilevare l'intento con Nexus LM™ (Language Model)

L'attacco si basa sul social engineering per ingannare la vittima e spingerla a compiere un'azione, come ad esempio fare clic su un link. Il nostro modello linguistico analizza la psicologia del messaggio per identificare quanto segue:

- Urgenza e pressione. Segnala i messaggi che utilizzano un linguaggio volto a creare un falso senso di urgenza o che fanno pressione sull'utente affinché faccia clic sul link.

- Intento di condivisione di file. Riconosce l'intento specifico della condivisione di file nel corpo dell'email, mettendolo in relazione con il link per verificare che sia in linea con i normali schemi di comunicazione aziendale.

2: rilevare le anomalie con Nexus RG™ (Relationship Graph)

Nexus sa che un link attendibile non è sinonimo di mittente affidabile. Il nostro grafico delle relazioni analizza il contesto più ampio per identificare quanto segue:

- Mittenti insoliti. Segnala un messaggio se non esiste una relazione precedentemente stabilita tra il mittente e il destinatario, rendendo altamente sospetta una condivisione improvvisa di file.

- Modelli di campagna. Determina se gli stessi link o file sono stati condivisi contemporaneamente con numerosi altri destinatari: un chiaro indicatore di una campagna di massa piuttosto che di una condivisione di file legittima.

3: stabilire dei collegamenti con Nexus ML™ (Machine Learning)

Il nostro motore di machine learning fornisce un contesto storico alla minaccia immediata. Determina quanto segue:

- Evidenza di attività sospette passate. Verifica se il mittente o il modello corrispondono a precedenti attività sospette osservate nel nostro vasto ecosistema di minacce.

- Associazioni di file dannosi. Stabilisce se file noti simili sono stati associati a intenti dannosi in altri attacchi, collegando il link "innocuo" attuale a criminali informatici noti.

4: attivare la trappola con Nexus TI™ (Threat Intelligence)

Infine, il motore di threat intelligence non si lascia ingannare dall’aspetto dell’URL.

- Attivazione tramite sandboxing. Attiva tecniche di sandboxing avanzate per seguire la catena di URL fino alla fine, attivando di fatto l’ultimo payload dannoso in un ambiente sicuro per rivelare la destinazione nascosta.

- Pronti per il futuro. Identifica la nuova pagina web dannosa alla fine della catena e ricorda questi siti dannosi per il futuro, proteggendo immediatamente tutti gli altri clienti Proofpoint dallo stesso attacco.

Il vantaggio di Proofpoint Nexus

I criminali informatici utilizzano catene URL a URL per nascondersi dietro la reputazione di marchi affidabili come Dropbox. Proofpoint Nexus va oltre il marchio per analizzare il comportamento. Combinando analisi linguistica, contesto delle relazioni, threat intelligence in tempo reale e tecniche di analisi avanzate, Nexus garantisce che anche la minaccia di autenticazione URL a URL più convincente non inganni i tuoi utenti e non provochi danni nella tua azienda.

Per saperne di più su come possiamo aiutare la tua azienda a proteggere i suoi collaboratori e i suoi dati contro la prossima generazione di minacce ottimizzate dall’IA, programma una demo oggi stesso.

Contattaci per scoprire come Proofpoint Prime Threat Protection può aiutarti a contrastare l’invio in massa di messaggi di abbonamento e altri rischi di sicurezza informatica emergenti.

Leggi la nostra serie “La neutralizzazione degli attacchi informatici del mese”

Per saperne di più su come Proofpoint blocca gli attacchi avanzati, leggi gli articoli precedenti di questa serie:

- Nascondere gli attacchi con l’invio in massa di email di abbonamento (novembre 2025)

- Come i criminali informatici strumentalizzano gli assistenti IA tramite l’iniezione di prompt indiretti (ottobre 2025)

- Attacchi BEC che prendono di mira gli enti pubblici (settembre 2025)

Puoi trovare un elenco completo degli articoli della serie “La neutralizzazione degli attacchi informatici del mese” qui.