Quando si parla di “rischi legati alla supply chain”, si pensa all’esaurimento delle scorte. Ma esiste un rischio nascosto che può avere conseguenze finanziare altrettanto elevate, se non superiori.

I criminali informatici potrebbero rubare l’identità dei tuoi partner commerciali di fiducia per ingannarti. Una volta che i criminali informatici si sono infiltrati nella tua azienda, iniziano a raccogliere dati che possono poi utilizzare a fini di estorsione o per lanciare attacchi ransomware oppure cercano di sottrarti del denaro tramite la violazione dell’email aziendale (BEC, Business Email Compromise).

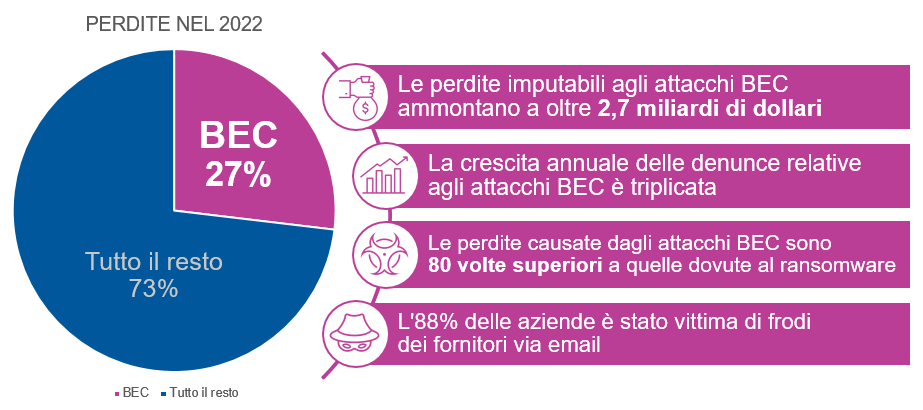

Figura 1. La cifra di 2,4 miliardi di dollari rappresenta un aumento del 24,8% delle perdite solo in un anno. Fonte: FBI. “Internet Crime Report” (Report sui crimini di Internet) 2021.

Le frodi legate ai fornitori sono in aumento. Secondo una recente analisi condotta da Proofpoint su circa 4.600 aziende, quasi l’85% di esse è stata vittima di frodi legate ai fornitori nel periodo di sette giorni conclusosi il 31 gennaio 2023. È interessante notare che questa percentuale è sempre la stessa indipendentemente dall’area geografica, dal settore e dalle dimensioni aziendali.

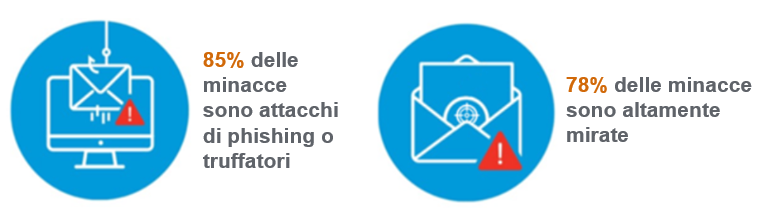

Esaminiamo più in dettaglio i principali risultati. Le tattiche più comuni utilizzate negli attacchi alla supply chain sono il phishing o gli attacchi fraudolenti (85%). Oltre tre quarti (78%) di questi attacchi erano altamente mirati, a indicare un’estrema focalizzazione dei criminali informatici su un numero ridotto di vittime (meno di cinque clienti hanno ricevuto la stessa minaccia).

Figura 2. Percentuali di attacchi di phishing e fraudolenti e minacce altamente mirate. Fonte: Proofpoint

Ecco un altro dato preoccupante: delle 4.577 aziende analizzate, il 96% aveva rapporti commerciali con almeno un fornitore con un dominio fotocopia attivo.

Che aspetto ha un attacco di frode dei fornitori e come puoi rafforzare la protezione della tua azienda?

I criminali informatici sfruttano le relazioni commerciali consolidate tra le aziende e i loro fornitori. Non è insolito che i fornitori discutano di condizioni o pagamenti via email. Se un criminale informatico riesce a inserirsi al momento giusto in uno scambio di email o a violare l’identità di un partecipante a una conversazione, può aumentare le possibilità di rubare beni o dirottare pagamenti. Questo vale soprattutto comunica utilizzando un account legittimo che è stato compromesso.

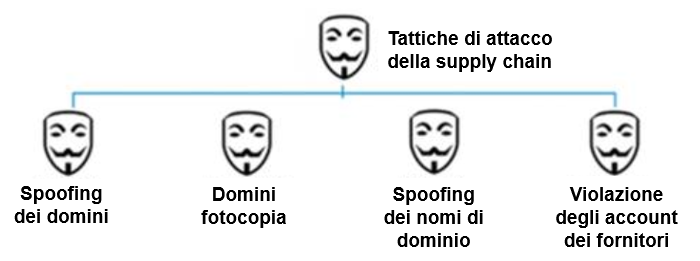

Figura 3. Tattiche comuni utilizzate negli attacchi alla supply chain.

Ecco alcune tattiche da tenere sotto controllo:

- Spoofing degli account email. I criminali informatici falsificano un indirizzo email per indurre i destinatari a pensare che un messaggio provenga da una persona o un’entità affidabile. Se il tuo sistema non verifica l’autenticità della provenienza delle email, un attacco di spoofing delle email può passare inosservato.

- Domini fotocopia. Questi indirizzi di domini hanno un aspetto molto simile agli indirizzi di domini legittimi per ingannare gli utenti che non controllano attentamente gli indirizzi. Ad esempio, un criminale informatico potrebbe creare il dominio buon-dominio.com o buondomini.com per colpire i clienti di buondominio.com.

- Spoofing del nome visualizzato. Si tratta di un’altra tecnica che i criminali informatici utilizzano per violare l’identità di persone fidate. In questo caso, cambiano il nome visualizzato dell’email in modo che il messaggio sembri provenire da una fonte fidata. La creazione di un account con un nome visualizzato falsificato è relativamente semplice. Individuare questa tattica può essere particolarmente difficile sui terminali mobili, perché la maggior parte dei client email dei dispositivi mobili mostra solo il nome visualizzato, non l'indirizzo d’invio completo

- Violazione degli account dei fornitori. I criminali informatici utilizzano gli account compromessi di partner e fornitori per sferrare attacchi BEC, di phishing e di malware. Nella maggior parte dei casi, i team della sicurezza non sono in grado identificare gli account dei fornitori compromessi e si affidano alle notifiche dei partner. Questo può portare a un’indagine manuale lunga e noiosa.

Ransomware, richieste di pagamento e reindirizzamento dei pagamenti

I criminali informatici sono spesso motivati da un ritorno economico, sia che utilizzino ransomware sia che ingannino una vittima ignara per farsi inviare direttamente del denaro. I criminali informatici possono inviare fatture fraudolente o fare in modo che i pagamenti vengano effettuati su un conto bancario da loro controllato.

Se si considerano le ingenti somme di denaro associate alle fatture dei fornitori, queste truffe sono spesso le più costose per le aziende che ne sono vittima. Tutte le richieste di pagamento o di modifica del percorso di un pagamento devono quindi essere attentamente esaminate e confermate telefonicamente.

L’importanza di un monitoraggio proattivo

Anche se offri la migliore formazione agli utenti, non è realistico aspettarsi che questi ultimi si difendano contro tutti gli attacchi di frodi dei fornitori via email. Ed è qui che entra in gioco la tecnologia.

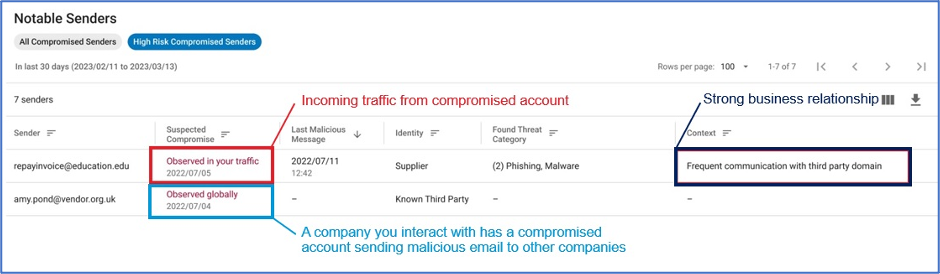

- Proofpoint Supplier Threat Protection. Questa soluzione Proofpoint offre un livello aggiuntivo di protezione monitorando le terze parti e i fornitori per rilevare le violazioni degli account. Grazie all'intelligenza artificiale comportamentale avanzata e al machine learning, è possibile rilevare tempestivamente gli account compromessi e intervenire, anche se la tua azienda non è ancora sta presa di mira dagli attacchi alla supply chain.

Figura 4. Informazioni su un account compromesso fornite tramite la dashboard di Proofpoint Supplier Threat Protection.

- Proofpoint Domain Discover. Questo sistema di rilevamento analizza costantemente i nuovi domini registrati per aiutarti a identificare i domini fotocopia e a neutralizzare i domini utilizzati dai criminali informatici per frodare i tuoi collaboratori, i tuoi clienti e i tuoi partner. I dati forniti da Proofpoint Domain Discover possono supportare le tue richieste di chiusura virtuale e permette l’aggiunta di domini dannosi alle liste di blocco.

- Proofpoint Nexus Supplier Risk Explorer. La soluzione Proofpoint Nexus Supplier Risk Explorer identifica automaticamente i tuoi fornitori e i domini che utilizzano per inviare email ai tuoi utenti. Valuta il livello di rischio di questi domini di fornitori in base a diversi valori, tra cui:

- Minacce inviate alla tua azienda

- Minacce inviate ad altri clienti Proofpoint

- Domini simili a quelli dei fornitori

- Data di registrazione (recente o meno)

- Presenza (o meno) di una policy di rifiuto DMARC

Figura 5. Dashboard di Proofpoint Supplier Risk Explorer che mostra i dettagli dei domini e i livelli di rischio.

I domini dei fornitori che inviano attivamente email dannose ai tuoi utenti figureranno nelle prime posizioni dell’elenco. Ciò consentirà ai tuoi team della sicurezza di concentrare le attività sui fornitori con il rischio più elevato.

Rafforza le tue difese contro gli attacchi alla supply chain

Gli attacchi alla supply chain sono sempre più frequenti e sofisticati. Per proteggersi da questi attacchi, la tua azienda deve investire in tecnologia e formazione.

Considera la possibilità di collaborare con un leader del settore che abbia l'esperienza e la competenza per rilevare e bloccare la maggior parte degli attacchi prima che raggiungano la casella email degli utenti. Assicurati inoltre che i tuoi collaboratori siano formati a individuare i messaggi che non vengono bloccati.

La piattaforma Proofpoint Threat Protection, che include Proofpoint Advanced Threat Protection, Proofpoint Security Awareness Training, Proofpoint Email Fraud Defense e Proofpoint Supplier Threat Protection, può aiutarti a rafforzare le tue difese contro gli attacchi alla supply chain.