Nel giugno 2025, i titoli in ambito di sicurezza informatica segnalavano la comparsa sui forum di hacker di un enorme archivio contenente 16 miliardi di credenziali rubate. Benché il numero fosse impressionante, non vi sono indicazioni di una violazione di dati recente. Si tratta, piuttosto, di una raccolta di credenziali provenienti da violazioni passate, molte delle quali erano già pubblicamente disponibili da anni. Inoltre, non è stata resa nota alcuna dichiarazione ufficiale da parte dei colossi tecnologici citati nell’articolo (Google, Apple e Facebook).

La novità sta nell’attenzione che l’articolo ha suscitato. E quell’attenzione, per quanto possa essere fuorviante, ci ricorda prepotentemente come le credenziali esposte rimangano una minaccia significativa per persone e aziende. I malintenzionati raccolgono e riutilizzano regolarmente credenziali già esposte per lanciare attacchi su larga scala basati sulle credenziali, come le operazioni di compilazione delle credenziali e i tentativi di accesso forzato. Anche le credenziali obsolete possono essere sfruttate, soprattutto quando gli utenti riutilizzano sistematicamente le stesse password.

Perché queste raccolte sono importanti?

Il problema sono le dimensioni. Un archivio così massiccio di password sul dark web è una miniera d’oro per i criminali informatici, anche se ridondante o vecchio. Vista la grande attenzione attirata da questa raccolta nelle ultime settimane, la sua ampia visibilità aumenta ulteriormente la preoccupazione che l’accompagna. Essa consente attacchi diffusi di compilazione delle credenziali e password-spraying contro un numero incalcolabile di obiettivi. È bene che i team di sicurezza mettano in conto un aumento dei tentativi di takeover degli account nelle prossime settimane e mesi, quando i criminali informatici si affretteranno a sfruttare l’ultima raccolta.

Analogamente al data dump “Collection #1” del 2019, che ha divulgato 773 milioni di indirizzi email univoci e 21 milioni di password, queste raccolte riemerse possono innescare ondate di attacchi informatici. Definita “la punta dell’iceberg”, si è poi ampliata in più raccolte, totalizzando miliardi di record. In seguito, i ricercatori Proofpoint hanno osservato un aumento dell’attività di takeover degli account quando i malintenzionati si affrettavano a utilizzare le credenziali per campagne di phishing e frodi.

La storia ci insegna che quando le credenziali invadono il mercato criminale, le minacce di takeover degli account crescono. Ci si può aspettare che i criminali informatici utilizzino questa ultima raccolta di 16 miliardi di credenziali in modi simili a quelli adottati per Collection #1, dall’acquisizione illecita di account email e cloud fino all’infiltrazione in sistemi sensibili.

Il moderno panorama delle minacce di takeover degli account

Gli attacchi di takeover degli account sono diventati una delle minacce più comuni per le aziende. I criminali informatici li privilegiano perché permettono loro di operare come utenti fidati all’interno delle reti. È molto più facile (e discreto) accedere con credenziali valide anziché sfruttare una vulnerabilità software.

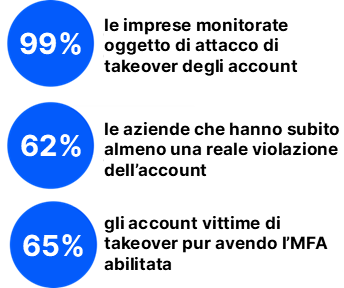

Le ricerche recenti di Proofpoint confermano del resto l’entità del problema del takeover degli account. I numeri sono impressionanti e nessun settore è immune. Molte aziende registrano decine o persino centinaia di account compromessi.

La portata del problema dei takeover degli account confermata dalla ricerca Proofpoint.

I malintenzionati utilizzano varie tecniche per bypassare l’autenticazione a più fattori (MFA), inclusi il furto della SIM (SIM swapping), l’ingegneria sociale e gli attacchi di saturazione MFA. Sta emergendo anche un attacco adversary-in-the-middle (AiTM), in cui i malintenzionati creano un sito di phishing che funge da reverse-proxy. Il sito replica una pagina di accesso legittima. Quando gli utenti inseriscono inconsapevolmente le proprie credenziali, i criminali informatici si appropriano del cookie di sessione e carpiscono il token della sessione. (È possibile visualizzare una simulazione dal vivo di questo attacco qui.)

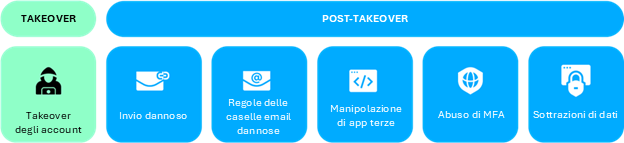

Una volta dentro, i criminali informatici hanno accesso a una marea di risorse email e cloud. Ad esempio, possono spostarsi verso il portale single sign-on della vittima e da lì accedere a tutte le app collegate al fornitore di identità dell’organizzazione. Ciò permette loro di eludere i sistemi di rilevamento e di compiere azioni come creare regole per la casella email, eliminare email e rubare dati. Possono anche inviare messaggi di phishing e di violazione dell’email aziendale (BEC) sia internamente che esternamente.

Esempio di attività dannose post-takeover.

Rafforza le tue difese contro il takeover degli account

Con oltre 16 miliardi di credenziali rubate oggi in circolazione, difendersi dagli attacchi di takover degli account è più indispensabile che mai. Una difesa efficace e stratificata richiede una combinazione di controlli tecnici, visibilità, automazione e preparazione degli utenti. Di seguito sono riportati gli elementi fondamentali che le aziende dovrebbero implementare per ridurre il rischio di attacchi di takover degli account e rispondere con sicurezza.

Applica solide politiche di autenticazione

Assicurati che la MFA sia abilitata per tutti gli utenti, in particolare per email, VPN e app cloud critiche. Ove possibile, utilizza metodi MFA resistenti al phishing, come le chiavi di sicurezza FIDO2 o le app di autenticazione. Rivedi regolarmente le configurazioni MFA per individuare eventuali anomalie o modifiche non autorizzate.

Configura politiche di accesso condizionale

Sfrutta le funzionalità di fornitore di identità di soluzioni come Microsoft Entra ID (ex Azure AD), Okta o Ping Identity. Queste piattaforme gestiscono autenticazione degli utenti e controllo di accesso e possono servire per applicare politiche di sicurezza quali:

- Blocco degli accessi dalle reti Tor, dispositivi sconosciuti o non gestiti

- Richiesta di MFA aggiuntiva o basata sul rischio per accessi ad alto rischio

Ciò consente di evitare accessi non autorizzati anche se le credenziali vengono rubate.

Potenzia e verifica l’ambiente cloud

Effettua regolarmente verifiche di sicurezza dei tenant cloud e dei fornitori di identità. Accertati dell’eventuale presenza di account inutilizzati o configurati in modo errato, privilegi eccessivi o abilitazioni di app terze non monitorate. Elimina gli account amministratore shadow e applica il principio del privilegio minimo. Ove possibile, rimuovi credenziali memorizzate nella cache e vecchie autorizzazioni di applicazioni OAuth, poiché sono spesso sfruttate negli attacchi.

Monitora e rileva l’attività anomala

Rilevamenti superficiali basati su accessi effettuati da paesi insoliti, vari tentativi di accesso falliti o trasferte impossibili tra località lontane non bastano per individuare le tecniche moderne. Serve una soluzione capace di segnalare gli eventi di accesso sospetti in tempo reale. Cercane una che utilizzi machine learning, analisi del comportamento ed estesa telemetria di threat intelligence sia per le attività di accesso che per quelle successive all’accesso. Proofpoint Prime Threat Protection con protezione dagli attacchi di takeover degli account può garantire visibilità sull’intera sequenza di attacco multistadio e permettere ai team di sicurezza di individuare le minacce più rapidamente e con maggiore precisione.

Automatizza la misura correttiva per ridurre il tempo di attesa

Quando si rileva un attacco di takeover degli account, il tempismo è cruciale. Prime consente azioni di risposta automatizzate, come sospensione account, reset credenziali, rimozione regole dannose dalla casella email e revoca applicazioni OAuth non autorizzate, per contenere l’attacco.

Rafforza la resilienza degli utenti

Spesso i criminali informatici sfruttano gli utenti tramite phishing, riutilizzo delle credenziali e manipolazione. Prime consente di ridurre questo rischio con formazione mirata e contestuale, basata sul comportamento dell’utente, sul suo ruolo o sull’esposizione agli attacchi. Inoltre, Prime permette agli utenti di segnalare attività email sospette. Tutto ciò rende gli utenti più resilienti e consente loro di diventare parte attiva nella difesa dell’organizzazione contro le minacce.

Pianifica e allena la risposta agli incidenti

Elabora un piano specifico per scenari di attacco di takeover degli account che definisca come investigare e contenere un takeover. L’impiego di misure correttive, ad esempio, dovrebbe includere controlli su account, impostazioni MFA, configurazioni della casella email, permessi relativi ai dati, concessioni di applicazioni OAuth e altro. Se devi segnalare l’attacco ai tuoi partner, clienti o al pubblico, definisci chiaramente come individuare e valutare l’ambito della divulgazione, ad esempio a quali email e file potrebbe avere avuto accesso un criminale informatico.

Proteggi le persone dagli attacchi di takeover degli account

Con 16 miliardi di credenziali rubate in circolazione sul dark web, la minaccia degli attacchi di takeover degli account continua a crescere. Difendersi richiede una strategia completa e multilivello, che unisca controlli sull’identità, preparazione degli utenti e threat intelligence.

Proofpoint Prime Threat Protection fornisce le basi per la tua strategia di sicurezza: difesa multicanale, rilevamento multistadio degli attacchi di takeover, protezione contro l’impersonificazione e indicazioni e approfondimenti basati sul rischio umano. Tutto ciò aiuta a proteggere ciò che conta di più: le persone.

Vuoi saperne di più su come Proofpoint Prime Threat Protection può aiutarti a fermare la violazione dell’account e migliorare la tua efficienza operativa? Scarica il report di convalida economica di ESG per Proofpoint Prime Threat Protection.