Punti principali da ricordare

- I criminali informatici sfruttano la funzione Direct Send (Invio diretto) di Microsoft 365 per inviare email di phishing che sembrano provenire dall’azienda, minando la fiducia interna e aumentando il rischio che attacchi di social engineering vadano a buon fine.

- I messaggi di phishing spesso eludono le difese integrate e finiscono nelle cartelle della posta indesiderata degli utenti nonostante siano segnalati dai diversi controlli di autenticazione di Microsoft.

- Le esche sono estremamente efficaci e sfruttano temi professionali. Utilizzano spesso pretesti come promemoria delle attività, autorizzazioni di pagamenti e messaggi vocali per convincere l’utente a interagire con loro.

- Questa campagna riflette una tendenza più ampia che vede i criminali informatici sfruttare in modo fraudolento servizi cloud legittimi per eludere i controlli di sicurezza. È perciò fondamentale che le aziende riesaminino le loro configurazioni di autenticazione e inoltro delle email.

Panoramica

Proofpoint ha identificato una campagna di phishing attiva che sfrutta la funzionalità Direct Send di Microsoft 365 per distribuire messaggi fraudolenti che sembrano email interne.

Il criminale informatico ha utilizzato appliance di sicurezza dell’email di terze parti non sicure come relay SMTP e risorse VPS per l’iniezione di messaggi. In molti casi, Microsoft ha contrassegnato i messaggi come tentativi fraudolenti sulla base di diversi errori di autenticazione. Purtroppo, i messaggi sono stati comunque recapitati nelle caselle di posta indesiderata degli utenti, consentendo ai payload di raggiungere gli utenti finali.

Introduzione

Direct Send è una funzionalità di Microsoft 365 che permette a dispositivi e applicazioni di inoltrare messaggi ai tenant Microsoft senza autenticazione se i destinatari appartengono all’azienda. È destinata a stampanti multifunzione e applicazioni di vecchia generazione. Tuttavia, può essere utilizzata in modo improprio per inviare messaggi non autenticati che sembrano email interne. In altri termini, ciò consente a un criminale informatico esterno di inviare email che sembrano provenire dall’azienda senza aver bisogno di un account valido o una password.

In recenti Proof of Concept di sicurezza dell’email abbiamo osservato che alcuni criminali informatici sfruttano questa funzionalità per iniettare email di phishing fraudolente che aggirano i controlli di verifica del mittente. Questa tattica permette ai criminali informatici di inviare payload dannosi agli utenti di Microsoft 365 con una maggior credibilità, spesso portando al buon esito del recapito nonostante l’errore dei controlli di autenticazione.

Distribuzione

Proofpoint ha constatato che diversi messaggi erano stati iniettati in tenant Microsoft 365 tramite appliance di sicurezza dell’email di terze parti non sicuri, utilizzati come relay SMTP. L’infrastruttura di invio presentava certificati DigiCert SSL validi e servizi SMTP che supportano i comandi AUTH PLAIN LOGIN con il protocollo STARTTLS. Le appliance hanno esposto le porte 8008, 8010 e 8015 con certificati scaduti o auto-firmati.

Flusso di iniezione dei messaggi

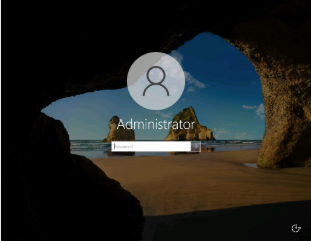

- I criminali informatici si collegano a host virtuali che eseguono Windows Server 2022 tramite RDP sulla porta 3389.

Accesso all’account amministratore Microsoft. - Delle connessioni SMTP vengono avviate da questi host verso appliance di sicurezza dell’email di terze parti non sicure in hosting presso un fornitore di servizi IaaS regionale.

- I messaggi vengono inoltrati attraverso queste appliance ai tenant Microsoft 365 che appartengono alle aziende prese di mira.

- I messaggi vengono inviati a Microsoft 365 tramite la funzionalità Direct Send utilizzando un indirizzo mittente interno contraffatto.

Figura che illustra l’invio di messaggi contraffatti tramite la funzionalità Direct Send di Microsoft.

Conclusione

L’uso improprio della funzionalità Direct Send di Microsoft 365 non costituisce solo una falla tecnica. Rappresenta un rischio strategico per l’affidabilità e la reputazione di un’azienda. Questa campagna dimostra che i criminali informatici continuano a sfruttare le funzionalità legittime di Microsoft 365 per colpire le aziende. Passando attraverso infrastrutture email non sicure e usurpando domini interni, ottengono un’elevata credibilità e raggiungono le caselle di posta in arrivo nonostante gli errori di autenticazione. Quando gli utenti non possono più fidarsi delle email interne, la produttività ne risente e il rischio che attacchi di social engineering vadano a buon fine aumenta sensibilmente.

Questa campagna fa parte di una tendenza più ampia in cui i criminali informatici sfruttano servizi cloud affidabili per lanciare attacchi e eludere il rilevamento. Poiché le aziende continuano a adottare Microsoft 365 su larga scala, è fondamentale comprendere e ridurre questi rischi per mantenere un ambiente di lavoro di digitale sicuro. I CISO (Chief Information Security Officer) e i responsabili IT devono valutare proattivamente la loro esposizione agli usi impropri di Direct Send e promuovere l’implementazione di pratiche di inoltro sicuro delle email per preservare la fiducia interna e la resilienza dell’azienda. Le aziende dovrebbero considerare Direct Send come un vettore di rischio e implementare un sistema di autenticazione sicuro per le email generate dalle applicazioni, come per esempio Proofpoint Secure Email Relay.

Azioni consigliate per i clienti di Microsoft 365

Ecco qualche consiglio per proteggere la tua azienda:

- Stabilisci se la tua azienda utilizza attivamente la funzionalità Direct Send. Se opportuno, abilita la funzione “Reject Direct Send” tramite PowerShell: Set-OrganizationConfig -RejectDirectSend $true

- Verifica le regole di flusso della posta per identificare gli indirizzi IP di inoltro non autenticati accettati; controlla le intestazioni dei messaggi per identificare tentativi di spoofing segnalati da Microsoft con compauth=fail

- Applica l’autenticazione delle email (SPF, DKIM, DMARC) secondo policy di rifiuto DMARC e di errore SPF rigorose, ove possibile affidandoti a un servizio affidabile come Proofpoint Email Fraud Defense per garantire il recapito delle email legittime

- Utilizza soluzioni avanzate di sicurezza dell’email come Proofpoint Core Email Protection per rafforzare le difese native di Microsoft.

Indicatori di violazione

|

Certificato SSL auto-firmato |

Note |

|

CN=WIN-BUNS25TD77J |

CN utilizzato dagli host Windows Server 2022 controllati da criminali informatici |

|

|

|

|

Indirizzo IP |

Note |

|

163.5.112[.]86 |

Host Windows Server 2022 controllato da criminali informatici e utilizzato per avviare la connessione SMTP |

|

163.5.160[.]28 |

Host Windows Server 2022 controllato da criminali informatici e utilizzato per avviare la connessione SMTP |

|

163.5.160[.]119 |

Host Windows Server 2022 controllato da criminali informatici e utilizzato per avviare la connessione SMTP |

|

163.5.160[.]143 |

Host Windows Server 2022 controllato da criminali informatici e utilizzato per avviare la connessione SMTP |

|

163.5.169[.]53 |

Host Windows Server 2022 controllato da criminali informatici e utilizzato per avviare la connessione SMTP |

|

|

|

|

Esche osservate |

|

|

“Your-to-do-List/MM/DD/YYYY” |

|

|

“Wire-eAuthorization approvalMM/DD/YYYY” |

|

|

“Payment ACH-Wire Authorization” |

|

|

“Daily Reminder: Today’s Tasks – MM/DD/YYYY” |

|

|

“Reminder – To Do – MM/DD/YYYY” |

|

|

“WIRELESSCALLER(XXX)YYY-ZZZZ-MM/DD/YYYY” |

|