Principali punti da ricordare

- ThreatFlip è un flusso di lavoro di simulazione di phishing ottimizzato dall’IA e accessibile in un solo clic.

- Crea esche di phishing basate su minacce reali, trasformandole in modelli sicuri e pronti all’uso.

- Le informazioni sensibili e i dati di identificazione personale vengono rimossi automaticamente per motivi di privacy e conformità.

- I messaggi formativi migliorano la formazione degli studenti e rafforzano le loro competenze in termini di rilevamento del phishing.

I team della sicurezza sanno che il phishing rimane uno dei vettori di attacco più persistenti ed efficaci. Non perché manchino le difese, ma perché i criminali informatici adattano continuamente il modo in cui prendono di mira le persone.

Ogni giorno, i team del centro di operazioni di sicurezza (SOC) rilevano e analizzano email di phishing altamente personalizzate che prendono di mira dipartimenti come risorse umane, finanza e help desk IT. Questi ruoli sono presi di mira dai criminali informatici perché hanno accesso a dati e sistemi critici.

Il compito dell’analista consiste nell’identificare i messaggi dannosi, comprendere la minaccia e ridurre i rischi il più rapidamente possibile. Allo stesso tempo, i team di sensibilizzazione alla sicurezza e di gestione dei rischi legati agli utenti devono preparare i collaboratori a riconoscere e rispondere agli stessi attacchi. Il loro compito è fornire una formazione tempestiva e pertinente che aiuti effettivamente a cambiare comportamento.

La sfida risiede nel fatto che i compiti che devono svolgere gli analisti e i team di gestione dei rischi sono raramente collegati da un unico flusso di lavoro integrato. Tale mancanza di connessione si traduce in processi manuali inefficienti, scarso allineamento e tempi di esecuzione prolungati. Di conseguenza, la creazione di contenuti con un impatto positivo sui collaboratori e sulla resilienza in termini di sicurezza nell’azienda nel suo complesso può richiedere diversi giorni.

Il flusso di lavoro IA ThreatFlip di Proofpoint può essere utile. Integrato nella piattaforma Proofpoint Collaboration Security Prime, ThreatFlip consente ai team di creare in un solo clic esche di phishing basate su minacce reali. Pertanto, i contenuti della formazione sono tempestivi e pertinenti.

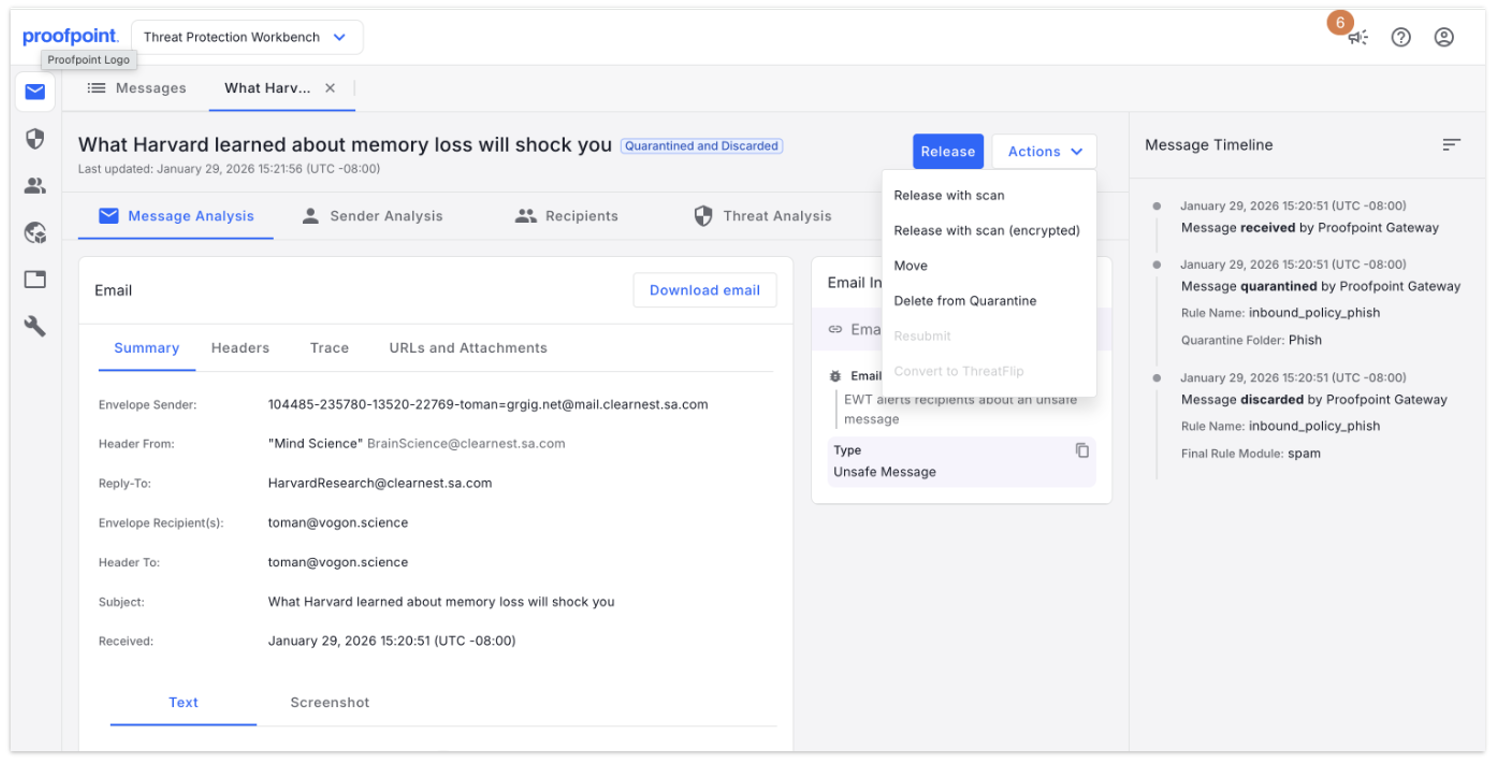

Figura 1. Il flusso di lavoro IA ThreatFlip trasforma le email dannose in simulazioni di phishing.

Il divario tra rilevamento e preparazione

Gli attacchi di phishing sono in continua evoluzione. I criminali informatici possono non cambiare obiettivo, ma sicuramente cambieranno il tipo di attacco che utilizzano. Invece di utilizzare le email, potrebbero utilizzare un codice QR o ricorrere a un attacco tramite telefonata (TOAD, Telephone-Oriented Attack Delivery) per compromettere il loro obiettivo. Molte aziende oggi hanno difficoltà a rilevare e bloccare gli attacchi di phishing. La sfida non risiede solo nella visibilità, ma anche in ciò che accade dopo.

Negli ambienti privi di una soluzione di sicurezza integrata per la collaborazione, trasformare un attacco di phishing reale in formazione è un processo altamente manuale che coinvolge diversi team. I team SOC e di sensibilizzazione alla sicurezza spesso si affidano a un coordinamento ad hoc per colmare il divario tra rilevamento e formazione.

Un processo tipico può essere simile al seguente:

- Il team SOC rileva o analizza un’email di phishing.

- Il contesto delle minacce, ad esempio esche, linguaggio e intento, viene documentato manualmente.

- Sono previsti incontri tra team che non lavorano spesso insieme.

- Il team responsabile della sensibilizzazione alla sicurezza ricrea l’email sotto forma di simulazione sicura, rimuove gli elementi dannosi e crea contenuti di formazione da zero.

Ogni fase crea più ritardi e attriti. E il contesto può andare perso lungo il percorso. Al momento dell’erogazione della formazione, i dipendenti potrebbero essere già stati esposti ad attacchi simili.

Sebbene entrambi i team abbiano lo stesso obiettivo, ovvero ridurre i rischi legati agli utenti, la mancanza di un flusso di lavoro integrato rallenta la risposta. Inoltre, consuma tempo prezioso e rende difficile erogare la formazione mentre il modello di attacco è ancora attivo.

È proprio in questo divario tra il rilevamento delle minacce in tempo reale e la preparazione dei collaboratori che risiedono i rischi.

Collegare i compiti da svolgere

In fondo, il problema non risiede nello sforzo o nell’intento, ma nell’allineamento del flusso di lavoro.

- Team SOC. Per l’analista della sicurezza che cerca una modalità rapida e semplice per condividere informazioni sugli attacchi di phishing via email, ThreatFlip automatizza il processo. Elimina gli interventi manuali e rimuove efficacemente i silo di comunicazione.

- Team di sensibilizzazione alla sicurezza. Per i professionisti della sensibilizzazione alla sicurezza che hanno bisogno di simulazioni realistiche e pronte all’uso, senza dover attendere giorni o ricostruire manualmente le email, ThreatFlip fornisce modelli di phishing con una rapidità incredibile.

Senza automazione, i team SOC diventano degli intermediari e i team di sensibilizzazione diventano traduttori delle minacce. Viene dedicato tempo prezioso al coordinamento del lavoro al di fuori delle responsabilità principali di ciascun team.

Il flusso di lavoro IA ThreatFlip è stato concepito per eliminare completamente questi trasferimenti.

Che cos’è il flusso di lavoro IA ThreatFlip?

Il flusso di lavoro IA ThreatFlip è un flusso di lavoro di simulazione di phishing basato sull’IA, accessibile con un solo clic, che collega in modo trasparente i team SOC e i team di sensibilizzazione alla sicurezza.

- Per il Team SOC, il compito è semplice: selezionare un’email di phishing reale rilevata e, con un clic, trasferirla nel flusso di lavoro ThreatFlip. Da lì, l’IA si occupa del resto.

- Per il team di sensibilizzazione alla sicurezza, ThreatFlip trasforma automaticamente l’email dannosa in un modello di simulazione di phishing sicuro, bonificato e personalizzabile, pronto all’uso.

Invece di scaricare email sospette, ricreare manualmente i modelli, eliminare i contenuti dannosi e coordinare i trasferimenti, l’intero processo è automatizzato. Ciò consente a ogni team di rimanere concentrato su ciò che fa meglio.

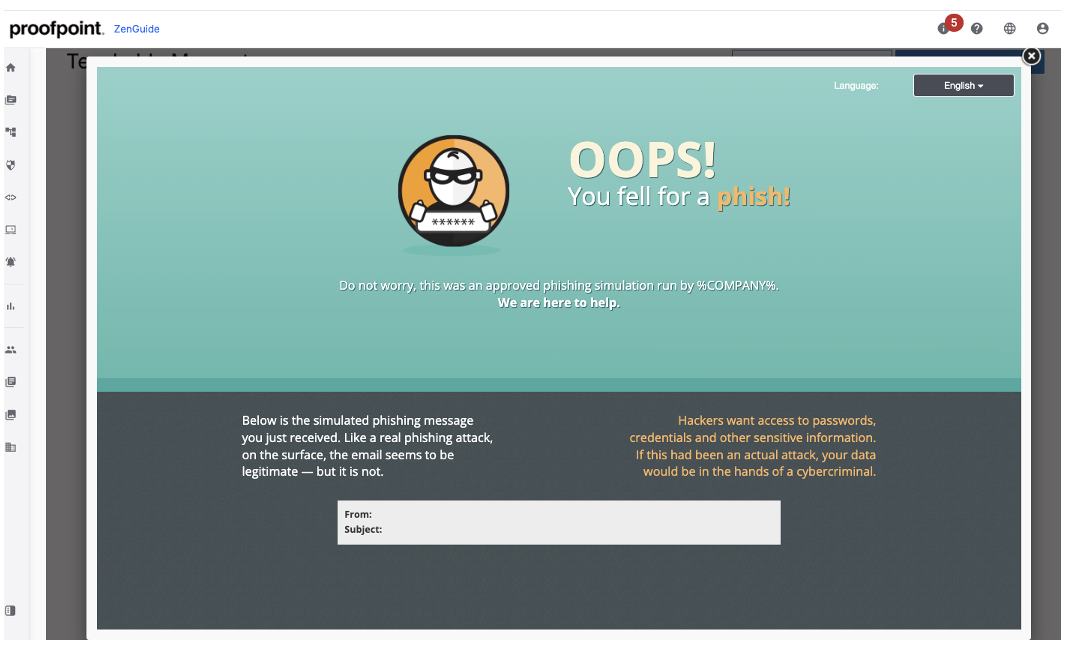

Figura 2. I Phish Hooks ottimizzati dall’IA generano messaggi formativi per aiutare gli utenti a migliorare le loro competenze in termini di rilevamento.

Funzionamento di ThreatFlip

- Clona le email di phishing reali ricevute dalla tua azienda per preservare la loro struttura, il loro tono e i loro contesti autentici.

- Rimuove gli elementi dannosi per garantire che le simulazioni siano sicure e non operative.

- Identifica ed evidenzia automaticamente le esche di phishing, ovvero indizi contenuti nelle email, come un senso di urgenza o fattori emotivi scatenanti, in base alle categorie del metodo Phish Scale del NIST.

- Rafforza il coinvolgimento utilizzando Phish Hooks suggeriti dall’IA per fornire esperienze didattiche immediate, quando gli utenti interagiscono con le simulazioni.

Per il team di sensibilizzazione alla sicurezza, tutto questo avviene con un’unica azione. Senza personalizzazione manuale, ricostruzione di modelli né ritardi.

Il risultato è un contenuto formativo sul phishing che rispecchia gli attacchi che i tuoi utenti potrebbero subire, poiché si basa proprio su quelle minacce specifiche.

Dagli sforzi manuali all’efficienza operativa

Generalmente, i team dedicano numerosi sforzi manuali alla creazione di simulazioni di phishing efficaci. La sfida risiede nel fatto che il lavoro dei team SOC e dei team di sensibilizzazione alla sicurezza avviene in modo compartimentato. Ciò si traduce in una comunicazione inadeguata, sforzi inutili e perdita di tempo, che compromettono il programma di resilienza della sicurezza dell’azienda.

Il flusso di lavoro IA ThreatFlip semplifica notevolmente questo processo.

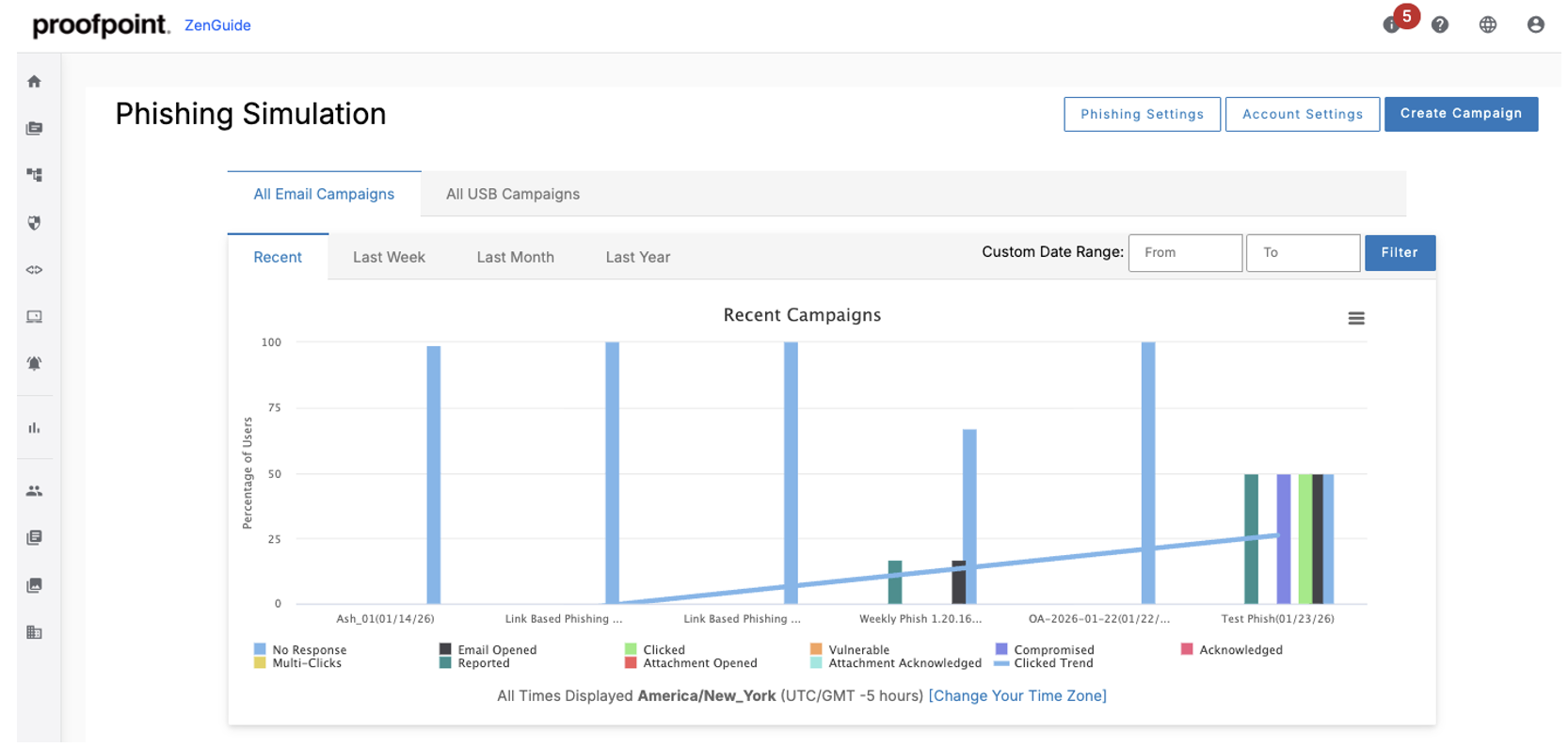

Automatizzando la trasformazione degli attacchi di phishing reali in simulazioni di formazione, le aziende possono passare dal rilevamento all’implementazione in poche ore anziché giorni, senza sacrificare il realismo o la sicurezza.

Di conseguenza, il team SOC non funge più da intermediario né viene coinvolto in processi manuali di creazione di modelli. Inoltre, il team di sensibilizzazione alla sicurezza ottiene senza ritardi modelli di phishing realistici e pronti all’uso.

ThreatFlip consente a entrambi i team di concentrarsi su attività di maggior valore, come l’analisi delle minacce, l’ottimizzazione dei programmi di formazione e il rafforzamento della resilienza dell’azienda.

Una formazione che rispecchia il modo in cui operano i criminali informatici

I moderni attacchi di phishing sono raramente universali. Come precedentemente osservato, i criminali informatici personalizzano i messaggi in base al reparto, al ruolo e al contesto aziendale:

- I team delle risorse umane ricevono messaggi relativi a benefit, assunzioni o policy interne.

- I team finanziari ricevono frodi relative alle fatture e alle richieste di pagamento.

- L’help desk e il personale IT sono presi di mira con esche basate su credenziali e accessi.

L’IA viene utilizzata dai criminali informatici ogni giorno per intensificare i loro attacchi di phishing. La utilizzano per analizzare i dati pubblici, così da poter identificare rapidamente i ruoli dei collaboratori, le relazioni e gli scenari aziendali. Sulla base delle loro ricerche, utilizzano l’IA per generare attacchi di phishing personalizzati che imitano mittenti affidabili. Ai criminali informatici, l’IA offre una scalabilità infinita che consente loro di lanciare campagne altamente mirate, testando e iterando continuamente per migliorare i loro tassi di successo.

Le simulazioni di phishing generiche non riescono a cogliere queste sfumature. ThreatFlip cambia questa situazione consentendo alle aziende di riutilizzare in modo sicuro gli attacchi reali in ruoli o dipartimenti simili.

Ad esempio, un’email di phishing indirizzata a un collaboratore delle risorse umane può essere rapidamente convertita in una simulazione che permette di formare altri membri del personale delle risorse umane. Lo stesso approccio si applica alla finanza, alle operazioni sanitarie, agli ambienti di vendita al dettaglio o ai team IT aziendali.

Riproducendo le esche, il linguaggio e le tattiche del mondo reale, ThreatFlip aumenta la pertinenza, ed è proprio quest’ultima a indurre un cambiamento nei comportamenti.

Figura 3. La dashboard di simulazione di phishing offre una visibilità immediata per valutare le tue campagne di phishing.

Affrontare di petto le preoccupazioni comuni

I responsabili della sicurezza sono comprensibilmente cauti quando si tratta di automazione e IA, soprattutto quando si tratta di dati relativi a minacce reali. ThreatFlip è stato concepito tenendo conto di queste preoccupazioni.

È sicuro?

Sì. ThreatFlip rimuove i payload dannosi e rimuove i dati di identificazione personale prima della creazione delle simulazioni. I modelli sono rappresentazioni sicure e non minacce reali.

Ci si può fidate delle simulazioni generate dall’IA?

ThreatFlip non inventa scenari. Inizia con email di phishing reali che vengono rilevate nel tuo ambiente, preservandone l’autenticità e rimuovendo i rischi.

ThreatFlip aggiunge complessità ai flussi di lavoro SOC?

No. Elimina la complessità eliminando i trasferimenti manuali e il coordinamento. Il flusso di lavoro viene avviato con un solo clic.

Come vengono trattati i dati sensibili?

Le informazioni sensibili e i dati personali vengono rimossi automaticamente come parte del processo di trasformazione per garantire la privacy e la conformità.

Concepito con supervisione umana e threat intelligence

ThreatFlip è alimentato dall’IA, ma non è privo di supervisione. È concepito con una supervisione umana e in linea con la threat intelligence e i controlli di sicurezza di Proofpoint.

I risultati sono convalidati dai team responsabili della garanzia della qualità, della ricerca sulle minacce, della sicurezza dei prodotti e dell’affidabilità delle infrastrutture. Ciò garantisce che le simulazioni siano accurate, sicure e valide dal punto di vista operativo.

Per i CISO e i responsabili della sicurezza, questo equilibrio tra automazione e governance è fondamentale ed è al cuore del modo in cui ThreatFlip è stato progettato.

Trasformare la threat intelligence in cambiamenti misurabili dei comportamenti

In definitiva, l’obiettivo delle simulazioni di phishing non consiste nel cogliere in fallo i collaboratori, bensì nell’aiutarli a riconoscere le minacce reali e rispondere in modo più efficace.

Trasformando gli attacchi reali in esperienze formative, ThreatFlip aiuta le aziende a:

- Ridurre il divario tra il rilevamento delle minacce e la preparazione dei collaboratori

- Rafforzare la sensibilizzazione utilizzando gli attacchi con cui i collaboratori hanno maggiori probabilità di interagire

- Rafforzare la resilienza grazie a simulazioni realistiche e pertinenti rispetto ai ruoli

- Promuovere un cambiamento misurabile dei comportamenti grazie a dati reali sulle minacce

Questo approccio trasforma la sensibilizzazione alla sicurezza da una formazione statica a una disciplina dinamica, incentrata sulla threat intelligence.

Scopri il flusso di lavoro IA ThreatFlip in azione

ThreatFlip è una potente funzionalità integrata all’interno di Proofpoint Collaboration Security Prime, una piattaforma unificata che condivide la threat intelligence tra i team della sicurezza e razionalizza le operazioni quotidiane.

Se sei già cliente e utilizzi Proofpoint Core Email Protection e Proofpoint ZenGuide, puoi sfruttare ThreatFlip già da oggi. Per i clienti che dispongono solo di Proofpoint Core Email Protection o Proofpoint ZenGuide, ThreatFlip è un altro valido motivo per aggiornare e sfruttare appieno la nostra piattaforma integrata.

Per saperne di più su come promuovere un reale cambiamento dei comportamenti e scoprire come ThreatFlip trasforma gli attacchi di phishing reali in una formazione efficace e tempestiva, visita la pagina Proofpoint ZenGuide.

Per scoprire come Proofpoint aiuta a proteggere le interazioni affidabili su più canali e in diverse fasi di un attacco, consulta la pagina Proofpoint Collaboration Security Prime.