Inhaltsverzeichnis

SPF: Bedeutung und Definition

SPF steht für „Sender Policy Framework“ und ist ein E-Mail-Authentifizierungsprotokoll, das auf SPF-Records basiert. Als Teil der E-Mail-Cybersicherheit hilft SPF, Phishing-Angriffe abzuwehren. Es ermöglicht Unternehmen, genau festzulegen, wer im Namen Ihrer Domain E-Mails versenden darf. Das ist besonders nützlich, weil ein Bedrohungsakteur bei typischen Phishing-Angriffen meist seine Absenderadresse spooft, d.h. so verändert, dass sie aussieht wie von einem offiziellen E-Mail-Account oder von einer Person, die das Opfer womöglich kennt.

Cybersicherheits-schulungen beginnen hier

So können Sie Ihre kostenlose Testversion nutzen:

- Vereinbaren Sie einen Termin mit unseren Cybersicherheitsexperten, bei dem wir Ihre Umgebung bewerten und Ihre Sicherheitsrisiken identifizieren.

- Wir implementieren unsere Lösung innerhalb von lediglich 24 Stunden und mit minimalem Konfigurationsaufwand. Anschließend können Sie unsere Lösungen für 30 Tage testen.

- Lernen Sie unsere Technologie in Aktion kennen!

- Sie erhalten einen Bericht zu Ihren Sicherheitsschwachstellen, sodass Sie sofort Maßnahmen gegen Cybersicherheitsrisiken ergreifen können.

Füllen Sie dieses Formular aus, um einen Termin mit unseren Cybersicherheitsexperten zu vereinbaren.

Vielen Dank

Wir werden Sie zeitnah zur Abstimmung der nächsten Schritte kontaktieren.

Was ist ein SPF-Record?

Ein SPF-Record oder SPF-Eintrag teilt empfangenden E-Mail-Servern mit, ob eine Nachricht von einer autorisierten Absender-IP-Adresse stammt oder nicht. Falls nicht, ist sie womöglich Teil einer Phishing-Kampagne. Hier hilft ein SPF-Check Abhilfe. Der SPF-Eintrag ist dabei auf dem Domain-Name-Service-Server (DNS-Server) der Domain gespeichert.

SPF-Records sind eine wichtige Komponente guter E-Mail-Sicherheit und ermöglichen es Administratoren, Phishing-E-Mails zu stoppen, bevor sie ihr geplantes Opfer erreichen.

Warum brauche ich einen SPF-Record?

Ein SPF-Record ist ein DNS-Eintrag, in dem eine Organisation die IP-Adressen der offiziellen E-Mail-Server und Domains auflisten kann, die autorisiert sind, E-Mails in ihrem Namen zu verschicken.

- SPF macht es für Cyberkriminelle weniger attraktiv, Ihre Domain zu spoofen.

- Ihre Domain wird mit einer niedrigeren Wahrscheinlichkeit auf der Blockliste von Spamfiltern landen.

- Diese höhere Reputation verbessert die Zustellbarkeit Ihres legitimen E-Mail-Verkehrs.

Wenn Sie das E-Mail-System eines Drittanbieters (z.B. Google Suite) nutzen, um Ihre E-Mails zu verwalten, brauchen Sie unbedingt einen SPF-Eintrag, um empfangenden E-Mail-Servern mitzuteilen, dass der Absender autorisiert ist, Nachrichten im Namen Ihres Unternehmens zu versenden. Fehlt der SPF-Eintrag, bekommt der Empfänger von seinem E-Mail-Server womöglich eine Warnung, dass die Nachricht von einem Phishing-Angreifer stammen könnte. Manche betrieblichen E-Mail-Server lassen solche Nachrichten gleich fallen oder verschieben sie sofort in den Spamordner des Empfängers, weshalb es sein kann, dass der Empfänger sie nie zu Gesicht bekommt.

Da die wenigsten Empfänger Nachrichten in ihrem Spamordner lesen, werden Unternehmen, die den intendierten Empfänger deshalb nicht erreichen können, große Schwierigkeiten haben, mit bestehenden und potenziellen Kunden zu kommunizieren. Viele der größeren E-Mail-Systeme haben SPF-Record-Erkennung bereits integriert, sodass sich jeder Domain-Besitzer die Zeit nehmen sollte, einen SPF-Record auf seinen DNS-Servern zu erstellen, damit die eigenen Nachrichten auch wirklich den Posteingang der Empfänger erreichen. Für private E-Mails bei Anbietern wie Google, Hotmail und Yahoo brauchen sie keine SPF-Einträge anzulegen, weil die Anbieter sich bereits darum kümmern.

Wie funktioniert ein DNS-Eintrag?

Jede Domain besitzt einen DNS-Server, der die IP-Adresse des Web-Servers mit dem menschenlesbaren Domain-Namen verbindet, den ein Nutzer in das Browserfenster eintippt. Mithilfe eines Eintrags auf dem DNS-Server kann ein Web-Browser oder jeder andere Service, der Ihre Domain kontaktieren muss, den menschenlesbaren Namen (z.B. meinedomain.de) mit der IP-Adresse Ihres Servers abgleichen. Ein DNS-Server kann darüber hinaus noch weitere Arten von Einträgen enthalten. Bei einem SPF-Record handelt es sich um einen TXT-Eintrag, der die IP-Adressen Ihrer autorisierten E-Mail-Server auflistet. Sie können im SPF-Eintrag eine oder mehrere IP-Adressen autorisieren, E-Mails zu senden.

- Wenn ein legitimer Nutzer eine Nachricht sendet und es einen SPF-Eintrag gibt, führt der E-Mail-Server des Empfängers einen DNS-Lookup durch, um den TXT-Eintrag zu finden, der ihm sagen kann, ob die IP-Adresse des Absenders zu den aufgelisteten IP-Adressen für die entsprechende Domain gehört.

- Kann er keinen SPF-Eintrag ausfindig machen, bekommt die E-Mail des Absenders entweder einen „Soft Fail“ oder einen „Hard Fail“.

Die Administratoren eines E-Mail-Servers legen die Regeln fest, nach denen eine E-Mail in die eine oder andere Kategorie fällt, was letztendlich bestimmt, ob sie den Posteingang des Empfängers erreicht oder nicht. Ein „Soft Fail“ kann den intendierten Empfänger immer noch erreichen, bei strengeren Sicherheitsrichtlinien wird er jedoch fallen gelassen. Ein „Hard Fail“ landet entweder im Spamordner des Empfängers oder wird vom Server fallen gelassen und gelöscht.

E-Mail-Sicherheit beruht darauf, dass sowohl Empfänger als auch Absender die richtigen Einstellungen vornehmen und Filter verwenden. Es kann sein, dass die E-Mail-Server eines Empfängers Sicherheitsvorkehrungen auf einem sehr hohen Niveau getroffen haben, die alle E-Mails ohne SPF-Eintrag blockieren oder jegliche Nachrichten, die irgendeine Art von Fehler aufweisen, egal ob Soft oder Hard Fail, fallen lassen. Deshalb sollte ein Absender immer einen SPF-Eintrag besitzen, um zu vermeiden, vom E-Mail-Server des Empfängers als potentieller Spam eingestuft zu werden.

Beispiel für einen SPF-Eintrag

Ein SPF-Eintrag enthält mehr als nur eine IP-Adresse. Er weist den Empfänger-Server auch an, was er tun soll, wenn die Absender-IP-Adresse nicht auf der Liste der autorisierten IP-Adressen steht. Da IP-Adressen entweder IPv4 oder IPv6 sein können, kann ein SPF-Eintrag beide Versionen enthalten.

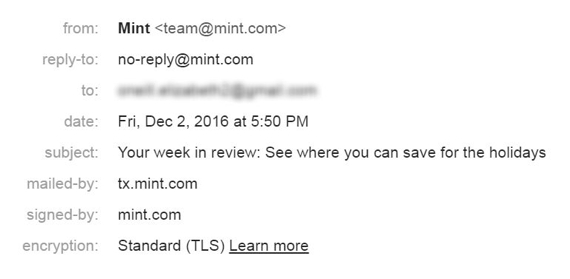

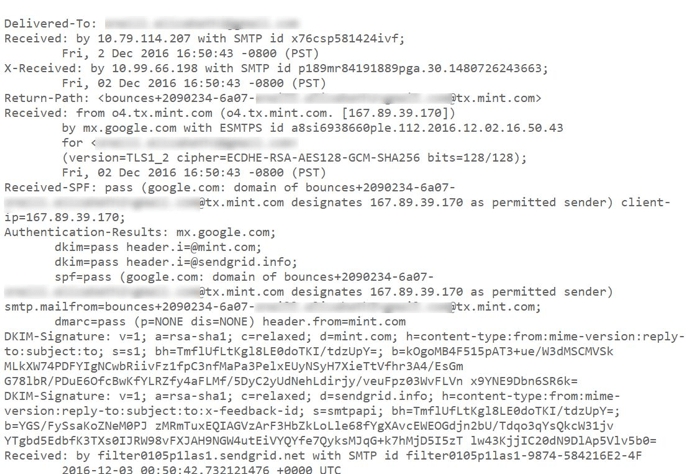

Jede E-Mail-Nachricht muss zwei Header besitzen, die mit einem SPF-Check überprüft werden können: einen sichtbaren Header, den Sie zu Beginn jeder E-Mail sehen können, und einen versteckten, technischen Header. Beide Header enthalten eine „From“-E-Mail-Adresse: im sichtbaren Header heißt sie „From-Header“ oder menschenlesbarer Header und im versteckten technischen Header befindet sie sich in der „Envelope-From“-Adresse (auch bekannt als „Return-Path“ oder „mfrom“). Hier sind einige Beispiele dafür, wie jeder dieser Header aussieht:

Sichtbarer Header:

Technischer, versteckter Header:

Ein weiterer Beispiel-SPF-Eintrag könnte wie folgt aussehen:

v=spf1 ip4:48.213.51.127 ip6:2a05:d018:e3:8c00:bb71:dea8:8b83:851e include:autorisierte-domain.de -all

Schauen wir uns jede Komponente im obigen SPF-Eintrag genauer an: Die erste Komponente, „v-spf 1“, bezeichnet die Version des SPF-Eintrags. Für den Moment gibt es nur SPF 1. Damit kann der Empfänger-Server den TXT-Eintrag, der die SPF-Information enthält, identifizieren.

Bei den „ip4“- und „ip6“-Einträgen handelt es sich um die IPv4- und IPv6-Adressen Ihrer autorisierten E-Mail-Server. Sie können hier mehrere IP-Adressen auflisten, indem Sie jede davon mit einem Leerzeichen trennen und mit dem Prefix „ip4“ oder „ip6“ und Doppelpunkt versehen. Der folgende SPF-Eintrag definiert beispielsweise zwei IPv4-Adressen als autorisierte Server:

v=spf1 ip4:48.213.51.127 ip4:31.217.43.153 ip6:2a05:d018:e3:8c00:bb71:dea8:8b83:851e include:autorisierte-domain.de -all

Die „include“-Anweisung zeigt an, dass die hier definierte Drittanbieter-Domain E-Mails im Namen Ihrer Organisation versenden darf. Stellen Sie sich beispielsweise vor, dass Sie für Ihr Marketing Massen-E-Mails über einen Drittanbieter versenden. Listen Sie diesen externen E-Mail-Anbieter in Ihrem SPF-Record, damit Empfänger-E-Mail-Server die Nachrichten nicht fallen lassen oder in den Spamorder verschieben.

Als letztes steht die „-all“-Anweisung. Diese ist deshalb wichtig, weil sie dem Empfänger-Server mitteilt, welche Richtlinien er anwenden soll, wenn der Absender keine der autorisierten IP-Adressen verwendet. „-all“ weist den Empfänger-Server an, die Nachricht als „Fail“ einzustufen. Es gibt aber noch zwei weitere Optionen. Die „~all“-Anweisung resultiert in einem Soft Fail, was bedeutet, dass die Nachricht den Posteingang des Empfängers erreichen kann, aber eine Warnung enthält, dass sie schädlich sein könnte. Die „+all“-Anweisung umgeht jegliche Sicherheitseinschränkungen und teilt dem Empfänger-Server mit, dass er die Nachricht durchlassen soll. In dem Fall kann jeder Absender direkt in den Posteingang des Empfängers gelangen. Diese Einstellung gilt als unsicher und sollte vermieden werden.

Einen SPF-Record erstellen: So geht’s

Wie Sie einen SPF-Record erstellen, hängt von Ihrem DNS-Anbieter ab. Wenn Sie die DNS-Server Ihres Domain-Registrars verwenden, bietet Ihnen der Registrar typischerweise ein Dashboard, über das Sie DNS-Einträge hinzufügen und löschen können. In diesem Dashboard erstellen Sie auch SPF-Einträge.

- Im ersten Schritt sollten Sie Ihren SPF-Eintrag erstellen und sorgfältig auf Korrektheit prüfen. Sie können die oben genannten Beispiele als Vorlage verwenden, um Ihren eigenen zu erstellen. Tauschen Sie die IP-Adressen mit Ihren eigenen aus und löschen Sie die Drittanbieter-Domain, wenn Sie keine externen E-Mail-Dienste haben, die Nachrichten im Namen Ihres Unternehmens verschicken.

- Nun können Sie den SPF-Eintrag erstellen, veröffentlichen und anschließend einen SPF-Check durchführen. Ein SPF-Record ist ein TXT-Eintrag und im Dashboard Ihres DNS-Anbieters können Sie einen SPF-Record erstellen und diese Art von Eintrag auswählen. Üblicherweise befindet sich Ihr DNS-Server bei einem Drittanbieter, Ihrem Registrar oder dem Hosting-Unternehmen, bei dem Sie Ihre Domain hosten. Die meisten Anbieter helfen Ihnen gerne mit so kritischen Einstellungen wie DNS-Einträgen, falls Sie Hilfe benötigen.

- Kopieren Sie Ihren erstellen Record in die DNS-Einstellungen, wobei Sie sicher gehen sollten, dass Sie TXT als Eintragstyp auswählen.

- Nachdem Sie den Eintrag gespeichert haben, kann es bis zu 72 Stunden dauern, bis sich die Änderungen im gesamten Internet verbreitet haben. Behalten Sie das im Hinterkopf, wenn Sie Ihre neuen Einstellungen testen.

Zum Testen der Änderungen können Sie eine Nachricht von Ihrem E-Mail-Anbieter an einen anderen Empfänger schicken. Wenn Sie beispielsweise Google Suite nutzen und einen SPF-Eintrag für Ihre Domain erstellt haben, können Sie eine Nachricht von Ihrem Geschäftsaccount an Ihre private Adresse schicken, um ihn zu testen. Sie müssen sich die E-Mail-Header ansehen, um das Ergebnis des SPF-Lookups zu prüfen.

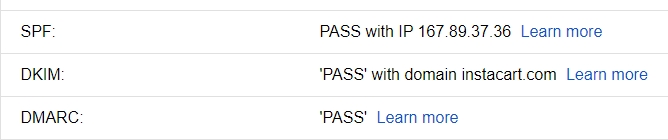

Gmail-Header können Sie z.B. sehen, wenn Sie den „Mehr erfahren“-Button in einer Nachricht klicken und im Menü die Option „Original anzeigen“ auswählen. Dann öffnet sich nämlich das Header-Fenster, und Sie sehen die Ergebnisse des SPF-Lookups im oberen Abschnitt. Bei dem folgenden Screenshot handelt es sich um ein Beispiel aus Gmail:

Hier können Sie sehen, dass der SPF-Record fehlerfrei ist, sodass diese Nachricht in Gmail als legitime E-Mail eingestuft und in den Posteingang des Empfängers zugestellt wurde. Sie können Ihren Spamordner einmal nach Nachrichten mit fehlgeschlagenem SPF durchforsten und werden feststellen, dass Gmail diese Nachrichten mit einer Warnung versieht.

Tipp: Eine weitere Möglichkeit, schnell und einfach den SPF-Eintrag zu überprüfen, ist der kostenlose SPF-Check durch Proofpoint.

SPF als Teil einer breiteren E-Mail-Sicherheitsstrategie

SPF ist ein wirksamer Baustein einer E-Mail-Sicherheitsstrategie. E-Mail-Authentifizierung, nicht Menschen, sollten immer Ihre erste Verteidigungsfront gegen betrügerische E-Mail-Angriffe sein. Dadurch eliminieren Sie auf Seiten der Zielempfänger das Rätselraten, indem Sie schlechte Nachrichten gleich identifizieren und blockieren, bevor sie den Posteingang erreichen.

Solange Phishing-Angriffe weiterhin die erste Wahl für Bedrohungsakteure sind, warnen SPF-Einträge und andere E-Mail-Sicherheitsmaßnahmen Nutzer, wenn sie schädliche Nachrichten erhalten. Mit SPF-Einträgen können Angreifer Ihre Domain nicht für Phishing-Kampagnen missbrauchen. Dadurch schützen Sie die Reputation Ihres Unternehmens und verhindern, dass Ihre Nutzer zum Opfer werden.

Doch SPF alleine reicht nicht aus. Viele Organisationen haben in E-Mail-Betrugstrainings für Ihre Angestellten und Konsumenten investiert. Doch trotz dieses Investments lassen sich viele weiterhin täuschen, etwa durch Business-E-Mail-Compromise (BEC) – in hohem Maße zielgerichtete, klein angelegte Angriffe, die Angestellte austricksen, indem sie die Identität vertrauenswürdiger Unternehmen annehmen – oder Phishing-Scams zum Diebstahl von Zugangsdaten. Zusätzlichen Schutz bietet hier die DMARC-gestützte E-Mail-Authentifizierung, die solche Spoofing-Angriffe gezielt verhindert. Diese Angriffe funktionieren. Laut Verizon werden 30 % aller Phishing-Nachrichten von den Zielpersonen geöffnet und 12 % dieser Nutzer klicken auf schädliche Anhänge.

Folgende Probleme führen dazu, dass neben SPF noch weitere Sicherheitsmaßnahmen notwendig sind:

- Genauigkeit: Die Anbieter, die Nachrichten im Namen Ihrer Marke versenden, wechseln und werden mehr in der Zahl. Wenn Sie diese Änderungen nicht in Echtzeit nachverfolgen können, veralten Ihre SPF-Einträge.

- Toleranz: SPF ist eines von vielen Signalen, die E-Mail-Anbieter bei der Entscheidung, ob eine Nachricht zugestellt werden soll, heranziehen. Ein Versagen von SPF garantiert noch nicht, dass die Nachricht auch wirklich blockiert wird.

- Immunität: Sobald eine E-Mail weitergeleitet wird, greift der SPF-Eintrag nicht mehr.

- Schutz: SPF schützt die „Header-From“-Adresse, die Nutzer in Ihren E-Mail-Anwendungen sehen, nicht vor Spoofing. Cyberkriminelle können SPF-Anforderungen erfüllen, indem sie ihre eigene Domain in der „Envelope-From“-Adresse verwenden und trotzdem die Domain einer legitimen Marke spoofen, indem sie diese in die sichtbare Absenderadresse einsetzen.

Glücklicherweise können andere E-Mail-Authentifizierungstechnologien diese Lücken füllen. Dazu gehören beispielsweise DMARC und DKIM.