Inhaltsverzeichnis

Definition: Was ist Spoofing?

Spoofing bezeichnet allgemein eine Methode, bei der Angreifer eine falsche Identität vortäuschen, um eine Quelle als vertrauenswürdig erscheinen zu lassen. Bei E-Mail-Spoofing wird eine E-Mail so manipuliert, dass ein falscher Absender vorgetäuscht wird. Insbesondere bei Spam- oder Phishing-Angriffen täuschen Cyberangreifer den Empfängern vor, die E-Mail stamme von einer Person oder Einrichtung, die sie kennen oder der sie vertrauen.

Bei einer Spoofmail ist der Absender im E-Mail-Header gefälscht, so dass im Posteingang der Nutzer eine falsche Adresse angezeigt wird. Das Ziel ist, dass der Empfänger die Absenderadresse nicht hinterfragt, sondern als echt hinnimmt. Sofern die Nutzer den Header nicht genauer untersuchen, erkennen Sie nicht, dass die Absenderadresse gefälscht (gespooft) ist.

Wenn es sich um einen Namen handelt, den sie wiedererkennen, ist die Wahrscheinlichkeit groß, dass sie ihm vertrauen. Also klicken sie auf bösartige Links, öffnen Malware-Anhänge, senden sensible Daten und überweisen sogar Firmengelder.

E-Mail-Spoofing ist möglich aufgrund der Art und Weise, wie E-Mail-Systeme konzipiert sind. Ausgehenden Nachrichten wird von der Client-Anwendung eine Absenderadresse zugewiesen. Die Ausgangsserver haben keine Möglichkeit zu erkennen, ob diese Absenderadresse legitim oder gefälscht ist. Damit sind Spoofmails schwer erkennbar.

Empfängerserver und Anti-Malware-Software können jedoch dabei helfen, gefälschte Nachrichten und Spoofing-Mails zu erkennen und zu herauszufiltern.

Leider hat nicht jeder E-Mail-Dienst Sicherheitsprotokolle eingerichtet. Nutzer können aber selbst tätig werden und die E-Mail-Header, die mit jeder Nachricht gesendet werden, manuell überprüfen, um festzustellen, ob die Absenderadresse gefälscht wurde.

Cybersicherheits-schulungen beginnen hier

So können Sie Ihre kostenlose Testversion nutzen:

- Vereinbaren Sie einen Termin mit unseren Cybersicherheitsexperten, bei dem wir Ihre Umgebung bewerten und Ihre Sicherheitsrisiken identifizieren.

- Wir implementieren unsere Lösung innerhalb von lediglich 24 Stunden und mit minimalem Konfigurationsaufwand. Anschließend können Sie unsere Lösungen für 30 Tage testen.

- Lernen Sie unsere Technologie in Aktion kennen!

- Sie erhalten einen Bericht zu Ihren Sicherheitsschwachstellen, sodass Sie sofort Maßnahmen gegen Cybersicherheitsrisiken ergreifen können.

Füllen Sie dieses Formular aus, um einen Termin mit unseren Cybersicherheitsexperten zu vereinbaren.

Vielen Dank

Wir werden Sie zeitnah zur Abstimmung der nächsten Schritte kontaktieren.

E-Mail-Spoofing: Ursprünge und Entwicklung

E-Mail-Spoofing ist bereits seit den 1970er Jahren ein Problem, weil die geltenden E-Mail-Protokolle keine Vorkehrungen gegen das Fälschen von Absenderadressen getroffen hatten. Es begann mit Spammern, die diese Technik nutzten, um E-Mail-Filter zu umgehen. In den 1990er Jahren wurde das Problem dominanter und entwickelte sich in den 2000er Jahren zu einem globalen Cybersicherheitsproblem.

Im Jahr 2014 wurden Sicherheitsprotokolle eingeführt, um E-Mail-Spoofing und Phishing zu bekämpfen. Aufgrund dieser Protokolle schaffen es viele gefälschte E-Mail-Nachrichten heute nur noch in die Spam-Postfächer der Nutzer, oder sie werden direkt abgewiesen und erreichen nie den Posteingang der Empfänger.

Spoofing vs. Phishing

Trotz einiger Gemeinsamkeiten sind Spoofing und Phishing zwei unterschiedliche Dinge. Hier sind einige der wesentlichen Unterschiede:

- Das Ziel von Spoofing besteht darin, die Identität einer Person nachzuahmen, während das Ziel von Phishing-Angriffen darin besteht, Informationen zu stehlen.

- Phishing ist ebenfalls eine Art von Betrug, da es sich um Informationsdiebstahl handelt. Allerdings wird bei Spoofing die E-Mail-Adresse oder Telefonnummer des Opfers nicht gestohlen, sondern nachgeahmt wird.

- Bei Phishing gibt der Angreifer häufig vor, von einer vertrauenswürdigen Organisation zu stammen, während bei Spoofing die E-Mail-Adresse oder Telefonnummer des Absenders geändert wird, um sich als jemand anderes auszugeben.

- Phishing wird häufig mit gefälschten Websites und Datenerfassungsportalen durchgeführt. Spoofing-E-Mails können dazu verwendet werden, die Systemsicherheit zu verletzen oder Nutzerinformationen zu stehlen.

Wie funktioniert E-Mail-Spoofing?

Das Ziel von E-Mail-Spoofing ist es, den Nutzern vorzutäuschen, dass die E-Mail von jemandem stammt, den sie kennen oder dem sie vertrauen können – in den meisten Fällen ein Kollege, ein Lieferant oder eine Marke. Der Spoofer nutzt dieses Vertrauen aus und fordert den Empfänger auf, Informationen preiszugeben oder eine bestimmte Handlung auszuführen.

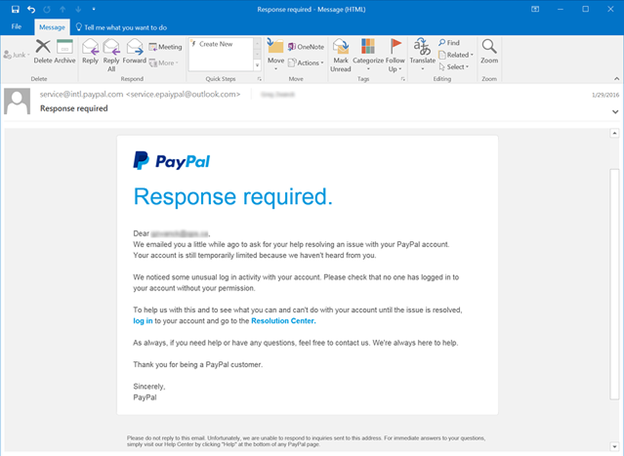

Ein Angreifer erstellt zum Beispiel eine Spoofing-E-Mail, die aussieht, als käme sie von PayPal. In der E-Mail wird dem Nutzer mitgeteilt, dass sein Konto gesperrt wird, wenn er nicht auf einen Link klickt, sich auf der Website authentifiziert und das Passwort seines Kontos ändert.

Wenn der Nutzer erfolgreich getäuscht wurde und seine Anmeldedaten eingibt, verfügt der Angreifer nun über die Anmeldedaten, um sich beim PayPal-Konto des Nutzers zu authentifizieren und möglicherweise Geld vom Nutzer zu stehlen.

Komplexere Angriffe zielen auf Finanzangestellte ab und nutzen Social Engineering und Online-Spionage, um einen Nutzer dazu zu bringen, Millionenbeträge auf das Bankkonto des Angreifers zu überweisen.

Für den Nutzer sieht die gefälschte E-Mail legitim aus, und viele Angreifer übernehmen Elemente von der offiziellen Website, um die Nachricht noch glaubwürdiger zu gestalten. Hier ist ein Beispiel für einen PayPal-Phishing-Angriff mit einem gefälschten E-Mail-Absender:

Bei einem typischen E-Mail-Client (wie Microsoft Outlook) wird die Absenderadresse automatisch eingegeben, wenn ein Nutzer eine neue E-Mail-Nachricht sendet. Ein Angreifer kann jedoch programmgesteuert E-Mails senden, indem er einfache Skripte in einer beliebigen Programmiersprache verwendet, um die Absenderadresse auf eine E-Mail-Adresse seiner Wahl zu konfigurieren.

E-Mail-API-Endpunkte erlauben es einem Absender, eine beliebige Absenderadresse anzugeben, unabhängig davon, ob diese Adresse tatsächlich existiert. Und Server für ausgehende E-Mails können nicht feststellen, ob die Absenderadresse legitim ist.

Ausgehende E-Mails werden über das Simple Mail Transfer Protocol (SMTP) abgerufen und weitergeleitet. Wenn ein Nutzer in einem E-Mail-Client auf „Senden“ klickt, wird die Nachricht zunächst an den in der Client-Software konfigurierten ausgehenden SMTP-Server gesendet.

Der SMTP-Server identifiziert die Empfängerdomain und leitet die Nachricht an den E-Mail-Server der Domain weiter. Der E-Mail-Server des Empfängers leitet die Nachricht dann an den richtigen Posteingang des Nutzers weiter.

Für jeden „Sprung“, den eine E-Mail auf ihrem Weg durch das Internet von Server zu Server macht, wird die IP-Adresse des jeweiligen Servers protokolliert und in den E-Mail-Header aufgenommen. Der Header verrät also die Herkunft und den wahren Absender, aber viele Nutzer überprüfen die Header nicht, bevor sie mit einem E-Mail-Absender interagieren.

Die drei Hauptbestandteile einer E-Mail sind:

- Die Absenderadresse

- Die Empfängeradresse

- Der Text der E-Mail

Eine weitere Komponente, die häufig beim Phishing verwendet wird, ist das Antwortfeld „Reply-To“. Dieses Feld ist ebenfalls vom Absender konfigurierbar und kann bei einem Phishing-Angriff verwendet werden. Die Reply-To-Adresse teilt der Client-E-Mail-Software mit, wohin sie eine Antwort senden soll, und diese muss nicht mit der Adresse des Absenders identisch sein.

Auch hier gilt, dass E-Mail-Server und das SMTP-Protokoll nicht überprüfen, ob diese E-Mail legitim oder gefälscht ist. Es liegt am Nutzer, zu erkennen, dass die Antwort an den falschen Empfänger geht.

Beispiele für Spoofing-Mails

Als Beispiel für E-Mail-Spoofing könnte ein Angreifer eine E-Mail erstellen, die so aussieht, als käme sie von PayPal. Die Nachricht teilt dem Nutzer mit, dass sein Konto gesperrt wird, wenn er nicht auf einen Link klickt, sich auf einer (Fake-)Website authentifiziert und das Passwort seines Kontos ändert. Wenn der Nutzer sich davon austricksen lässt und Anmeldeinformationen eingibt, kann sich der Angreifer beim echten PayPal-Konto des Nutzers authentifizieren und sein Geld stehlen.

Für den Nutzer sieht eine gefälschte E-Mail-Nachricht legitim aus, da viele Angreifer Elemente der offiziellen Website des Unternehmens, das sie nachahmen, verwenden, um die Nachricht glaubwürdiger zu machen.

Komplexere Angriffe zielen auf Mitarbeiter in der Finanzabteilung ab und nutzen Social Engineering und Online-Reconnaissance, um einen Zielnutzer dazu zu verleiten, Geld auf das Bankkonto eines Angreifers zu überweisen.

Hier ist ein Beispiel für eine solche gefälschte E-Mail:

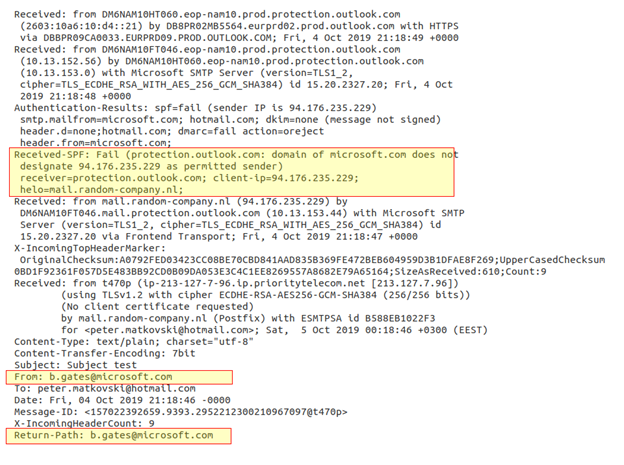

Sie sehen, dass die E-Mail-Adresse im Absenderfeld angeblich von Bill Gates stammt (b.gates@microsoft.com). Es gibt zwei Abschnitte, die Sie im E-Mail-Header überprüfen können:

Der Abschnitt „Received“ zeigt, dass die E-Mail ursprünglich vom E-Mail-Server email.random-company.nl bearbeitet wurde, was ein erster Hinweis darauf ist, dass es sich um eine Spoofmail handeln könnte.

Das beste Feld zum Überprüfen ist jedoch der Abschnitt „Received-SPF“ – Sie sehen, dass dieser Abschnitt den Status „Fail“ („Fehlgeschlagen“) hat.

Das Sender Policy Framework (SPF) ist ein Sicherheitsprotokoll, das im Jahr 2014 als Standard festgelegt wurde. Es arbeitet in Verbindung mit DMARC (Domain-based Message Authentication, Reporting and Conformance), um Malware- und Phishing-Angriffe zu stoppen.

SPF kann gefälschte E-Mails erkennen und ist bei den meisten E-Mail-Diensten üblich geworden, um Phishing zu bekämpfen. Es liegt jedoch in der Verantwortung des Domaininhabers, SPF zu integrieren.

Um SPF zu verwenden, muss ein Domaininhaber einen DNS-TXT-Eintrag konfigurieren, der alle IP-Adressen angibt, die berechtigt sind, E-Mails im Namen der Domain zu versenden. Wenn dieser DNS-Eintrag konfiguriert ist, suchen die E-Mail-Server beim Empfang einer Nachricht nach der IP-Adresse, um sicherzustellen, dass sie mit den autorisierten IP-Adressen der E-Mail-Domain übereinstimmt.

Wenn es eine Übereinstimmung gibt, zeigt das Feld Received-SPF einen PASS-Status an. Wenn es keine Übereinstimmung gibt, zeigt das Feld den Status FAIL an. Empfänger sollten diesen Status überprüfen, wenn sie eine E-Mail mit Links, Anhängen oder schriftlichen Anweisungen erhalten.

Nie wieder unerwünschte E-Mails mit der E-Mail-Protection-Suite

Woran erkennen Sie eine Spoofmail?

Obwohl Spoofing-Betrug immer ausgefeilter wird, können Ihnen bestimmte Anzeichen und Hinweise dabei helfen, eine gespoofte E-Mail zu erkennen.

- Überprüfen Sie den E-Mail-Header: Der E-Mail-Header enthält Informationen wie das Datum, die Betreffzeile, die Namen des Empfängers und des Absenders sowie die E-Mail-Adresse. Überprüfen Sie, ob die E-Mail-Adresse von einer legitimen Quelle stammt und ob der Name und andere Details übereinstimmen.

- Suchen Sie nach Unstimmigkeiten zwischen E-Mail-Adressen, Anzeigenamen usw.: Eine E-Mail-Adresse, die nicht mit dem Anzeigenamen des Absenders übereinstimmt, ist ein deutliches Zeichen für eine gefälschte E-Mail, insbesondere wenn die Domain der E-Mail-Adresse verdächtig erscheint.

- Bewerten Sie den E-Mail-Inhalt: Gefälschte E-Mails enthalten oft alarmierende oder aggressive Nachrichten, die ein Gefühl von Dringlichkeit und Impulsivität hervorrufen sollen. Wenn der Ton der Betreffzeile und des E-Mail-Inhalts darauf zugeschnitten ist, Sie zu erschrecken oder zu beunruhigen, handelt es sich wahrscheinlich um eine gefälschte E-Mail.

- Seien Sie wachsam bei E-Mails, in denen nach persönlichen Informationen gefragt wird: Gefälschte E-Mails können Teil einer Phishing-Kampagne sein, bei denen Betrüger sich als bestimmte Marken oder Identitäten ausgeben, um an Ihre persönlichen Daten zu gelangen.

- Vermeiden Sie das Klicken auf Links oder das Herunterladen von Anhängen: Wenn Sie eine E-Mail erhalten, die verdächtig erscheint oder von einem unbekannten Absender stammt, klicken Sie nicht auf Links und laden Sie keine Anhänge herunter.

- Kopieren Sie den Inhalt einer E-Mail-Nachricht und fügen Sie ihn in eine Suchmaschine ein: Es besteht die Möglichkeit, dass der Text bereits gemeldet und im Internet veröffentlicht wurde, wenn er Teil einer weit verbreiteten Phishing-Kampagne ist.

- Suchen Sie nach Inkonsistenzen in der E-Mail-Signatur: Wenn die Informationen in der E-Mail-Signatur, z. B. die Telefonnummer, nicht mit den Informationen über den Absender übereinstimmen, handelt es sich möglicherweise um eine gefälschte E-Mail.

Öffnen Sie im Zweifelsfall keine unbekannten oder verdächtigen E-Mails. E-Mail-Spoofing oder nicht: Ein menschenorientierter und nutzerorientierter Ansatz ist der Schlüssel zur Eindämmung kostspieliger Social-Engineering-Angriffe.

Welche Motivation steckt hinter E-Mail-Spoofing?

E-Mail-Spoofing mag Ihnen ungewöhnlich vorkommen, ist jedoch deshalb so weit verbreitet, weil es als Taktik sehr wirksam ist, um ahnungslose Opfer zu täuschen.

Zu den Hauptmotivationen für E-Mail-Spoofing gehören:

- Vertrauliche Informationen erlangen: Angreifer können E-Mail-Spoofing nutzen, um an vertrauliche Informationen wie Sozialversicherungsnummern, Finanzdaten und andere wichtige Informationen zu kommen.

- Online-Konten übernehmen: E-Mail-Spoofing kann dazu dienen, Online-Konten zu übernehmen, indem Nutzer dazu verleitet werden, ihre Anmeldedaten preiszugeben.

- Malware verbreiten: Angreifer nutzen E-Mail-Spoofing, um Malware auf den Computer oder das Netzwerk des Empfängers zu übertragen.

- Gelder stehlen: E-Mail-Spoofing wird verwendet, um Gelder zu stehlen, wenn Nutzer dazu verleitet werden, ihre Finanzinformationen preiszugeben oder Geld auf das Konto des Angreifers zu überweisen.

- Manipulieren und beeinflussen: Spoofing-E-Mails können die öffentliche Meinung für bestimmte Interessengruppen und Parteien beeinflussen, sei es in der Politik, in der Regierung oder im Umweltbereich.

Statistiken zu E-Mail-Spoofing und Phishing

E-Mail-Clients, die für die Verwendung von SPF und DMARC konfiguriert sind, weisen E-Mails, die die Validierung nicht bestehen, automatisch zurück oder senden sie an das Spam-Postfach des Nutzers.

Angreifer haben es auf Menschen und Unternehmen abgesehen, und schon ein einziger erfolgreich getäuschter Nutzer kann zum Diebstahl von Geld, Daten und Zugangsdaten führen.

Es ist kein Wunder, dass Phishing heute zu den bekanntesten Cyberangriffen gehört. Schauen Sie sich die folgenden Statistiken an:

- Pro Tag werden 3,1 Milliarden Domain-Spoofing-E-Mails verschickt.

- Mehr als 90 % der Cyberangriffe beginnen mit einer E-Mail.

- E-Mail-Spoofing und Phishing haben seit 2016 weltweit Kosten in Höhe von geschätzten 26 Milliarden US-Dollar verursacht.

- Im Jahr 2019 meldete das FBI, dass 467.000 Cyberangriffe erfolgreich waren; 24 % davon basierten auf E-Mails.

- Durchschnittlich wurden die Nutzer um 75.000 Dollar betrogen.

E-Mail-Spoofing wird häufig beim CEO-Betrug, auch bekannt als Business-E-Mail-Compromise (BEC), eingesetzt. Hierbei spoofen Angreifer die E-Mail-Adresse des Absenders, um sich als Führungskraft oder Eigentümer eines Unternehmens auszugeben. Dieser Angriff zielt in der Regel auf einen Mitarbeiter in der Finanz-, Buchhaltungs- oder Kreditorenabteilung ab.

Selbst clevere Mitarbeiter mit guten Absichten können dazu verleitet werden, Geld zu überweisen, wenn die Aufforderung von jemandem kommt, dem sie vertrauen – insbesondere von einer Autoritätsperson.

Hier sind einige bekannte Beispiele für Phishing-Betrug:

- Der kanadische Stadtkämmerer wurde von einem Angreifer, der sich als Stadtmanager Steve Kanellakos ausgab, dazu gebracht, 98.000 $ aus Steuergeldern zu überweisen.

- Mattel wurde ebenfalls hereingelegt und überwies 3 Millionen Dollar auf ein Konto in China. Das Unternehmen hatte jedoch Glück und bekam das Geld zurück, als der betrogene Finanzmanager nachweisen konnte, dass die E-Mail-Nachricht nicht vom CEO, Christopher Sinclair, gesendet wurde.

- Die Crelan-Bank in Belgien ließ sich dazu überreden, Angreifern 70 Millionen Euro zu schicken.

So schützen Sie sich vor E-Mail-Spoofing

Selbst wenn Maßnahmen zur E-Mail-Sicherheit implementiert wurden, können immer noch einige bösartige E-Mail-Nachrichten in die Posteingänge der Nutzer gelangen.

Unabhängig davon, ob Sie als Angestellter für finanzielle Entscheidungen verantwortlich sind oder private E-Mails bei der Arbeit nutzen – Sie können bestimmte Schritte unternehmen, um zu vermeiden, dass Sie einem E-Mail-Betrug zum Opfer fallen:

- Klicken Sie niemals auf Links in einer E-Mail, um sich auf einer Website zu authentifizieren. Geben Sie immer die offizielle Domain in Ihren Browser ein und authentifizieren Sie sich direkt auf der Seite.

- Die Schritte zum Anzeigen des E-Mail-Headers sind bei jedem E-Mail-Client unterschiedlich. Schauen Sie zuerst nach, wie Sie den E-Mail-Header bei Ihrer Software anzeigen. Öffnen Sie dann den E-Mail-Header, suchen Sie nach dem Abschnitt „Received-SPF“ und suchen Sie nach einem PASS- oder FAIL-Status.

- Kopieren Sie den Inhalt einer E-Mail und fügen Sie ihn in eine Suchmaschine ein. Die Chancen stehen gut, dass der in einem gängigen Phishing-Angriff verwendete Text bereits gemeldet und im Internet veröffentlicht wurde.

- Seien Sie misstrauisch bei E-Mails, die angeblich von einer offiziellen Quelle stammen und schlechte Rechtschreibung oder Grammatik aufweisen.

- Öffnen Sie keine Anhänge von verdächtigen oder unbekannten Absendern. Es könnte sich um schädliche Anhänge mit Malware handeln.

- Bei E-Mails, die Reichtum versprechen – oder irgendetwas anderes, das zu schön ist, um wahr zu sein – handelt es sich wahrscheinlich um Betrug.

- Seien Sie vorsichtig bei E-Mails, die ein Gefühl von Dringlichkeit oder Gefahr vermitteln. Phishing- und BEC-Angriffe versuchen oft, die natürliche Skepsis der Empfänger zu unterdrücken, indem sie suggerieren, dass etwas Schlimmes passieren wird, wenn sie nicht schnell handeln. Behandeln Sie E-Mail-Links mit besonderer Vorsicht, wenn die Nachricht vor anstehenden Kontoauflösungen, geplanten Zahlungsausfällen oder verdächtigen Aktivitäten auf einem Ihrer Finanzkonten warnt. Besuchen Sie die Website direkt über Ihren Browser, klicken Sie nicht auf den Link in der E-Mail und denken Sie daran, dem IT-Team die Phishing-Mail zu melden.

Wie Proofpoint Sie unterstützen kann

E-mail Protection von Proofpoint ist eine umfassende Sicherheitslösung, die es Unternehmen ermöglicht, sowohl bekannte als auch neue E-Mail-Bedrohungen, einschließlich Spoofing, Phishing und andere Formen von Social Engineering, zu erkennen und zu blockieren.

Zu den wichtigsten Funktionen, die den E-Mail-Schutz von Proofpoint zu einer erstklassigen E-Mail-Sicherheitslösung machen, gehören:

- Machine Learning: Nutzt maschinelles Lernen, um komplexe E-Mail-Bedrohungen wie Phishing, BEC und E-Mail-Betrug zu erkennen und zu blockieren.

- Domainschutz: Schützt vor Domain-Spoofing und betrügerischen E-Mails über vertrauenswürdige Domains. Es stoppt betrügerische E-Mails am Proofpoint-Gateway und schützt gleichzeitig den Ruf Ihres Unternehmens.

- Mehrschichtige Erkennung: Verwendet mehrschichtige Erkennungstechniken, einschließlich signaturbasierter Erkennung und dynamischer Analyse, um bekannte und unbekannte Bedrohungen zu verhindern.

- Sicherer E-Mail-Gateway: Proofpoint kann als Cloud-Dienst oder vor Ort bereitgestellt werden und bietet einen sicheren E-Mail-Gateway, der Unternehmen bei der Abwehr von Bedrohungen unterstützt und gleichzeitig die Geschäftskontinuität und E-Mail-Compliance gewährleistet.

Erfahren Sie mehr über Proofpoint E-Mail Protection und wie Sie Ihre E-Mails vor unbefugten Zugriffen und fortgeschrittenen Cyberbedrohungen schützen. Kontaktieren Sie Proofpoint, um mehr über unsere erstklassige Suite an Cybersicherheitsprodukten und -lösungen zu erfahren.