Bei den verwertbaren Erkenntnissen von Proofpoint handelt es sich um zusätzliche Kennzahlen und Erkenntnisse, die dank unserer kombinierten Daten und Erkennungen sowie unseren Forschungsergebnissen von der Proofpoint Threat Protection-Plattform bereitgestellt werden. Die Erkenntnisse bieten weitere Details und wichtigen Kontext zum genauen Verständnis der für Sie relevanten Bedrohungen sowie Informationen dazu, mit welchen Maßnahmen Sie diese Bedrohungen abwehren können.

Der erste Teil unserer Blog-Reihe zu verwertbaren Erkenntnissen drehte sich um Einblicke in Risiken durch Mitarbeiter sowie entsprechende Gegenmaßnahmen von Unternehmen. In unserem zweiten Beitrag konzentrierten wir uns stärker auf die Ermittlung des Ursprungs von Risiken. Dazu gehörte auch die Frage, wie einfach diese Informationen im Proofpoint TAP-Dashboard (Proofpoint Targeted Attack Protection) angezeigt werden und welche Maßnahmen wir anhand dieser Informationen ergreifen können.

In diesem Beitrag informieren wir über Business Email Compromise (BEC) und erläutern, wie Sie das BEC-Risiko Ihres Unternehmens mit gezielten Kontrollen minimieren können.

Transparenz als Voraussetzung für das Verständnis der verschiedenen BEC-Methoden sowie zur Abwehr von Angriffen

Business Email Compromise (BEC, auch als Chefmasche bezeichnet) wird von den meisten Unternehmen aus gutem Grund als ernsthafte Bedrohung wahrgenommen: Im Jahr 2021 war diese Technik in den USA bei fast 20.000 Opfern erfolgreich und verursachte bereinigte Kosten von etwa 2,4 Milliarden US-Dollar. Laut dem FBI Internet Crime Complaint Center ist sie nach Verlusten gesehen die gefährlichste aller Internetbedrohungen.

Dieser Bedrohungstyp, der Angriffstechniken wie Nachahmung und Kontenkompromittierung nutzt, steht in Bezug auf potenzielle geschäftliche Auswirkungen und Sorge bei Führungskräften auf der gleichen Stufe wie Ransomware. Aus diesem Grund ist es wichtig, dass Sicherheitsverantwortliche nicht nur einen Überblick darüber haben, mit welchen BEC-Methoden ihr Unternehmen von Angreifern ins Visier genommen wird, sondern auch über den Ablauf dieser Angriffe und Abwehrmöglichkeiten im Bilde sind.

Erkenntnisse

Das Threat Insight-Dashboard von Proofpoint TAP trägt dem Barf nach Transparenz Rechnung, indem die vorhandenen Berichterstellungs- und Analysefunktionen für BEC-Aktivitäten und -Risiken weiter ausgebaut werden. Die vor Kurzem hinzugefügten Trendberichte und Bedrohungsanalysen ergänzen die personenzentrierten Berichte mit weiteren verwertbaren Erkenntnissen. Damit liefern sie ein umfassendes Bild der gegen Ihr Unternehmen gerichteten BEC-Aktivitäten und zeigen beispielsweise, welche Kontrollen Sie implementieren können, um diese Angriffe zu verhindern.

Nachfolgend gehen wir auf fünf wichtige Fragen zu BEC ein, die Sie mit den Erkenntnissen aus diesen Trendberichten beantworten können.

Frage 1: Ist mein Unternehmen vor BEC-Bedrohungen geschützt?

Wenn Sie wissen möchten, wie groß das Risiko Ihres Unternehmens für BEC-Bedrohungen ist, müssen Sie zuerst deren Anteil unter allen Ihren schädlichen Nachrichten ermitteln. Anschließend können Sie die relative Effektivität Ihrer Lösungen bewerten.

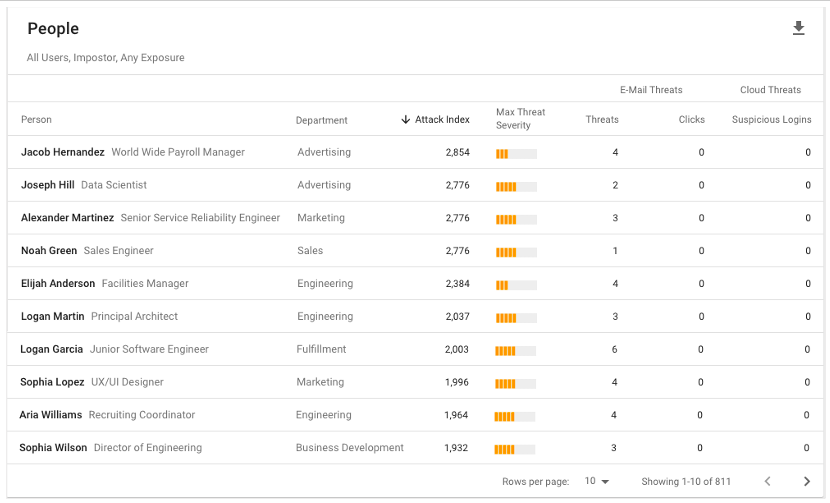

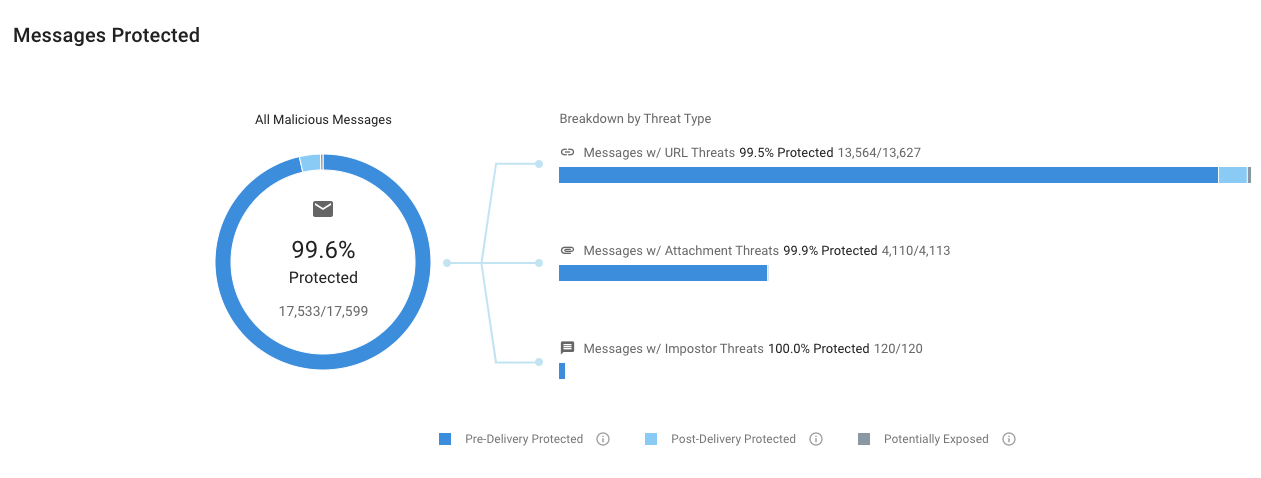

Der Bericht „Email Threats Effectiveness Overview“ (Überblick über die Effektivität bei E-Mail-Bedrohungen) zeigt Ihnen, wie gut Ihr Unternehmen vor allen schädlichen Nachrichten insgesamt sowie vor den einzelnen Bedrohungstypen geschützt ist. In der Aufschlüsselung nach Bedrohungstyp (Breakdown by Threat Type) stellen Impostor-Bedrohungen die an Ihr Unternehmen gesendeten BEC-Nachrichten dar.

Überblick über die Effektivität von E-Mail-Bedrohungen

Abb. 1: Diagramm mit einem Überblick über die Effektivität von E-Mail-Bedrohungen im Threat Insight-Dashboard von Proofpoint TAP.

BEC-Angriffe (Impostor-Bedrohungen) machen zwar nur einen kleinen Teil aller schädlichen Nachrichten aus, die bei Ihrem Unternehmen eingehen, doch das damit verbundene Risiko ist außergewöhnlich hoch. Diese Bedrohungen sind meist äußerst gezielt und kommen nicht in den Mengen vor, die andere Standardbedrohungen generieren.

Es ist wichtig, Ihre allgemeine Effektivität bei der Abwehr dieser Bedrohungen im Blick zu behalten. Wenn Sie zudem in der Lage sind, diese Effektivität auch langfristig zu ermitteln, können Sie plötzliche Veränderungen bei Angriffsvolumen oder Erfolgsraten feststellen und Ihre Schutzmaßnahmen entsprechend anpassen.

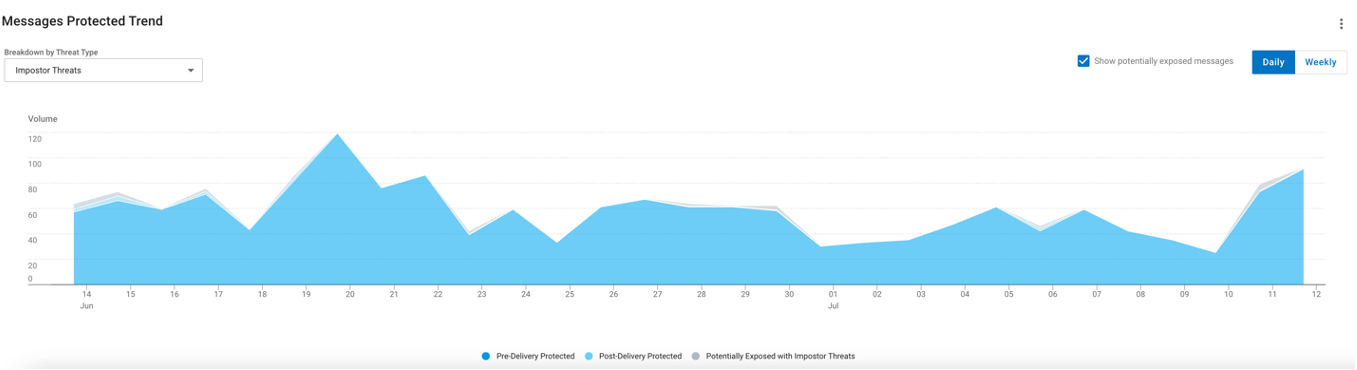

Sie können den Bericht „Messages Protected Trend“ (Trend bei geschützten Nachrichten) filtern, um BEC-Nachrichten über einen bestimmten Zeitraum hinweg anzuzeigen und zu sehen, welche Auswirkungen Änderungen beim Volumen auf Ihre Effektivität haben.

BEC-Effektivität

Abb. 2: Diagramm zum Trend der BEC-Effektivität im Threat Insight-Dashboard von Proofpoint TAP.

Frage 2: Wie wurde für bestimmte Bedrohungen festgestellt, dass es sich um BEC-Bedrohungen handelt?

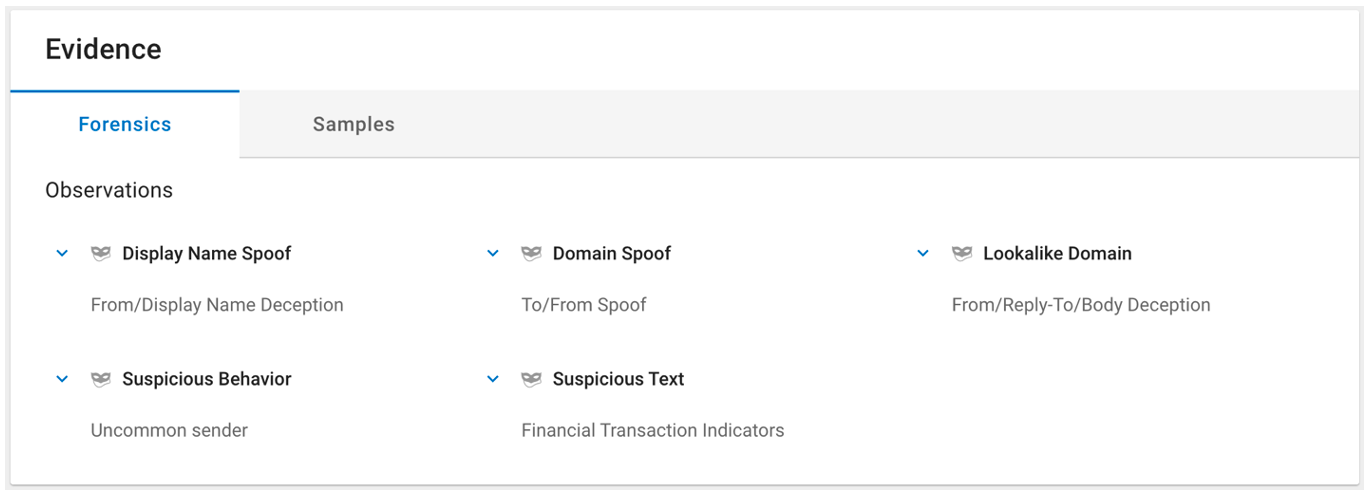

Ein wichtiger Teil dieses Effektivitätsberichts sind die Informationen darüber, warum bestimmte Nachrichten als BEC-Bedrohungen identifiziert wurden. Der Abschnitt „Observations“ (Feststellungen) im E-Mail-Bericht zeigt, welche Indikatoren in der jeweiligen Nachricht gefunden wurden. Dadurch erhalten die für die Untersuchung und Zwischenfallreaktion verantwortlichen Teams genauere Informationen über die Aktionen ihrer Proofpoint-Lösungen.

Beispielsweise zeigt die Feststellung „Uncommon Sender“ (Ungewöhnlicher Absender), dass der E-Mail-Absender nicht regelmäßig mit dem Unternehmen des beabsichtigten Empfängers in Kontakt ist. Gleichzeitig machen verschiedene Spoofing-Formen sowie typische Wörter die Nachricht verdächtig. Gemeinsam betrachtet ermöglichen diese Indikatoren den integrierten und umfassenden BEC-Schutzfunktionen von Proofpoint, Nachrichten zuverlässig als BEC-Angriff auf Ihre Anwender zu einzustufen.

Diese Feststellungen liefern zusätzlich eine Vielzahl an Informationen über die konkreten Täuschungstechniken von BEC-Akteuren. Anhand dieser Informationen können Sie auch die Schulungsinhalte zur Verbesserung der Anwendersensibilisierung anpassen.

Abb. 3: Beispiel für BEC-Feststellungen im Threat Insight-Dashboard von Proofpoint TAP.

Frage 3: Welche BEC-Taktiken werden gegen mein Unternehmen verwendet?

BEC-Bedrohungen sind nicht monolithisch. Tatsächlich haben Proofpoint-Forscher gezeigt, dass bei dieser Methode verschiedenste Taktiken und Methoden zum Einsatz kommen. Sie sollten wissen, mit welchen Taktiken und wie umfangreich Ihr Unternehmen angegriffen wird, um Ihr allgemeines BEC-Risiko einschätzen zu können.

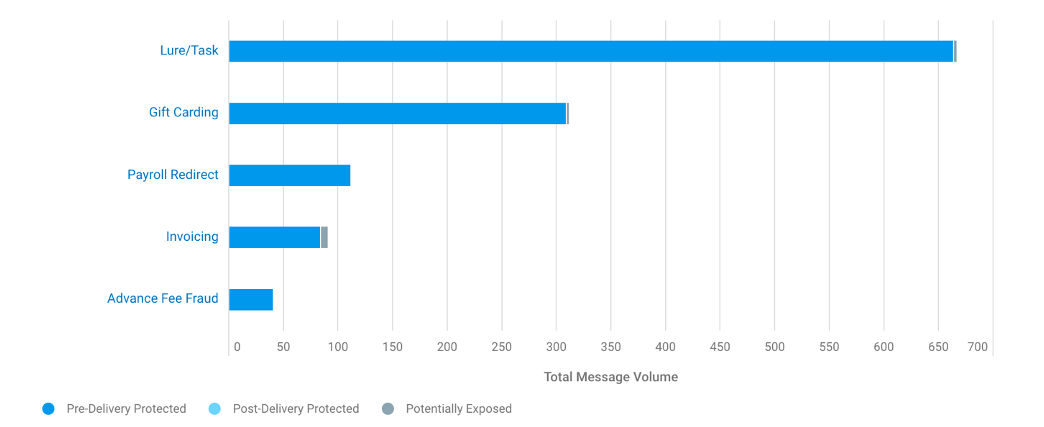

Das Diagramm „Top Threat Themes“ (Häufigste Bedrohungstaktiken) zeigt, mit welchen konkreten BEC-spezifischen Methoden Angreifer Ihr Unternehmen attackieren.

Häufigste Bedrohungstaktiken (BEC)

Abb. 4: Diagramm der häufigsten Bedrohungstaktiken im Threat Insight-Dashboard von Proofpoint TAP.

Frage 4: Wie werden die jeweiligen BEC-Taktiken gegen mein Unternehmen verwendet?

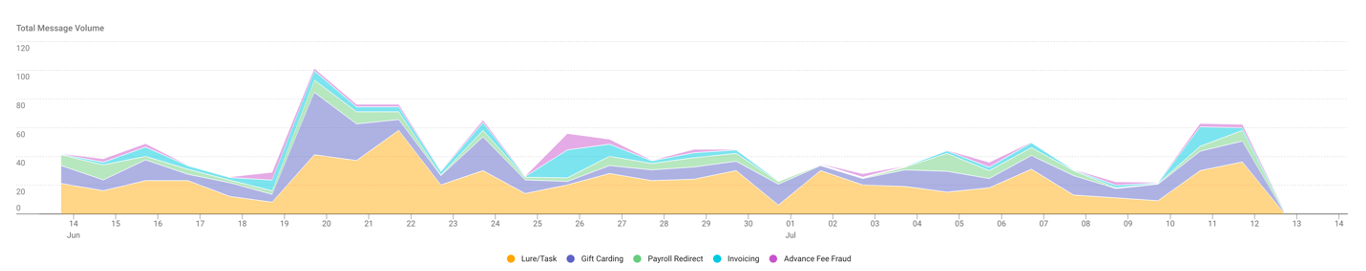

Malware- und Phishing-Kampagnen nutzen passend zu den Jahreszeiten oder zu den aktuellen Nachrichtenschlagzeilen unterschiedliche Köder, um die Wirksamkeit zu steigern. Wie Proofpoint-Bedrohungsforscher herausgefunden haben, gilt das auch für BEC-Taktiken. Beispielsweise nimmt die Häufigkeit von BEC-Nachrichten, die auf den Diebstahl von Gutscheinkarten aus sind, vor allem in der Weihnachtszeit zu. Demgegenüber kommen E-Mails, die personenbezogene Daten, Steuerformulare oder andere Anwenderinformationen stehlen wollen, verstärkt im Januar und Februar vor.

Wenn Sie wissen, wie diese Trends sich im E-Mail-Fluss Ihres Unternehmens bemerkbar machen (und welche Veränderungen es bei ihren Zielen gibt), kann Ihr Unternehmen sich mithilfe fokussierter Schulungen und zusätzlichen Kontrollen besser auf wechselnde BEC-Bedrohungsaktivitäten einstellen.

Das Diagramm „Top Threat Themes“ (Trend bei den häufigsten Nachrichten) lässt sich filtern, um einzelne BEC-Taktiken darzustellen und zu zeigen, wie diese sich bei externen Ereignissen verändern.

BEC-Taktiken

Abb. 5: BEC-Trenddiagramm im Threat Insight-Dashboard von Proofpoint TAP.

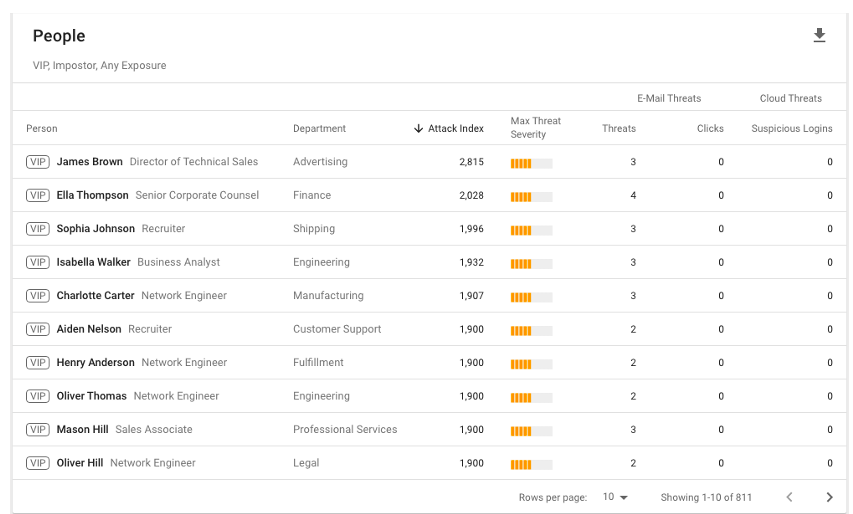

Frage 5: Wer wird in meinem Unternehmen von BEC-Bedrohungen angegriffen?

Führungskräfte und andere besonders gefährdete Personen in Ihrem Unternehmen sind häufig Primärziele von BEC-Angriffen, da sie auf sensible Informationen zugreifen oder Gelder überweisen können.

Unser Bericht „People“ (Mitarbeiter) lässt sich für VIPs filtern, die mit BEC-Kampagnen angegriffen wurden, sodass Sie sehen können, wer genau betroffen ist.

Bei BEC-Attacken angegriffene VIPs

Abb. 6: Bericht „People“ (Mitarbeiter) der mit BEC angegriffenen VIP-Anwender im Threat Insight-Dashboard von Proofpoint TAP.

Unterhalb der Chefetage gibt es in Ihrem Unternehmen jedoch viele Mitarbeiter, die keiner so umfangreichen Überwachung und Kontrolle unterliegen, aber dennoch von BEC-Akteuren ins Visier genommen werden. Mit dem Bericht „People“ können Sie auch diese Anwender identifizieren. Anschließend haben Sie die Möglichkeit, auf Grundlage dieser Erkenntnisse Maßnahmen zu ergreifen, zum Beispiel diese Anwender intensiver zu schulen oder weitere Kontrollen einzurichten, um das BEC-Risiko für Ihr Unternehmen weiter zu verringern.

Häufigste Empfänger von BEC-Angriffen

Abb. 7: Bericht „People“ (Mitarbeiter) mit den am häufigsten angegriffenen BEC-Empfängern im Threat Insight-Dashboard von Proofpoint TAP.

Gezielte Kontrollen

Die verwertbaren Erkenntnisse zu BEC im Threat Insight-Dashboard von Proofpoint TAP bieten mehr als die standardmäßigen Berichte und Forensikuntersuchungen. Sie informieren über die Taktiken der Angreifer und zeigen Unternehmen, mit welchen Maßnahmen sie sich schützen können.

Basierend auf diesen Berichten werden häufig folgende Aktionen und Kontrollen empfohlen:

- Bereitstellung zusätzlicher Schulungen für häufig angegriffene Anwender (mit Schwerpunkt auf den vom Unternehmen beobachteten BEC-Taktiken)

- Aktualisierung der Geschäftsprozesse für bestimmte Szenarien, z. B.:

- Kontoänderungen

- Anfragen neuer Konten

- Änderungen bei Gehaltszahlungen für Mitarbeiter

- Anwendung zusätzlicher Finanzkontrollen für per BEC angegriffene Anwender

- Implementierung von Proofpoint Threat Response Auto-Pull (Proofpoint TRAP), um übermittelte BEC-Nachrichten zurückzuziehen

Wenn Sie Unterstützung bei der Identifizierung der größten Bedrohungen für Ihr Unternehmen benötigen, können Sie gern eine kostenlose Analyse digitaler Risiken durch Proofpoint vereinbaren. Unsere kostenlosen Risikoanalysen werden von Proofpoint-Sicherheitsexperten durchgeführt, die Sie bei der Identifizierung der größten Bedrohungen für Ihr Unternehmen – einschließlich Ihrer BEC-Risiken – unterstützen und Sie bei der Beseitigung anleiten.

Wenn Sie mehr darüber erfahren möchten, wie Proofpoint Ihr Unternehmen vor BEC und anderen E-Mail-Bedrohungen schützen kann, besuchen Sie diese Seite auf unserer Website.