Was haben Smishing-Angreifer von ihren Phishing-Kollegen gelernt?

Der Diebstahl von Zugangsdaten über E-Mail ist nach wie vor die mit Abstand häufigste Bedrohung für unsere Daten. Aber das Gegenstück zu E-Mail-Phishing, SMS-basiertes Phishing oder „Smishing“, nimmt rasant zu. Dabei umfasst Smishing nicht nur SMS, sondern auch MMS, RCS und andere Arten von Mobile-Messaging.

Im Dezember 2021 haben wir einen Artikel veröffentlicht, der die Allgegenwärtigkeit von E-Mail-basierten Phish-Kits untersucht. Diese Toolkits machen es jedem leicht, mit kaum mehr als einem Laptop und einer Kreditkarte eine Phishing-Kampagne zu starten. Seitdem haben sich Phish-Kits weiterentwickelt und haben weitere Funktionen dazu bekommen, wie z.B. die Möglichkeit, Multifaktor-Authentifizierung zu umgehen.

In diesem Blogbeitrag befassen wir uns nun mit Smishing und Phishing und damit, was Smishing-Angreifer von ihren E-Mail-Kollegen gelernt haben, aber auch, was die beiden Bedrohungen voneinander unterscheidet.

Der Tatort

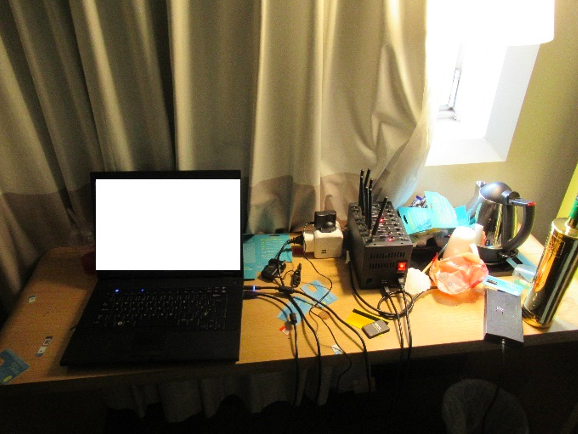

Für ein modernes E-Mail-Phishing-Setup braucht es einfach nur einen Computer und Zugriff auf gängige Cloud-Dienste. Bei einer Smishing-Operation sieht das Bild jedoch etwas anders aus. Zwar gibt es im Darknet verschiedene Software-Kits für Smishing zu kaufen; ein Angreifer braucht jedoch zusätzlich noch Zugriff auf Mobilfunknetze, was eine etwas höhere Investition erfordert.

Abbilung 1. smishing-Arbeitsplatz, fotografiert von der Polizei in Manchester, grossbritannien.

Im Gegensatz zum Internet sind Mobilfunknetze geschlossene Systeme. Dadurch ist es schwieriger, anonym Nachrichten zu erstellen und über das Netzwerk zu senden. Um eine bösartige mobile Nachricht zu verschicken, muss sich ein Smishing-Bedrohungsakteur zunächst Zugang zum Netzwerk verschaffen, was ausgefeilte Exploits oder dedizierte Hardware erfordert.

Die dafür benötigte Hardware heißt „SIM-Bank“ oder „SMS-Bank“. Die Preise für ein solches Gerät sind in letzter Zeit gesunken, aber die Kosten können immer noch hunderte oder sogar tausende Dollar betragen, je nachdem, wie viele SIM-Karten das Gerät unterstützt und wie viele gleichzeitige Mobilfunkverbindungen es bewältigen kann. Und natürlich müssen Kriminelle auch für die Nutzung der SIM-Karten in ihrer SIM-Bank bezahlen.

Da Mobilfunknetzbetreiber bösartige Nummern identifizieren und sperren, brauchen sie immer einen frischen Nachschub an Karten, was einen großen Teil der laufenden Kosten ausmacht.

Abbildung 2. ein repräsentatives beispiel für eine SMS-bank, wie es sie online zu kaufen gibt.

Die physische Beschaffenheit von Mobilfunknetzen erhöht außerdem das Entdeckungsrisiko für Smishing-Akteure. Im oben erwähnten britischen Fall wurde der Täter in einem Hotelzimmer festgenommen. Dies ist nicht ungewöhnlich – Netzbetreiber können mithilfe von Mobilfunkmasten feststellen, woher böswillige Aktivitäten kommen. Smishing-Täter müssen daher sehr mobil sein und sich häufig bewegen, um nicht erwischt zu werden.

Social Engineering und andere Gemeinsamkeiten

Obwohl es wichtige strukturelle Unterschiede zwischen Smishing und Phishing gibt, haben diese Angriffe im Hinblick auf Social Engineering auch viele Gemeinsamkeiten.

Grundsätzlich basieren beide Ansätze auf Ködern, die sich die menschliche Psyche zunutze machen. Sie setzen auf Tendenzen wie Verlustaversion, Dringlichkeit und Autorität, um Opfer zu einer Handlung zu bewegen.

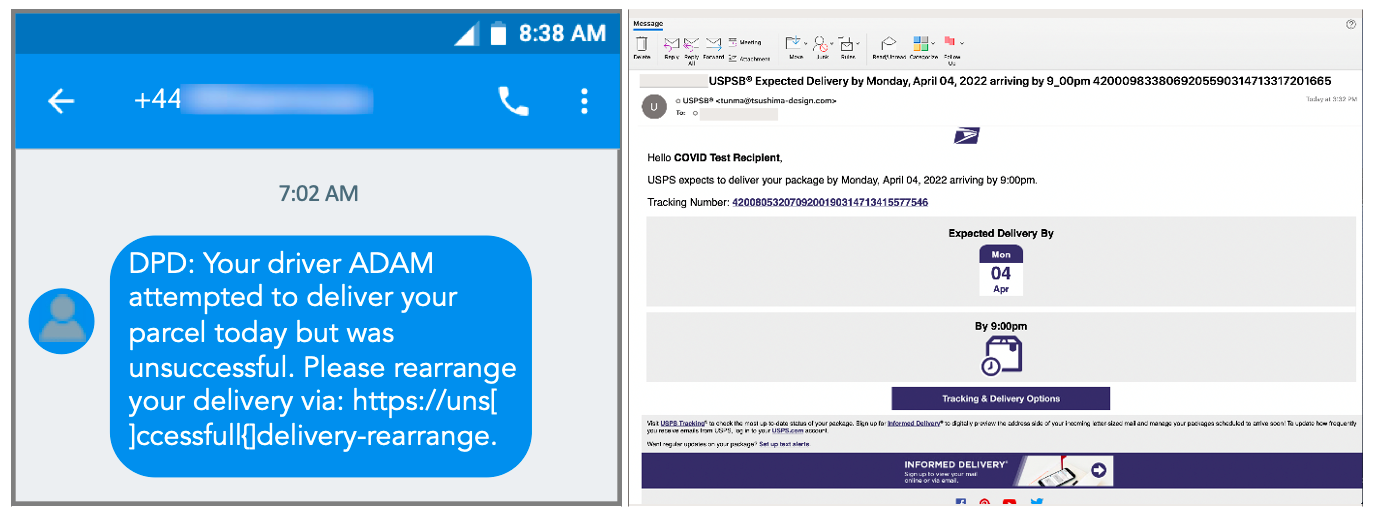

Unterschiede zwischen E-Mail- und Mobile-Messaging-Formaten führen dazu, dass Smishing-Versuche kürzer und weniger aufwändig sind als viele E-Mail-Köder. Auch wenn die Ausführung variieren kann, bleibt der Inhalt der gleiche – oft die Benachrichtigung über ein verpasstes Paket oder eine Anfrage des Chefs.

Abbildung 3. Smishing-Köder sind üblicherweise viel weniger komplex als Phishing-nachrichten zum gleichen Thema.

Smishing und traditionelles Phishing haben Ähnlichkeiten in der Art und Weise, wie sie potenzielle Opfer ansprechen. Zusätzlich zum Massenversand gibt es bei beiden auch spezifischere Spear-Phishing-Varianten. Bei dieser Art Angriff verwenden Cyberkriminelle detaillierte Recherchen, um maßgeschneiderte Nachrichten zu erstellen, die häufig auf höherrangige Personen innerhalb eines Unternehmens abzielen.

Wie wir in diesem Blog bereits untersucht haben, können Mobiltelefonnummern leicht mit einer Reihe persönlicher Informationen verknüpft werden, was sie zu einer potenziellen Informationsquelle für Spear-Smishing macht.

Nicht nur beim Targeting-Verhalten sehen wir bei Phishing und Smishing ähnliche saisonale Kampagnenmuster. Im Sommer sind Angreifer in der Regel weniger aktiv; in den Winterferien stellen sie ihre Aktivitäten oft ganz ein.

Essenzielle Unterschiede zwischen Phishing und Smishing

| Mobil / Smishing | E-Mail / Phishing |

| Geschlossene Netzwerkumgebung. Nachrichten können nur schwer von außerhalb des Systems gesendet werden. | Offenes System. Nachrichten können von jedem verbundenen Gerät gesendet werden. |

| Das Einschleusen von Nachrichten/Nachrichteninhalten ist teuer. | Das Einschleusen von Nachrichten/Nachrichteninhalten ist günstig. |

| Vertrauen bei den Empfängern: Hohe Klickraten und Interaktion mit mobilen Nachrichten. | Skepsis bei den Empfängern: Niedrigere Klickraten und höherer Widerstand. |

| Minimale Möglichkeiten für Anhänge. | Anhänge sind überall im Netzwerk erlaubt. |

| Einfaches Targeting mit Ländervorwahl, regionaler Vorwahl oder anderen Informationen, die mit Mobilfunknummern verknüpft sind. | E-Mail-Adressen enthalten normalerweise keine Informationen über den Standort der Nutzer, abgesehen von möglicherweise einer landesspezifischen Domain. |

| Geringe Nachvollziehbarkeit und kaum Tagging bei Routing und Zustellung im Netzwerk. | SMTP-Tracing und -Tagging bei Routing und Zustellung im Netzwerk. |

Für viele E-Mail-Nutzer ist es zur Selbstverständlichkeit geworden, Spam und andere simple Arten böswilliger Nachrichten zu ignorieren. Doch da Mobile Messaging ein neueres Phänomen ist, haben viele Menschen immer noch ein hohes Maß an Vertrauen in die Sicherheit der mobilen Kommunikation.

Einer der wichtigsten Unterschiede zwischen Smishing und Phishing liegt also in unserer grundsätzlichen Anfälligkeit für Angriffe. Die Klickraten auf URLs in mobilen Nachrichten sind bis zu achtmal höher als bei E-Mails, was die Wahrscheinlichkeit, dass auf einen schädlichen Link zugegriffen wird, wenn er per SMS oder anderen mobilen Nachrichten gesendet wird, erheblich erhöht.

Dieses Reaktionspotential besteht auch in Märkten, in denen Dienste wie WhatsApp und Messenger SMS als dominierendes Mittel der mobilen Textkommunikation abgelöst haben. Wir erwarten von Organisationen und Unternehmen, dass sie uns wichtige Nachrichten immer noch per SMS senden und reagieren schnell darauf, wenn sie eintreffen.

Die Prävalenz von Links gegenüber Anhängen ist ein weiteres wichtiges Unterscheidungsmerkmal. Mobile Nachrichten sind keine effektive Möglichkeit, bösartige Anhänge zu versenden, da viele Geräte das Herunterladen im Hintergrund einschränken und Messaging-Dienste die Größe der Anhänge begrenzen.

Stattdessen nutzen die meisten mobilen Angriffe eingebettete Links, selbst wenn sie Malware wie FluBot verbreiten, die sich letztes Jahr in Großbritannien und Europa ausgebreitet hat. Bei E-Mail-Angriffen hingegen enthalten immer noch etwa 20–30 % der bösartigen Nachrichten Malware-Anhänge.

Handynummern geben außerdem in Form der Ländervorwahl Informationen zum Standort; in manchen Ländern gibt es noch dazu auch bei Handynummern eine regionale Vorwahl. Damit können Angreifer ihre Nachrichten standort- und sprachbasiert anpassen, was sie bei einer E-Mail-Adresse in der Regel nicht können.

Ebenso können Endnutzer nur eingeschränkt nachvollziehen, wie die SMS-Nachricht weitergeleitet wurde, da sie nur die Nummer sehen, von der sie scheinbar gesendet wurde. Während sowohl Mobiltelefonnummern als auch E-Mail-Adressen maskiert werden können, enthalten E-Mail-Header viel detailliertere Informationen darüber, wie eine Nachricht an den Empfänger weitergeleitet wurde, und ermöglichen es diesem möglicherweise, eine schädliche Nachricht zu erkennen.

Fazit

Als Verbindungspunkt zwischen unserem Privat- und Berufsleben sind Mobiltelefone ein wertvolles Ziel für Cyberkriminelle. Ein einzelnes Gerät kann Konten enthalten, die Zugriff auf Privat- und Unternehmensfinanzen, sensible persönliche Informationen und vertrauliche Geschäftsdokumente ermöglichen.

In den USA haben sich die Smishing-Raten letztes Jahr fast verdoppelt, und dieser Trend wird sich dieses Jahr voraussichtlich fortsetzen. Und obwohl Smishing-Operationen mit Zeichen- und Standortbeschränkungen sowie erhöhten Kosten arbeiten müssen, haben sie ihre Lehren aus E-Mail-Phishing gezogen und schaffen es dadurch trotzdem, ihre Erträge zu maximieren.

Tatsächlich gehen wir davon aus, dass die Erfolgsquote bei Smishing-Angriffen insgesamt deutlich höher sein dürfte als bei E-Mail-Phishing, auch wenn das Volumen der E-Mail-Angriffe nach wie vor um ein Vielfaches höher ist.

Vor diesem Hintergrund ist es wichtig, dass Schulungen zur Steigerung des Sicherheitsbewusstseins mobilen Bedrohungen einen Raum einräumen, der dem von ihnen ausgehenden Risiko angemessen ist.