Begriffe wie Verhaltensanalyse, künstliche Intelligenz (KI) und Machine Learning (ML) werden beim Marketing so überstrapaziert, dass Cybersicherheitsexperten diese gerne ausblenden. Vermutlich ist es sogar eine gute Idee, diese vorsichtig zu verwenden.

In gewisser Hinsicht sind diese Modelle nichts Neues. Proofpoint verwendet KI/ML-Technologie schon lange, um schädliche und unerwünschte E-Mails zu blockieren. Dieser Bereich entwickelt sich mit exorbitanter Geschwindigkeit weiter und bietet Unternehmen neue Möglichkeiten, sich zu schützen. Es ist aber nicht nur wichtig, Verhaltensanalysen durchzuführen und KI/ML zu nutzen, sondern dies auch richtig zu machen.

Sehen wir uns genauer an, wie Proofpoint mit diesen Technologien gegen E-Mail-Bedrohungen vorgeht. (Alternativ erfahren Sie dies in unserer englischsprachigen Webinar-Aufzeichnung Using Behavioral Analysis and AI/ML to Stop Phishing Attacks (Mit Verhaltensanalyse und KI/ML Phishing-Angriffe stoppen) von unserem Datenwissenschaftler-Team.)

Neues Supernova-Modul zur Verhaltensanalyse baut auf Supernova für BEC auf

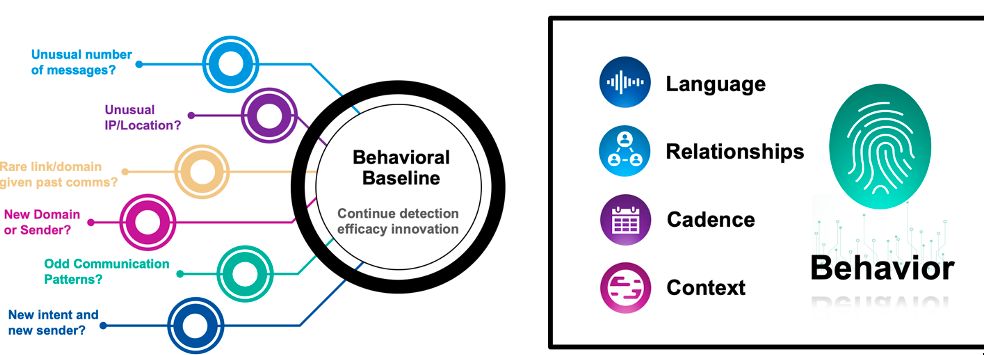

Abb. 1: Das neue Supernova-Modul zur Verhaltensanalyse von Proofpoint nutzt Sprache, Beziehungen, Kadenz und Kontext, um Anomalien zu erkennen und Bedrohungen mithilfe von KI/ML in Echtzeit zu verhindern.

Im 2. Quartal 2022 haben wir unser Supernova-Modul zur Verhaltensanalyse für alle Kunden unserer E-Mail-Sicherheitslösungen ohne zusätzliche Kosten und Konfigurationsaufwand weltweit zur Verfügung gestellt. Das Supernova-Modul zur Verhaltensanalyse erkennt E-Mail-Muster, die von der Norm abweichen. Dadurch wird die Erkennungsleistung für alle Bedrohungstypen von Business Email Compromise (BEC) bis hin zu Anmeldedaten-Phishing verbessert. Das neue Modul basiert auf den Ergebnissen, die wir 2021 mit Supernova im Rahmen von Advanced BEC Defense erhalten haben, und integriert Signale und Erkenntnisse aus diesem Modul.

Das Supernova-Modul zur Verhaltensanalyse bestimmt anhand dieser Signale unter anderem, ob eine Nachricht schädlich ist (weitere Signale fließen im Zuge der Weiterentwicklung des Moduls ein):

- Unbekannter Absender, d. h. jemand, mit dem der Empfänger zuvor noch nie kommuniziert hat

- Unübliche Wortwahl oder Themen, wie das Ansprechen von Finanztransaktionen gleich beim ersten Kontakt

- Ungewöhnliche URL oder Subdomäne

- Ungewöhnlicher SaaS-Mandant (Software-as-a-Service) – oft ein Hinweis auf ein kompromittiertes Lieferantenkonto

- Unübliche SMTP-Infrastruktur – ebenfalls ein Hinweis auf eine mögliche Kontenkompromittierung

Das Supernova-Modul zur Verhaltensanalyse kann jedoch mehr als nur schädliche E-Mails erkennen. Es kennzeichnet Nachrichten von unüblichen Absendern mit einem E-Mail-Warnhinweis mit einer Meldungsoption, der zusätzlich wertvollen Kontext sowie Anwendern die Möglichkeit bietet, die Nachricht direkt an das Incident-Reponse-Team oder unser automatisiertes Abuse-Postfach zu melden. Kunden können die Ergebnisse der Verhaltensanalyse außerdem direkt im Proofpoint Targeted Attack Protection (TAP)-Dashboard anzeigen, wenn schädliche Nachrichten erkannt werden.

Das neue Supernova-Modul zur Verhaltensanalyse verbessert unsere ohnehin beispiellose Effizienz und gewährleistet, dass die False Positive-Quote gering bleibt. Aufgrund der vielfältigen Informationen, die andere Anbieter zur Nutzung von KI/ML verbreiten, haben wir uns zu maximaler Transparenz verpflichtet. Unsere derzeitige False Positive-Quote liegt bei 1 zu über 4,14 Millionen und ist damit branchenführend. Wir werden weiterhin in diesen Bereich investieren und ihn verbessern. Dieser datenwissenschaftliche Ansatz ist für Proofpoint nichts Neues.

Unser führendes Datenwissenschaftler-Team verfügt über einen der weltweit größten Datensätze für Cybersicherheit

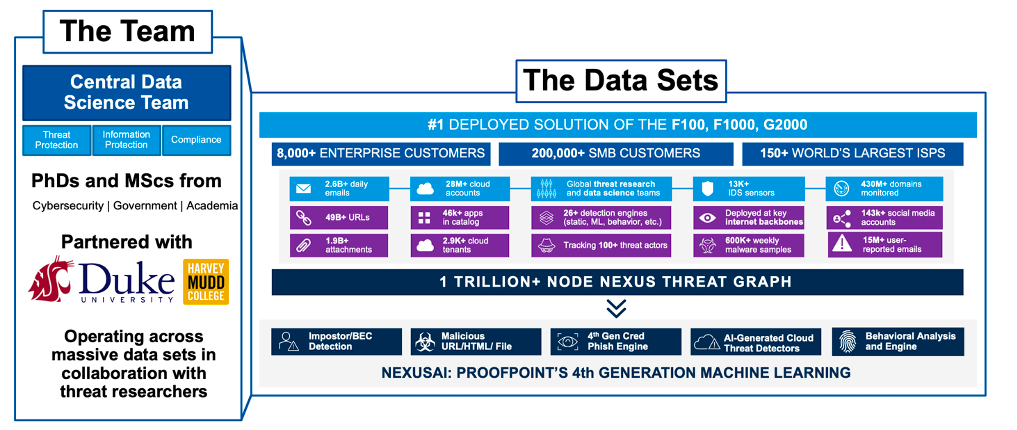

Abb. 2: Das zentrale Datenwissenschaftler-Team von Proofpoint nutzt einen der weltweit größten Datensätze für Cybersicherheit zum Trainieren unserer Modelle.

Seit mehr als 20 Jahren nutzt unser zentrales Datenwissenschaftler-Team moderne Technologien, um hochentwickelte Bedrohungen zu erkennen und zu stoppen. Das Team arbeitet produktlinienübergreifend und besteht aus Experten aus dem öffentlichen und Hochschulsektor sowie Experten mit hohen Abschlüssen im Bereich Cybersicherheit. Durch die Zusammenarbeit mit Einrichtungen wie der Duke University, Washington State University und dem Harvey Mudd College stellen wir sicher, dass unsere Fähigkeiten und Technologien richtungsweisend sind.

Durch den Proofpoint Nexus Threat Graph hat unser Team Zugriff auf umfangreiche Cybersicherheitsdaten, die unter anderem E-Mail, Cloud, Netzwerke und Domänen umfassen. Dadurch kann es unsere Modelle noch effektiver mit Daten anreichern und verbessern. Unsere Lösung ist die erste Wahl für Fortune 100-, Fortune 1000- und Global 2000-Unternehmen. Zudem haben wir mehr als 200.000 KMU-Kunden. Daher können wir unsere Modelle schnell mit Daten versorgen und somit auch Bedrohungen schnell und präzise erkennen.

Ohne solide Datengrundlage sind solche Modelle ineffektiv und können sich bei zu vielen False Positives sogar als kontraproduktiv erweisen.

Supernova für BEC und das Supernova-Modul zur Verhaltensanalyse verbessern die Erkennung auf ganzer Linie

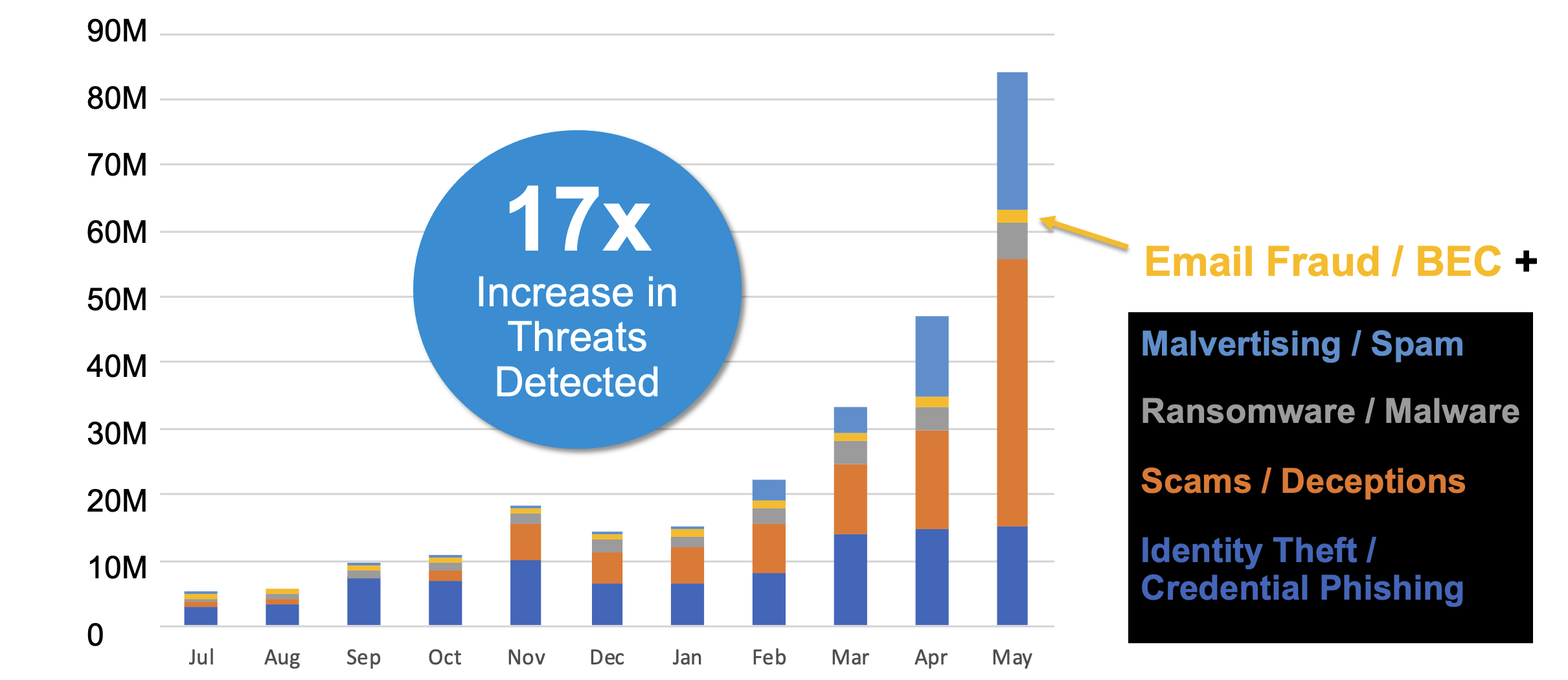

Abb. 3: Das von Proofpoint 2021 für Advanced BEC Defense veröffentlichte Supernova-Modul erkennt jetzt mehr als nur BEC-Bedrohungen. Es stoppt auch effektiv Anmeldedaten-Phishing, Täuschungsversuche (darunter zahlreiche Geldbetrügereien wie Provisionsbetrug und Romance Scams), Malware und sogar TOADs.

Die Ergebnisse beider Module waren verblüffend. Das von Proofpoint 2021 für Advanced BEC Defense veröffentlichte Supernova-Modul erkennt vor allem BEC-Angriffe. In der Zwischenzeit haben wir so viele Daten in das Modul eingespeist, dass es daraus lernen und sich anpassen konnte und heute viel mehr erkennt – einschließlich Anmeldedaten-Phishing, Malware-Angriffe und Spam-Bedrohungen.

Auch dem Supernova-Modul zur Verhaltensanalyse wird es immer besser gelingen, alle Bedrohungstypen zu erkennen und zu verhindern. Anfang des 1. Quartals brachte Proofpoint das Modul im Schattenmodus heraus und stellte in weniger als vier Wochen fest, dass es die Erkennungseffizienz bei Rechnungsbedrohungen um den Faktor 6 verbesserte. Mittlerweile ist das Modul bei all unseren Kunden weltweit im Live-Einsatz. Wir erwarten mit Spannung weitere Lernfortschritte bei der Erkennung weiterer aktueller Bedrohungen.

Beispiele für die verbesserte Erkennung mit dem Supernova-Modul zur Verhaltensanalyse

Die nachfolgenden Beispiele veranschaulichen, wie das Supernova-Modul zur Verhaltensanalyse die Erkennung effizienter macht.

Beispiel: BEC-Bedrohung durch Doppelgänger: höhere Erkennungswahrscheinlichkeit

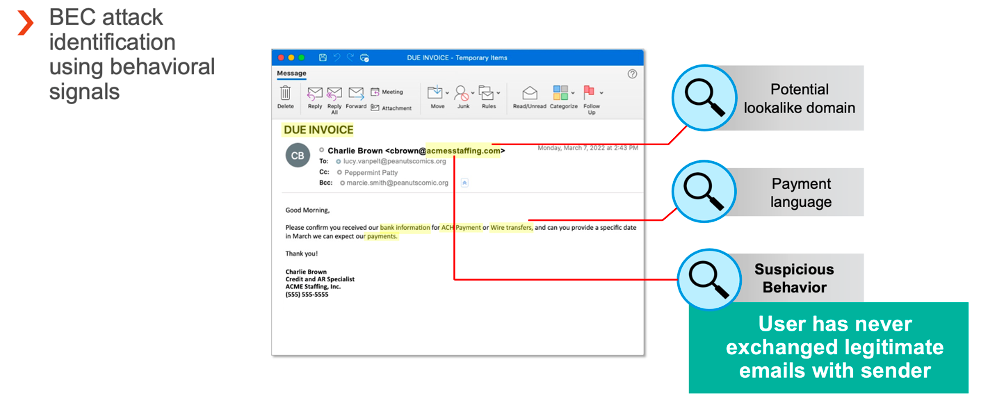

Proofpoint stoppt jeden Monat effektiv Millionen BEC-Angriffe. Trotzdem legen wir die Messlatte noch höher. In diesem Fall hat das Erkennungsmodul Supernova für BEC die potenzielle Doppelgänger-Domäne und Zahlungssprache erkannt.

Abb. 4: Das Supernova-Modul zur Verhaltensanalyse von Proofpoint baut die Erkennungsfunktionen für BEC-Angriffe weiter aus, indem es die Beziehung zwischen zwei Parteien dynamisch bestimmt.

Das Supernova-Modul zur Verhaltensanalyse erkennt hier, dass der Absender für den Empfänger unbekannt ist. Dadurch kann Proofpoint diesen Angriff noch vor der Zustellung der E-Mail mit hoher Wahrscheinlichkeit erkennen und isolieren. Anhand einer erweiterten Beziehungszuordnung, die Aspekte wie Kadenz, Sprache und Kontext ein- und ausgehender Nachrichten unter die Lupe nimmt, wird der Beziehungsstatus zwischen zwei Parteien im Laufe der Zeit dynamisch bestimmt.

Selbst wenn ein früherer und mittlerweile inaktiver Absender kompromittiert und über ihn ein neuer Angriff gestartet würde, würde das Supernova-Modul zur Verhaltensanalyse die Kommunikation als ungewöhnlich einstufen und genauer analysieren.

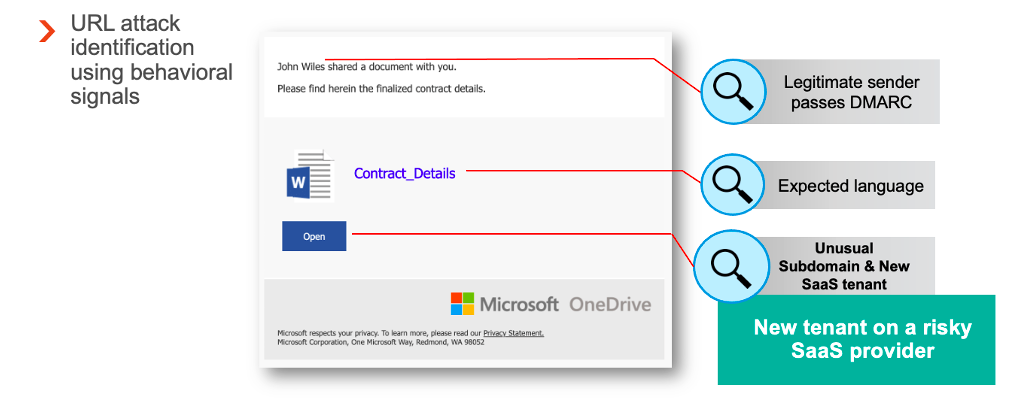

Beispiel: Kompromittierter Lieferant mit URL-basierter Datenfreigabebedrohung

Abb. 5: Das Supernova-Modul zur Verhaltensanalyse erkennt kompromittierte Lieferanten immer besser, selbst wenn die Angreifer eine File-Sharing-Website zur Täuschung ihrer Opfer verwenden.

Angenommen, das Microsoft 365-Konto eines Ihrer Lieferanten wurde kompromittiert. Ein Bedrohungsakteur übernimmt das Konto, macht einige Besonderheiten Ihrer Beziehung zu dem Lieferanten ausfindig und legt dann für betrügerische Zwecke einen OneDrive SaaS-Doppelgänger-Mandanten an.

Die vom Bedrohungsakteur gesendete E-Mail nutzt den legitimen üblichen SharePoint-Absender und besteht die DMARC-Prüfung. Aus Reputationssicht erscheint die E-Mail legitim. Auch die verwendete Wortwahl – es geht um einen Vertrag – ist angesichts der bereits erfolgten OneDrive-Korrespondenz mit dem Lieferanten nicht ungewöhnlich. Trotzdem gibt es gewisse Hinweise, die das Supernova-Modul skeptisch machen.

Das Modul erkennt, dass die Subdomäne der File-Sharing-URL anders und ungewöhnlich ist. Das Ziel der URL wird daher in einer Sandbox näher untersucht. Proofpoint ist also in der Lage, Angreifer besser zu erkennen und zu stoppen, die Lieferantenkonten kompromittieren und Doppelgänger-Domänen oder sogar neue Subdomänen von File-Sharing-Mandanten verwenden.

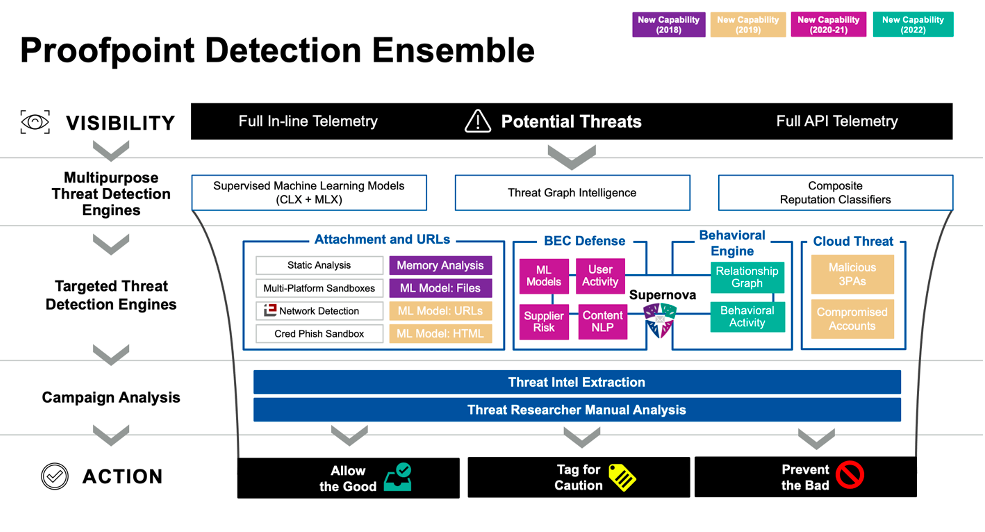

KI/ML und Verhaltensanalyse: Komponenten eines umfassenden Erkennungspakets

Mit KI/ML zur Inhaltsprüfung sowie Verhaltensanalysen lässt sich die Erkennungseffizienz steigern. Als einzelne Komponenten generieren diese Module jedoch mitunter zu viele irrelevante Ergebnisse. Daher bilden sie lediglich einen Teil des aus 26 Ebenen bestehenden Proofpoint-Erkennungspakets.

Abb. 6: Das Proofpoint-Erkennungspaket umfasst über 26 Ebenen und erhöht die Wahrscheinlichkeit, dass schädliche Nachrichten zuverlässig erkannt werden, ohne False Positives zu generieren.

Durch die Kombination von umfassenden Reputationsklassifizierern mit Nexus Threat Graph werden mehr als 80 % der schädlichen und Spam-Nachrichten gestoppt, bevor sie den Nutzer überhaupt erreichen. Bei einigen Kunden kann es sich dabei um mehrere Millionen Nachrichten handeln.

Wir erstellen unsere Anhang- und URL-Sandbox-Analyse intern und nutzen ML-Modelle, um schädliche URLs, HTML, Dateien und Speicher zu bestimmen, die aus potenzieller Malware oder Manipulationen stammen.

Mithilfe von Proofpoint Emerging Threat (ET) Intelligence lassen sich hochriskante IP-Adressen schnell identifizieren, auch wenn sie erst vor Kurzem kompromittiert wurden. Dank unserer Cloud-Bedrohungsbedrohungen identifizieren wir schädliche Drittanwendungen sowie kompromittierte Konten und verhindern, dass diese Bedrohungen aktiviert werden. Bei unserem Bedrohungsdaten-Team laufen alle Fäden zusammen. Jedes Jahr extrahiert es mehr als 7.000 Kampagnen und untersucht aufkommende raffinierte Bedrohungen, um neueste Trends frühzeitig zu erkennen.

Technik auf dem Prüfstand: Risikoschnellanalyse für E-Mails

Am Ende zählt, wie gut sich all diese Technologien für die Reduzierung der Risiken in Ihrem Unternehmen eignen. Wenn Sie ohne großen Aufwand erfahren möchten, wie es derzeit um die Sicherheit Ihres Unternehmens bestellt ist, erhalten Sie mit einer Risikoschnellanalyse für E-Mails von Proofpoint folgende Informationen:

- Überblick über Ihr Risiko und die Bedrohungen, die Ihrer E-Mail-Sicherheitslösung entgehen

- Überblick über Personen in Ihrem Unternehmen, die gezielt angegriffen werden

- Überblick darüber, wie Proofpoint den besten integrierten Schutz vor neuen Bedrohungen bietet

Wenn Sie weitere Informationen zu dieser kostenlosen Risikoanalyse erhalten und einen Termin für Ihr Unternehmen vereinbaren möchten, besuchen Sie diese Seite.