Microsoft – ein Spielplatz für Bedrohungsakteure. Eine Blogartikel-Reihe.

Dieser Artikel gehört zu einer laufenden Reihe an Blogartikeln über verschiedene Arten personenzentrierter E-Mail-Angriffe, die Microsoft übersieht. Jedes Jahr sind diese Angriffe für Verluste in Millionenhöhe bei Unternehmen verantwortlich. Wegen der veralteten Erkennungstechnologien und den Beschränkungen von Microsofts E-Mail-Sicherheitssystem sorgen sie bei Sicherheitsteams und Anwendern für Unzufriedenheit.

In dieser Reihe erfahren Sie mehr über die verschiedenen Angriffsarten, die Microsoft übersieht. Auf die folgenden Bedrohungen gehen wir näher ein und nennen Beispiele dazu:

- Microsoft übersieht Business Email Compromise-Angriffe (E-Mail-Betrug)

- Microsoft übersieht Ransomware-Angriffe

- Microsoft übersieht Lieferantenangriffe

- Microsoft übersieht Angriffe mit Kontenkompromittierung

Am Ende dieses Artikels können Sie unseren Blog abonnieren, sodass Sie über diese übersehenen Angriffe, die Folgen für Ihr Unternehmen haben können, stets bestens informiert sind. Mit unserer Risikoschnellanalyse erhalten Sie zudem ein besseres Verständnis über das Risiko für Ihr Unternehmen.

Von Microsoft übersehene manipulierte Dateifreigaben

Zu den häufigsten Angriffen mit schädlichen URLs gehören manipulierte Dateifreigaben. Laut unseren intern erfassten Bedrohungsdaten, die täglich 49 Milliarden URLs umfassen, werden bei mehr als der Hälfte der URL-basierten Angriffe File-Sharing-URLs verwendet. Da Anwender Services wie Microsoft OneDrive und Microsoft SharePoint häufig einsetzen und ihnen deshalb grundsätzlich vertrauen, sind sie auch bei Angreifern sehr beliebt.

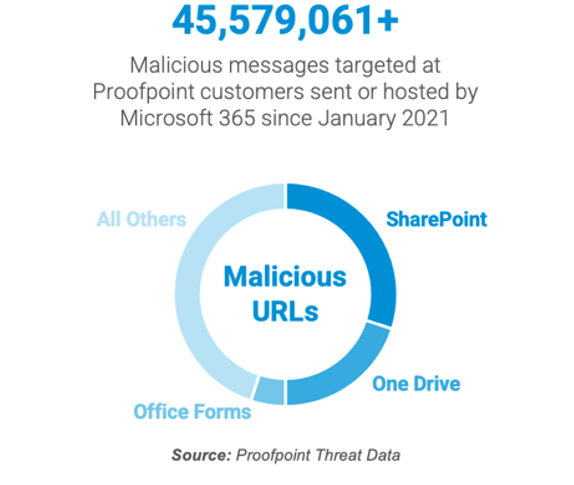

Microsoft nimmt hierbei eine Sonderstellung ein, da der Anbieter nicht nur schädliche Dateien hostet, sondern diese auch ungehindert die eigene E-Mail-Sicherheitslösung passieren lässt. Im Jahr 2021 stellten wir fest, dass mehr als 45 Millionen Bedrohungen an Proofpoint-Kunden gesendet wurden, die von Microsoft gehostete Inhalte enthielten (siehe Abb. unten).

Abb. 1: Die meisten der an unsere Kunden gesendeten schädlichen URLs werden von Microsoft gehostet. Seit Januar 2021 wurden über Microsoft 365 mehr als 45 Millionen Bedrohungen an Proofpoint-Kunden gesendet oder gehostet.

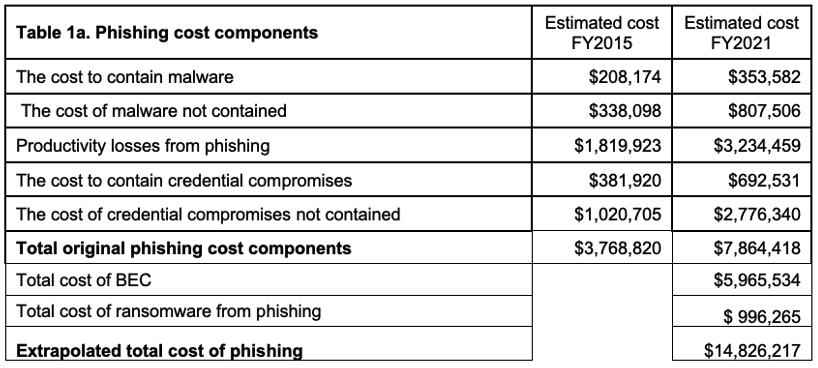

Diese Angriffe mit Kontenkompromittierung können Unternehmen teuer zu stehen kommen. Die Studie des Ponemon Institute zu den Kosten durch Phishing 2021 zeigte zum Beispiel, dass Phishing-Bedrohungen bei großen Unternehmen mit 10.000 Angestellten durch Präventions- und Behebungsmaßnahmen sowie Ausfallzeiten jedes Jahr Kosten in Millionenhöhe verursachen. Angesichts des Umstands, dass mehr als die Hälfte der URL-basierten Bedrohungen auf File-Sharing-Websites gehostet werden, ist dies ein teures Problem.

Abb. 2: Überblick über die Phishing-bezogenen Kosten bei einem Unternehmen mit 10.000 Angestellten. (Quelle: Ponemon Institute: „2021 Cost of Phishing Study“)

Innerhalb eines Monates erkannte Proofpoint in einem begrenzten Datensatz von Risikoschnellanalysen mehr als 13.000 URL-Bedrohungen aus File-Sharing-Websites und anderen legitimen Websites, die die E-Mail-Sicherheitsfunktionen von Microsoft überwinden konnten. Dabei übersieht die E-Mail-Sicherheitslösung nicht nur Bedrohungen. Die Services und die Infrastruktur werden zudem von Bedrohungsakteuren zum Starten von Angriffen missbraucht (die häufig selbst nach ihrer Meldung mehrere Tage und Wochen verfügbar bleiben). Dadurch agiert Microsoft in vielen Fällen gleichzeitig als Feuerwehr und Brandstifter.

Proofpoint kann dabei als Rauchmelder agieren und vor solchen Gefahren schützen. Innerhalb eines einzigen Monats erkannte Proofpoint mehr als 3,8 Millionen Nachrichtenbedrohungen, die über Microsoft-E-Mail-Server gesendet wurden, sowie etwa 370.000 Bedrohungen, die von Services wie Microsoft 365 OneDrive, SharePoint und Azure gehostet wurden.

Nachfolgend haben wir einige Beispiele für Fälle mit manipulierter Dateifreigabe für Sie zusammengestellt, die von Microsoft übersehen und gleichzeitig gehostet wurden. Proofpoint hat diese im Rahmen kürzlich durchgeführter Risikoschnellanalysen entdeckt.

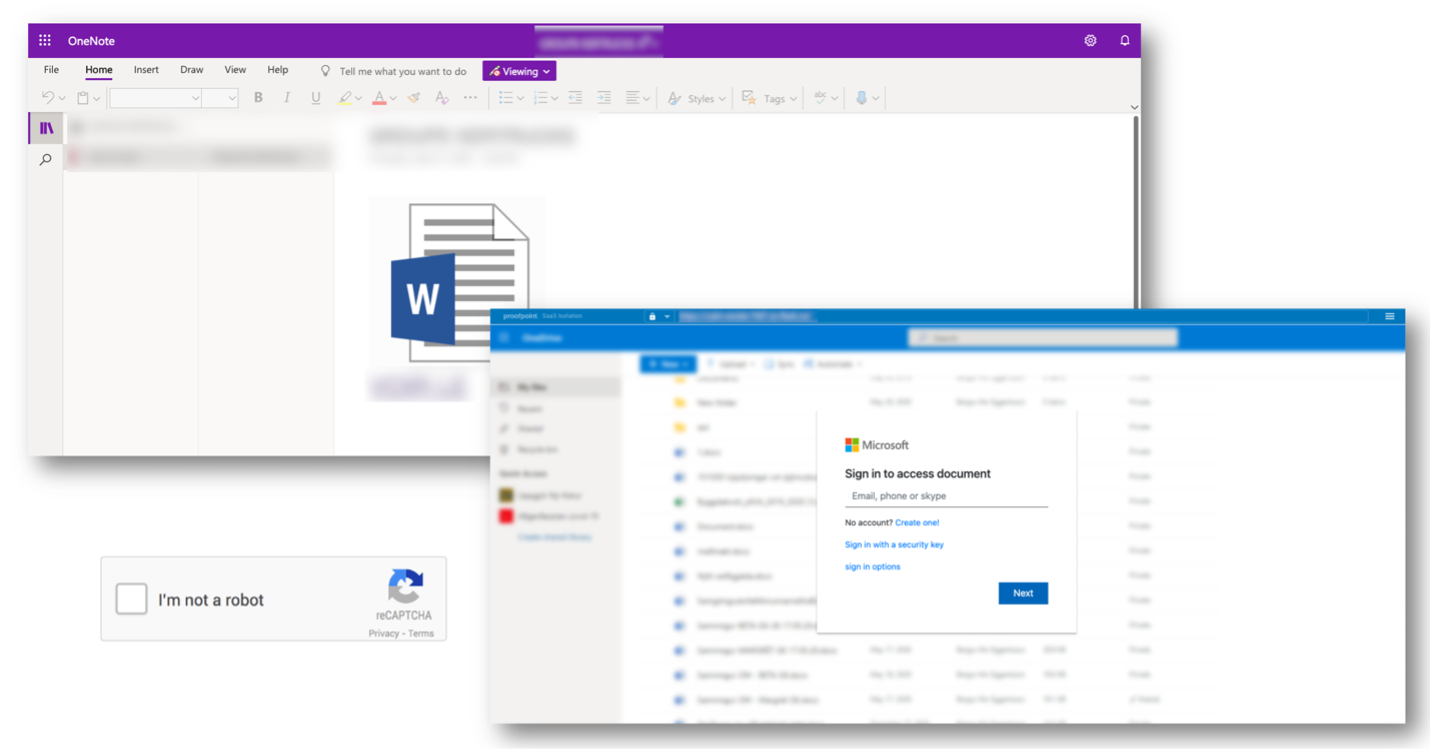

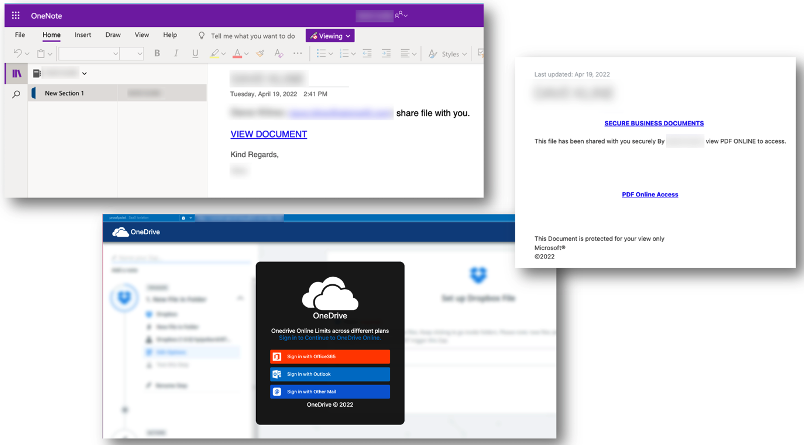

Von Microsoft übersehener und gehosteter Angriff mit Anmeldedatendiebstahl

Bei Untersuchungen für unseren Bericht zum Faktor Mensch hat Proofpoint festgestellt, dass die Nutzung von CAPTCHA im Vorjahresvergleich um das 50-fache zugenommen hat. Bei diesem Angriff, der von Microsoft gehostet und bei einem Proof of Concept (POC) übersehen wurde, verwendete ein Angreifer OneDrive und CAPTCHA, um Nutzer eines gemeinsam genutzten Postfachs dazu zu verleiten, ihre Anmeldedaten einzugeben und auf ein bestimmtes Dokument zuzugreifen.

Hier ist ein Beispiel für einen Angriff, den Microsoft übersehen hat:

- Umgebung: Microsoft 365

- Bedrohungskategorie: Dateifreigabe-URL

- Angriffstyp: Diebstahl von Anmeldedaten

- Ziel: Gemeinsam genutztes geschäftliches Postfach

Abb. 3: Anwender werden auf eine OneNote-Seite geleitet, die auf ein manipuliertes Word-Dokument verweist. Nach einem Klick auf den Link wird eine CAPTCHA-Abfrage angezeigt, die zu einer gefälschten Microsoft-Seite führt, um Anmeldedaten zu stehlen.

Der Ablauf des Angriffs

Der Angreifer tarnte sich als externer Anbieter, der eine Arbeitsanforderung an ein gemeinsam genutztes Postfach eines Telekom-Unternehmens gesendet hat. Dabei ging es darum, die Anmeldedaten zu stehlen. Durch unsere Risikoanalyse konnten wir diesen Kunden vor dieser Bedrohung schützen, nachdem sie von der Microsoft-E-Mail-Sicherheitslösung nicht erkannt wurde.

Dieser Angriff mit Anmeldedatendiebstahl konnte nicht nur die systemeigenen Microsoft-E-Mail-Sicherheitskontrollen überwinden: Mehr als einen Monat, nachdem wir den Angriff erkannt hatte, war die OneDrive-Seite immer noch online und hostete aktiv einen gefährlichen Angriff, bei dem mit einer gefälschten Microsoft-Seite Anmeldedaten gestohlen werden sollten. Das ist nur eine von Millionen missbrauchen Dateifreigabeseiten, auf denen Microsoft jeden Monat schädliche Inhalte hostet.

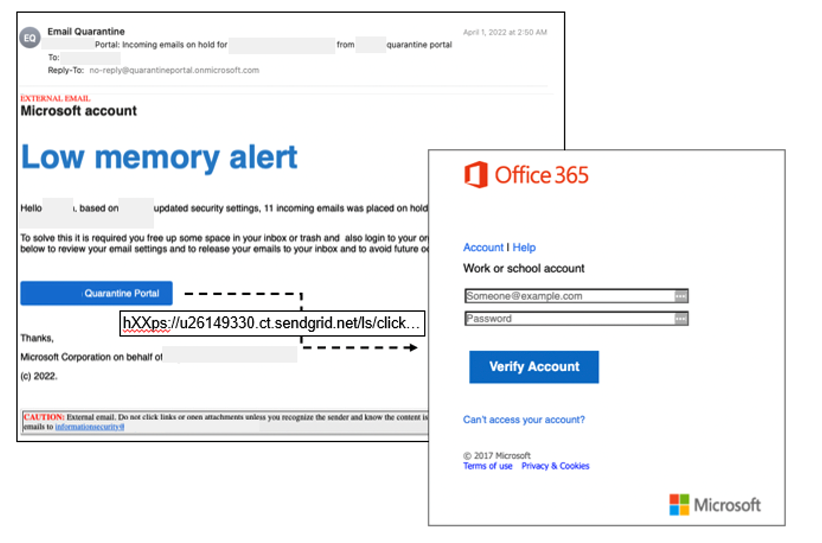

Von Microsoft übersehener markenbezogener Anmeldedatendiebstahl auf legitimer File-Sharing-Website

Der Diebstahl von Microsoft 365-Anmeldedaten ist eine beliebte Methode, mit der Angreifer versuchen, E-Mail-Konten zu kompromittieren. Dabei geben sich die Angreifer als Arbeitskollegen der Opfer aus. Das macht diese Angriffe äußerst gefährlich und kann zu erheblichen finanziellen Schäden und weitreichendem Datendiebstahl führen.

Abb. 4: Microsoft übersieht Anmeldedatendiebstahl, der auf einer legitimen File-Sharing-Website gehostet und bei dem die eigene Marke nachgeahmt wird.

Hier ist ein Beispiel für einen Angriff, den Microsoft übersehen hat:

- Umgebung: Microsoft 365

- Bedrohungskategorie: Dateifreigabe-URL

- Angriffstyp: Anmeldedaten-Phishing

Der Ablauf des Angriffs

Bei diesem Angriff mit Anmeldedatendiebstahl wurden typische Themen (E-Mail/IT-Probleme) verwendet und die legitime Website SendGrid missbraucht. Um als legitim durchzugehen, wurde der Angriff von einer gespooften Microsoft-Domäne (onmicrosoft.com) gesendet. Die Angreifer verwendeten sogar eine Grußformel, die als Unterzeichner den Namen der Microsoft Corporation verwendete.

Die Reputationsanalyse von Microsoft erkannte den Missbrauch des legitimen Cloud-Dienstes nicht, weil die Microsoft-Funktion Sichere Links beim Mausklick keine vorausschauende Sandbox-Analyse durchführt und sich stattdessen auf die Reputation verlässt. Auf diese Weise können bislang von File-Sharing-Diensten ausgehende unbekannte Bedrohungen nicht erkannt werden. Trotz der offensichtlichen Markennachahmung und Schlüsselbegriffe wurde dieser Köder mit gefälschter E-Mail-Quarantäne von Microsoft nicht erkannt.

Die zum Klickzeitpunkt durchgeführte URL-Sandbox-Analyse von Proofpoint verwendet Klassifizierer, die auf Machine Learning basieren und den Anmeldedatendiebstahl erkennen. Daher wurde dieser Angriff während unserer Risikoschnellanalyse für E-Mails erfolgreich blockiert.

Von Microsoft übersehener und gehosteter Angriff mit Anmeldedatendiebstahl

Warum reichen Standard-Sicherheitseinstellungen nicht aus? Das nächste Angriffsbeispiel zeigt, dass die Angreifer immer raffinierter vorgehen. In diesem Fall missbrauchte der kriminelle Akteur nicht nur eine, sondern gleich zwei File-Sharing-Websites und verbarg den Microsoft-Phishing-Angriff hinter einem legitimen, aber kompromittierten Konto. Der Angriff wurde von Proofpoint erkannt und blockiert, während er nicht nur von Microsoft, sondern auch von einer API-basierten E-Mail-Sicherheitslösung übersehen wurde, die solche Bedrohungen laut Marketingversprechen ausdrücklich erkennen soll.

Hier sind die Details zu diesem Angriff, den Microsoft übersehen hat:

- Umgebung: Microsoft 365

- Bedrohungskategorie: Dateifreigabe-URL

- Angriffstyp: Anmeldedaten-Phishing

- Ziel: Kreditsachbearbeitung

Abb. 5: Angreifer, der zwei File-Sharing-Dienste nutzte, um Microsoft-Sicherheitsfunktionen zu umgehen.

Der Ablauf des Angriffs

Über ein kompromittiertes Konto eines lokalen Immobilienmaklers sendete der Angreifer dem Kreditsachbearbeiter eine weitergeleitete Nachricht mit Dateianhängen, die sich wahrscheinlich auf einen Geschäftsabschluss oder eine Transaktion bezogen. Die Microsoft OneDrive-Dateifreigabe hostete einen Link zur File-Sharing-Website Evernote. Wenn die Anwender auf den Link im Evernote-Dokument klickten, wurden sie zu einer gefälschten OneDrive-Anmeldeseite geleitet, über die die Angreifer die Microsoft-Anmeldedaten stahlen.

Bis heute, mehr als einen Monat nach der Erkennung des Angriffs durch Proofpoint, sind alle Seiten sowie die Links zu den schädlichen Inhalten immer noch online. Wie bereits erwähnt, haben Microsoft und eine API-basierte E-Mail-Sicherheitslösung diese Bedrohung übersehen. Dies ist ein hervorragendes Beispiel dafür, wie Angreifer ihre Attacken staffeln und verbergen, um standardmäßige Sicherheitslösungen und API-basierte E-Mail-Sicherheitsanwendungen umgehen. Solche URL-basierten Bedrohungen nehmen stetig zu.

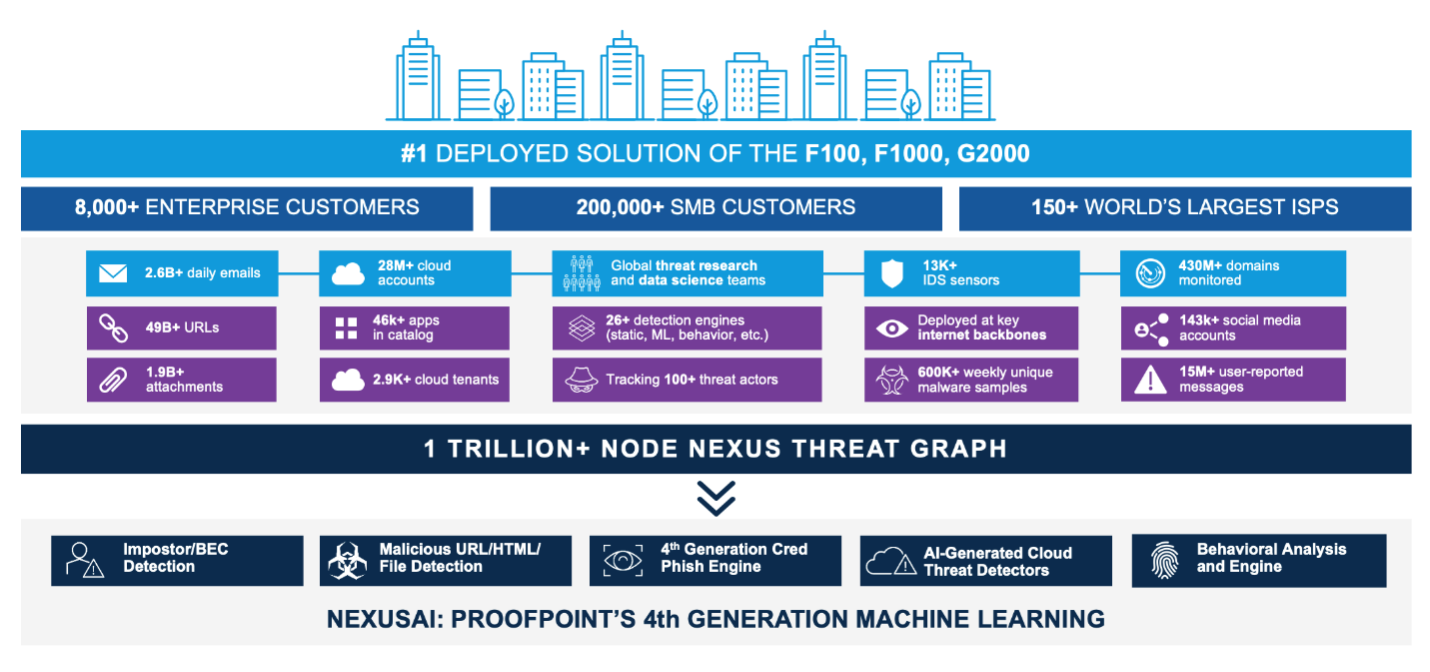

So kann Proofpoint Angriffe mit manipulierten Dateifreigaben stoppen

Abb. 6: Künstliche Intelligenz (KI) und Maschine Learning (ML) sind ohne einen großen Datenbestand als Grundlage wenig effektiv. Proofpoint Nexus Threat Graph erfasst Bedrohungsdaten aus über 75 Fortune 100-Unternehmen, über 60 % der Fortune 1000-Unternehmen, mehr als 200.000 KMUs sowie einer ständig zunehmenden Zahl an implementierten Proofpoint Information and Cloud Security-Plattformen.

Proofpoint Advanced Threat Protection ist eine Suite für umfassenden, integrierten sowie mehrschichtigen Schutz, die Angriffe mit manipulierten Dateifreigaben erkennt. Wir verwenden mehrere Erkennungsmodule, die mit insgesamt mehr als 26 E-Mail-Schutzebenen raffinierte Techniken wie verschachtelte Angriffe, CAPTCHA oder kennwortgeschützte Dateien und URLs erkennen, mit denen Angreifer versuchen, die Sicherheitsmaßnahmen zu umgehen.

Unsere ML- und KI-basierten Erkennungsmodelle werden durch 2,6 Milliarden E-Mails, 1,9 Milliarden Anhänge und über 49 Milliarden URLs jeden Tag weiter optimiert. Außerdem erfasst unsere Lösung für Informationsschutz Bedrohungsdaten zu mehr als 28,2 Millionen aktiven Cloud-Konten. Daher erhalten wir umfangreiche Details dazu, wie Angreifer Cloud-Anwendungen wie Konten bei File-Sharing-Websites für ihre Zwecke missbrauchen.

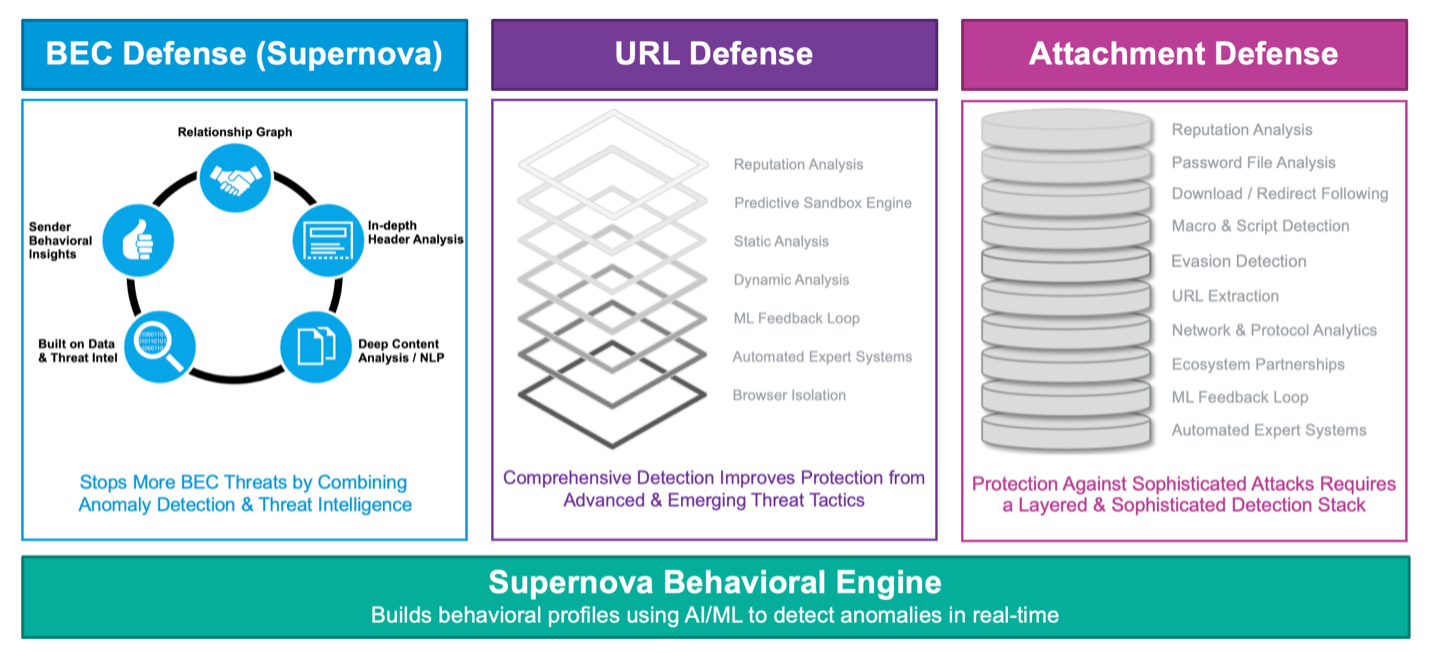

Abb. 7: Das Proofpoint-Paket zur Bedrohungserkennung umfasst mehr als 26 Ebenen, einschließlich erweiterte URL-Erkennungsfunktionen zum Schutz vor schädlichen Dateifreigaben, Anhängen und BEC-Betrug. Dazu gehört auch unser Modul zur Verhaltensanalyse, mit dem all diese Bedrohungen noch besser erkannt werden.

Die oben gezeigten Beispiele in diesem Blog-Beitrag zeigen deutlich, wie wichtig die Erkennung und Blockierung dieser Nachrichten durch Proofpoint war.

Empfehlungen zum Stoppen von Kontenkompromittierungen

Proofpoint stoppt Angriffe mit manipulierten Dateifreigaben mit einem mehrstufigen Ansatz, der die Proofpoint Threat Protection-Plattform und zusätzlich unsere Information Protection-Plattform umfasst. Auf diese Weise werden Unternehmen umfassend geschützt. Einige der Schichten der Threat Protection-Plattform beinhalten unsere führenden Funktionen für Erkennung, Isolierung, Authentifizierung, Schulung und automatisierte Behebung.

Da es gegen diese Bedrohungen keine Wunderwaffe gibt, ist eine mehrstufige integrierte Lösung zum Schutz vor Bedrohungen notwendig. Wenn Sie mehr darüber erfahren möchten, wie Sie diese Bedrohungen in Ihrer Umgebung mit unserer Proofpoint Threat Protection-Plattform stoppen können, vereinbaren Sie eine kostenlose Risikoschnellanalyse für E-Mails.