Microsoft – ein Spielplatz für Bedrohungsakteure. Eine Blogartikel-Reihe.

Dieser Artikel gehört zu einer laufenden Reihe von Blogartikeln über personenzentrierte E-Mail-Angriffe, die aufgrund veralteter Erkennungstechnologien und grundsätzlicher Beschränkungen der Microsoft-E-Mail-Sicherheitsfunktionen übersehen werden. Diese Angriffe kosten Unternehmen jedes Jahr Millionen und sorgen für Ärger bei IT-Sicherheitsteams und Anwendern.

In dieser Reihe erfahren Sie mehr über Angriffsarten, die Microsoft übersieht. Wir gehen auf die folgenden Bedrohungen ein, die die Microsoft-E-Mail-Sicherheitsfunktionen übersehen:

- Teil 1: BEC (Business Email Compromise, auch als Chefmasche bezeichnet)

- Ransomware

- Lieferantenbetrug

- Kontenkompromittierung

- Manipulierter Datenaustausch

Am Ende dieses Artikels können Sie unseren Blog abonnieren, sodass Sie über diese übersehenen Angriffe, die Folgen für Ihr Unternehmen haben können, stets bestens informiert sind. Mit unserer Bedrohungsbewertung erhalten Sie zudem ein besseres Verständnis über das Risiko für Ihr Unternehmen.

Überblick über Lieferantenangriffe

Lieferantenbetrug ist eine raffinierte und komplexe Methode, Geld zu stehlen. Teilweise werden Anmeldedaten gestohlen oder Malware eingesetzt, doch in den meisten Fällen setzen die Akteure auf BEC-Angriffe. Laut dem Internet Crime Report 2020 des vom FBI verwalteten Internet Crime Complaint Centers verursachten BEC-Taktiken im letzten Jahr Verluste in Höhe von 1,9 Milliarden US-Dollar. Damit führen diese Cyberbedrohungen zu den höchsten Verlusten.

Bei BEC-Angriffen werden häufig betrügerische Rechnungen versendet oder aber die Angreifer versenden Benachrichtigungen über geänderte Bankverbindungen (wobei das neue Konto vom Angreifer kontrolliert wird).

Laut Untersuchungen von Proofpoint haben 98 % der 3.000 überwachten Unternehmen innerhalb von sieben Tagen eine Bedrohung über eine Lieferantendomäne erhalten. Fast drei Viertel (74 %) dieser Angriffe nutzten Phishing oder eine gefälschte Identität. Weniger als 30 % der Bedrohungen, die von Lieferantendomänen versendet wurden, enthielten Malware. Das zeigt, wie stark sich Angreifer auf den Erfolg BEC-basierter Social-Engineering-Attacken verlassen.

Abb. 1: Statistik zu Lieferantenbetrug.

Jeden Monat Millionen BEC-Angriffe

Im Schnitt erkennt Proofpoint monatlich mehrere Millionen BEC-Angriffe. Dabei geht es nicht immer um kompromittierte Lieferanten, doch Kampagnen mit Lieferantenbetrug haben enorme Auswirkungen, weil sie Beziehungen zwischen Unternehmen angreifen, bei denen Lieferanten häufig hohe Zahlungen für gelieferte Waren oder geleistete Services erhalten.

Allein im vergangenen Monat hat Proofpoint in einem begrenzten Datensatz von Bedrohungsbewertungen mehr als 4.800 BEC-Bedrohungen, 84.000 schädliche Anhänge und 168.000 gefährliche URLs erkannt, die den Perimeterschutz von Microsoft überwinden konnten. Einige Beispiele:

- Eine internationale Bank mit mehr als 20.000 Mitarbeitern erhielt mehr als 1.800 BEC-Bedrohungen.

- Ein Hersteller für Verbraucherprodukte mit etwa 9.000 Mitarbeitern erhielt mehr als 8.000 URL- und Anhang-Bedrohungen.

- Eine europäische Mediengruppe mit etwa 2.000 Mitarbeitern erhielt mehr als 650 BEC-Angriffe, die den Microsoft-Sicherheitsfunktionen entgangen waren.

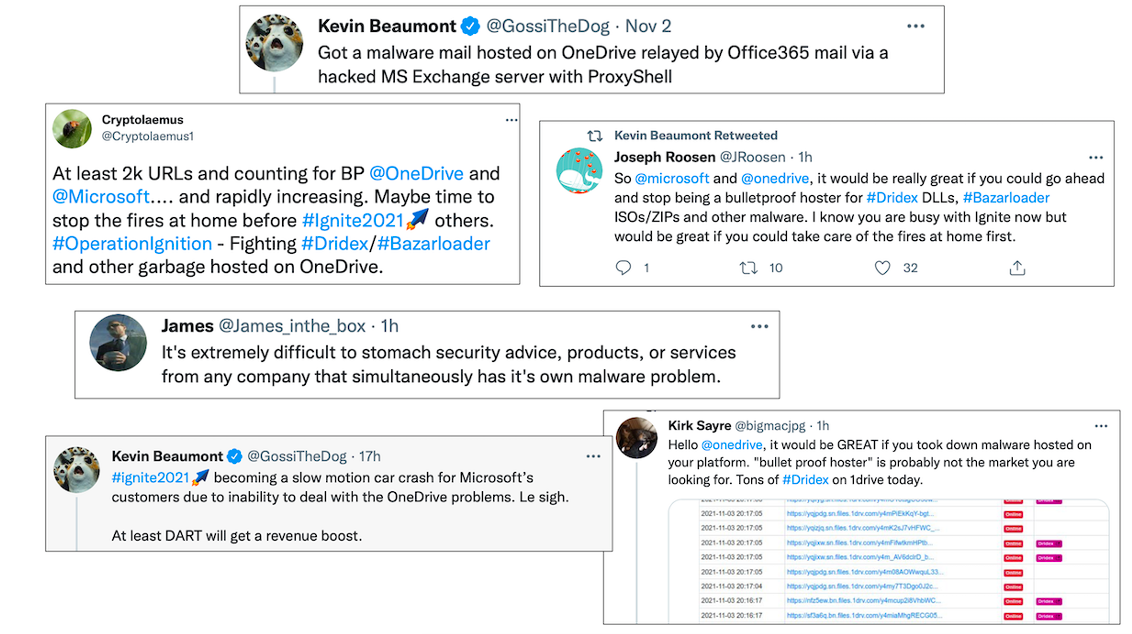

Zudem gab es zahlreiche öffentliche Instanzen von Microsoft-Services wie OneDrive, die Ransomware-bezogene Malware hosteten (siehe Abb. unten).

Abb. 2: Tweets, die auf Ransomware-bezogene Malware verweisen, die in Microsoft-Services wie OneDrive gehostet werden.

Im Folgenden werfen wir einen genaueren Blick auf die Arten von Lieferkettenangriffen, die Microsoft übersehen hat und die in kürzlich durchgeführten Proofpoint-Bedrohungsbewertungen entdeckt wurden.

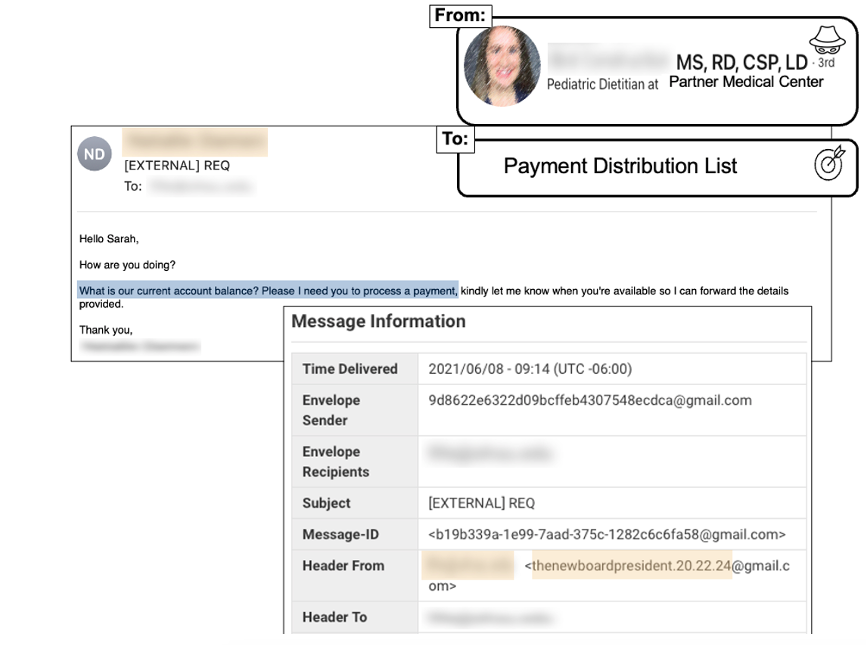

Von Microsoft übersehene Lieferantenangriffe: Beispiel 1

B2B-Bedrohungen sind bei Angriffen mit Lieferantenrechnungen sehr verbreitet. Während gegen Verbraucher gerichtete Taktiken wie Geschenkkartenbetrug und COVID-19-bezogene Köder einen erheblichen Anteil der BEC-Bedrohungen ausmachen, können beim vergleichsweise seltenen Lieferantenbetrug erhebliche Schäden entstehen.

Überblick über Betrug mit Lieferantenrechnungen:

- Umgebung: Microsoft 365

- Bedrohungskategorie: BEC

- Angriffstyp: Betrug mit Lieferantenrechnungen

- Ziel: Begleichung von Rechnungen

Abb. 3: Beispiel für Lieferantenbetrug, den Microsoft übersehen hat.

Der Ablauf des Angriffs:

Angriffe mit Lieferantenrechnungen unterlaufen die nativen E-Mail-Sicherheitskontrollen von Microsoft. Die Betrüger geben sich als ehemalige Mitarbeiter aus, die jetzt bei einem Partnerunternehmen arbeiten. Dabei verwenden sie ein Gmail-Konto, um Kontoinformationen anzufragen und Finanzbetrug zu begehen.

Die Verwendung eines nachgeahmten Namens in Kombination mit einer Nachricht von einem Gmail-Konto oder einem anderen kostenlosen E-Mail-Dienst ist eine häufige Taktik, mit der kriminelle Akteure versuchen, E-Mail-Authentifizierungsprüfungen wie SPF (Sender Policy Framework) und DKIM (DomainKeys Identified Mail) zu umgehen. Lieferantenangriffe können auch schädliche URLs oder Anhänge in kompromittierten Konten verwenden, um an Finanzdaten und andere wertvolle Informationen zu gelangen.

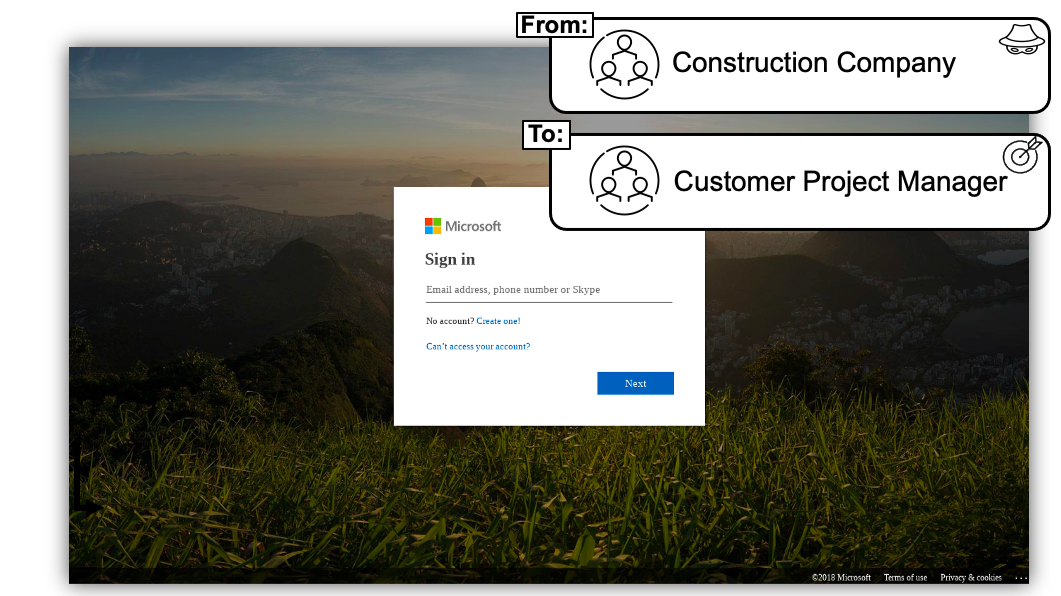

Von Microsoft übersehene Lieferantenangriffe: Beispiel 2

Angriffe mit Lieferantenbetrug sind gefährlich, doch kompromittierte Konten können erheblich größere Schäden verursachen. Anwender neigen eher dazu, mit diesen Bedrohungen zu interagieren, da diese Nachrichten von einer legitimen Domäne versendet werden und daher sehr „echt“ aussehen.

Überblick über einen Anmeldedaten-Angriff von einem kompromittierten Konto:

- Umgebung: Microsoft 365

- Bedrohungskategorie: Diebstahl von Anmeldedaten

- Angriffstyp: Phishing über kompromittierten Lieferanten

- Ziel: Kunden-Projekt-Manager

Abb. 4: Diese Seite imitiert die Anmeldeseite von Microsoft 365, jedoch hat Microsoft sie nicht als schädlich erkannt und nicht verhindert, dass Anwender darauf zugreifen können.

Der Ablauf des Angriffs:

Der Angriff zur Anmeldedatensammlung wurde von einem legitimen kompromittierten Konto einer Baufirma gesendet, mit der der Kunde häufig kommuniziert. Abb. 3 zeigt die Seite, die die Marke Microsoft imitiert und versucht, Microsoft 365-Anmeldedaten zu stehlen.

Microsoft war aus folgenden Gründen nicht in der Lage, diesen Angriff zu stoppen:

- Die Reputationsprüfung von Microsoft hat die URL nicht erkannt. Diese Funktion hat häufig Probleme, schädliche URLs zu erkennen. Dazu gehört auch diese URL, die die Marke Microsoft imitiert.

- Diese Nachricht wurde von einer legitimen Domäne gesendet, sodass statische Reputationsanalysen den Versender nicht als schädlich erkennen.

- Die Envelope-Daten haben keine offensichtlichen Hinweise auf Spoofing geliefert.

Von Microsoft übersehene Lieferantenangriffe: Beispiel 3

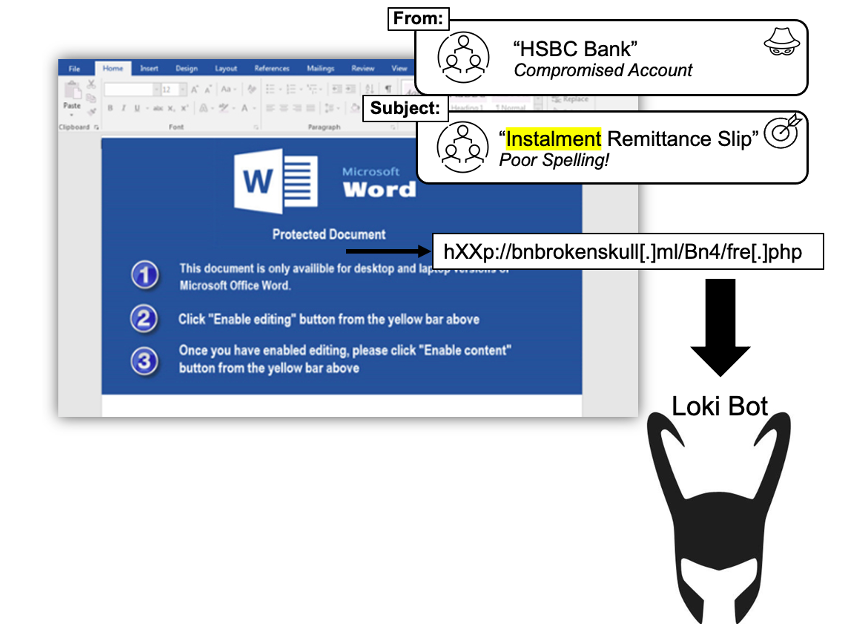

Dies ist ein weiteres Beispiel für einen aktuellen Lieferantenangriff, der von Microsoft-Sicherheitsfunktionen übersehen wurde: eine Anhang-basierte Bedrohung von einem kompromittierten Lieferantenkonto.

Überblick über eine Anhang-basierte Bedrohung von einem kompromittierten Konto:

- Umgebung: Microsoft 365

- Bedrohungskategorie: Informationssammlung

- Angriffstyp: Schädlicher Anhang

- Ziel: Verborgener BCC-Empfänger in E-Mail

Abb. 5: Beispiel eines Loki Bot-Angriffs, den Microsoft übersehen hat.

Der Ablauf des Angriffs:

Dieser Angriff wurde von einem kompromittierten Kunden gesendet und die Nachricht enthält Word-Dokumente, die verschiedene Formel-Editor-Schwachstellen ausnutzen, um Loki Bot herunterzuladen. Dieser Bot kann Kennwörter aus Browsern, FTP/SSH-Anwendungen und E-Mail-Konten stehlen.

Microsoft hat diesen Angriff aus mehreren Gründen übersehen:

- Diese Nachricht wurde von einer legitimen Domäne gesendet, sodass statische Reputationsanalysen die Nachricht nicht als schädlich erkennen.

- Die Nachricht hat die SPF-Authentifizierung bestanden.

- Die Schaddaten verwendeten Taktiken zur Sandbox-Umgehung sowie Dateiverschleierung.

Die Proofpoint-Lösung für erweiterte E-Mail-Sicherheit hätte diese Bedrohung erkannt und blockiert, bevor sie sich hätte aktivieren können. Tatsächlich hätte Proofpoint alle oben beschriebenen Beispiele für Lieferantenbetrug, die von Microsoft übersehen wurden, zuverlässig erkannt und blockiert.

So kann Proofpoint Lieferantenangriffe stoppen

Proofpoint ist der einzige Anbieter, der eine umfassende integrierte Lösung zur Abwehr von Lieferantenangriffen bietet. Wir bieten mehrschichtige Erkennungstechniken, einschließlich unserer neuen BEC-Erkennungsplattform Supernova, die vor aktuellen dynamischen Bedrohungen schützt. Diese Plattform nutzt Gateway-Telemetrie für ein- und ausgehende Nachrichten, Analysen der Lieferkettenrisiken sowie API-Daten aus Cloud-Produktivitätsplattformen, um hochentwickelte E-Mail-Betrugsangriffe zuverlässig zu erkennen.

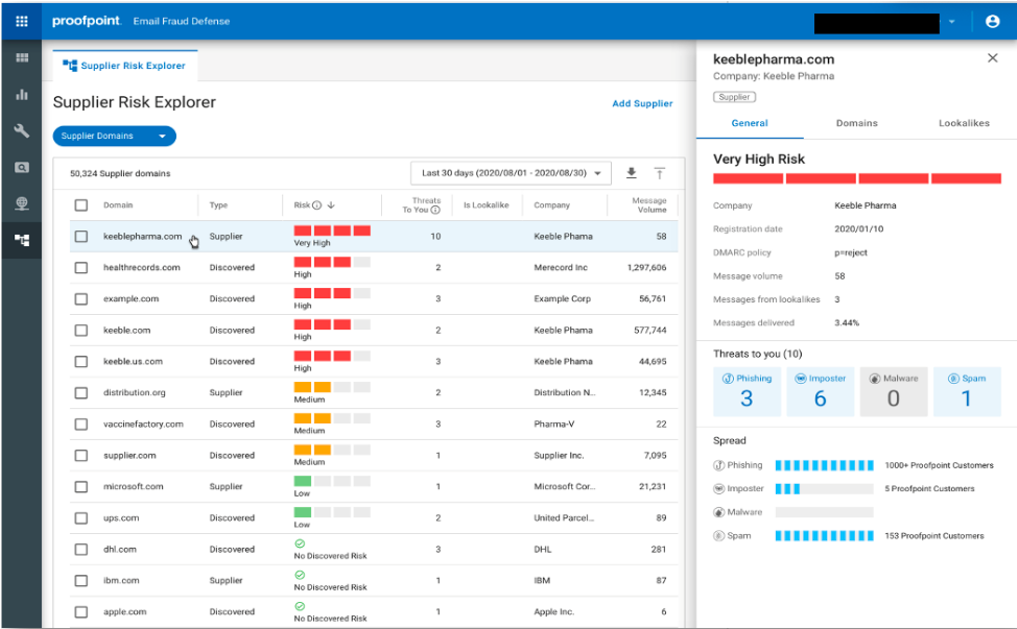

Die in Proofpoint Email Fraud Defense enthaltene Funktion Nexus Supplier Risk Explorer hilft Unternehmen ebenfalls dabei, Risiken durch Lieferantenbetrug, einschließlich Angriffe mit Schaddaten, proaktiver zu erkennen und zu verhindern. Die Machine Learning-Komponenten für den URL- und Anhangschutz in Proofpoint Supplier Risk Explorer werden mit einer beispiellosen Menge an Daten trainiert, die auf der ganzen Welt und von unseren Bereitstellungen erfasst werden. Unsere Lösungen schützen den Bedrohungsvektor Nr. 1 in mehr Unternehmen der Fortune 100, Fortune 1000 und Global 2000 als jeder andere Anbieter.

Abb. 6: Proofpoint Supplier Risk Explorer liefert einen Überblick über die Lieferantendomänen sowie Informationen dazu, welche Lieferanten für Ihr Unternehmen ein Risiko darstellen.

Empfehlungen zum Stoppen von Lieferantenangriffen

Proofpoint stoppt Lieferantenangriffe mit einem mehrstufigen Ansatz mithilfe der Threat Protection-Plattform. Einige dieser Stufen enthalten unsere führenden Funktionen zur Erkennung, Isolierung, Authentifizierung, Schulung und automatisierten Behebung. Um zusätzlich zu Ransomware auch BEC-Angriffe, Phishing, Kontoübernahmen und andere Bedrohungen abzuwehren, verwendet Proofpoint zudem Machine Learning und eine hochentwickelte Sandbox-Analyse-Technologie.

Wenn Sie mehr darüber erfahren möchten, wie die Proofpoint Threat Protection-Plattform Lieferantenangriffe und andere Bedrohungen für Ihre Umgebung stoppen kann, vereinbaren Sie eine kostenlose Bedrohungsbewertung.