Moderne Arbeitsplätze setzen heute nicht mehr nur auf E-Mails. Und Angreifer nutzen mittlerweile auch Collaboration-Tools, Lieferantenbeziehungen und Vertrauensbeziehungen aus, um Schutzmaßnahmen zu umgehen und Konten zu kompromittieren. In dieser fünfteiligen Blog-Reihe möchten wir das Bewusstsein über die sich wandelnden Angriffstaktiken schärfen und Ihnen unseren ganzheitlichen Ansatz für den Schutz Ihrer Anwender vorstellen.

In diesem ersten Blog-Beitrag beobachten wir, wie ein entschlossener Angreifer namens Alex in der modernen digitalen Arbeitswelt nichtsahnende Anwender angreift.

Hier ist er: ein hartnäckiger Bedrohungsakteur, der sich durch nichts aufhalten lässt.

Nennen wir ihn Alex. Alex gehört einer Cybercrime-Gruppe an, die wie ein Unternehmen vorgeht. Er geht sehr organisiert vor und ist geduldig und äußerst erfahren. Schnelle Gewinne interessieren ihn nicht. Er hat Zeit. Denn er weiß, dass ein einziges kompromittiertes Konto den Zugriff auf viel wertvollere Ressourcen bedeuten kann: vertrauliche Systeme, Finanzdaten und Unternehmensnetzwerke.

Sein neuestes Ziel ist ein Finanzdienstleister, bei dem Mitarbeiter, Partner und Kunden – wie heute allgemein üblich – über mehrere Kanäle wie Slack, Teams, SMS oder Zoom kommunizieren und zusammenarbeiten.

Digitale Arbeitsplätze in Gefahr.

Angestellte vertrauen den Collaboration-Tools in ihrem Ökosystem, die sie tagtäglich nutzen. Alex weiß ganz genau, wie er dieses Vertrauen ausnutzen kann. Schlecht für ihn: Die E-Mail-Sicherheit ist in vielen Unternehmen stärker denn je.

Vor allem Unternehmen, die Kunden von Proofpoint sind, nutzen KI-gestützte Bedrohungsschutzfunktionen wie erweiterte Sprachanalysen, komplexe Datenanalysen, Erkennung von anomalem Anwenderverhalten und adaptives Machine Learning, durch die herkömmliche Phishing-Angriffe via E-Mail deutlich an Schlagkraft verloren haben. Alex ist klar, dass er seine Strategie ändern muss, um weiterhin erfolgreich zu sein. Statt auf E-Mail setzt er nun auf Microsoft Teams. Wenn es ihm gelingt, auch nur eine für seine Zwecke interessante Person in die Falle zu locken, kann er Anmeldedaten abgreifen, MFA umgehen und sich lateral im Unternehmen bewegen.

Genau aus diesem Grund ist ein mehrschichtiger Ansatz so wichtig. Wir werden gleich sehen, dass eine Sicherheitskontrolle allein nicht ausreicht, um hartnäckige Angreifer wie Alex zu stoppen.

Schritt 1: Das perfekte Ziel identifizieren (Reconnaissance)

Alex kennt sein Handwerk. Über LinkedIn, soziale Netzwerke, ChatGPT, Pressemitteilungen, Stellenangebote und behördliche Bekanntmachungen identifiziert er ein Unternehmen, skizziert dessen Struktur, um geeignete Lücken zu finden, und macht schließlich eine Person ausfindig, die perfekt in sein Beuteschema passt.

Nach etwas Recherchearbeit findet Alex einen geeigneten Ansatzpunkt:

- Aus der Pressemitteilung eines Partners erfährt er, dass das Unternehmen eine Partnerschaft mit einem externen HR-Anbieter eingegangen ist, um seine Personalabteilung auszulagern.

- Sein Ziel steht fest: Rachel. Sie ist Finanzdirektorin und hat Autorität sowie Zugriff auf vertrauliche Daten.

Schritt 2: Den perfekten Köder auslegen (Nachahmung und Vorbereitung des Angriffs)

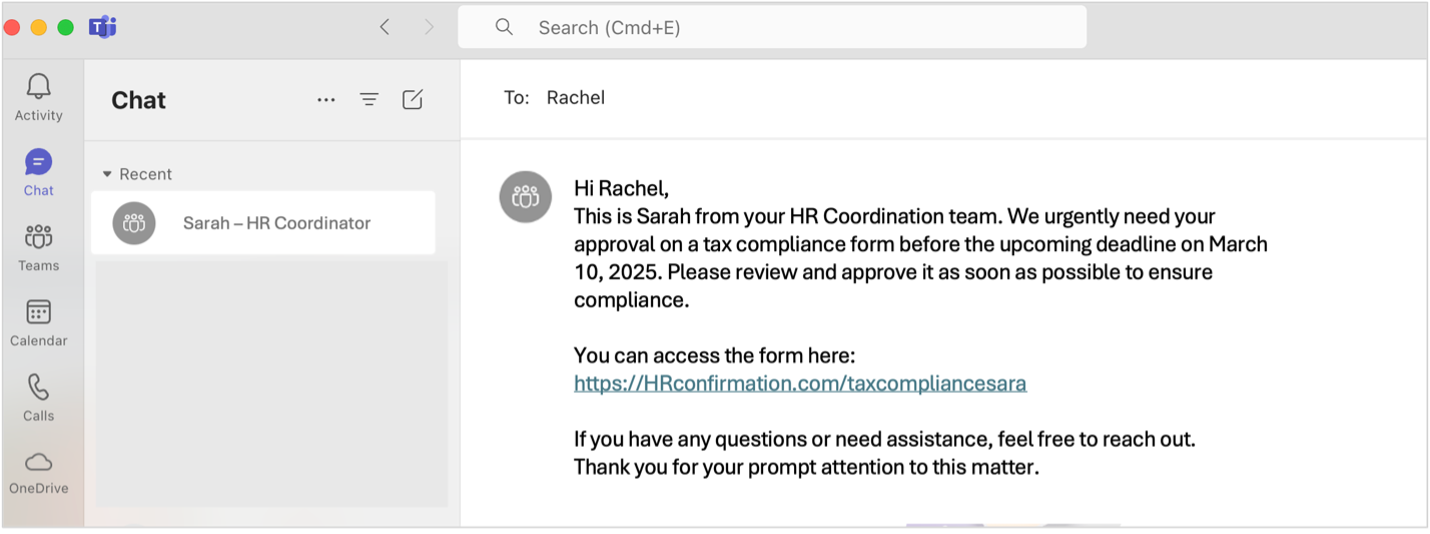

Alex weiß, dass E-Mail in diesem Unternehmen ein ungeeigneter Weg ist, weil das Unternehmen Proofpoint-E-Mail-Sicherheitslösungen einsetzt. Er legt deshalb einen falschen Microsoft 365-Mandanten an und erstellt ein falsches Konto für den HR-Anbieter, über das er sich als dieser Partner ausgibt. Getarnt als HR-Anbieter sendet er Rachel eine Teams-Nachricht und behauptet, dass sie die Anpassung ihrer Steuerdaten bis zu einer bestimmten Frist genehmigen muss.

Die Nachricht wirkt vertrauenswürdig:

- Sie hat das Branding des Unternehmens und die Doppelgänger-Domain sieht tatsächlich so aus wie die echte Domain des HR-Anbieters.

- Die steuerliche Frist wird korrekt benannt.

- Der enthaltene schädliche Link ist als sicheres Dokument getarnt.

Die Betrügerische Teams-Nachricht.

Rachel, die gerade intensiv mit dem Quartalsabschluss beschäftigt ist, klickt auf den Link und gibt auf einer gefälschten Anmeldeseite ihre Microsoft 365-Anmeldedaten ein.

Schritt 3: Kontrolle übernehmen (Kontenkompromittierung)

Rachels Arbeitgeber verlangt Multifaktor-Authentifizierung (MFA), aber Alex weiß, wie er sie überwinden kann. Mit der Phishing-Seite konnte er bereits Rachels Anmeldedaten abgreifen. Allerdings muss er noch die MFA umgehen, um das Konto von Rachel übernehmen zu können. Er verwendet ein bekanntes AitM-Kit (Adversary-in-the-Middle) auf Basis von Tycoon 2FA. Damit kann er Rachels Anmeldedaten abfangen und das MFA-Token abgreifen, sobald sie ihn eingibt. Rachel setzt ihre Arbeit ganz normal fort, in dem Glauben, lediglich ihre Anmeldung verifiziert und das Formular ordnungsgemäß übermittelt zu haben. Ihr bleibt komplett verborgen, dass Alex nun vollen Zugriff auf ihr Microsoft 365-Konto besitzt.

Schritt 4: Angriff durchführen (Rechteerweiterung, laterale Bewegung und Auswirkung)

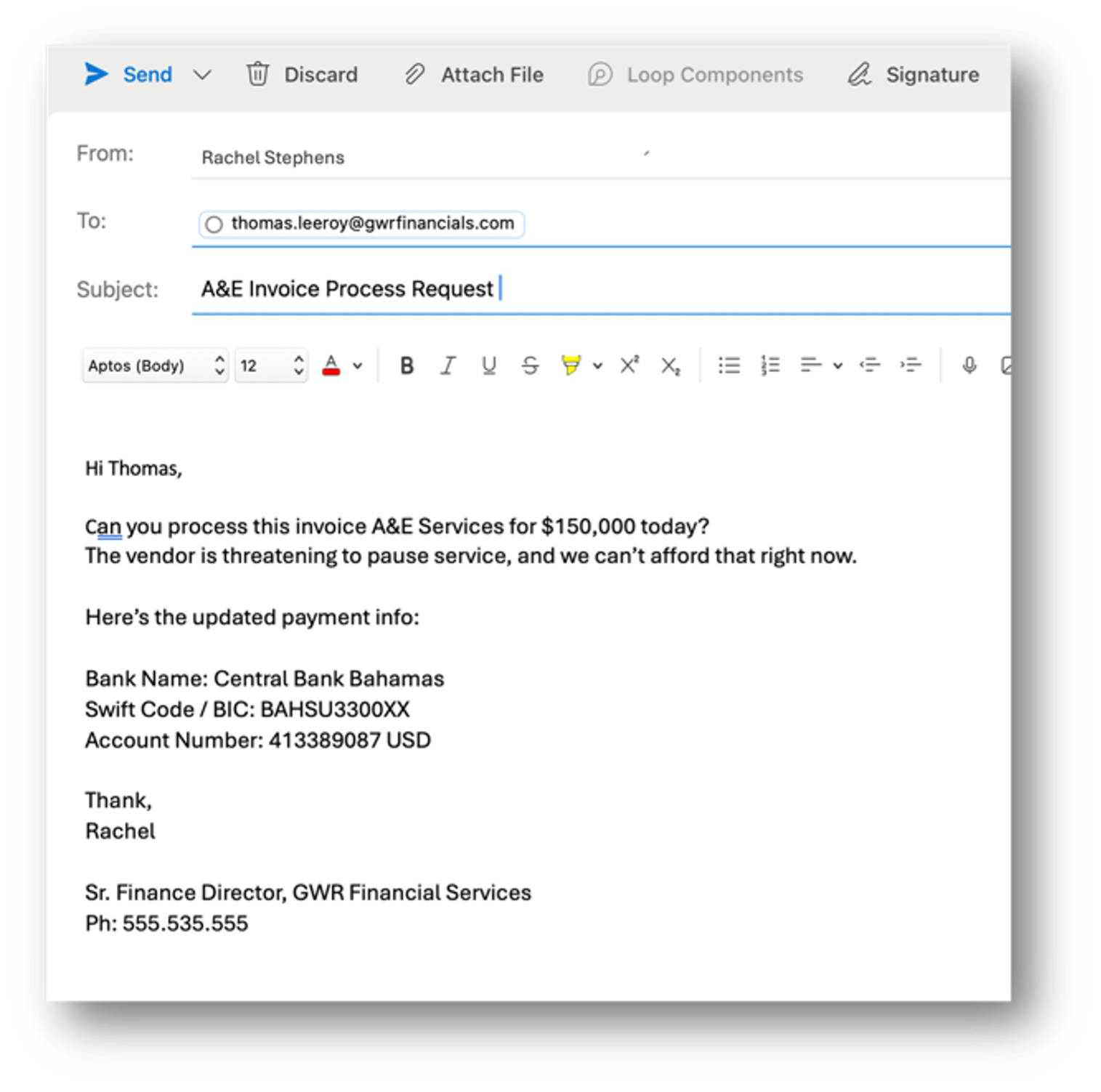

Nachdem Alex das Konto von Rachel übernommen hat, nimmt der eigentliche Schaden seinen Lauf. Die Erlangung von Erstzugriff ist lediglich Schritt eins. Sein Ziel besteht darin, Rechte und Zugriff zu erweitern, sich festzusetzen, zu betrügen, Gelder umzuleiten und wertvolle Daten zu exfiltrieren. Im nächsten Schritt macht sich Alex die Identität von Rachel zunutze, um weitere Mitarbeiter zu täuschen. Er sendet Nachrichten an ihre Kollegen aus der Finanzbuchhaltung und fordert diese per E-Mail auf, dringende Rechnungen zu begleichen.

Beispiel für eine Phishing-Nachricht eines Bedrohungsakteurs.

Da die Nachricht von einer ihm bekannten Kollegin stammt, schöpft der Mitarbeiter der Finanzabteilung keinen Verdacht. Er führt die Überweisung durch, ohne auch nur zu ahnen, dass diese direkt auf Alex‘ Konto im Ausland landet.

Alex ist sich darüber im Klaren, dass sein Zugriff sofort deaktiviert werden wird, sobald das Unternehmen Verdacht schöpft. Um seinen Netzwerkzugang auch darüber hinaus sicherzustellen, legt er neue Authentifizierungsmethoden an und fügt dabei sein eigenes Gerät als vertrauenswürdige Anmeldemethode hinzu. Er nutzt Rachels Konto außerdem, um die Kontrolle über weitere interne Konten zu erlangen. An dieser Stelle sind viele Sicherheitsteams machtlos. Selbst wenn sie die ursprüngliche, böswillige Anmeldung früher oder später erkennen, haben sie ohne tiefergehende Analysen keine Vorstellung vom tatsächlichen Ausmaß des Angriffs. Sie bleiben also einen Schritt hinter Alex zurück.

Fazit: Moderne Arbeitsplätze eröffnen Cyberkriminellen zusätzliche Chancen

Cyberkriminelle wie Alex wissen, dass moderne Unternehmen über mehrere Kanäle wie E-Mails, Microsoft Teams, Slack, Cloud-Apps usw. kommunizieren und zusammenarbeiten. Und Ihre Taktik besteht nicht darin, auf gut Glück eine einzige Phishing-E-Mail zu senden. Vielmehr wissen sie: Auch wenn ein Angriffsversuch fehlschlägt, wird früher oder später ein anderer Versuch gelingen. Um diese Wahrscheinlichkeit zu erhöhen, erweitern sie beständig ihre Taktiken. Über Nachahmung und die Kompromittierung von Lieferantenkonten nutzen sie das Vertrauen der Anwender aus. Zusätzlich setzen sie auf altbewährte Taktiken wie Social Engineering, um menschliches Verhalten zu manipulieren.

Mehrschichtige E-Mail-Sicherheit ist daher nach wie vor ein Schlüsselelement für den Schutz von Mitarbeitern und Unternehmen. Allerdings muss dieser Ansatz durch eine ganzheitliche personenzentrierte Lösung ergänzt werden, die sämtliche personenbezogene Risiken und Herausforderungen abdeckt:

- Erweiterter Schutz für Anwender jenseits von E-Mails: Der Bedrohungsschutz muss alle digitalen Kommunikationskanäle abdecken: Microsoft Teams, Slack, Zoom, soziale Netzwerke und SMS. Wenn Sie Bedrohungen blockieren, bevor sie die Anwender erreichen, entlasten Sie Mitarbeiter, die keine Zeit dafür haben, jede einzelne Nachricht genau zu prüfen.

- Umfassender Schutz für Marken und ihre Lieferanten: Erfolgreiche Angriffe machen sich Vertrauen zunutze. Schützen Sie die Reputation Ihres Unternehmens und das digitale Vertrauen, indem Sie gefälschte Domains, betrügerische Lieferanten-E-Mails und Nachahmerangriffe stoppen, die sich gegen Ihre Kunden, Partner und Mitarbeiter richten.

- Schulung Ihrer Mitarbeiter, damit sie in der Lage und motiviert sind, Bedrohungen zu erkennen und zu melden: Selbst wenn Sie über modernen Bedrohungsschutz verfügen, der den Großteil der Angriffe abwehrt, werden einige Ihre Sicherheitsmaßnahmen umgehen können. Dann sind Ihre Mitarbeiter gefragt: Sie stellen eine kritische Verteidigungslinie dar. Security-Awareness-Schulungen müssen kontinuierlich durchgeführt und ständig angepasst werden, um die Resilienz Ihrer Mitarbeiter auch gegenüber neuen Bedrohungen zu gewährleisten.

- Frühzeitige Erkennung und Behebung kompromittierter Konten: Nur weil die Erfolgsaussichten E-Mail-basierter Angriffe schwinden, geben Cyberkriminelle längst nicht auf. Sie haben noch andere Optionen, um Konten zu kompromittieren, darunter Adversary-in-the-Middle-Attacken, Brute-Force-Angriffe oder Helpdesk Social Engineering. In diesen Fällen lassen sich die Auswirkungen mit frühzeitiger Erkennung und schneller Reaktion eingrenzen.

Fazit

Sicherheitsteams sollten folgende Überlegungen anstellen:

- Stoppen wir Bedrohungen, bevor sie unsere Mitarbeiter erreichen und trifft dies auf alle digitalen Kommunikationskanäle zu?

- Schützen wir das Vertrauen innerhalb unseres geschäftlichen Kommunikationssystems?

- Verfügen unsere Mitarbeiter über das nötige Wissen und die erforderlichen Tools, um Angriffe zu erkennen und zu melden?

- Erkennen wir kompromittierte Konten rechtzeitig und reagieren wir darauf, bevor größerer Schaden entsteht?

Wenn Sie diese Fragen nicht mit einem klaren „Ja“ beantworten können, ist es Zeit, Ihre Strategie zu überdenken. In den folgenden Beiträgen unserer fünfteiligen Blog-Reihe beschäftigen wir uns mit den wichtigsten Schichten von erweitertem Bedrohungsschutz – Schutz vor Nachahmern, Anwenderresilienz und Schutz vor Kontoübernahmen – und zeigen, wie Unternehmen Angreifern stets einen Schritt voraus bleiben können.

Schutz für Ihre Mitarbeiter mit personenzentrierter Sicherheit

Digitale Arbeitsbereiche wachsen – und Angreifer konzentrieren sich weiterhin auf Ihre Anwender. E-Mail ist zwar nach wie vor der häufigste Angriffsvektor, doch Cyberkriminelle setzen immer häufiger auch auf andere Kanäle wie Messaging-Plattformen, Collaboration-Tools, Cloud-Anwendungen und File-Sharing-Dienste. Diese Situation hat dazu geführt, dass viele Unternehmen isolierte Einzellösungen einsetzen, die hohe Lizenz- und Betriebskosten verursachen und die Zahl der Sicherheitslücken erhöhen. Hier kann Proofpoint erhebliche Vorteile bieten.

Proofpoint Prime Threat Protection ist eine umfassende Lösung, die Schutz vor allen personenzentrierten Bedrohungen bietet – ganz gleich ob es sich um bestehende oder zukünftige Gefahren handelt. Das breite Spektrum von Sicherheitsfunktionen ermöglicht mit folgenden Features maximale Bedrohungsprävention:

- Zuverlässige Bedrohungserkennung: Bietet Schutz vor verschiedensten Bedrohungen.

- KI-gestützter Kontenschutz: Schützt vor Kontoübernahmen und kompromittierten Lieferantenkonten.

- Risikobasierte gezielte Schulungen: Bereiten Mitarbeiter darauf vor, bei Bedrohungen richtige Entscheidungen zu treffen.

- Plattformübergreifender Phishing-Schutz: Blockiert schädliche Links auf mehreren Plattformen.

- Schutz vor Nachahmern: Schützt die Reputation Ihrer Marke vor Missbrauch.

- Management personenbezogener Risiken: Identifiziert besonders gefährdete Anwender und automatisiert die Anwendung adaptiver Sicherheitskontrollen.

Proofpoint Prime verbessert den Schutz für Ihre Mitarbeiter und Ihr Unternehmen, indem durch hochpräzise Bedrohungserkennung die Überlastung durch zu viele Warnmeldungen vermieden und die Effizienz durch detaillierte Risikoeinblicke und automatisierte Sicherheitsabläufe verbessert wird. In Kombination mit vorkonfigurierten Integrationen und gemeinsam genutzten Bedrohungsdaten sind Ihre IT- und Sicherheitsteams in der Lage, Bereitstellungen zu beschleunigen und gleichzeitig Kosten zu senken, da auf fragmentierte Einzellösungen verzichtet werden kann.

Weitere Informationen zu Proofpoint Prime erhalten Sie auf unserer Webseite zu Prime Threat Protection.

Bleiben Sie dran

In unserem nächsten Blog-Beitrag beschäftigen wir uns mit der Frage, warum Plattformen wie Microsoft Teams, Slack und Zoom das neue Ziel für Cyberangriffe sind – und wie Sie sie schützen.