E-Mails sind nach wie vor der größte Bedrohungsvektor und für mehr als 90 % aller erfolgreichen Cyberangriffe verantwortlich. Angesichts der wachsenden Menge und Komplexität von E-Mail-Bedrohungen stehen die Teams in Sicherheitskontrollzentren (SOC) unter hohem Druck, Vorfälle in kürzester Zeit zu untersuchen und darauf zu reagieren. Doch auch bei leistungsstarken Erkennungsfunktionen führen die hohe Anzahl der Warnmeldungen und die aufwändigen Untersuchungsschritte zu längeren Reaktionszeiten. Das belastet die ohnehin begrenzten Ressourcen zusätzlich, ermüdet die Team und kann dazu führen, dass Bedrohungen übersehen werden.

Proofpoint schafft hier Abhilfe.

Wir freuen uns, Ihnen die Proofpoint Threat Protection Workbench vorstellen zu können. Diese moderne Konsole für Analysten ist in Proofpoint Core Email Protection enthalten und unterstützt das SOC-Team mit ihrer anwenderfreundlichen Oberfläche bei der schnelleren Untersuchung und Behebung von E-Mail-Bedrohungen. Erkenntnisse aus Proofpoint Nexus, Nachrichten- und Absenderanalysen sowie Behebungsmaßnahmen werden an einem zentralen Ort konsolidiert, sodass das Team einen besseren Überblick erhält und Bedrohungen schneller erkennen und abwehren kann.

Entwickelt für das moderne SOC

Kunden, die bereits Proofpoint Core Email Protection verwenden, profitieren vom neuen Ansatz der Proofpoint Threat Protection Workbench für die SOC-Abläufe. Nach der Anmeldung erwartet das Team eine intuitive Benutzeroberfläche, die präzise auf die täglichen Aufgaben zugeschnitten ist. In einer zentralen Übersicht stehen den Analysten alle Ressourcen zur Verfügung, die sie zur Reaktion auf kritische Phishing-Warnmeldungen, zur Bewertung verdächtiger Absender oder zur Untersuchung allgemeiner Bedrohungskampagnen benötigen.

Die Proofpoint Threat Protection Workbench bietet folgende Vorteile:

- Optimierte Untersuchungen: Da alle relevanten Daten und Behebungsmaßnahmen zentral verfügbar sind, können Analysten schnell Bedrohungen untersuchen, Entscheidungen treffen und Maßnahmen ergreifen.

- Schnellere Reaktion auf Zwischenfälle: Bedrohungen können schnell identifiziert werden, wodurch sich die Reaktionszeit auf Sicherheitsvorfälle verkürzt.

- Intelligentere Entscheidungen: Analysten können Einblicke in Verhaltensweisen, Bedrohungsdaten und Absenderanalysen im Kontext abrufen, sodass sie Bedrohungen schneller verstehen und optimal darauf reagieren können.

Untersuchung einer potenziellen E-Mail-Bedrohung

Es ist Montagmorgen. Der SOC-Analyst wird darüber benachrichtigt, dass ein Assistent der Geschäftsleitung eine E-Mail eines wichtigen Lieferanten nicht erhalten hat. Normalerweise wäre dies eine Routineüberprüfung. Der Analyst vermutet, dass die Nachricht möglicherweise in die Quarantäne verschoben wurde, und muss nun abklären, ob es sich um einen False Positive oder um ein ernsthaftes Problem handelt.

Er meldet sich bei der Proofpoint Threat Protection Workbench an und beginnt die Untersuchung.

Schritt 1: Schnelle Suche und Erkennung

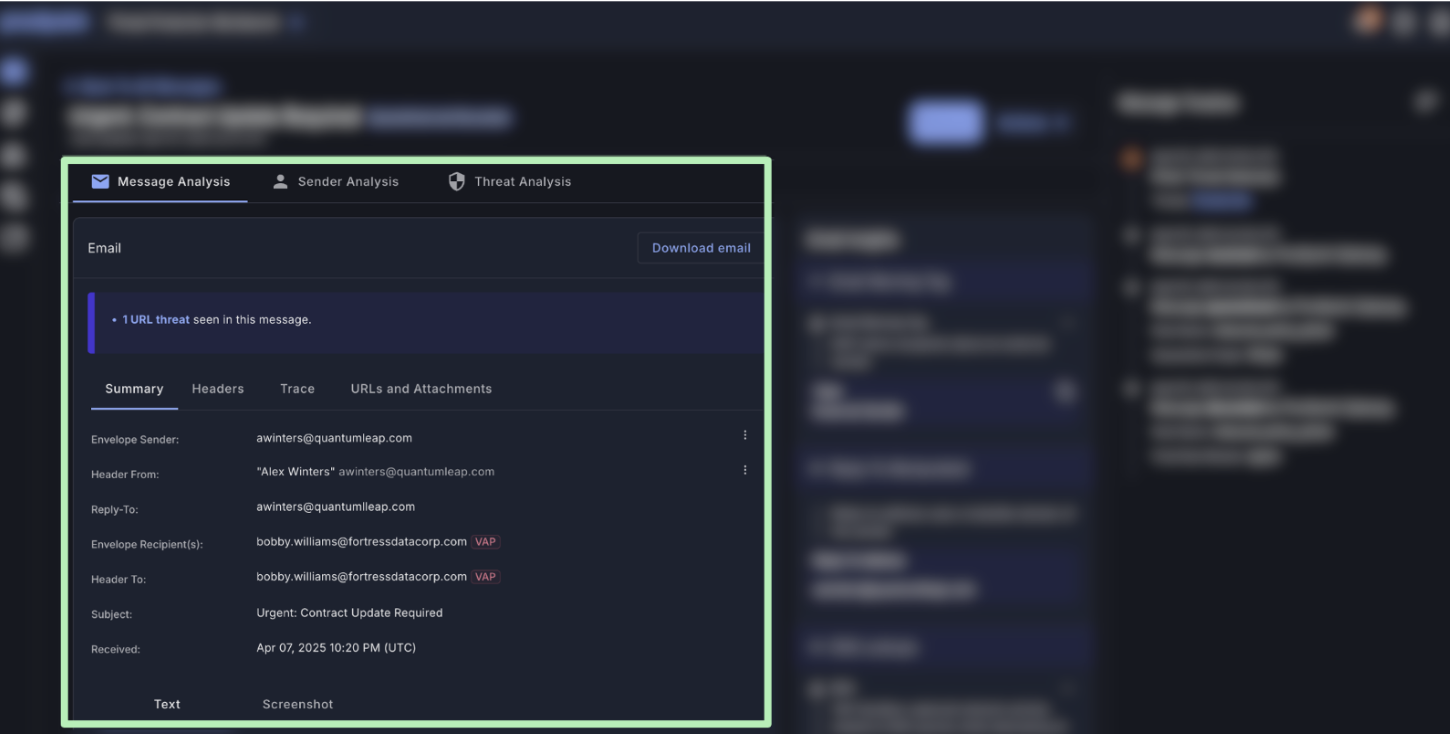

Im Suchfeld gibt der Analyst den Absender und Empfänger ein, findet die gesuchte Nachricht und sieht, dass die Nachricht blockiert wurde. Mit einem Klick öffnet er die Ansicht „Message Details“ (Nachrichtendetails) und sieht sofort mehrere Warnsignale.

Die Reply-to-Adresse lautet „quantumlleap.com“, geschrieben mit zwei L. Dieser kleine Fehler in der Doppelgänger-Domain ist leicht zu übersehen. Der Textteil der Nachricht enthält einen Link, der von Proofpoint Nexus bereits als schädlich eingestuft wurde. Es handelt sich also nicht nur um eine blockierte E-Mail, sondern um eine potenzielle Kompromittierung.

Konsolidierte Ansicht einer Nachricht in der Proofpoint Threat Protection Workbench.

Schritt 2: Verbesserte KI-gestützte Erkenntnisse

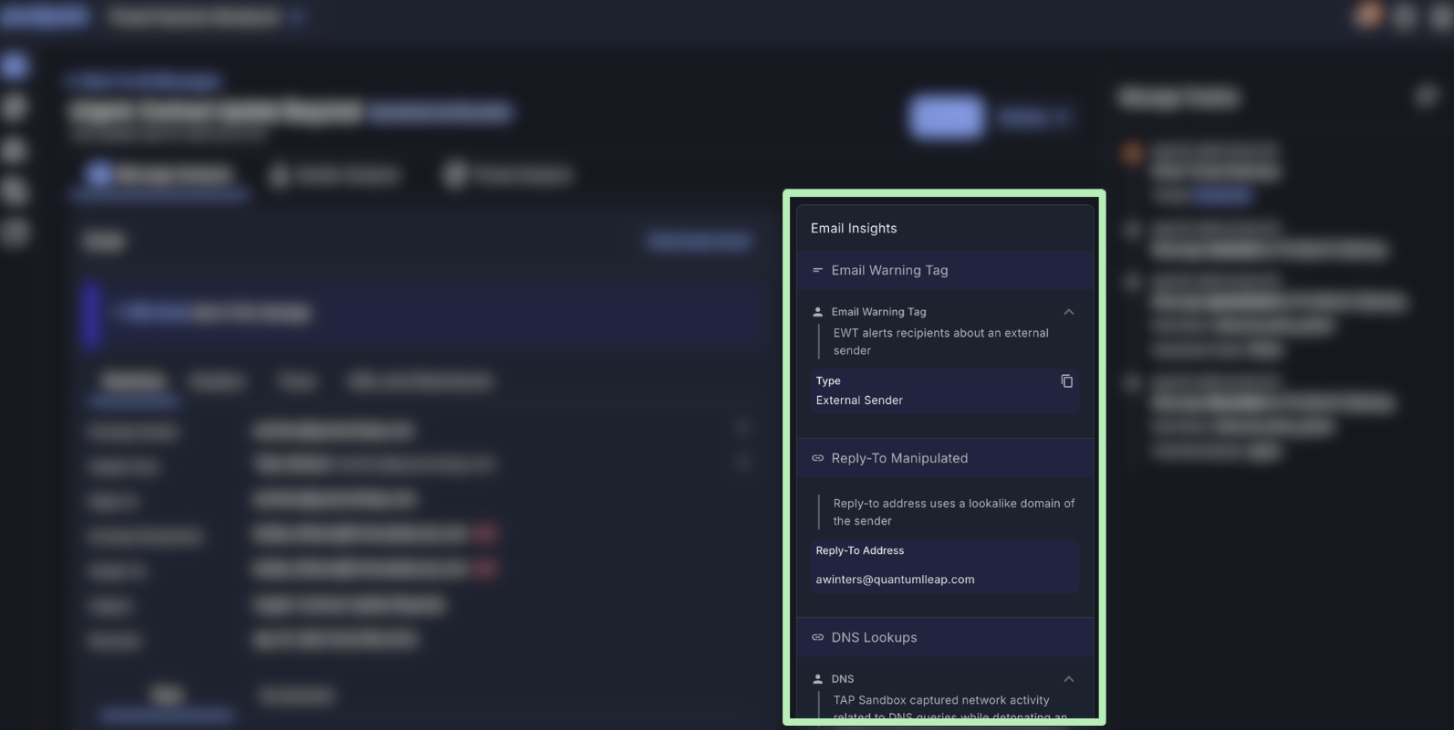

Anschließend scrollt der Analyst hinunter zu den von Nexus ausgegebenen Erkenntnissen. Die umfassende Plattform für Bedrohungsdaten, die künstliche Intelligenz (KI), Machine Learning (ML) und Echtzeit-Bedrohungsdaten nutzt, zeigt sofort die Taktiken hinter dem Angriff an: Eine manipulierte Reply-to-Adresse, eine neu registrierte Domain aus China und verdächtige Sendemuster.

Was jedoch besonders hervorsticht, ist die prägnante, leicht verständliche Zusammenfassung, die von Nexus Generative AI generiert wurde. In nur wenigen Zeilen erhält der Analyst alle nötigen Informationen: Es handelt sich um einen Versuch von Anmeldedaten-Phishing bei internen Anwendern.

Ansicht der Ergebnisse der Proofpoint Nexus-Bedrohungsanalyse in der Proofpoint Threat Protection Workbench.

Schritt 3: Schnelle detaillierte Analysen

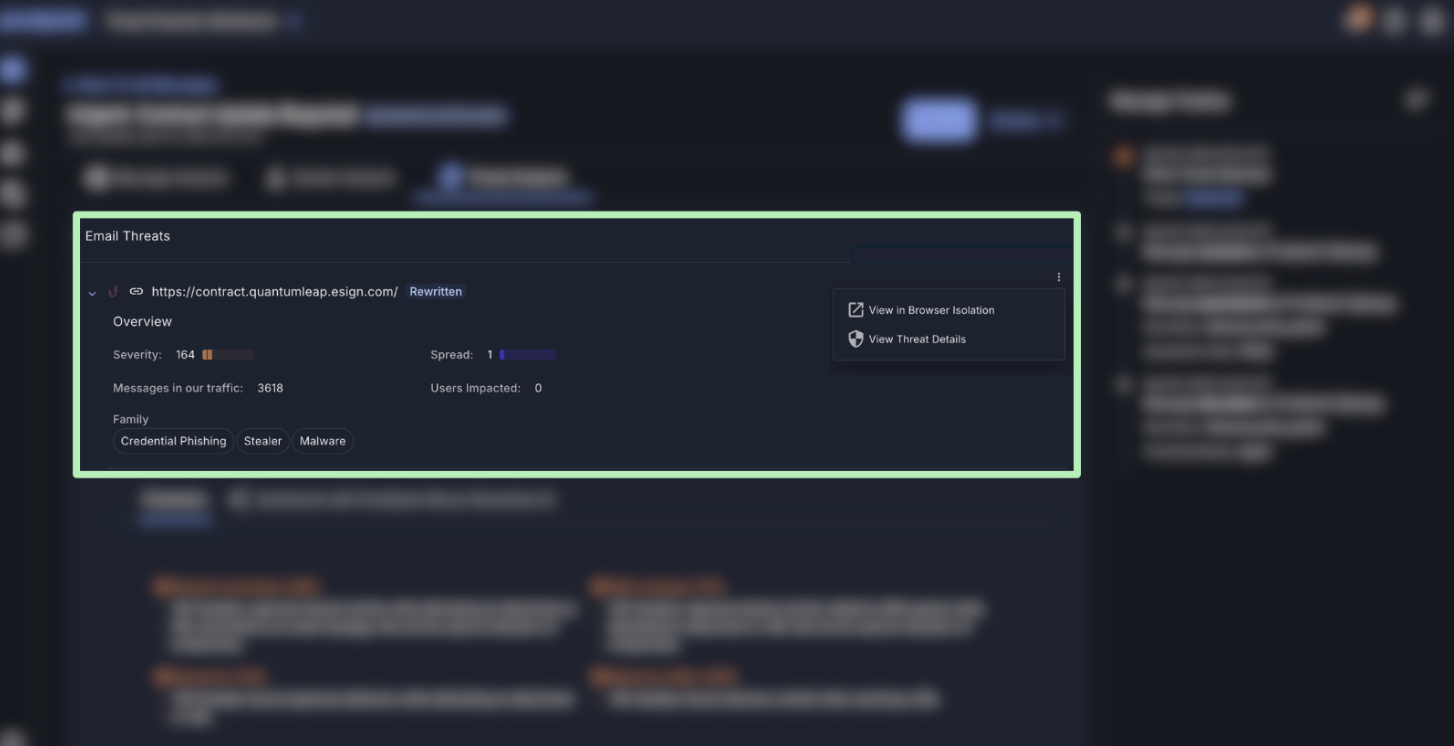

Im selben Bildschirm ruft der Analyst die Ansicht „Threat Details“ (Bedrohungsdetails) auf. Das Urteil ist eindeutig: Anmeldedaten-Phishing, mittlerer Schweregrad, zwei Anwender haben darauf geklickt, was der Browser jedoch blockierte.

Der Analyst muss nicht erst spekulieren, was genau bei dem Angriff geschehen ist. Und wenn er weitere Analysen benötigt, kann er den Link sicher in Proofpoint Browser Isolation öffnen, ohne das System oder das Unternehmensnetzwerk zu gefährden.

Detaillierte Ansicht der Ergebnisse einer Bedrohungsanalyse in der Proofpoint Threat Protection Workbench.

Schritt 4: Schnelle Bestätigung von Bedrohungen

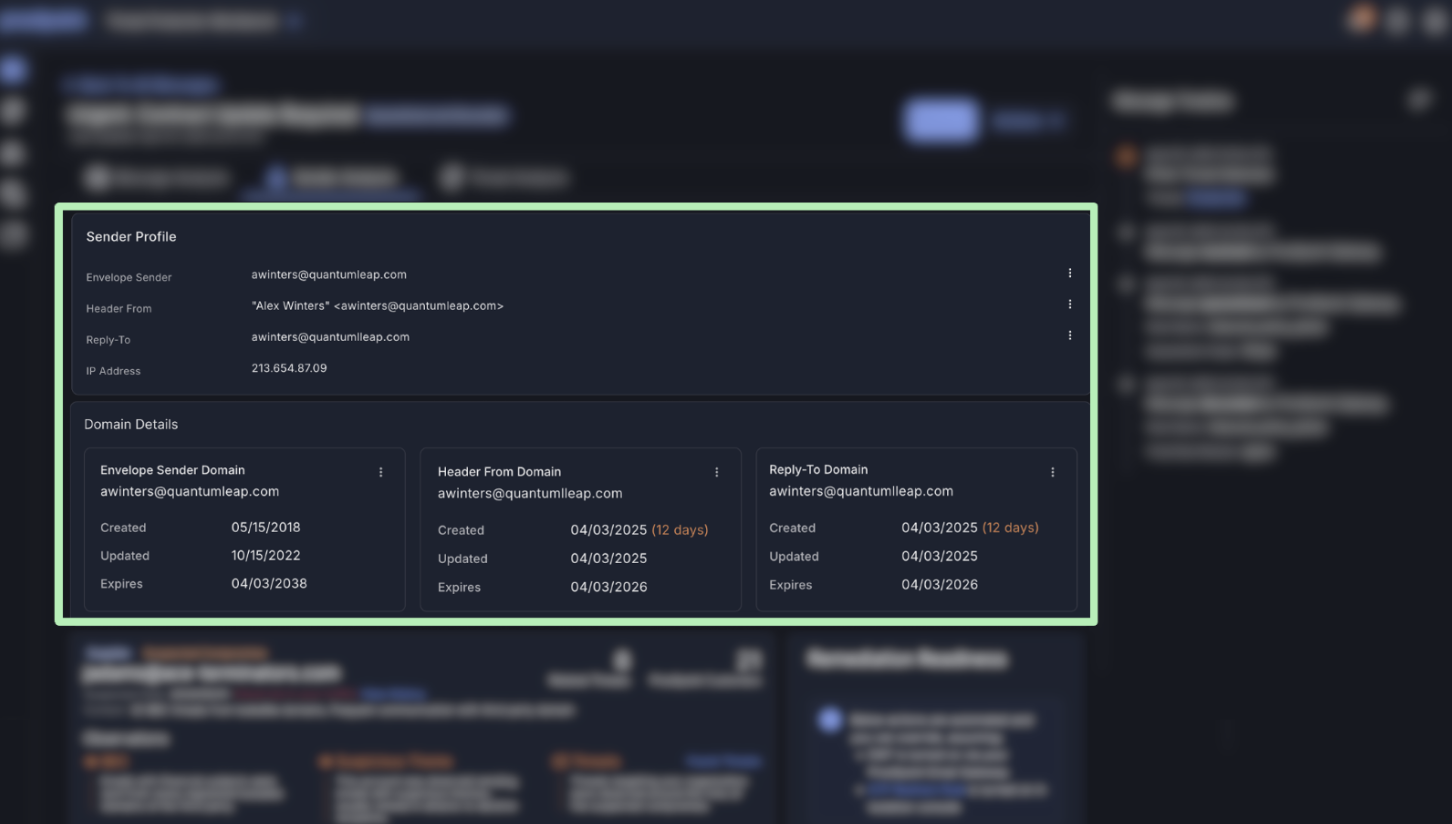

Um die Analyseergebnisse zu bestätigen, klickt der Analyst auf die Registerkarte „Sender Analysis“ (Absenderanalyse). Hier vervollständigt sich das Bild. Proofpoint weist auf die Doppelgänger-Domain quantumlleap.com hin und vergleicht sie mit der echten Lieferanten-Domain. Die Doppelgänger-Domain ist nicht nur nahezu identisch mit der echten Domain, sondern wurde auch erst kürzlich registriert – ein klares Zeichen für böswillige Absichten. Die Konsole zeigt die bisherigen Interaktionen mit beiden Domains an, sodass der Analyst erkennen kann, welche Interaktionen legitim und welche verdächtig sind. Es gibt also klare Beweise für Kontonachahmung, und die Zeitleiste der Domain-Aktivitäten unterstützt diese Annahme.

Ansicht der Absenderanalyse in der Proofpoint Threat Protection Workbench.

Schritt 5: Sofortiges Handeln

Da der Analyst nun alle nötigen Informationen hat, ist es an der Zeit, zu handeln. Im Gegensatz zu anderen Tools muss er dazu nicht zu einer anderen Konsole wechseln oder auf ein anderes Team warten.

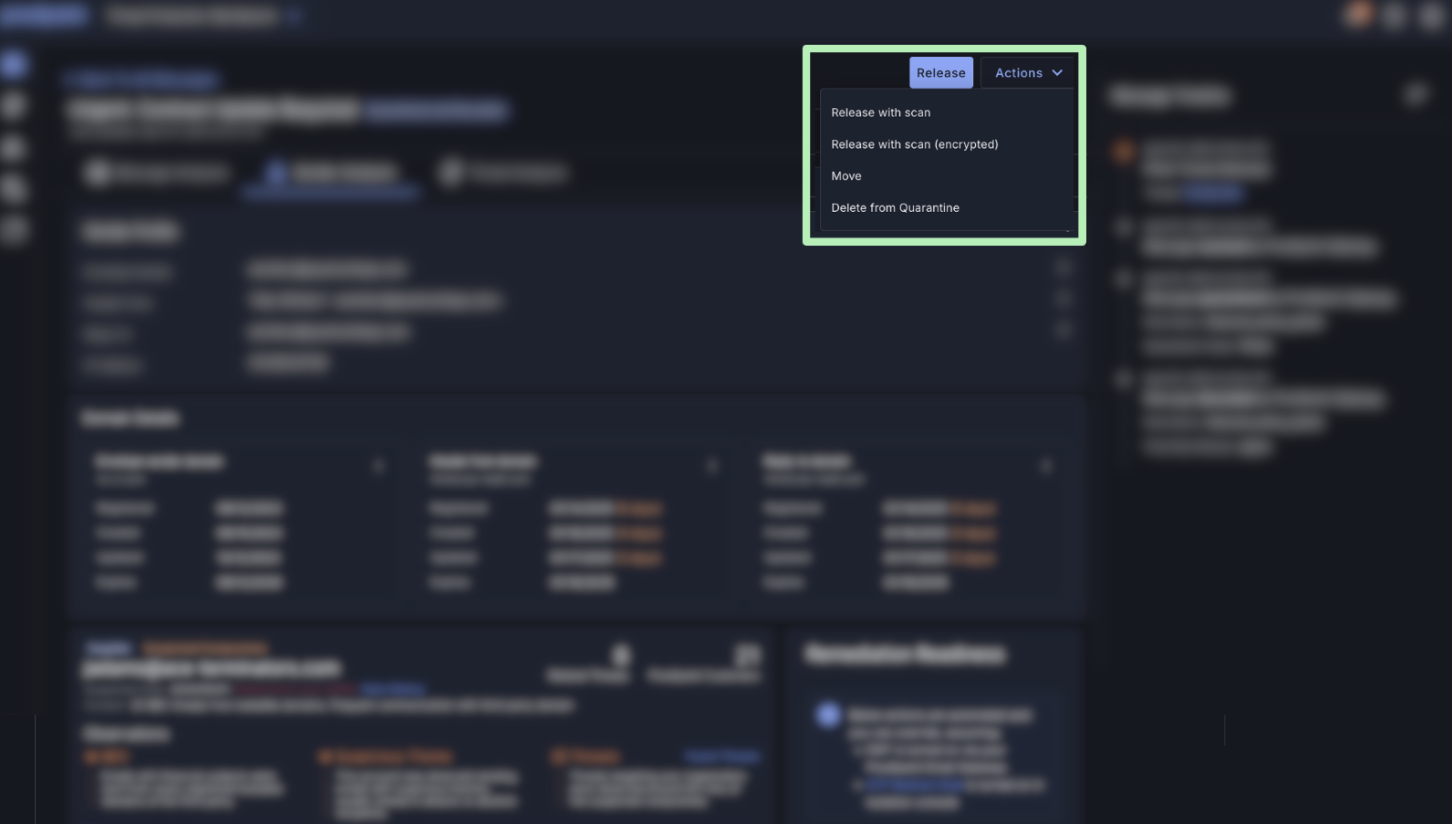

Stattdessen kann er von derselben Ansicht aus mit einem Klick folgende Behebungsmaßnahmen ergreifen:

- Doppelgänger-Domain für künftige Zustellungen blockieren

- Schädliche URL zur Blocklist hinzufügen

- Schädlichen Datei-Hash zur Blocklist hinzufügen

- False Negative zur weiteren Analyse einreichen

Ansicht der in der Proofpoint Threat Protection Workbench direkt verfügbaren Behebungsmaßnahmen.

Weniger Aufwand, mehr Überblick, solide Ergebnisse

So sollten moderne Sicherheitsabläufe aussehen.

Die Proofpoint Threat Protection Workbench ermöglicht dank dieser Vorteile schnellere, einfachere Untersuchungen und zeitnahe Behebungen:

- Integrierte Suchfunktionen und auf Warnungen basierende Workflows

- 50 % weniger Klicks zur Durchführung von Untersuchungen

- 90 % weniger Zeitaufwand für die Zusammenfassung von Bedrohungsdaten dank Nexus Generative AI

Alles läuft innerhalb einer optimierten SOC-Oberfläche ab – d. h. kein Konsolenwechsel, kein Rätselraten, nur schnellere Ergebnisse.

Sowohl Bestandskunden von Proofpoint als auch Interessenten, die Proofpoint Core Email Protection evaluieren möchten, können anhand der Threat Protection Workbench nachvollziehen, wie sich Proofpoint kontinuierlich mit den Anforderungen moderner SOC-Teams weiterentwickelt.

Weitere Informationen darüber, wie Proofpoint Core Email Protection Ihre Mitarbeiter und Ihr Unternehmen schützt, finden Sie in der Kurzvorstellung.